Vertrouwelijke containers op Azure Container Instances

In dit artikel wordt uitgelegd hoe u met vertrouwelijke containers op Azure Container Instances uw workloads die in de cloud worden uitgevoerd, kunt beveiligen. In dit artikel vindt u achtergrondinformatie over de functieset, scenario's, beperkingen en resources.

Met vertrouwelijke containers op Azure Container Instances kunnen klanten Linux-containers uitvoeren binnen een op hardware gebaseerde en geteste TEE (Trusted Execution Environment). Klanten kunnen hun in containers geplaatste Linux-toepassingen optillen en verplaatsen of nieuwe confidential computing-toepassingen bouwen zonder dat ze gespecialiseerde programmeermodellen hoeven te gebruiken om de voordelen van vertrouwelijkheid in een TEE te bereiken. Vertrouwelijke containers op Azure Container Instances gegevens in gebruik beveiligen en gegevens die in het geheugen worden gebruikt, versleutelen. Azure Container Instances breidt deze mogelijkheid uit via controleerbaar uitvoeringsbeleid en controleerbare hardwarebasis van vertrouwensgaranties via gastattest.

Functies van vertrouwelijke containers op Azure Container Instances

Lift-and-shift-toepassingen

Klanten kunnen hun in containers geplaatste Linux-toepassingen optillen en verplaatsen of nieuwe Confidential Computing-toepassingen bouwen zonder dat ze gespecialiseerde programmeermodellen hoeven te gebruiken om de voordelen van vertrouwelijkheid in een TEE te bereiken.

Vertrouwde uitvoeringsomgeving op basis van hardware

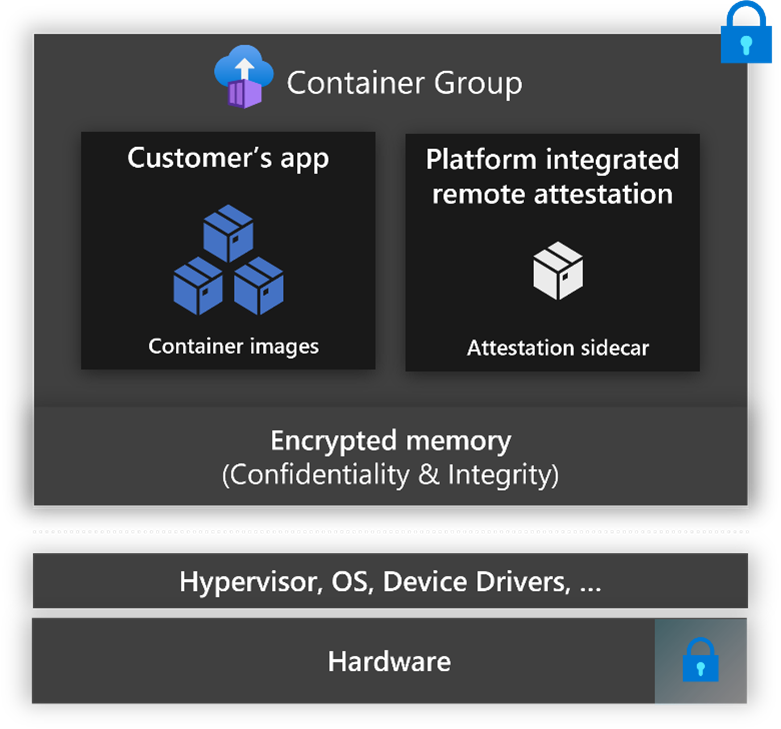

Vertrouwelijke containers op Azure Container Instances worden geïmplementeerd in een containergroep met een geïsoleerde Hyper-V-TEE, die een geheugenversleutelingssleutel bevat die wordt gegenereerd en beheerd door een processor die geschikt is voor AMD SEV-SNP. Gegevens die in het geheugen worden gebruikt, worden versleuteld met deze sleutel om bescherming te bieden tegen opnieuw afspelen van gegevens, beschadiging, opnieuw toewijzen en aanvallen op basis van aliassen.

Controleerbaar uitvoeringsbeleid

Vertrouwelijke containers op Azure Container Instances kunnen worden uitgevoerd met controleerbaar uitvoeringsbeleid waarmee klanten controle hebben over welke software en acties mogen worden uitgevoerd binnen de TEE. Dit uitvoeringsbeleid helpt bij het beveiligen tegen slechte actoren die onverwachte toepassingswijzigingen maken die mogelijk gevoelige gegevens kunnen lekken. Uitvoeringsbeleid wordt door de klant geschreven via de opgegeven hulpprogramma's en wordt geverifieerd met behulp van cryptografisch bewijs.

Externe gastattestation

Vertrouwelijke containers op ACI bieden ondersteuning voor externe gastattestatie die wordt gebruikt om de betrouwbaarheid van uw containergroep te controleren voordat u een beveiligd kanaal maakt met een relying party. Containergroepen kunnen een SNP-hardwareverklaringsrapport genereren, dat is ondertekend door de hardware en informatie over de hardware en software bevat. Dit gegenereerde hardware attestation-rapport kan vervolgens worden geverifieerd door de Microsoft Azure Attestation-service via een opensource sidecar-toepassing of door een andere attestation-service voordat gevoelige gegevens worden vrijgegeven aan de TEE.

Beleid voor het afdwingen van confidential computing

Vertrouwelijke containers ondersteunen integriteit op containerniveau en attestation via CCE-beleid (Confidential Computing Enforcement). Beleidsregels voor het afdwingen van vertrouwelijke computing schrijven de onderdelen voor die mogen worden uitgevoerd binnen de containergroep en worden afgedwongen door de containerruntime.

Azure CLI confcom-extensie

Met de Azure CLI-confcom-extensie kunnen klanten beleidsregels voor het afdwingen van vertrouwelijke computing genereren met behulp van een ARM-sjabloon als invoer en een basisbeleid van 64 tekenreeksen als uitvoer bieden. Deze uitvoer is opgenomen in de definitie van de containergroep om af te dwingen welke onderdelen mogen worden uitgevoerd. Zie Azure CLI confcom-extensie voor meer informatie over het ontwerpen van beleidsregels voor het uitvoeren van confidential computing.

Sidecars van beveiligde sleutelrelease en versleuteld bestandssysteem

Vertrouwelijke containers op Azure Container Instances kan worden geïntegreerd met twee open source sidecars om vertrouwelijke functionaliteit binnen de containergroep te ondersteunen. U vindt deze sidecars en meer informatie in de vertrouwelijke sidecar-opslagplaats.

Sidecar voor veilige sleutelrelease

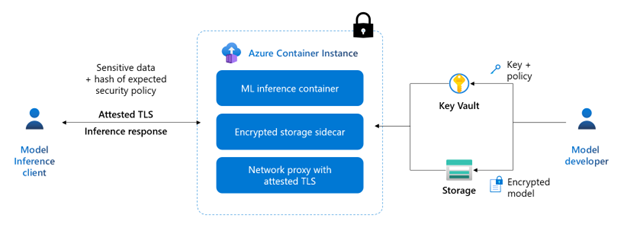

Vertrouwelijke containers op Azure Container Instances bieden een sidecar open source container voor attestation en het vrijgeven van beveiligde sleutels. Met deze sidecar wordt een webserver geïnstitueert, die een REST API beschikbaar maakt, zodat andere containers een hardware attestation-rapport of een Microsoft Azure Attestation-token kunnen ophalen via de POST-methode. De sidecar kan worden geïntegreerd met Azure Key Vault voor het vrijgeven van een sleutel voor de containergroep nadat de validatie is voltooid.

Sidecar van versleuteld bestandssysteem

Vertrouwelijke containers op Azure Container Instances een sidecar-container bieden voor het koppelen van een extern versleuteld bestandssysteem dat eerder is geüpload naar Azure Blob Storage. De sidecar-container haalt transparant de hardwareverklaring op en de certificaatketen die de ondertekeningssleutel van de attestation ondertekent. Vervolgens wordt Microsoft Azure Attestation gevraagd om een attestation-token te autoriseren. Dit is vereist voor het veilig vrijgeven van de versleutelingssleutel van het bestandssysteem van de beheerde HSM. De sleutel wordt alleen vrijgegeven aan de sidecar-container als het attestation-token is ondertekend door de verwachte instantie en de attestation-claims overeenkomen met het releasebeleid van de sleutel. De sidecar-container maakt transparant gebruik van de sleutel om het externe versleutelde bestandssysteem te koppelen; Dit proces behoudt de vertrouwelijkheid en integriteit van het bestandssysteem bij elke bewerking vanuit een container die wordt uitgevoerd binnen de containergroep.

Scenario's

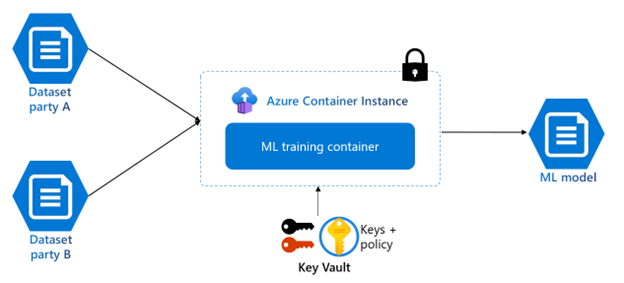

Data clean rooms voor multi-party data analytics en machine learning training

Zakelijke transacties en projectsamenwerking vereisen vaak het delen van vertrouwelijke gegevens tussen meerdere partijen. Deze gegevens kunnen persoonlijke gegevens, financiële gegevens en medische gegevens bevatten die moeten worden beschermd tegen onbevoegde toegang. Vertrouwelijke containers op Azure Container Instances bieden de benodigde functies (hardwaregebaseerde TEE's, externe attestation) voor klanten om trainingsgegevens uit meerdere bronnen te verwerken zonder invoergegevens beschikbaar te maken voor andere partijen. Hierdoor kunnen organisaties meer waarde halen uit de gegevenssets van hun of hun partners, terwijl ze de controle behouden over de toegang tot hun gevoelige informatie. Dit maakt vertrouwelijke containers op Azure Container Instances ideaal voor gegevensanalysescenario's van meerdere partijen, zoals vertrouwelijke machine learning.

Vertrouwelijke deductie

ACI biedt snelle en eenvoudige implementaties, flexibele resourcetoewijzing en prijzen voor betalen per gebruik, waardoor het een geweldig platform is voor vertrouwelijke deductieworkloads. Met vertrouwelijke containers op Azure Container Instances kunnen modelontwikkelaars en gegevenseigenaren samenwerken terwijl het intellectuele eigendom van de modelontwikkelaar wordt beschermd en de gegevens die worden gebruikt voor deductie veilig en privé blijven. Bekijk een voorbeeldimplementatie van vertrouwelijke deductie met behulp van vertrouwelijke containers op Azure Container Instances.

Niet-ondersteunde scenario's

- Het afdwingingsbeleid voor confidential computing moet worden gegenereerd door de Azure CLI confcom-extensie en kan niet handmatig worden gemaakt.

Resources

- Azure CLI confcom-extensie

- Vertrouwelijke sidecar-containers

- Vertrouwelijke hello world-toepassing

- Demo van machine learning-deductie

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor