Beheerde identiteiten configureren met Microsoft Entra ID voor uw Azure Cosmos DB-account

VAN TOEPASSING OP: NoSQL

MongoDB

Cassandra

Gremlin

Tafel

Beheerde identiteiten voor Azure-resources bieden Azure-services met een automatisch beheerde identiteit in Microsoft Entra ID. In dit artikel wordt beschreven hoe u een beheerde identiteit maakt voor Azure Cosmos DB-accounts.

Vereisten

- Zie Wat zijn beheerde identiteiten voor Azure-resources? als u niet bekend met beheerde identiteiten voor Azure-resources. Zie Beheerde identiteitstypen voor meer informatie over typen beheerde identiteiten.

- Als u beheerde identiteiten wilt instellen, moet uw account de rol DocumentDB-accountbijdrager hebben.

Een door het systeem toegewezen identiteit toevoegen

Met gebruik van Azure Portal

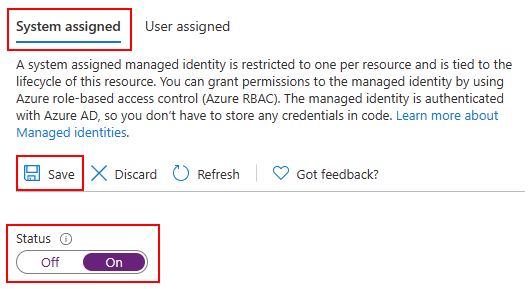

Als u een door het systeem toegewezen beheerde identiteit wilt inschakelen voor een bestaand Azure Cosmos DB-account, gaat u naar uw account in Azure Portal en selecteert u Identiteit in het linkermenu.

Draai onder de sectie Door systeem toegewezen de status om naar Aan en selecteer Opslaan. U wordt gevraagd om het maken van de door het systeem toegewezen beheerde identiteit te bevestigen.

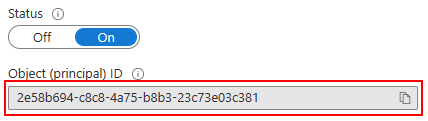

Zodra de identiteit is gemaakt en toegewezen, kunt u de object-id (principal) ophalen.

Een ARM-sjabloon (Azure Resource Manager) gebruiken

Belangrijk

Zorg ervoor dat u een apiVersion van 2021-03-15 of hoger gebruikt bij het werken met beheerde identiteiten.

Als u een door het systeem toegewezen identiteit wilt inschakelen voor een nieuw of bestaand Azure Cosmos DB-account, neemt u de volgende eigenschap op in de resourcedefinitie:

"identity": {

"type": "SystemAssigned"

}

De resources sectie van uw ARM-sjabloon moet er dan als volgt uitzien:

"resources": [

{

"type": " Microsoft.DocumentDB/databaseAccounts",

"identity": {

"type": "SystemAssigned"

},

// ...

},

// ...

]

Zodra uw Azure Cosmos DB-account is gemaakt of bijgewerkt, wordt de volgende eigenschap weergegeven:

"identity": {

"type": "SystemAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Met gebruik van de Azure CLI

Als u een door het systeem toegewezen identiteit wilt inschakelen tijdens het maken van een nieuw Azure Cosmos DB-account, voegt u de --assign-identity optie toe:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb create \

-n $accountName \

-g $resourceGroupName \

--locations regionName='West US 2' failoverPriority=0 isZoneRedundant=False \

--assign-identity

U kunt ook een door het systeem toegewezen identiteit toevoegen aan een bestaand account met behulp van de az cosmosdb identity assign opdracht:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity assign \

-n $accountName \

-g $resourceGroupName

Zodra uw Azure Cosmos DB-account is gemaakt of bijgewerkt, kunt u de identiteit ophalen die is toegewezen met de az cosmosdb identity show opdracht:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity show \

-n $accountName \

-g $resourceGroupName

{

"type": "SystemAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Een door de gebruiker toegewezen identiteit toevoegen

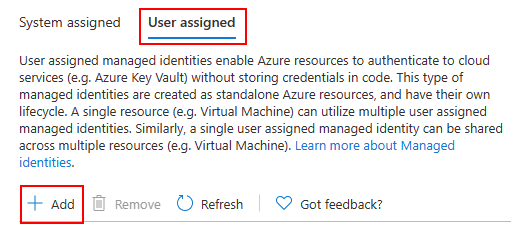

Met gebruik van Azure Portal

Als u een door de gebruiker toegewezen beheerde identiteit wilt inschakelen voor een bestaand Azure Cosmos DB-account, gaat u naar uw account in Azure Portal en selecteert u Identiteit in het linkermenu.

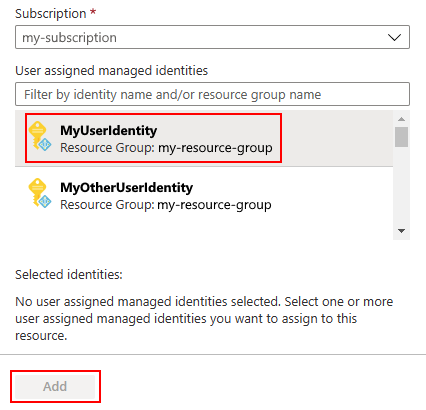

Selecteer + Toevoegen onder de sectie waaraan de gebruiker is toegewezen.

Zoek en selecteer alle identiteiten die u wilt toewijzen aan uw Azure Cosmos DB-account en selecteer vervolgens Toevoegen.

Een ARM-sjabloon (Azure Resource Manager) gebruiken

Belangrijk

Zorg ervoor dat u een apiVersion van 2021-03-15 of hoger gebruikt bij het werken met beheerde identiteiten.

Als u een door de gebruiker toegewezen identiteit wilt inschakelen voor een nieuw of bestaand Azure Cosmos DB-account, neemt u de volgende eigenschap op in de resourcedefinitie:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<identity-resource-id>": {}

}

}

De resources sectie van uw ARM-sjabloon moet er dan als volgt uitzien:

"resources": [

{

"type": " Microsoft.DocumentDB/databaseAccounts",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<identity-resource-id>": {}

}

},

// ...

},

// ...

]

Nadat uw Azure Cosmos DB-account is gemaakt of bijgewerkt, wordt de volgende eigenschap weergegeven:

"identity": {

"type": "UserAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Met gebruik van de Azure CLI

Als u een door de gebruiker toegewezen identiteit wilt inschakelen tijdens het maken van een nieuw Azure Cosmos DB-account, voegt u de --assign-identity optie toe en geeft u de resource-id door van de identiteit die u wilt toewijzen:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb create \

-n $accountName \

-g $resourceGroupName \

--locations regionName='West US 2' failoverPriority=0 isZoneRedundant=False \

--assign-identity <identity-resource-id>

U kunt ook een door de gebruiker toegewezen identiteit toevoegen aan een bestaand account met behulp van de az cosmosdb identity assign opdracht:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity assign \

-n $accountName \

-g $resourceGroupName

--identities <identity-resource-id>

Nadat uw Azure Cosmos DB-account is gemaakt of bijgewerkt, kunt u de identiteit ophalen die is toegewezen met de az cosmosdb identity show opdracht:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity show \

-n $accountName \

-g $resourceGroupName

{

"type": "UserAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Een door het systeem toegewezen of door de gebruiker toegewezen identiteit verwijderen

Een ARM-sjabloon (Azure Resource Manager) gebruiken

Belangrijk

Zorg ervoor dat u een apiVersion van 2021-03-15 of hoger gebruikt bij het werken met beheerde identiteiten.

Als u een door het systeem toegewezen identiteit uit uw Azure Cosmos DB-account wilt verwijderen, stelt u de type identity eigenschap Nonein op:

"identity": {

"type": "None"

}

Met gebruik van de Azure CLI

Als u alle beheerde identiteiten uit uw Azure Cosmos DB-account wilt verwijderen, gebruikt u de az cosmosdb identity remove opdracht:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity remove \

-n $accountName \

-g $resourceGroupName

Volgende stappen

- Meer informatie over beheerde identiteiten voor Azure-resources

- Meer informatie over door de klant beheerde sleutels in Azure Cosmos DB