Gegevens beveiligen die zijn opgeslagen in Azure Data Lake Storage Gen1

Het beveiligen van gegevens in Azure Data Lake Storage Gen1 is een benadering in drie stappen. Zowel op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) als toegangsbeheerlijsten (ACL's) moeten worden ingesteld om volledige toegang tot gegevens voor gebruikers en beveiligingsgroepen mogelijk te maken.

- Begin met het maken van beveiligingsgroepen in Microsoft Entra ID. Deze beveiligingsgroepen worden gebruikt voor het implementeren van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) in de Azure Portal.

- Wijs de Microsoft Entra beveiligingsgroepen toe aan het Data Lake Storage Gen1-account. Hiermee beheert u de toegang tot het Data Lake Storage Gen1-account vanuit de portal en beheerbewerkingen vanuit de portal of API's.

- Wijs de Microsoft Entra beveiligingsgroepen toe als toegangsbeheerlijsten (ACL's) in het Data Lake Storage Gen1 bestandssysteem.

- Daarnaast kunt u ook een IP-adresbereik instellen voor clients die toegang hebben tot de gegevens in Data Lake Storage Gen1.

In dit artikel vindt u instructies voor het gebruik van de Azure Portal om de bovenstaande taken uit te voeren. Zie Beveiliging in Azure Data Lake Storage Gen1 voor uitgebreide informatie over hoe Data Lake Storage Gen1 beveiliging implementeert op account- en gegevensniveau. Zie Overzicht van Access Control in Data Lake Storage Gen1 voor uitgebreide informatie over de implementatie van ACL's in Data Lake Storage Gen1.

Vereisten

Voordat u met deze zelfstudie begint, moet u het volgende hebben of hebben gedaan:

- Een Azure-abonnement. Zie Gratis proefversie van Azure ophalen.

- Een Data Lake Storage Gen1-account. Zie Aan de slag met Azure Data Lake Storage Gen1 voor instructies over het maken van een Azure Data Lake Storage Gen1

Beveiligingsgroepen maken in Microsoft Entra ID

Zie Beveiligingsgroepen beheren in Microsoft Entra ID voor instructies over het maken van Microsoft Entra beveiligingsgroepen en het toevoegen van gebruikers aan de groep.

Notitie

U kunt zowel gebruikers als andere groepen toevoegen aan een groep in Microsoft Entra ID met behulp van de Azure Portal. Als u echter een service-principal aan een groep wilt toevoegen, gebruikt u de PowerShell-module van Microsoft Entra ID.

# Get the desired group and service principal and identify the correct object IDs

Get-AzureADGroup -SearchString "<group name>"

Get-AzureADServicePrincipal -SearchString "<SPI name>"

# Add the service principal to the group

Add-AzureADGroupMember -ObjectId <Group object ID> -RefObjectId <SPI object ID>

Gebruikers of beveiligingsgroepen toewijzen aan Data Lake Storage Gen1-accounts

Wanneer u gebruikers of beveiligingsgroepen toewijst aan Data Lake Storage Gen1-accounts, kunt u de toegang tot de beheerbewerkingen voor het account beheren met behulp van de api's Azure Portal en Azure Resource Manager.

Open een Data Lake Storage Gen1-account. Klik in het linkerdeelvenster op Alle resources en klik vervolgens op de blade Alle resources op de accountnaam waaraan u een gebruiker of beveiligingsgroep wilt toewijzen.

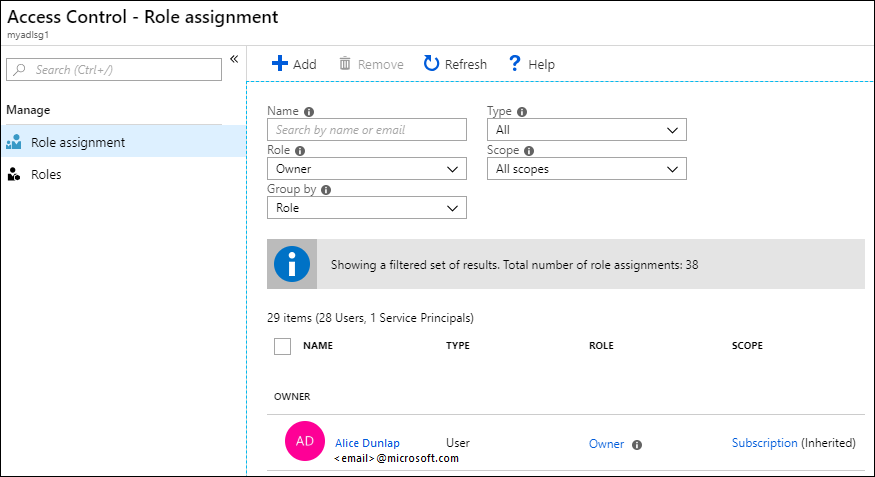

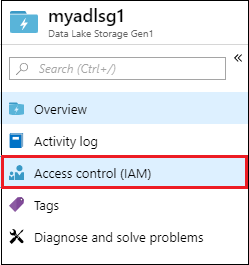

Klik in de blade Data Lake Storage Gen1-account op Access Control (IAM). Op de blade worden de abonnementseigenaren standaard vermeld als de eigenaar.

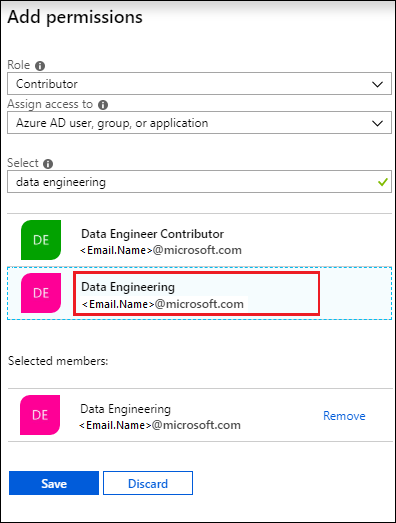

Klik op de blade Access Control (IAM) op Toevoegen om de blade Machtigingen toevoegen te openen. Selecteer op de blade Machtigingen toevoegen een rol voor de gebruiker/groep. Zoek de beveiligingsgroep die u eerder in Microsoft Entra ID hebt gemaakt en selecteer deze. Als u veel gebruikers en groepen hebt om in te zoeken, gebruikt u het tekstvak Selecteren om te filteren op de groepsnaam.

De rol Eigenaar en Inzender bieden toegang tot diverse beheerfuncties voor het Data Lake-account. Voor gebruikers die met gegevens in de data lake werken, maar nog steeds accountbeheergegevens moeten bekijken, kunt u ze toevoegen aan de rol Lezer . Het bereik van deze rollen is beperkt tot de beheerbewerkingen met betrekking tot het Data Lake Storage Gen1-account.

Voor gegevensbewerkingen bepalen afzonderlijke bestandssysteemmachtigingen wat de gebruikers kunnen doen. Daarom kan een gebruiker met de rol Lezer alleen beheerinstellingen weergeven die aan het account zijn gekoppeld, maar kan deze mogelijk gegevens lezen en schrijven op basis van de machtigingen van het bestandssysteem die aan hem zijn toegewezen. Data Lake Storage Gen1 bestandssysteemmachtigingen worden beschreven in Beveiligingsgroep als ACL's toewijzen aan het bestandssysteem Azure Data Lake Storage Gen1.

Belangrijk

Alleen de rol Eigenaar schakelt automatisch toegang tot het bestandssysteem in. Voor de rollen Inzender, Lezer en alle andere rollen zijn ACL's vereist om elk toegangsniveau tot mappen en bestanden in te schakelen. De rol Eigenaar biedt machtigingen voor supergebruikersbestanden en mappen die niet kunnen worden overschreven via ACL's. Zie Azure RBAC voor accountbeheer voor meer informatie over hoe Azure RBAC-beleid wordt toegewezen aan gegevenstoegang.

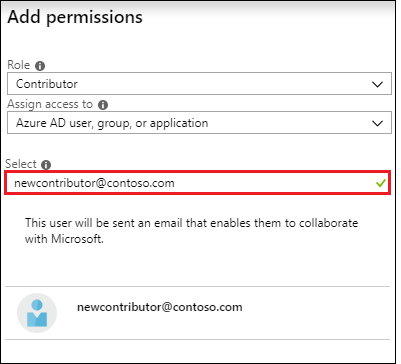

Als u een groep/gebruiker wilt toevoegen die niet wordt vermeld op de blade Machtigingen toevoegen , kunt u deze uitnodigen door hun e-mailadres te typen in het tekstvak Selecteren en deze vervolgens te selecteren in de lijst.

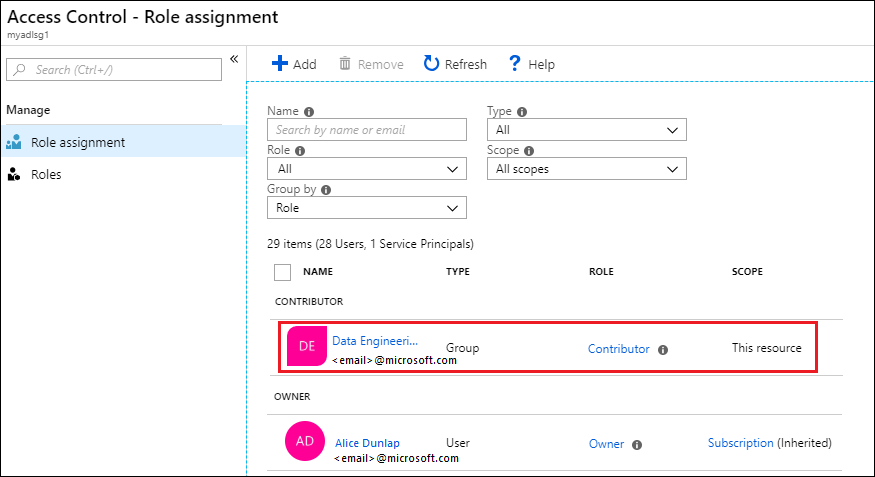

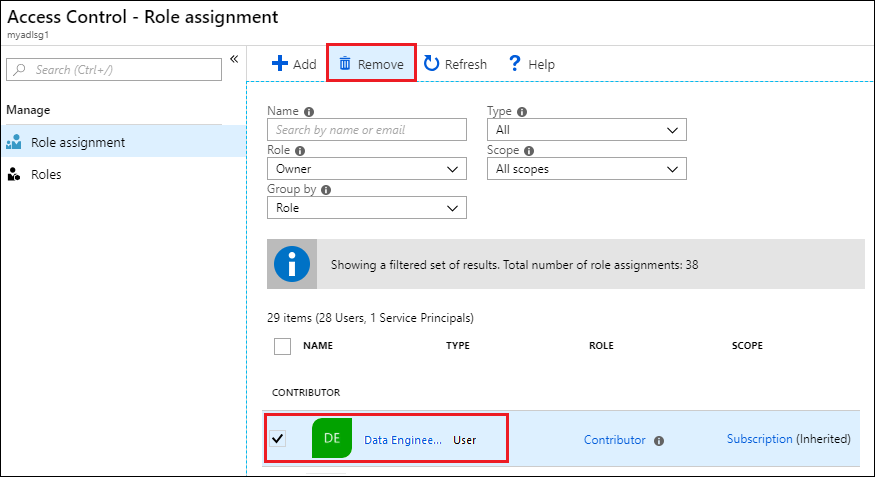

Klik op Opslaan. Als het goed is, ziet u dat de beveiligingsgroep is toegevoegd, zoals hieronder wordt weergegeven.

Uw gebruiker/beveiligingsgroep heeft nu toegang tot het Data Lake Storage Gen1-account. Als u specifieke gebruikers toegang wilt bieden, kunt u ze toevoegen aan de beveiligingsgroep. Als u de toegang voor een gebruiker wilt intrekken, kunt u deze ook verwijderen uit de beveiligingsgroep. U kunt ook meerdere beveiligingsgroepen toewijzen aan een account.

Gebruikers of beveiligingsgroepen als ACL's toewijzen aan het Data Lake Storage Gen1 bestandssysteem

Door gebruikers-/beveiligingsgroepen toe te wijzen aan het Data Lake Storage Gen1 bestandssysteem, stelt u toegangsbeheer in voor de gegevens die zijn opgeslagen in Data Lake Storage Gen1.

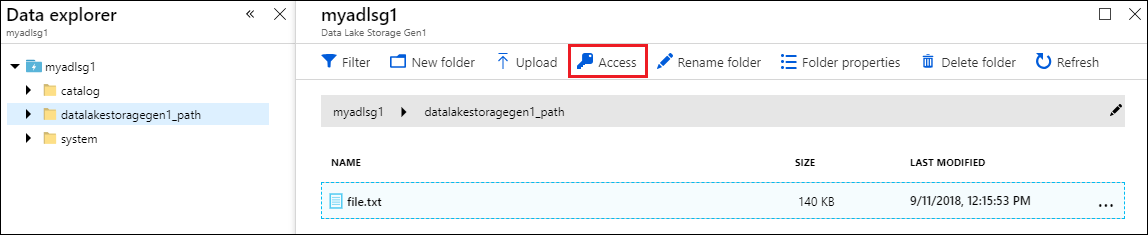

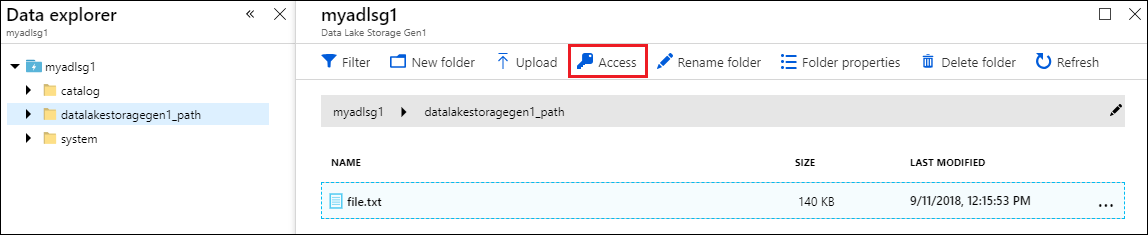

Klik op de blade Data Lake Storage Gen1 account op Data Explorer.

Klik op de blade Data Explorer op de map waarvoor u de ACL wilt configureren en klik vervolgens op Access. Als u ACL's wilt toewijzen aan een bestand, moet u eerst op het bestand klikken om het te bekijken en vervolgens op Access klikken op de blade Bestandsvoorbeeld .

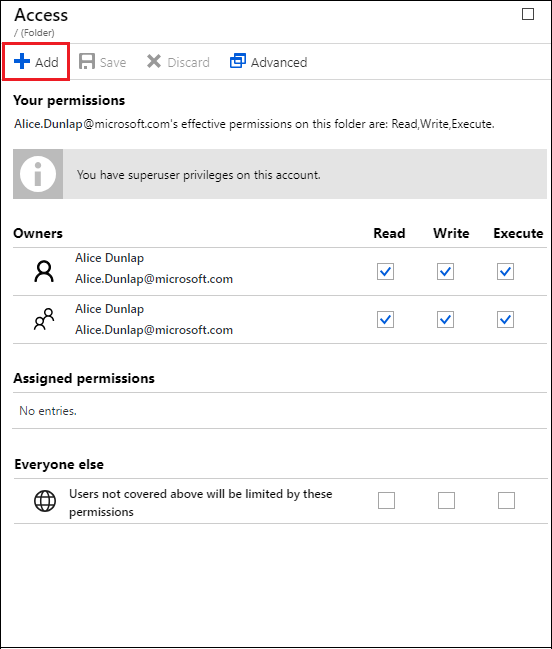

Op de blade Toegang worden de eigenaren en toegewezen machtigingen vermeld die al zijn toegewezen aan de hoofdmap. Klik op het pictogram Toevoegen om extra toegangs-ACL's toe te voegen.

Belangrijk

Het instellen van toegangsmachtigingen voor één bestand verleent een gebruiker/groep niet noodzakelijkerwijs toegang tot dat bestand. Het pad naar het bestand moet toegankelijk zijn voor de toegewezen gebruiker/groep. Zie Veelvoorkomende scenario's met betrekking tot machtigingen voor meer informatie en voorbeelden.

weergeven

weergeven Eigenaren en Alle anderen bieden toegang in UNIX-stijl, waarbij u lezen, schrijven, uitvoeren (rwx) opgeeft in drie verschillende gebruikersklassen: eigenaar, groep en andere.

Toegewezen machtigingen komen overeen met de POSIX-ACL's waarmee u machtigingen kunt instellen voor specifieke benoemde gebruikers of groepen buiten de eigenaar of groep van het bestand.

Zie HDFS ACL's voor meer informatie. Zie Access Control in Data Lake Storage Gen1 voor meer informatie over de implementatie van ACL's in Data Lake Storage Gen1.

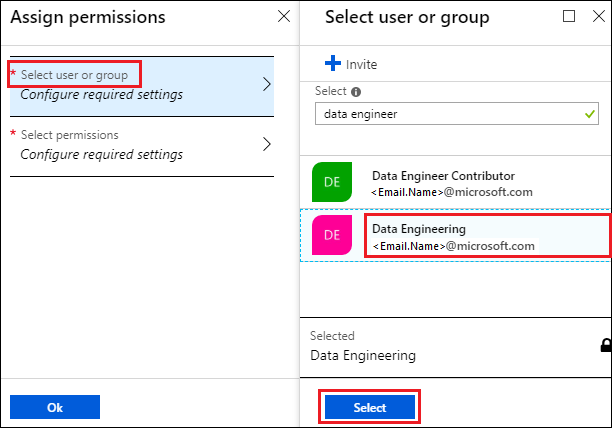

Klik op het pictogram Toevoegen om de blade Machtigingen toewijzen te openen. Klik op deze blade op Gebruiker of groep selecteren en zoek vervolgens in de blade Gebruiker of groep selecteren naar de beveiligingsgroep die u eerder in Microsoft Entra ID hebt gemaakt. Als u veel groepen hebt om uit te zoeken, gebruikt u het tekstvak bovenaan om te filteren op de groepsnaam. Klik op de groep die u wilt toevoegen en klik vervolgens op Selecteren.

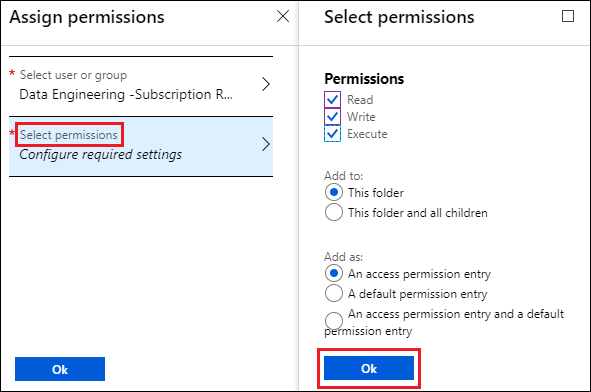

Klik op Machtigingen selecteren, selecteer de machtigingen, of de machtigingen recursief moeten worden toegepast en of u de machtigingen wilt toewijzen als een toegangs-ACL, standaard-ACL of beide. Klik op OK.

Zie Access Control in Data Lake Storage Gen1 voor meer informatie over machtigingen in Data Lake Storage Gen1 en ACL's voor standaardtoegang.

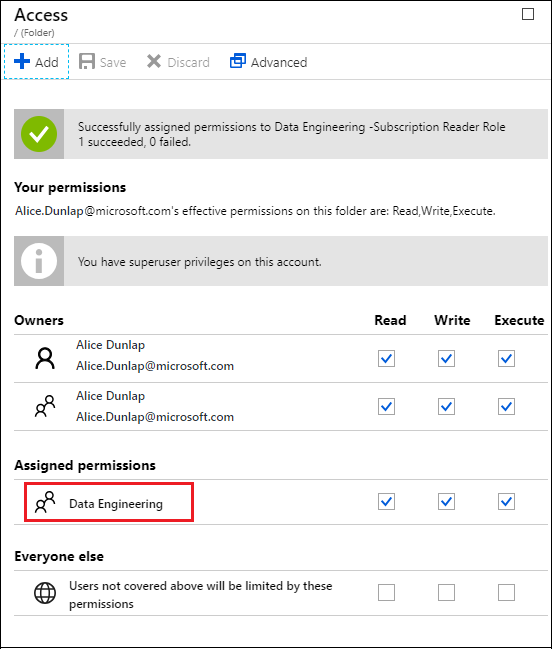

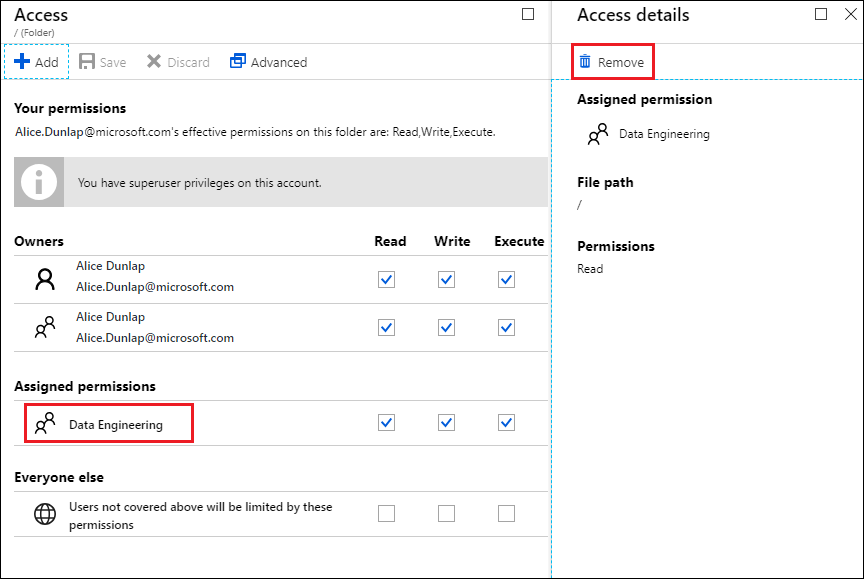

Nadat u op OK hebt geklikt op de blade Machtigingen selecteren , worden de zojuist toegevoegde groep en bijbehorende machtigingen nu weergegeven op de blade Toegang .

Belangrijk

In de huidige release kunt u maximaal 28 vermeldingen hebben onder Toegewezen machtigingen. Als u meer dan 28 gebruikers wilt toevoegen, moet u beveiligingsgroepen maken, gebruikers toevoegen aan beveiligingsgroepen en toegang tot deze beveiligingsgroepen toevoegen voor het Data Lake Storage Gen1-account.

Indien nodig kunt u ook de toegangsmachtigingen wijzigen nadat u de groep hebt toegevoegd. Schakel het selectievakje uit voor elk machtigingstype (Lezen, Schrijven, Uitvoeren) op basis van of u die machtiging wilt verwijderen of toewijzen aan de beveiligingsgroep. Klik op Opslaan om de wijzigingen op te slaan of op Verwijderen om de wijzigingen ongedaan te maken.

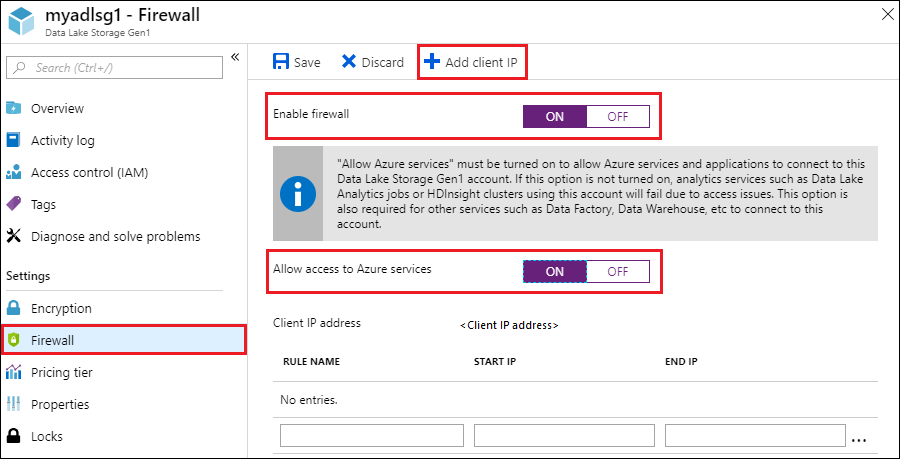

IP-adresbereik instellen voor gegevenstoegang

met Data Lake Storage Gen1 kunt u de toegang tot uw gegevensarchief op netwerkniveau verder vergrendelen. U kunt een firewall inschakelen, een IP-adres opgeven of een IP-adresbereik definiëren voor uw vertrouwde clients. Wanneer deze optie is ingeschakeld, kunnen alleen clients met de IP-adressen binnen het gedefinieerde bereik verbinding maken met de store.

Beveiligingsgroepen verwijderen voor een Data Lake Storage Gen1-account

Wanneer u beveiligingsgroepen verwijdert uit Data Lake Storage Gen1-accounts, wijzigt u alleen de toegang tot de beheerbewerkingen voor het account met behulp van de api's Azure Portal en Azure Resource Manager.

De toegang tot gegevens is ongewijzigd en wordt nog steeds beheerd door de toegangs-ACL's. De uitzondering hierop zijn gebruikers/groepen in de rol Eigenaren. Gebruikers/groepen die zijn verwijderd uit de rol Eigenaren zijn niet langer supergebruikers en hun toegang valt terug om toegang te krijgen tot ACL-instellingen.

Klik op de blade Data Lake Storage Gen1-account op Access Control (IAM).

Klik op de blade Access Control (IAM) op de beveiligingsgroep(en) die u wilt verwijderen. Klik op Verwijderen.

ACL's voor beveiligingsgroepen verwijderen uit een Data Lake Storage Gen1 bestandssysteem

Wanneer u ACL's voor beveiligingsgroepen verwijdert uit een Data Lake Storage Gen1 bestandssysteem, wijzigt u de toegang tot de gegevens in het Data Lake Storage Gen1-account.

Klik op de blade Data Lake Storage Gen1-account op Data Explorer.

Klik in de blade Data Explorer op de map waarvoor u de ACL wilt verwijderen en klik vervolgens op Access. Als u ACL's voor een bestand wilt verwijderen, klikt u eerst op het bestand om een voorbeeld ervan te bekijken en klikt u vervolgens op Access op de blade Bestandsvoorbeeld .

Klik op de blade Toegang op de beveiligingsgroep die u wilt verwijderen. Klik op de blade Access-details op Verwijderen.

Zie ook

- Overzicht van Azure Data Lake Storage Gen1

- Gegevens van Azure Storage-blobs kopiëren naar Data Lake Storage Gen1

- Azure Data Lake Analytics gebruiken met Data Lake Storage Gen1

- Azure HDInsight gebruiken met Data Lake Storage Gen1

- Aan de slag met Data Lake Storage Gen1 met behulp van PowerShell

- Aan de slag met Data Lake Storage Gen1 met behulp van .NET SDK

- Toegang tot diagnostische logboeken voor Data Lake Storage Gen1