Certificaten uploaden, importeren, exporteren en verwijderen op Azure Stack Edge Pro GPU

VAN TOEPASSING OP:  Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Om veilige en vertrouwde communicatie tussen uw Azure Stack Edge-apparaat en de clients die er verbinding mee maken, kunt u zelfondertekende certificaten gebruiken of uw eigen certificaten gebruiken. In dit artikel wordt beschreven hoe u deze certificaten beheert, waaronder het uploaden, importeren en exporteren van deze certificaten. U kunt ook vervaldatums van certificaten bekijken en uw oude handtekeningcertificaten verwijderen.

Zie Certificaten maken met Behulp van Azure PowerShell voor meer informatie over het maken van deze certificaten.

Certificaten uploaden op uw apparaat

Als u uw eigen certificaten gebruikt, bevinden de certificaten die u voor uw apparaat hebt gemaakt zich standaard in het persoonlijke archief op uw client. Deze certificaten moeten op uw client worden geëxporteerd naar de juiste indelingsbestanden die vervolgens naar uw apparaat kunnen worden geüpload.

Vereisten

Voordat u uw basiscertificaten en eindpuntcertificaten naar het apparaat uploadt, moet u ervoor zorgen dat de certificaten in de juiste indeling worden geëxporteerd.

- Het basiscertificaat moet worden geëxporteerd als DER-indeling met

.cerextensie. Zie Certificaten exporteren als DER-indeling voor gedetailleerde stappen. - De eindpuntcertificaten moeten worden geëxporteerd als PFX-bestanden met persoonlijke sleutels. Zie Certificaten exporteren als PFX-bestand met persoonlijke sleutels voor gedetailleerde stappen.

Certificaten uploaden

Als u de basis- en eindpuntcertificaten op het apparaat wilt uploaden, gebruikt u de optie + Certificaat toevoegen op de pagina Certificaten in de lokale webgebruikersinterface. Volg vervolgens deze stappen:

Upload eerst de basiscertificaten. Ga in de lokale webinterface naar Certificaten.

Selecteer + Certificaat toevoegen.

Sla het certificaat op.

Eindpuntcertificaat uploaden

Upload vervolgens de eindpuntcertificaten.

Kies de certificaatbestanden in PFX-indeling en voer het wachtwoord in dat u hebt opgegeven bij het exporteren van het certificaat. Het kan enkele minuten duren voordat het Azure Resource Manager-certificaat is toegepast.

Als de ondertekeningsketen niet eerst wordt bijgewerkt en u probeert de eindpuntcertificaten te uploaden, krijgt u een foutmelding.

Ga terug en upload het certificaat voor de ondertekeningsketen en upload en pas de eindpuntcertificaten toe.

Belangrijk

Als de apparaatnaam of het DNS-domein worden gewijzigd, moeten nieuwe certificaten worden gemaakt. De clientcertificaten en de apparaatcertificaten moeten vervolgens worden bijgewerkt met de nieuwe apparaatnaam en het DNS-domein.

Kubernetes-certificaten uploaden

De Kubernetes-certificaten kunnen voor Edge Container Registry of voor Kubernetes-dashboard zijn. In elk geval moeten een certificaat en een sleutelbestand worden geüpload. Volg deze stappen om Kubernetes-certificaten te maken en te uploaden:

U gebruikt

opensslom het Kubernetes-dashboardcertificaat of Edge Container Registry te maken. Zorg ervoor dat u openssl installeert op het systeem dat u zou gebruiken om de certificaten te maken. Op een Windows-systeem kunt u Chocolatey gebruiken om te installerenopenssl. Nadat u Chocolatey hebt geïnstalleerd, opent u PowerShell en typt u:choco install opensslGebruik

openssldeze certificaten om deze certificaten te maken. Er wordt eencert.pemcertificaatbestand enkey.pemsleutelbestand gemaakt.Gebruik voor Edge Container Registry de volgende opdracht:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"Hier volgt een voorbeeld van uitvoer:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>Gebruik de volgende opdracht voor kubernetes-dashboardcertificaat:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"Hier volgt een voorbeeld van uitvoer:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Upload het Kubernetes-certificaat en het bijbehorende sleutelbestand dat u eerder hebt gegenereerd.

Voor Edge Container Registry

Voor Kubernetes-dashboard

Certificaten importeren op de client die toegang heeft tot het apparaat

U kunt de door het apparaat gegenereerde certificaten gebruiken of uw eigen certificaten meenemen. Wanneer u door het apparaat gegenereerde certificaten gebruikt, moet u de certificaten op uw client downloaden voordat u deze in het juiste certificaatarchief kunt importeren. Zie Certificaten downloaden naar uw client die toegang heeft tot het apparaat.

In beide gevallen moeten de certificaten die u hebt gemaakt en geüpload naar uw apparaat, worden geïmporteerd op uw Windows-client (toegang tot het apparaat) naar het juiste certificaatarchief.

Het basiscertificaat dat u als de DER hebt geëxporteerd, moet nu worden geïmporteerd in de vertrouwde basiscertificeringsinstanties op uw clientsysteem. Zie Certificaten importeren in het archief vertrouwde basiscertificeringsinstanties voor gedetailleerde stappen.

De eindpuntcertificaten die u als de

.pfxexport hebt geëxporteerd, moeten worden geëxporteerd als DER met.cerextensie. Dit.cerwordt vervolgens geïmporteerd in het persoonlijke certificaatarchief op uw systeem. Zie Certificaten importeren in het persoonlijke certificaatarchief voor gedetailleerde stappen.

Certificaten importeren als DER-indeling

Voer de volgende stappen uit om certificaten op een Windows-client te importeren:

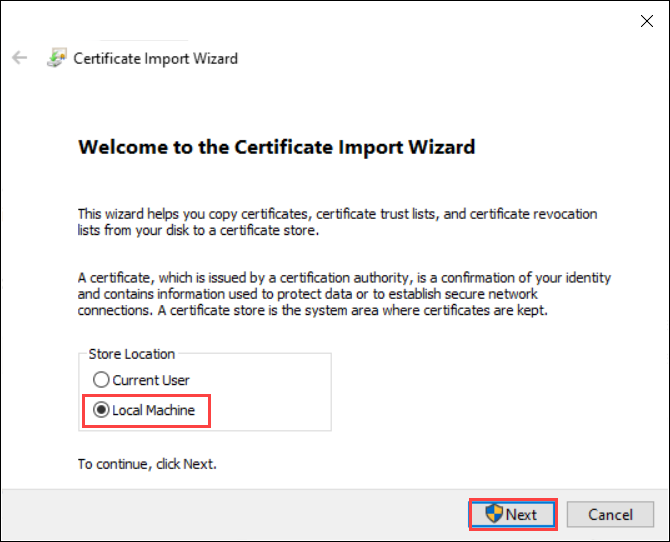

Klik met de rechtermuisknop op het bestand en selecteer Certificaat installeren. Deze actie start de wizard Certificaat importeren.

Selecteer Lokale machine voor De opslaglocatie en selecteer vervolgens Volgende.

Selecteer Alle certificaten in het volgende archief plaatsen en selecteer Vervolgens Bladeren.

Als u wilt importeren in persoonlijke opslag, gaat u naar het persoonlijke archief van uw externe host en selecteert u vervolgens Volgende.

Als u wilt importeren in het vertrouwde archief, gaat u naar de vertrouwde basiscertificeringsinstantie en selecteert u volgende.

Selecteer Voltooien. Er wordt een bericht weergegeven dat het importeren is geslaagd.

Verlopen van certificaat weergeven

Als u uw eigen certificaten meeneemt, verlopen de certificaten doorgaans over 1 jaar of 6 maanden. Als u de vervaldatum van uw certificaat wilt weergeven, gaat u naar de pagina Certificaten in de lokale webgebruikersinterface van uw apparaat. Als u een specifiek certificaat selecteert, kunt u de vervaldatum van uw certificaat bekijken.

Certificaat voor ondertekeningsketen verwijderen

U kunt een oud, verlopen handtekeningketencertificaat van uw apparaat verwijderen. Wanneer u dit doet, zijn afhankelijke certificaten in de ondertekeningsketen niet meer geldig. Alleen certificaten voor ondertekeningsketens kunnen worden verwijderd.

Voer de volgende stappen uit om een certificaat voor ondertekeningsketens te verwijderen van uw Azure Stack Edge-apparaat:

Ga in de lokale webgebruikersinterface van uw apparaat naar CONFIGURATIEcertificaten>.

Selecteer het certificaat voor de ondertekeningsketen dat u wilt verwijderen. Selecteer daarna Verwijderen.

Controleer in het deelvenster Certificaat verwijderen de vingerafdruk van het certificaat en selecteer Vervolgens Verwijderen. Certificaatverwijdering kan niet ongedaan worden gemaakt.

Nadat het verwijderen van het certificaat is voltooid, zijn alle afhankelijke certificaten in de ondertekeningsketen niet meer geldig.

Als u de statusupdates wilt zien, vernieuwt u de weergave. Het certificaat voor de ondertekeningsketen wordt niet meer weergegeven en afhankelijke certificaten hebben geen geldige status.

Volgende stappen

Meer informatie over het oplossen van certificaatproblemen