Gebruikers en groepen synchroniseren vanuit Microsoft Entra ID

In dit artikel wordt beschreven hoe u uw id-provider (IdP) en Azure Databricks configureert om gebruikers en groepen in te richten voor Azure Databricks met behulp van SCIM of System for Cross-domain Identity Management, een open standaard waarmee u het inrichten van gebruikers kunt automatiseren.

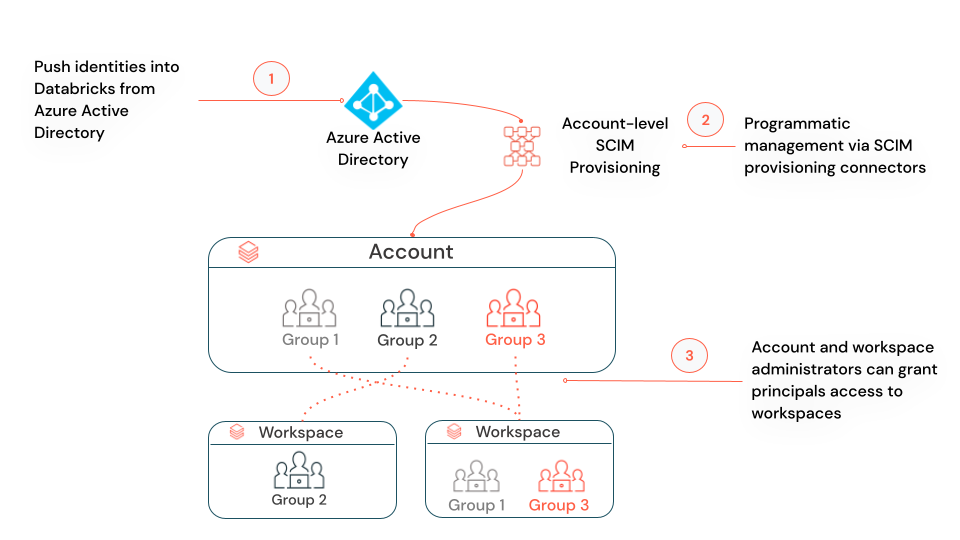

Over SCIM-inrichting in Azure Databricks

Met SCIM kunt u een id-provider (IdP) gebruiken om gebruikers te maken in Azure Databricks, hen het juiste toegangsniveau te geven en de toegang te verwijderen (de inrichting ervan ongedaan maken) wanneer ze uw organisatie verlaten of geen toegang meer nodig hebben tot Azure Databricks.

U kunt een SCIM-inrichtingsconnector in uw IdP gebruiken of de SCIM Groups-API aanroepen om de inrichting te beheren. U kunt deze API's ook gebruiken om identiteiten in Azure Databricks rechtstreeks te beheren, zonder een IdP.

SCIM-inrichting op account- en werkruimteniveau

U kunt één SCIM-inrichtingsconnector van Microsoft Entra-id configureren voor uw Azure Databricks-account, scim-inrichting op accountniveau gebruiken of afzonderlijke SCIM-inrichtingsconnectors configureren voor elke werkruimte, met behulp van SCIM-inrichting op werkruimteniveau.

- SCIM-inrichting op accountniveau: Databricks raadt u aan om SCIM-inrichting op accountniveau te gebruiken om alle gebruikers van het account te maken, bij te werken en te verwijderen. U beheert de toewijzing van gebruikers en groepen aan werkruimten in Azure Databricks. Uw werkruimten moeten zijn ingeschakeld voor identiteitsfederatie om de werkruimtetoewijzingen van gebruikers te beheren.

SCIM-inrichting op werkruimteniveau (verouderde en openbare preview): Voor werkruimten die niet zijn ingeschakeld voor identiteitsfederatie, moet u SCIM-inrichting op accountniveau en op werkruimteniveau parallel beheren. U hebt scim-inrichting op werkruimteniveau niet nodig voor werkruimten die zijn ingeschakeld voor identiteitsfederatie.

Als u scim-inrichting op werkruimteniveau al hebt ingesteld voor een werkruimte, raadt Databricks u aan om de werkruimte in te schakelen voor identiteitsfederatie, SCIM-inrichting op accountniveau in te stellen en de SCIM-inrichting op werkruimteniveau uit te schakelen. Zie SCIM-inrichting op werkruimteniveau migreren naar accountniveau.

Vereisten

Gebruikers en groepen inrichten voor Azure Databricks met behulp van SCIM:

- Uw Azure Databricks-account moet het Premium-abonnement hebben.

- Als u gebruikers wilt inrichten voor uw Azure Databricks-account met behulp van SCIM (inclusief de SCIM REST API's), moet u een Azure Databricks-accountbeheerder zijn.

- Als u gebruikers wilt inrichten voor een Azure Databricks-werkruimte met behulp van SCIM (inclusief de SCIM REST API's), moet u een Azure Databricks-werkruimtebeheerder zijn.

Zie Gebruikers, service-principals en groepen beheren voor meer informatie over beheerdersbevoegdheden.

U kunt maximaal 10.000 gecombineerde gebruikers en service-principals en 5000 groepen in een account hebben. Elke werkruimte kan maximaal 10.000 gecombineerde gebruikers en service-principals en 5000 groepen hebben.

Identiteiten inrichten voor uw Azure Databricks-account

U kunt SCIM gebruiken om gebruikers en groepen van Microsoft Entra ID in te richten op uw Azure Databricks-account met behulp van een SCIM-inrichtingsconnector of rechtstreeks met behulp van de SCIM-API's.

Gebruikers en groepen toevoegen aan uw Azure Databricks-account met behulp van Microsoft Entra ID (voorheen Azure Active Directory)

U kunt identiteiten op accountniveau synchroniseren vanuit uw Microsoft Entra ID-tenant naar Azure Databricks met behulp van een SCIM-inrichtingsconnector.

Belangrijk

Als u al SCIM-connectors hebt die identiteiten rechtstreeks met uw werkruimten synchroniseren, moet u deze SCIM-connectors uitschakelen wanneer de SCIM-connector op accountniveau is ingeschakeld. Zie SCIM-inrichting op werkruimteniveau migreren naar accountniveau.

Zie Identiteiten inrichten voor uw Azure Databricks-account met behulp van Microsoft Entra-id voor volledige instructies.

Notitie

Wanneer u een gebruiker verwijdert uit de SCIM-connector op accountniveau, wordt die gebruiker gedeactiveerd uit het account en alle werkruimten, ongeacht of identiteitsfederatie is ingeschakeld. Wanneer u een groep verwijdert uit de SCIM-connector op accountniveau, worden alle gebruikers in die groep gedeactiveerd uit het account en uit werkruimten waartoe ze toegang hadden (tenzij ze lid zijn van een andere groep of rechtstreeks toegang hebben gekregen tot de SCIM-connector op accountniveau).

Gebruikers, service-principals en groepen toevoegen aan uw account met behulp van de SCIM-API

Accountbeheerders kunnen gebruikers, service-principals en groepen toevoegen aan het Azure Databricks-account met behulp van de SCIM-API van het account. Accountbeheerders roepen de API aan op accounts.azuredatabricks.net ({account_domain}/api/2.0/accounts/{account_id}/scim/v2/) en kunnen een SCIM-token of een Microsoft Entra ID-token gebruiken om te verifiëren.

Notitie

Het SCIM-token is beperkt tot de SCIM-API /api/2.0/accounts/{account_id}/scim/v2/ van het account en kan niet worden gebruikt voor verificatie bij andere Databricks REST API's.

Ga als volgt te werk om het SCIM-token op te halen:

Meld u als accountbeheerder aan bij de accountconsole.

Klik in de zijbalk op Instellingen.

Klik op Gebruikersinrichting.

Als inrichten niet is ingeschakeld, klikt u op Inrichting van gebruikers instellen en kopieert u het token.

Als inrichting al is ingeschakeld, klikt u op Token opnieuw genereren en kopieert u het token.

Als u een Microsoft Entra ID-token wilt gebruiken om te verifiëren, raadpleegt u verificatie van de service-principal van Microsoft Entra.

Werkruimtebeheerders kunnen gebruikers en service-principals toevoegen met behulp van dezelfde API. Werkruimtebeheerders roepen de API aan in het werkruimtedomein {workspace-domain}/api/2.0/account/scim/v2/.

Het SCIM-token op accountniveau draaien

Als het SCIM-token op accountniveau is aangetast of als u bedrijfsvereisten hebt om verificatietokens periodiek te roteren, kunt u het SCIM-token draaien.

- Meld u als azure Databricks-accountbeheerder aan bij de accountconsole.

- Klik in de zijbalk op Instellingen.

- Klik op Gebruikersinrichting.

- Klik op Token opnieuw genereren. Noteer het nieuwe token. Het vorige token blijft 24 uur werken.

- Werk binnen 24 uur uw SCIM-toepassing bij om het nieuwe SCIM-token te gebruiken.

SCIM-inrichting op werkruimteniveau migreren naar het accountniveau

Als u SCIM-inrichting op accountniveau inschakelt en u al SCIM-inrichting op werkruimteniveau hebt ingesteld voor sommige werkruimten, raadt Databricks u aan de SCIM-inrichting op werkruimteniveau uit te schakelen en in plaats daarvan gebruikers en groepen te synchroniseren met het accountniveau.

Maak een groep in Microsoft Entra-id die alle gebruikers en groepen bevat die u momenteel inRicht voor Azure Databricks met behulp van uw SCIM-connectors op werkruimteniveau.

Databricks raadt aan dat deze groep alle gebruikers in alle werkruimten in uw account bevat.

Configureer een nieuwe SCIM-inrichtingsconnector om gebruikers en groepen in te richten voor uw account, met behulp van de instructies in Identiteiten inrichten voor uw Azure Databricks-account.

Gebruik de groep of groepen die u in stap 1 hebt gemaakt. Als u een gebruiker toevoegt die een gebruikersnaam (e-mailadres) deelt met een bestaande accountgebruiker, worden deze gebruikers samengevoegd. Bestaande groepen in het account worden niet beïnvloed.

Controleer of de nieuwe SCIM-inrichtingsconnector gebruikers en groepen voor uw account heeft ingericht.

Sluit de oude SCIM-connectors op werkruimteniveau af die gebruikers en groepen inrichten voor uw werkruimten.

Verwijder gebruikers en groepen niet uit de SCIM-connectors op werkruimteniveau voordat u ze afsluit. Als u de toegang vanuit een SCIM-connector aanroept, wordt de gebruiker gedeactiveerd in de Azure Databricks-werkruimte. Zie Een gebruiker deactiveren in uw Azure Databricks-werkruimte voor meer informatie.

Werkruimte-lokale groepen migreren naar accountgroepen.

Als u verouderde groepen in uw werkruimten hebt, worden ze ook wel werkruimte-lokale groepen genoemd. U kunt werkruimte-lokale groepen niet beheren met behulp van interfaces op accountniveau. Databricks raadt u aan deze te converteren naar accountgroepen. Zie Werkruimte-lokale groepen migreren naar accountgroepen

Identiteiten inrichten voor een Azure Databricks-werkruimte (verouderd)

Belangrijk

Deze functie is beschikbaar als openbare preview.

Als u een IdP-connector wilt gebruiken om gebruikers en groepen in te richten en u een werkruimte hebt die niet is gefedereerd, moet u SCIM-inrichting configureren op werkruimteniveau.

Notitie

SCIM op werkruimteniveau herkent geen accountgroepen die zijn toegewezen aan uw federatieve werkruimte en SCIM-API-aanroepen op werkruimteniveau mislukken als ze accountgroepen omvatten. Als uw werkruimte is ingeschakeld voor identiteitsfederatie, raadt Databricks u aan de SCIM-API op accountniveau te gebruiken in plaats van de SCIM-API op werkruimteniveau en dat u SCIM-inrichting op accountniveau instelt en de SCIM-inrichting op werkruimteniveau uitschakelt. Zie SCIM-inrichting op werkruimteniveau migreren naar het accountniveau voor gedetailleerde instructies.

Gebruikers en groepen toevoegen aan uw werkruimte met behulp van een IdP-inrichtingsconnector

Volg de instructies in het juiste idP-specifieke artikel:

Gebruikers, groepen en service-principals toevoegen aan uw werkruimte met behulp van de SCIM-API

Werkruimtebeheerders kunnen gebruikers, groepen en service-principals toevoegen aan het Azure Databricks-account met behulp van SCIM-API's op werkruimteniveau. Werkruimtegebruikers-API, werkruimtegroepen-API en API voor werkruimteservice-principals weergeven

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor