Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

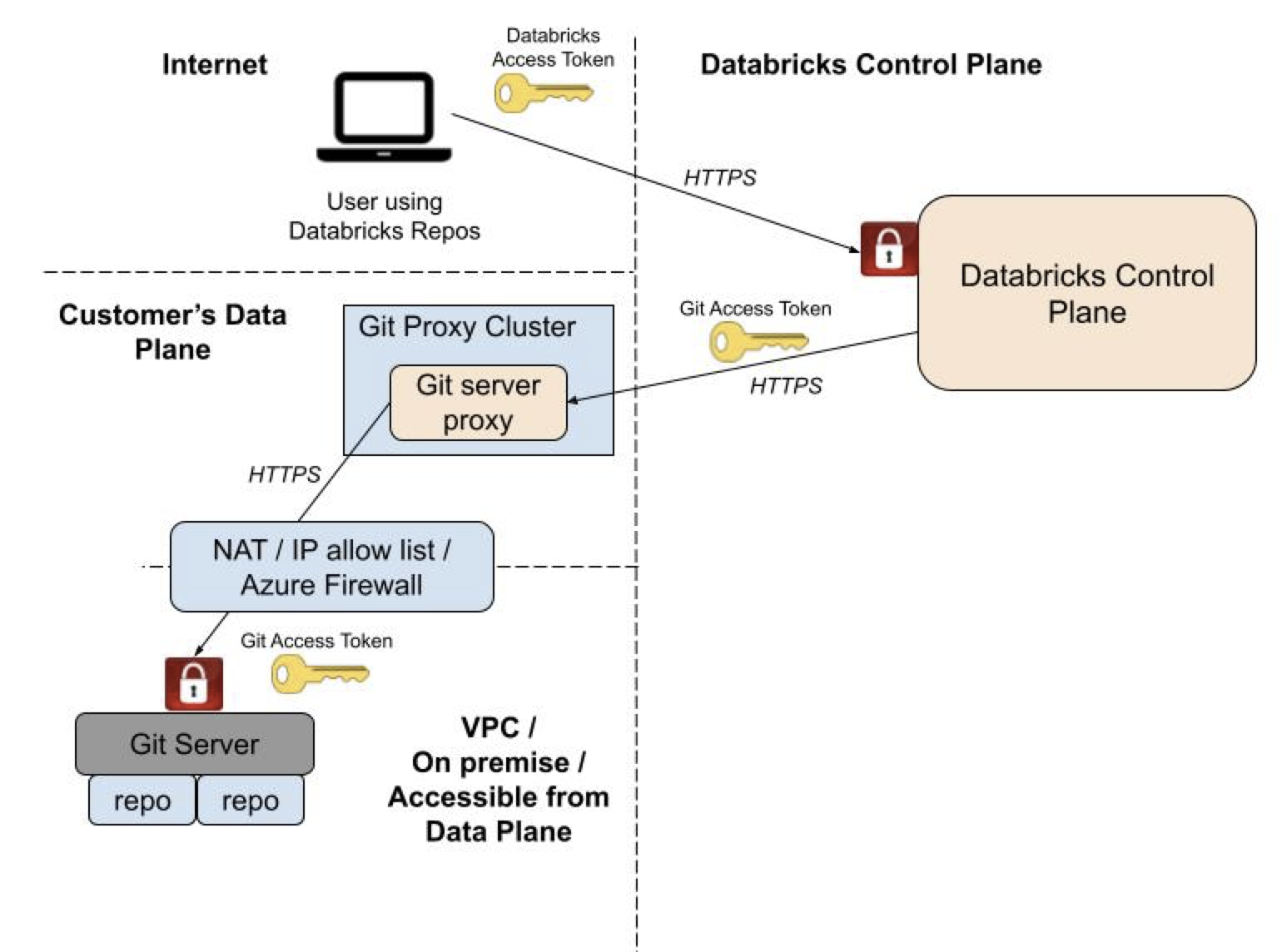

Als u een persoonlijke Git-server host (zoals GitHub Enterprise Server, Bitbucket Server of GitLab zelfbeheerd) of uw Git-server zich achter een firewall bevindt, kunt u de Git-serverproxy gebruiken om Databricks Git-mappen te verbinden met uw privéopslagplaatsen. De proxy routeert Git-opdrachten vanuit uw Azure Databricks-werkruimte via een rekenresource naar uw persoonlijke Git-server.

Over Git-serverproxy

Met databricks Git-serverproxy voor Git-mappen kunt u Git-opdrachten vanuit uw Azure Databricks-werkruimte proxyn naar een persoonlijke Git-server die niet toegankelijk is op internet.

Databricks Git-mappen vertegenwoordigen uw verbonden Git-opslagplaatsen als mappen. De inhoud van deze mappen wordt versiebeheerd door te synchroniseren met de verbonden Git-opslagplaats. Git-mappen kunnen standaard alleen worden gesynchroniseerd met opslagplaatsen die toegankelijk zijn op internet. Als u een persoonlijke Git-server host of uw Git-server zich achter een firewall bevindt, moet u de Git-serverproxy gebruiken met Git-mappen. Uw Git-server moet toegankelijk zijn vanaf uw Azure Databricks-rekenvlak.

Wanneer gebruikt u een Git-serverproxy?

Gebruik de volgende richtlijnen om te bepalen of u een Git-serverproxy moet instellen:

- U hebt een Git-serverproxy nodig als uw Git-server privé, on-premises of achter een firewall is, zoals GitHub Enterprise Server, Bitbucket Server, GitLab zelfbeheerd of Azure DevOps Server.

- U hebt geen Git-serverproxy nodig als uw opslagplaatsen zich in de cloud gehoste services bevinden die toegankelijk zijn via het openbare internet, zoals GitHub.com, GitLab.com, Bitbucket Cloud of Azure DevOps Services.

Zodra ingeschakeld, wordt al het dataverkeer van Git-directories in uw werkruimte gerouteerd via het proxycluster, inclusief openbare opslagplaatsen.

Hoe de Git-serverproxy werkt

Git-serverproxy voor Databricks Git-mappen proxy-opdrachten van het Databricks-besturingsvlak naar een proxycluster dat wordt uitgevoerd in het rekenvlak van uw werkruimte. Het proxycluster is geconfigureerd voor het uitvoeren van een proxyservice die Git-opdrachten ontvangt van het Databricks-besturingsvlak en deze doorstuurt naar uw Git-server. Proxy's hebben geen invloed op de beveiligingsarchitectuur van uw Databricks-besturingsvlak.

Hieronder ziet u de algemene systeemarchitectuur:

Belangrijk

Databricks biedt een ondersteuningsnotebook voor het configureren van uw Git-serverinstantie om opdrachten voor proxy voor Databricks Git-mappen uit te voeren. Download het inrichtingsnotebook op GitHub. De Databricks Git-serverproxy is ontworpen om te werken met de Databricks Runtime-versie die is opgenomen in het configuratienotebook. Werk de Databricks Runtime-versie van het proxycluster niet bij.

Git Server-proxy instellen

Als u privé-Git-connectiviteit wilt inschakelen voor Databricks Git-mappen, bereidt u uw Git-serverexemplaren voor, voert u het inschakelingsnotitieblok uit om de proxy te maken en valideert u de configuratie.

Om de Git-server proxy in te stellen:

- Bereid uw Git-serverexemplaren voor met statische IP-adressen en HTTPS-transport.

- Voer het enablement-notebook uit om het proxy-cluster te maken.

- Valideer uw configuratie door een opslagplaats te klonen.

- Configureer Git-referenties voor gebruikers.

Vereiste voorwaarden

Controleer het volgende voordat u de proxy inschakelt:

- Voor uw werkruimte is de functie Databricks Git-mappen ingeschakeld. Zie Databricks Git-mappen in- of uitschakelen.

- Uw Git-serverexemplaar is beschikbaar vanuit het rekenvlak van uw Azure Databricks-werkruimte's Azure-virtuele netwerk (VNet), en zowel HTTPS als persoonlijke toegangstokens (PAT's) zijn ingeschakeld.

Notitie

Git-serverproxy voor Databricks werkt in alle regio's die worden ondersteund door uw VNet.

Stap 1: Uw Git-serverinstantie voorbereiden

Belangrijk

Als u een rekenresource wilt maken en deze taak wilt voltooien, moet u een werkruimtebeheerder met toegangsrechten zijn.

Configureer uw Git-server om verbindingen van het proxycluster te accepteren en HTTPS-transport in te schakelen.

Uw Zakelijke Git-server heeft doorgaans een acceptatielijst met IP-adressen van waaruit toegang is toegestaan. Als u het stuurprogrammaknooppunt van het proxycluster toegang wilt geven tot uw Git-server, koppelt u een statisch uitgaand IP-adres voor verkeer dat afkomstig is van uw proxycluster en voegt u dit toe aan de acceptatielijst van uw Git-server.

- Koppel een statisch uitgaand IP-adres voor verkeer dat afkomstig is van uw proxycluster met behulp van Azure Firewall of een uitgaand apparaat.

- Voeg het IP-adres uit de vorige stap toe aan de acceptatielijst van uw Git-server.

Configureer vervolgens uw Git-serverexemplaren om HTTPS-transport toe te staan:

- GitHub Enterprise: zie welke externe URL moet ik gebruiken in de Help van GitHub Enterprise.

- Bitbucket-server: klik op de pagina Bitbucket-serverbeheer op Serverinstellingen en selecteer HTTP(S) ingeschakeld.

Stap 2: Het inschakelingsnotitieblok uitvoeren

De proxy inschakelen:

Meld u als werkruimtebeheerder aan bij uw Azure Databricks-werkruimte met toegangsrechten om een cluster te maken.

Importeer dit notebook, dat het kleinste exemplaartype kiest dat beschikbaar is bij uw cloudprovider om de Git-proxy uit te voeren:

Klik op Alles uitvoeren om het notebook uit te voeren, waarmee de volgende taken worden uitgevoerd:

- Hiermee maakt u een rekenresource met één knooppunt met de naam 'Databricks Git Proxy' die niet automatisch wordt beëindigd. Deze proxyservice verwerkt en stuurt Git-opdrachten van uw Azure Databricks-werkruimte door naar uw persoonlijke Git-server.

- Hiermee schakelt u een functievlag in waarmee wordt bepaald of Git-aanvragen in Databricks Git-mappen worden geproxied via het rekenproces.

Als best practice kunt u een taak maken om de Rekenresource van de Git-proxy volgens een normaal schema uit te voeren. Hierdoor blijft de Git-proxyservice beschikbaar voor uw gebruikers.

Notitie

Als u een extra langlopende rekenresource draait, worden er extra Databricks Units (DBU's) in rekening gebracht. Om de kosten te minimaliseren, configureert het notebook de proxy om een enkelknooppunt-rekenresource te gebruiken met een goedkoop knooppunttype. Pas de rekenopties aan uw behoeften aan. Zie de Databricks-prijscalculator voor informatie over prijzen.

Stap 3: De configuratie van uw Git-server valideren

Als u de configuratie van uw Git-server wilt valideren, kloont u een opslagplaats die wordt gehost op uw persoonlijke Git-server via het proxycluster. Een geslaagde kloon bevestigt dat de Git-serverproxy werkt voor uw werkruimte.

Stap 4: Git-opslagplaatsen met proxy maken

Nadat gebruikers hun Git-referenties hebben geconfigureerd, zijn er geen verdere stappen vereist voor het maken of synchroniseren van opslagplaatsen. Zie Uw Git-provider verbinden met Databricks om referenties te configureren en programmatig toegang te verkrijgen tot opslagplaatsen.

Globale CAN ATTACH TO-machtigingen verwijderen

Voor de Git-serverproxy is geen machtiging vereist CAN ATTACH TO voor welke gebruiker dan ook. Als u wilt voorkomen dat gebruikers willekeurige workloads uitvoeren op het proxycluster, beperkt u de ACL-machtigingen (Cluster Access Control List) op de proxyserver:

Klik op Compute in de zijbalk en kies vervolgens de berekeningsvermelding voor de Git Server-proxy die u uitvoert.

Klik op het

Klik vervolgens op Machtigingen.

Verwijder in het dialoogvenster de vermelding Kan worden gekoppeld aan voor Alle werkruimtegebruikers.

Probleemoplossing

In deze sectie worden veelvoorkomende problemen behandeld en hoe u deze kunt diagnosticeren.

Controlelijst voor veelvoorkomende problemen

Controleer het volgende voordat u begint met het diagnosticeren van een fout:

- Uw proxycluster is in werking met deze Git-proxyserver debug-notebook.

- U bent een werkruimtebeheerder.

Voer de rest van het debug-notebook uit en registreer de resultaten. Als u het probleem niet kunt oplossen of geen fouten ziet die zijn gerapporteerd, kan databricks-ondersteuning de resultaten bekijken. Exporteer en verzend het foutopsporingsnotitieblok als een DBC-archief als dit wordt aangevraagd.

Uw Git-proxyconfiguratie wijzigen

Als uw Git-proxyservice niet werkt met de standaardconfiguratie, stelt u omgevingsvariabelen in om uw netwerkinfrastructuur te ondersteunen.

Gebruik de volgende omgevingsvariabelen om de configuratie voor uw Git-proxyservice bij te werken:

| Omgevingsvariabele | Opmaak | Beschrijving |

|---|---|---|

GIT_PROXY_ENABLE_SSL_VERIFICATION |

true/false |

Stel dit in op false als u een zelfondertekend certificaat gebruikt voor uw persoonlijke Git-server. |

GIT_PROXY_CA_CERT_PATH |

Bestandspad (tekenreeks) | Stel dit in op het pad naar een CA-certificaatbestand dat wordt gebruikt voor SSL-verificatie. Voorbeeld: /FileStore/myCA.pem |

GIT_PROXY_HTTP_PROXY |

https://<hostname>:<port #> |

Stel deze in op de HTTPS-URL voor de firewallproxy van uw netwerk voor HTTP-verkeer. |

GIT_PROXY_CUSTOM_HTTP_PORT |

Poortnummer (integer) | Stel dit in op het poortnummer dat is toegewezen aan de HTTP-poort van uw Git-server. |

Ga als volgt te werk om deze omgevingsvariabelen in te stellen:

- Ga naar het tabblad Compute in uw Azure Databricks-werkruimte.

- Selecteer de rekenconfiguratie voor uw Git-proxyservice.

- Vouw onder in het deelvenster ConfiguratieGeavanceerd uit en selecteer het tabblad Spark .

- Voeg omgevingsvariabelen toe aan het veld Omgevingsvariabelen .

Logboeken op het proxycluster controleren

Het bestand op /databricks/git-proxy/git-proxy.log het proxycluster bevat logboeken die handig zijn voor foutopsporing.

Het logboekbestand moet beginnen met Data-plane proxy server binding to ('', 8000)…. Als dat niet het geval is, is de proxyserver niet goed opgestart. Start het cluster opnieuw of verwijder het cluster en voer het activeringsnotitieblok opnieuw uit.

Als het logboekbestand met deze regel begint, bekijkt u de logboekinstructies die volgen voor elke Git-aanvraag die wordt gestart door Git-bewerkingen in Databricks Git-mappen.

Voorbeeld:

do_GET: https://server-address/path/to/repo/info/refs?service=git-upload-pack 10.139.0.25 - - [09/Jun/2021 06:53:02] /

"GET /server-address/path/to/repo/info/refs?service=git-upload-pack HTTP/1.1" 200`

Foutlogboeken die naar dit bestand worden geschreven, kunnen nuttig zijn om u of Databricks Ondersteuning te helpen bij het opsporen van problemen.

SSL-certificaatfouten

U ziet mogelijk de volgende fout:

https://git.consult-prodigy.com/Prodigy/databricks_test: Secure connection to https://git.consult-prodigy.com/Prodigy/databricks_test could not be established because of SSL problems

Dit betekent vaak dat u een opslagplaats gebruikt waarvoor speciale SSL-certificaten zijn vereist. Controleer het /databricks/git-proxy/git-proxy.log bestand op het proxycluster. Als de certificaatvalidatie is mislukt, voegt u de certificeringsinstantie toe aan de systeemcertificaatketen:

- Pak het basiscertificaat uit met behulp van uw browser of een andere methode en upload het naar het Databricks-bestandssysteem.

- Bewerk het Git-mappen gitproxycluster om de

GIT_PROXY_CA_CERT_PATHomgevingsvariabele zo in te stellen dat deze verwijst naar het basiscertificaatbestand. Zie Omgevingsvariabelen.

Nadat u deze stappen hebt voltooid, start u het cluster opnieuw op.

Veelgestelde vragen

Hieronder vindt u veelgestelde vragen over de configuratie en het gebruik van de Git-serverproxy.

Hoe controleer ik of de Git-proxy wordt uitgevoerd?

Importeer en voer het Notebook voor foutopsporing in de Git-proxy uit. De resultaten worden weergegeven als er problemen zijn met de Git-proxyservice.

Kunnen werkruimten proxyclusters delen?

Voor elke Azure Databricks-werkruimte is een eigen proxycluster vereist. U kunt een proxycluster niet delen in meerdere werkruimten en elke werkruimte kan slechts één Git-proxyservercluster hebben.

Kan ik alleen wat Git-verkeer routeren via de proxy?

Alle verkeersroutes gerelateerd aan Databricks Git-mappen gaan via het proxycluster, zelfs voor openbare Git-opslagplaatsen. Uw Azure Databricks-werkruimte maakt geen onderscheid tussen geproxiede en niet-geproxieerde opslagplaatsen.

Welke Git-providers worden ondersteund?

Databricks Git-mappen ondersteunen GitHub Enterprise, Bitbucket Server, Azure DevOps Server en GitLab zelfbeheerd. Andere Zakelijke Git-serverproviders moeten ook werken als ze voldoen aan algemene Git-specificaties.

Wordt GNU Privacy Guard (GPG)-ondertekening ondersteund?

Nee

Wordt SSH-transport ondersteund?

Nee Alleen HTTPS wordt ondersteund.

Kan ik een niet-standaard HTTPS-poort gebruiken?

In het activeringsnotitieblok wordt ervan uitgegaan dat uw Git-server gebruikmaakt van de standaard HTTPS-poort 443. Stel de omgevingsvariabele GIT_PROXY_CUSTOM_HTTP_PORT in om een andere poort te gebruiken.

Moeten gebruikers Git-URL's voor de proxy wijzigen?

Nee Gebruikers voeren de normale URL van de Git-opslagplaats in, zoals https://git.company.com/org/repo-name.git. Al het Git-verkeer voor Databricks Git-mappen wordt transparant via de proxy gerouteerd.

Hoe werkt verificatie met de proxy?

De proxy gebruikt de Git-referenties van de gebruiker om te verifiëren bij de Git-server. Toegang wordt beperkt door de machtigingen die zijn opgegeven in die referentie.