Privéconnectiviteit configureren vanuit serverloze berekeningen

In dit artikel wordt beschreven hoe u privéconnectiviteit configureert vanuit serverloze berekeningen met behulp van de gebruikersinterface van de Azure Databricks-accountconsole. U kunt ook de API voor netwerkconnectiviteitsconfiguraties gebruiken.

Als u uw Azure-resource zo configureert dat alleen verbindingen van privé-eindpunten worden geaccepteerd, moet elke verbinding met de resource vanuit uw klassieke Databricks-rekenresources ook privé-eindpunten gebruiken.

Als u een Azure Storage-firewall wilt configureren voor serverloze rekentoegang met behulp van subnetten, raadpleegt u In plaats daarvan een firewall configureren voor serverloze rekentoegang. Als u bestaande regels voor privé-eindpunten wilt beheren, raadpleegt u Regels voor privé-eindpunten beheren

Notitie

Er zijn momenteel geen kosten voor uitgaande en binnenkomende gegevensverwerking voor serverloze functies. In een latere release worden er mogelijk kosten in rekening gebracht. Azure Databricks biedt vooraf kennisgeving voor wijzigingen in de netwerkprijzen. De kosten voor eindpunten per uur blijven van kracht.

Overzicht van privéconnectiviteit voor serverloze compute

Serverloze netwerkconnectiviteit wordt beheerd met netwerkconnectiviteitsconfiguraties (NCC's). Accountbeheerders maken NCC's in de accountconsole en een NCC kunnen worden gekoppeld aan een of meer werkruimten

Wanneer u een privé-eindpunt aan een NCC toevoegt, maakt Azure Databricks een privé-eindpuntaanvraag voor uw Azure-resource. Zodra de aanvraag aan de resourcezijde is geaccepteerd, wordt het privé-eindpunt gebruikt voor toegang tot resources vanuit het serverloze rekenvlak. Het privé-eindpunt is toegewezen aan uw Azure Databricks-account en is alleen toegankelijk vanuit geautoriseerde werkruimten.

NCC-privé-eindpunten worden alleen ondersteund vanuit serverloze SQL-warehouses. Ze worden niet ondersteund vanuit andere rekenresources in het serverloze rekenvlak.

Notitie

NCC-privé-eindpunten worden alleen ondersteund voor gegevensbronnen die u beheert. Neem voor verbinding met het opslagaccount van de werkruimte contact op met uw Azure Databricks-accountteam.

Zie Wat is een netwerkverbindingsconfiguratie (NCC)? voor meer informatie over NCC's.

Vereisten

- Uw werkruimte moet zich in het Premium-abonnement bevinden.

- U moet een Azure Databricks-accountbeheerder zijn.

- Elk Azure Databricks-account kan maximaal 10 NCC's per regio hebben.

- Elke regio kan 100 privé-eindpunten hebben, die naar behoefte zijn verdeeld over 1-10 NCC's.

- Elke NCC kan worden gekoppeld aan maximaal 50 werkruimten.

Stap 1: een netwerkverbindingsconfiguratie maken

Databricks raadt aan om een NCC te delen tussen werkruimten binnen dezelfde bedrijfseenheid en de werkruimten die dezelfde regioconnectiviteitseigenschappen delen. Als sommige werkruimten bijvoorbeeld Gebruikmaken van Private Link en andere werkruimten gebruikmaken van firewall-activering, gebruikt u afzonderlijke NCC's voor deze use cases.

- Als accountbeheerder gaat u naar de accountconsole.

- Klik in de zijbalk op Cloudresources.

- Klik op Configuraties voor netwerkconnectiviteit.

- Klik op Configuratie voor netwerkconnectiviteit toevoegen.

- Typ een naam voor de NCC.

- Kies de regio. Dit moet overeenkomen met uw werkruimteregio.

- Klik op Toevoegen.

Stap 2: Een NCC koppelen aan een werkruimte

- Klik in de zijbalk van de accountconsole op Werkruimten.

- Klik op de naam van uw werkruimte.

- Klik op Werkruimte bijwerken.

- Selecteer uw NCC in het veld Configuratie van netwerkconnectiviteit . Als deze niet zichtbaar is, controleert u of u dezelfde Azure-regio hebt geselecteerd voor zowel de werkruimte als de NCC.

- Klik op Bijwerken.

- Wacht tien minuten totdat de wijziging is doorgevoerd.

- Start alle actieve serverloze SQL-warehouses opnieuw op in de werkruimte.

Stap 3: regels voor privé-eindpunten maken

U moet een privé-eindpuntregel maken in uw NCC voor elke Azure-resource.

Haal een lijst met Azure-resource-id's op voor al uw bestemmingen.

- Navigeer in Azure Portal op een ander browsertabblad naar het Azure Storage-account van uw gegevensbron.

- Kijk op de overzichtspagina in de sectie Essentials.

- Klik op de koppeling JSON-weergave . De resource-id voor het opslagaccount wordt boven aan de pagina weergegeven.

- Kopieer die resource-id naar een andere locatie. Herhaal dit voor alle bestemmingen.

Ga terug naar het browsertabblad van uw accountconsole.

Klik in de zijbalk op Cloudresources.

Klik op Configuraties voor netwerkconnectiviteit.

Selecteer de NCC die u in stap 1 hebt gemaakt.

Klik in regels voor privé-eindpunten op Privé-eindpuntregel toevoegen.

Plak in het veld Doelresource-id de resource-id voor uw resource.

Stel in het veld Azure-subresource-id deze in op de waarde van de subresource volgens de onderstaande tabel. Elke regel voor privé-eindpunten moet een andere subresource-id gebruiken.

Doeltype Azure-subresource-id Blob-opslag blobADLS-opslag dfsAzure SQL (Als u Azure SQL als bestemming wilt gebruiken, moet u de regel voor het privé-eindpunt maken met behulp van de Netwerkconnectiviteits-API) sqlServerKlik op Toevoegen.

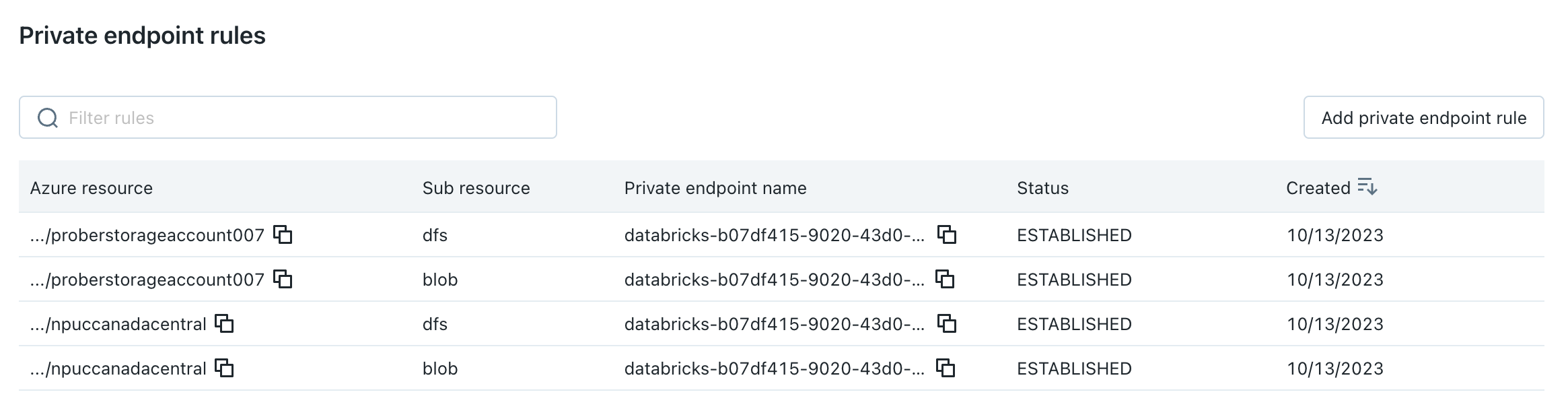

Wacht enkele minuten totdat alle eindpuntregels de status

PENDINGhebben.

Stap 4: De nieuwe privé-eindpunten voor uw resources goedkeuren

De eindpunten worden pas van kracht als een beheerder met rechten voor de resource het nieuwe privé-eindpunt goedkeurt. Ga als volgt te werk om een privé-eindpunt goed te keuren met behulp van Azure Portal:

Navigeer in Azure Portal naar uw resource.

Klik in de zijbalk op Netwerken.

Klik op Privé-eindpuntverbindingen.

Klik op het tabblad Persoonlijke toegang .

Controleer onder de privé-eindpuntverbindingen de lijst met privé-eindpunten.

Klik op het selectievakje naast elk selectievakje dat u wilt goedkeuren en klik op de knop Goedkeuren boven de lijst.

Ga terug naar uw NCC in Azure Databricks en vernieuw de browserpagina totdat alle eindpuntregels de status

ESTABLISHEDhebben.

(Optioneel) Stap 5: Stel uw opslagaccount in om toegang tot openbare netwerken niet toe te laten

Als u de toegang tot het Azure-opslagaccount nog niet hebt beperkt tot alleen toegestane netwerken, kunt u dit doen.

- Ga naar de Azure Portal.

- Navigeer naar uw opslagaccount voor de gegevensbron.

- Klik in de zijbalk op Netwerken.

- Controleer de waarde in het veld Openbare netwerktoegang. De waarde is standaard ingeschakeld vanuit alle netwerken. Wijzig dit in Uitgeschakeld

Stap 6: Serverloze SQL-warehouses opnieuw starten en de verbinding testen

- Wacht na de vorige stap vijf extra minuten totdat de wijzigingen zijn doorgegeven.

- Start alle actieve serverloze SQL-warehouses opnieuw op in de werkruimten waaraan uw NCC is gekoppeld. Als u geen serverloze SQL-warehouses hebt, start u er nu een.

- Controleer of alle SQL-warehouses zijn gestart.

- Voer ten minste één query uit op uw gegevensbron om te bevestigen dat het serverloze SQL Warehouse uw gegevensbron kan bereiken.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor