Geheime bereiken

Het beheren van geheimen begint met het maken van een geheim bereik. Een geheim bereik is verzameling geheimen geïdentificeerd door een naam.

Een werkruimte is beperkt tot maximaal 1000 geheime bereiken. Neem contact op met het ondersteuningsteam van Azure Databricks als u meer nodig hebt.

Notitie

Databricks raadt aan geheime bereiken uit te lijnen op rollen of toepassingen in plaats van personen.

Overzicht

Er zijn twee typen geheimbereiken: Door Azure Key Vault ondersteund en door Databricks ondersteund.

Bereiken met Azure Key Vault-ondersteuning

Als u wilt verwijzen naar geheimen die zijn opgeslagen in een Azure Key Vault, kunt u een geheim bereik maken dat wordt ondersteund door Azure Key Vault. Vervolgens kunt u alle geheimen in het bijbehorende Key Vault-exemplaar gebruiken vanuit dat geheime bereik. Omdat het geheime bereik met Azure Key Vault-ondersteuning een alleen-lezen interface is voor de Key Vault, zijn de PutSecret bewerkingen en DeleteSecret de Geheimen-API-bewerkingen niet toegestaan. Als u geheimen in Azure Key Vault wilt beheren, moet u de REST API van Azure Set Secret of de gebruikersinterface van Azure Portal gebruiken.

Bereiken met Databricks-ondersteuning

Een door Databricks ondersteund geheimbereik wordt opgeslagen in (ondersteund door) een versleutelde database die eigendom is van en wordt beheerd door Azure Databricks. De naam van het geheime bereik:

- Moet uniek zijn binnen een werkruimte.

- Moet bestaan uit alfanumerieke tekens, streepjes, onderstrepingstekens

@en punten en mag niet langer zijn dan 128 tekens.

De namen worden beschouwd als niet-gevoelig en kunnen worden gelezen door alle gebruikers in de werkruimte.

U maakt een geheim bereik met databricks-ondersteuning met behulp van de Databricks CLI (versie 0.205 en hoger). U kunt ook de Geheimen-API gebruiken.

Bereikmachtigingen

Bereiken worden gemaakt met machtigingen die worden beheerd door geheime ACL's. Bereiken worden standaard gemaakt met de machtiging BEHEREN voor de gebruiker die het bereik heeft gemaakt (de 'maker'), waarmee de maker geheimen in het bereik kan lezen, geheimen naar het bereik kan schrijven en ACL's voor het bereik kan wijzigen. Als uw account het Premium-abonnement heeft, kunt u op elk gewenst moment gedetailleerde machtigingen toewijzen nadat u het bereik hebt gemaakt. Zie Geheime ACL's voor meer informatie.

U kunt ook de standaardinstelling overschrijven en expliciet MANAGE-machtigingen verlenen aan alle gebruikers wanneer u het bereik maakt. U moet dit doen als uw account niet over het Premium-abonnement beschikt.

Notitie

Geheime ACL's bevinden zich op bereikniveau. Als u met Azure Key Vault ondersteunde bereiken gebruikt, hebben gebruikers die toegang krijgen tot het bereik toegang tot alle geheimen in Azure Key Vault. Gebruik afzonderlijke Azure Key Vault-exemplaren om de toegang te beperken.

Een geheim bereik met Azure Key Vault-ondersteuning maken

In deze sectie wordt beschreven hoe u een geheim bereik met Azure Key Vault-ondersteuning maakt met behulp van Azure Portal en de gebruikersinterface van de Azure Databricks-werkruimte. U kunt ook een geheim bereik met Azure Key Vault-ondersteuning maken met behulp van de Databricks CLI.

Vereisten

U moet de rol Inzender, Inzender of Eigenaar van Key Vault hebben op het Azure Key Vault-exemplaar dat u wilt gebruiken om het geheime bereik te back-ups te maken.

Als u geen sleutelkluisexemplaren hebt, volgt u de instructies in Een sleutelkluis maken met behulp van Azure Portal.

Notitie

Voor het maken van een geheim bereik met Azure Key Vault-ondersteuning is de rol Inzender of Eigenaar van het Azure Key Vault-exemplaar vereist, zelfs als de Azure Databricks-service eerder toegang heeft gekregen tot de sleutelkluis.

Als de sleutelkluis zich in een andere tenant bevindt dan de Azure Databricks-werkruimte, moet de Azure AD-gebruiker die het geheime bereik maakt, gemachtigd zijn om service-principals te maken in de tenant van de sleutelkluis. Anders treedt de volgende fout op:

Unable to grant read/list permission to Databricks service principal to KeyVault 'https://xxxxx.vault.azure.net/': Status code 403, {"odata.error":{"code":"Authorization_RequestDenied","message":{"lang":"en","value":"Insufficient privileges to complete the operation."},"requestId":"XXXXX","date":"YYYY-MM-DDTHH:MM:SS"}}

Uw Azure Key Vault-exemplaar configureren voor Azure Databricks

Meld u aan bij Azure Portal, zoek en selecteer het Azure Key Vault-exemplaar.

Selecteer het tabblad Access-configuratie onder Instellingen.

Machtigingsmodel instellen op Kluistoegangsbeleid.

Notitie

Het maken van een geheim bereikrol met Azure Key Vault-ondersteuning verleent machtigingen voor ophalen en weergeven aan de toepassings-id voor de Azure Databricks-service met behulp van toegangsbeleid voor key vault. Het machtigingsmodel voor op rollen gebaseerd toegangsbeheer van Azure wordt momenteel niet ondersteund met Azure Databricks.

Selecteer het tabblad Netwerken onder Instellingen.

Stel in Firewalls en virtuele netwerken toegang toestaan vanuit: tot openbare toegang vanuit specifieke virtuele netwerken en IP-adressen toestaan.

Schakel onder Uitzondering het selectievakje Vertrouwde Microsoft-services toestaan om deze firewall te omzeilen.

Notitie

U kunt ook Toegang toestaan instellen vanuit: om openbare toegang vanuit alle netwerken toe te staan.

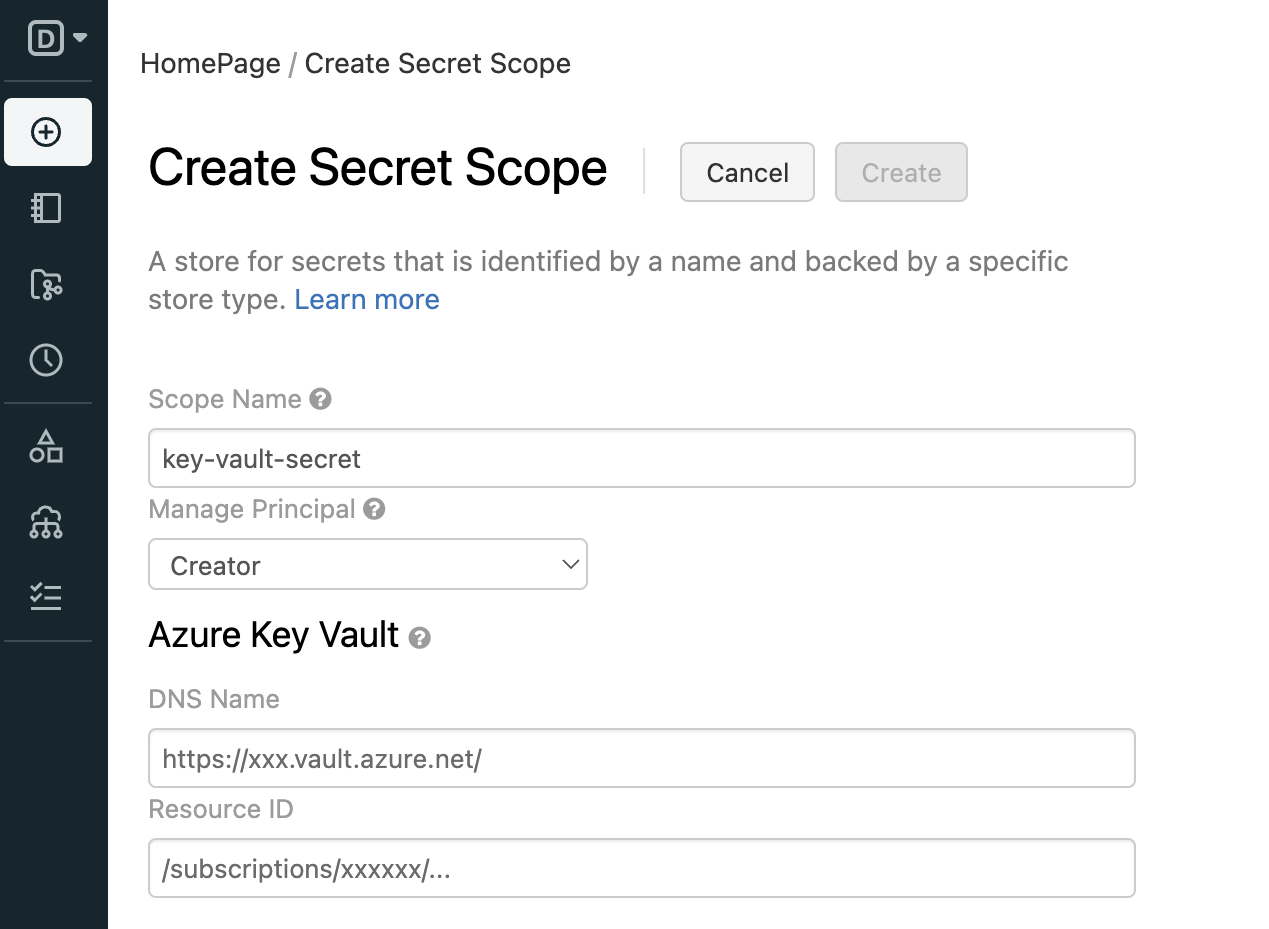

Een geheim bereik voor Azure Key Vault-back-ups maken (Engelstalig)

Ga naar

https://<databricks-instance>#secrets/createScope. Vervang door<databricks-instance>de werkruimte-URL van uw Azure Databricks-implementatie. Deze URL is hoofdlettergevoelig (het bereikcreateScopemoet hoofdletters bevatten).

Voer de naam van het geheime bereik in. Namen van geheime bereiken zijn niet hoofdlettergevoelig.

Gebruik de vervolgkeuzelijst Principal beheren om op te geven of alle gebruikers de machtiging BEHEREN hebben voor dit geheime bereik of alleen de maker van het geheime bereik (dat wil zeggen u).

Met de machtiging BEHEREN kunnen gebruikers dit geheime bereik lezen en schrijven en, in het geval van accounts in het Premium-abonnement, machtigingen voor het bereik wijzigen.

Uw account moet het Premium-abonnement hebben om Creator te kunnen selecteren. Dit is de aanbevolen methode: beheermachtigingen verlenen aan de Maker wanneer u het geheime bereik maakt en vervolgens meer gedetailleerde toegangsmachtigingen toewijzen nadat u het bereik hebt getest. Zie het voorbeeld van een geheime werkstroom voor een voorbeeldwerkstroom.

Als uw account het Standaardabonnement heeft, moet u de machtiging BEHEREN instellen op de groep Alle gebruikers. Als u Creator hier selecteert, ziet u een foutbericht wanneer u het bereik probeert op te slaan.

Zie Geheime ACL's voor meer informatie over de machtiging BEHEREN.

Voer de DNS-naam (bijvoorbeeld

https://databrickskv.vault.azure.net/) en de resource-id in, bijvoorbeeld:/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/databricks-rg/providers/Microsoft.KeyVault/vaults/databricksKVDeze eigenschappen zijn beschikbaar op het tabblad Instellingeneigenschappen > van een Azure Key Vault in Azure Portal.

Klik op de knop Maken.

Gebruik de Opdracht Databricks CLI

databricks secrets list-scopesom te controleren of het bereik is gemaakt.

Een geheim bereik met Databricks-ondersteuning maken

Namen van geheime bereiken zijn niet hoofdlettergevoelig.

Een bereik maken met behulp van de Databricks CLI:

databricks secrets create-scope <scope-name>

Standaard worden bereiken gemaakt met de machtiging BEHEREN voor de gebruiker die het bereik heeft gemaakt. Als uw account niet over het Premium-abonnement beschikt, moet u deze standaardwaarde overschrijven en expliciet de MACHTIGING BEHEREN verlenen aan 'gebruikers' (alle gebruikers) wanneer u het bereik maakt:

databricks secrets create-scope <scope-name> --initial-manage-principal users

U kunt ook een geheim bereik met Databricks-ondersteuning maken met behulp van de Geheimen-API.

Als uw account het Premium-abonnement heeft, kunt u op elk gewenst moment machtigingen wijzigen nadat u het bereik hebt gemaakt. Zie Geheime ACL's voor meer informatie.

Zodra u een geheim bereik met Databricks-ondersteuning hebt gemaakt, kunt u geheimen toevoegen.

Geheime bereiken weergeven

De bestaande bereiken in een werkruimte weergeven met behulp van de CLI:

databricks secrets list-scopes

U kunt ook bestaande bereiken weergeven met behulp van de Geheimen-API.

Een geheim bereik verwijderen

Als u een geheim bereik verwijdert, worden alle geheimen en ACL's verwijderd die op het bereik zijn toegepast. Als u een bereik wilt verwijderen met behulp van de CLI, voert u het volgende uit:

databricks secrets delete-scope <scope-name>

U kunt ook een geheim bereik verwijderen met behulp van de Geheimen-API.