Zelfstudie: Azure DDoS Protection-simulatietests

Het is een goede gewoonte om uw veronderstellingen te testen over hoe uw services reageren op een aanval door periodieke simulaties uit te voeren. Tijdens het testen controleert u of uw services of toepassingen blijven functioneren zoals verwacht en is er geen onderbreking van de gebruikerservaring. Identificeer hiaten vanuit het oogpunt van technologie en proces en neem deze op in de DDoS-responsstrategie. We raden u aan dergelijke tests uit te voeren in faseringsomgevingen of tijdens niet-piekuren om de impact op de productieomgeving te minimaliseren.

Simulaties helpen u bij het volgende:

- Valideren hoe Azure DDoS Protection uw Azure-resources kan beschermen tegen DDoS-aanvallen.

- Uw proces van incidentreacties optimaliseren tijdens een DDoS-aanval.

- Naleving van DDoS documenteren.

- Uw netwerkbeveiligingsteams trainen.

Testbeleid voor Azure DDoS-simulatie

U kunt alleen aanvallen simuleren met behulp van onze goedgekeurde testpartners:

- BreakingPoint Cloud: een selfserviceverkeersgenerator waar uw klanten verkeer kunnen genereren op basis van openbare DDoS Protection-eindpunten voor simulaties.

- MazeBolt:Het RADAR-platform™ identificeert en maakt het mogelijk om DDoS-beveiligingsproblemen proactief en zonder onderbreking van bedrijfsactiviteiten te voorkomen.

- Rode knop: werk samen met een speciaal team van experts om echte DDoS-aanvalsscenario's in een gecontroleerde omgeving te simuleren.

- RedWolf: een selfservice- of begeleide DDoS-testprovider met realtime controle.

De simulatieomgevingen van onze testpartners zijn gebouwd in Azure. U kunt alleen simuleren op openbare IP-adressen die deel uitmaken van een Eigen Azure-abonnement, dat door onze partners wordt gevalideerd voordat ze worden getest. Daarnaast moeten deze openbare IP-adressen van het doel worden beveiligd onder Azure DDoS Protection. Met simulatietests kunt u uw huidige gereedheid beoordelen, hiaten in uw procedures voor incidentrespons identificeren en u begeleiden bij het ontwikkelen van een juiste DDoS-responsstrategie.

Notitie

De knop BreakingPoint Cloud en Red zijn alleen beschikbaar voor de openbare cloud.

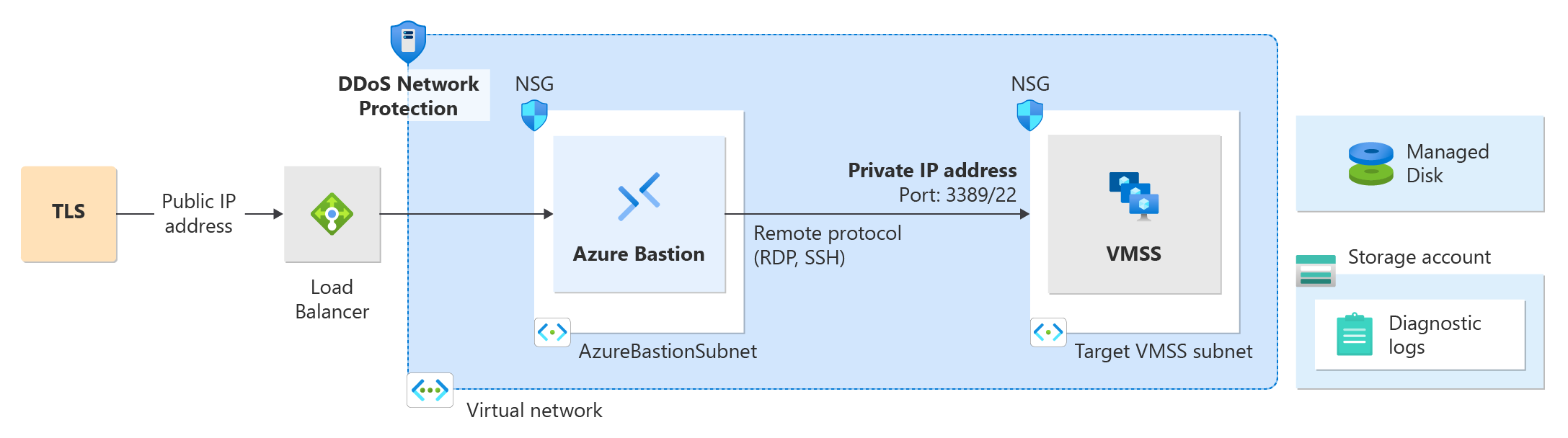

Voor deze zelfstudie maakt u een testomgeving met:

- Een DDoS-beveiligingsplan

- Een virtueel netwerk

- Een Azure Bastion-host

- Een load balancer

- Twee virtuele machines

Vervolgens configureert u diagnostische logboeken en waarschuwingen om te controleren op aanvallen en verkeerspatronen. Ten slotte configureert u een DDoS-aanvalssimulatie met behulp van een van onze goedgekeurde testpartners.

Vereisten

- Een Azure-account met een actief abonnement.

- Als u diagnostische logboekregistratie wilt gebruiken, moet u eerst een Log Analytics-werkruimte maken waarvoor diagnostische instellingen zijn ingeschakeld.

- Voor deze zelfstudie moet u een Load Balancer, een openbaar IP-adres, Bastion en twee virtuele machines implementeren. Zie Load Balancer implementeren met DDoS Protection voor meer informatie. U kunt de NAT-gatewaystap overslaan in de zelfstudie Load Balancer implementeren met DDoS Protection.

Metrische gegevens en waarschuwingen voor DDoS Protection configureren

In deze zelfstudie configureren we metrische gegevens en waarschuwingen van DDoS Protection om te controleren op aanvallen en verkeerspatronen.

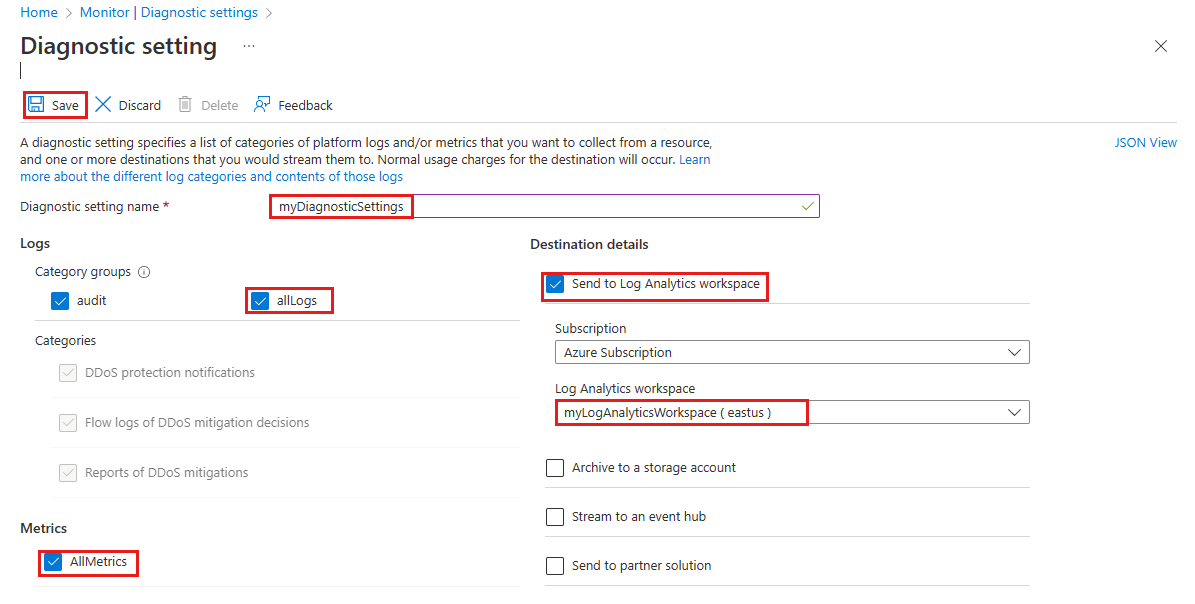

Diagnostische logboeken configureren

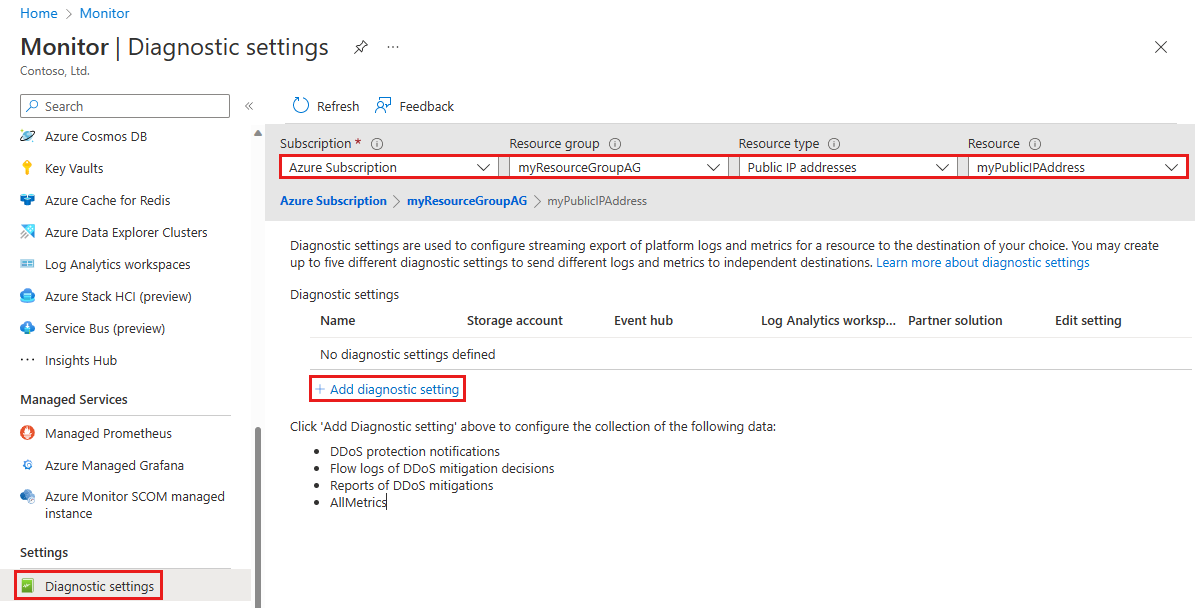

Meld u aan bij het Azure-portaal.

Voer Monitor in het zoekvak boven aan de portal in. Selecteer Controleren in de zoekresultaten.

Selecteer Diagnostische Instellingen onder Instellingen in het linkerdeelvenster en selecteer vervolgens de volgende informatie op de pagina Diagnostische instellingen. Selecteer vervolgens Diagnostische instelling toevoegen.

Instelling Weergegeven als Abonnement Selecteer het abonnement dat het openbare IP-adres bevat dat u wilt registreren. Resourcegroep Selecteer de resourcegroep die het openbare IP-adres bevat dat u wilt registreren. Brontype Selecteer openbare IP-adressen. Bron Selecteer het specifieke openbare IP-adres waarvoor u metrische gegevens wilt vastleggen. Selecteer op de pagina Diagnostische instelling onder Doelgegevens de optie Verzenden naar Log Analytics-werkruimte en voer vervolgens de volgende gegevens in en selecteer Opslaan.

Instelling Weergegeven als Naam van diagnostische instelling Voer myDiagnostic in Instellingen. Logbestanden Selecteer allLogs. Metrische gegevens Selecteer AllMetrics. Doeldetails Selecteer Verzenden naar Log Analytics-werkruimte. Abonnement Selecteer uw Azure-abonnement. Log Analytics-werkruimte Selecteer myLogAnalyticsWorkspace.

Metrische waarschuwingen configureren

Meld u aan bij het Azure-portaal.

Voer waarschuwingen in het zoekvak boven aan de portal in. Selecteer Waarschuwingen in de zoekresultaten.

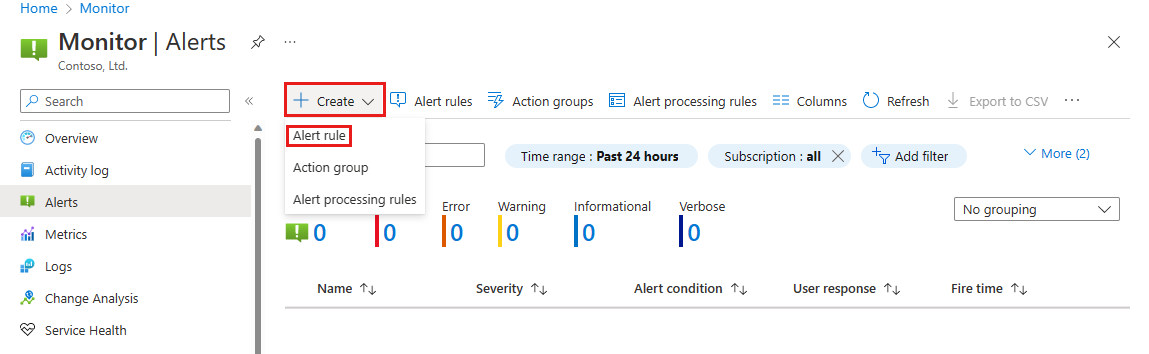

Selecteer + Maken op de navigatiebalk en selecteer vervolgens Waarschuwingsregel.

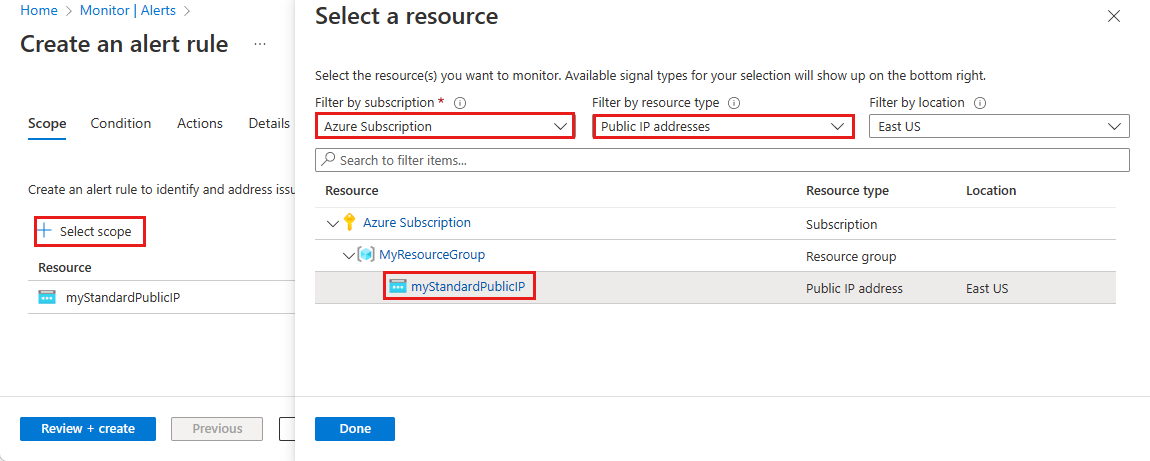

Selecteer + Bereik selecteren op de pagina Een waarschuwingsregel maken en selecteer vervolgens de volgende informatie op de pagina Een resource selecteren.

Instelling Weergegeven als Filteren op abonnement Selecteer het abonnement dat het openbare IP-adres bevat dat u wilt registreren. Filteren op resourcetype Selecteer openbare IP-adressen. Bron Selecteer het specifieke openbare IP-adres waarvoor u metrische gegevens wilt vastleggen. Selecteer Gereed en selecteer vervolgens Volgende: Voorwaarde.

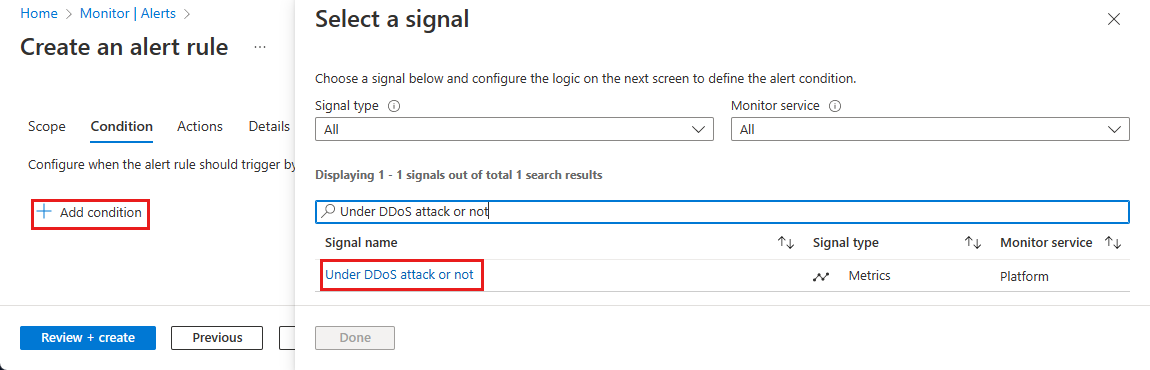

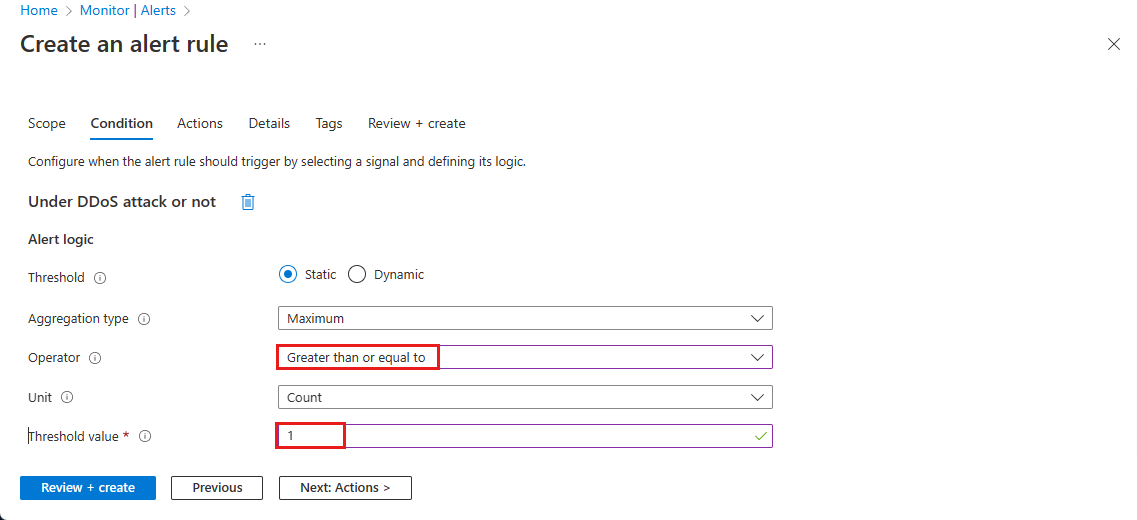

Selecteer + Voorwaarde toevoegen op de pagina Voorwaarde en zoek in het zoekvak Zoeken op signaalnaam en selecteer onder DDoS-aanval of niet.

Voer op de pagina Een waarschuwingsregel maken de volgende gegevens in of selecteer deze.

Instelling Weergegeven als Threshold Als standaard ingesteld laten. Aggregatietype Als standaard ingesteld laten. Operator Selecteer Groter dan of gelijk aan. Eenheid Als standaard ingesteld laten. Drempelwaarde Voer 1 in. Voor de under DDoS-aanval of niet metrische gegevens betekent 0 dat u niet wordt aangevallen terwijl 1 betekent dat u wordt aangevallen. Selecteer Volgende: Acties en selecteer vervolgens + Actiegroep maken.

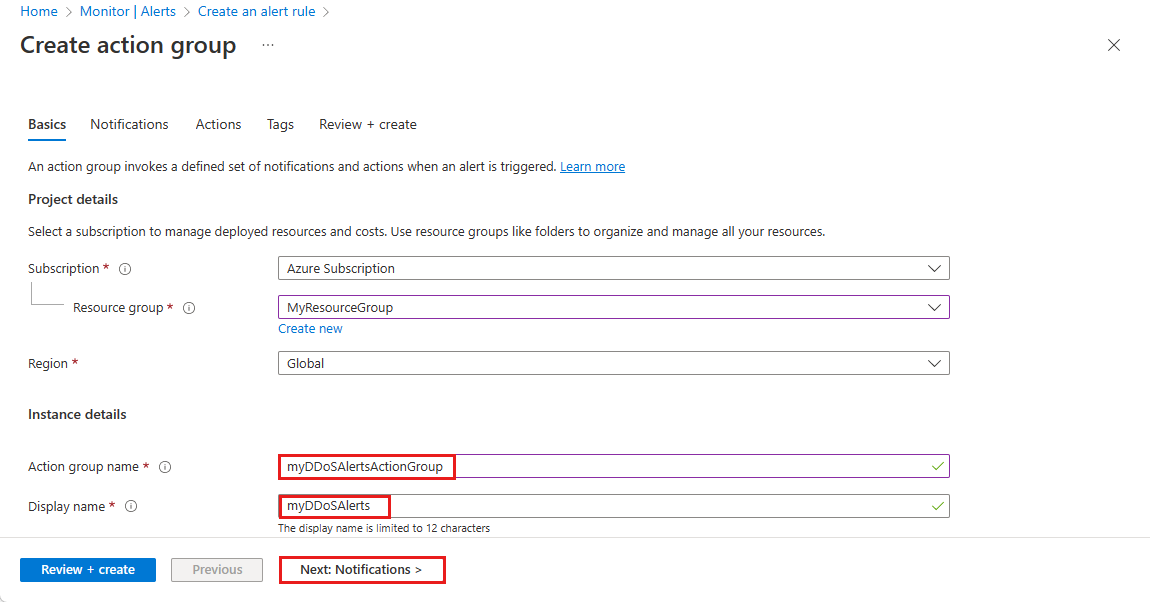

Een actiegroep maken

Voer op de pagina Actiegroep maken de volgende gegevens in en selecteer vervolgens Volgende: Meldingen.

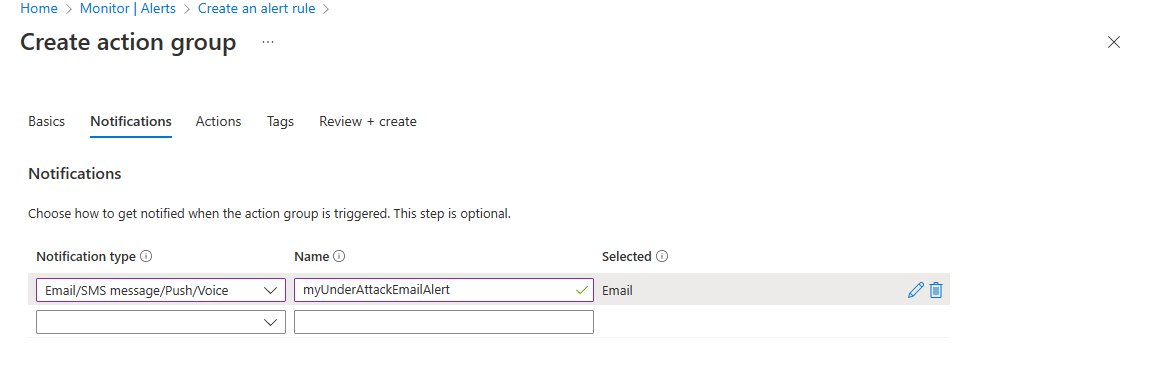

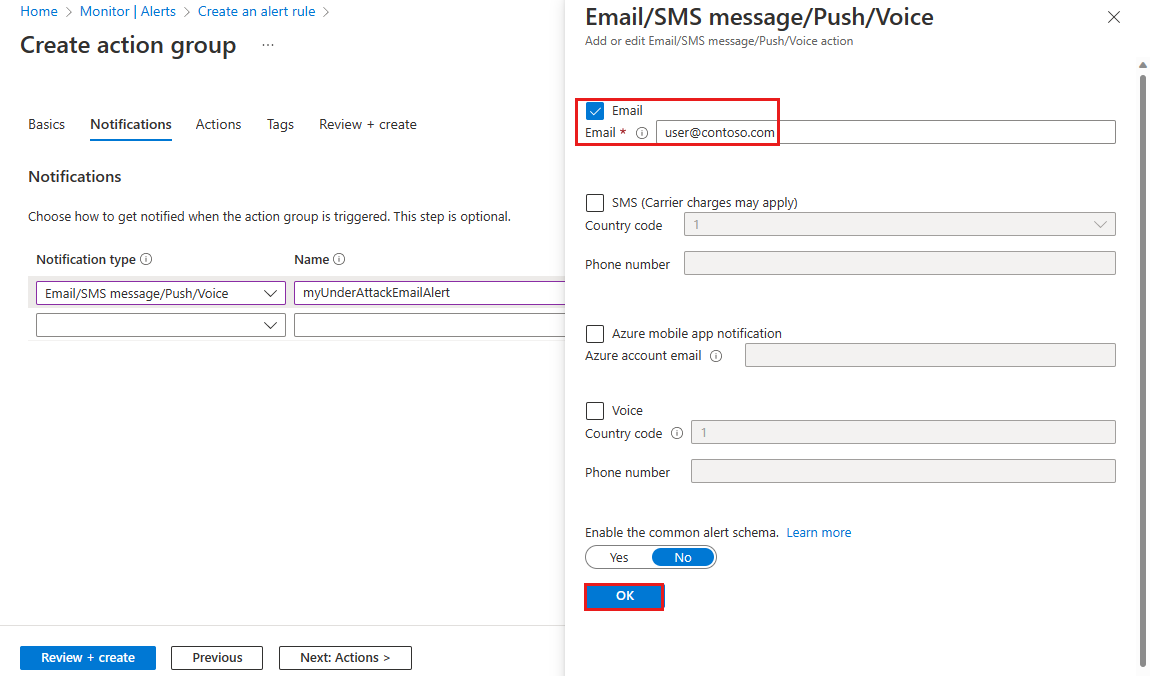

Instelling Weergegeven als Abonnement Selecteer uw Azure-abonnement met het openbare IP-adres dat u wilt registreren. Resourcegroep Selecteer uw resourcegroep. Regio Als standaard ingesteld laten. Actiegroep Voer myDDoSAlertsActionGroup in. Weergavenaam Voer myDDoSAlerts in. Selecteer op het tabblad Meldingen onder Meldingstype de optie E-mail/SMS-bericht/Push/Voice. Voer onder Naam myUnderAttackEmailAlert in.

Schakel op de pagina E-mail/sms-bericht/push/spraak het selectievakje E-mail in en voer vervolgens de vereiste e-mail in. Selecteer OK.

Selecteer Controleren en maken en selecteer vervolgens Maken.

Doorgaan met het configureren van waarschuwingen via de portal

Selecteer Volgende: Details.

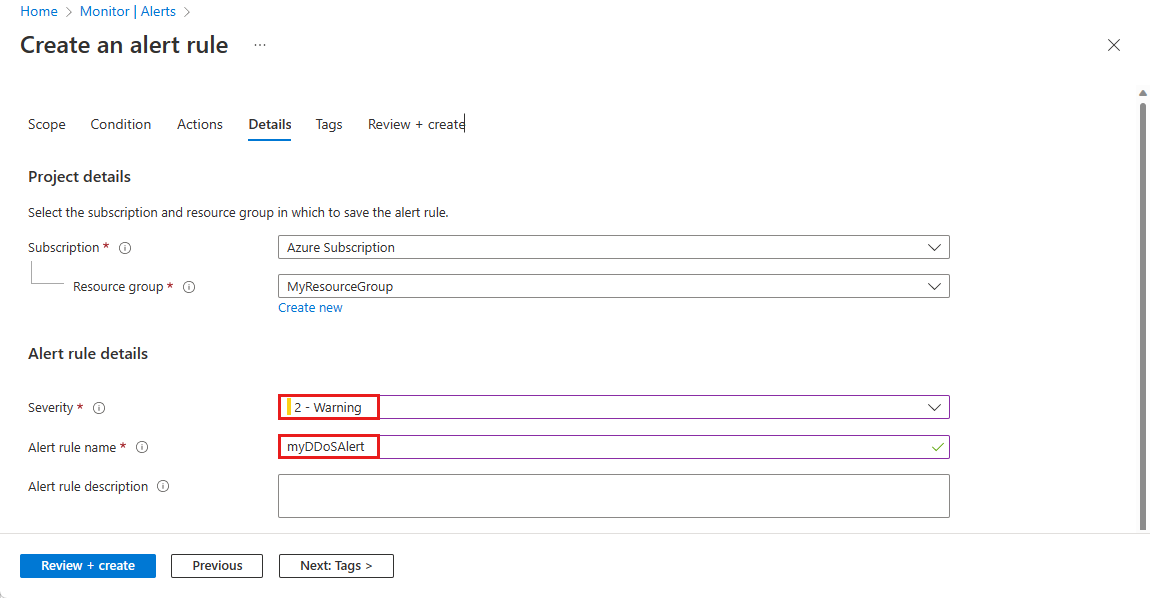

Voer op het tabblad Details , onder Details van waarschuwingsregel, de volgende informatie in.

Instelling Weergegeven als Ernst Selecteer 2 - Waarschuwing. Naam van waarschuwingsregel Voer myDDoSAlert in. Selecteer Beoordelen en maken en selecteer Vervolgens Maken nadat de validatie is geslaagd.

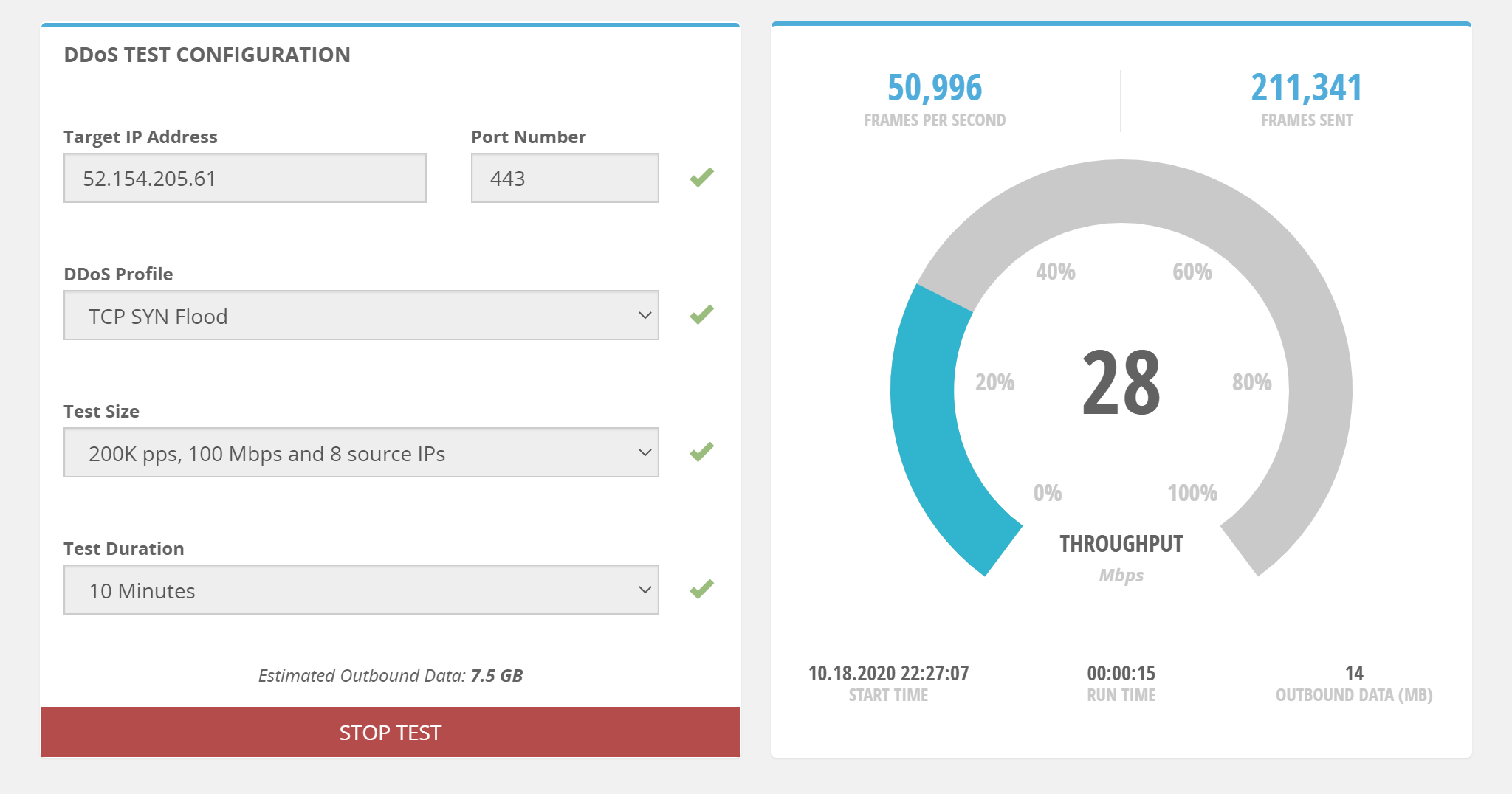

Een DDoS-aanvalssimulatie configureren

BreakingPoint Cloud

BreakingPoint Cloud is een selfserviceverkeersgenerator waarmee u verkeer kunt genereren op openbare DDoS Protection-eindpunten voor simulaties.

BreakingPoint Cloud-aanbiedingen:

- Een vereenvoudigde gebruikersinterface en een out-of-the-box-ervaring.

- Model voor betalen per gebruik.

- Vooraf gedefinieerde DDoS-testprofielen voor groottes en testduur maken veiligere validaties mogelijk door het risico van configuratiefouten te elimineren.

- Een gratis proefaccount.

Notitie

Voor BreakingPoint Cloud moet u eerst een BreakingPoint Cloud-account maken.

Voorbeeld van aanvalswaarden:

| Instelling | Weergegeven als |

|---|---|

| Doel-IP-adres | Voer een van uw openbare IP-adressen in die u wilt testen. |

| Poortnummer | Voer 443 in. |

| DDoS-profiel | Mogelijke waarden zijn DNS Flood, , NTPv2 Flood, SSDP Flood, TCP SYN Flood, UDP 64B Flood, UDP 128B Flood, UDP 256B Flood, UDP 512B Flood, UDP 1024B Flood, UDP 1514B Flood. UDP MemcachedUDP Fragmentation |

| Testgrootte | Mogelijke waarden zijn 100K pps, 50 Mbps and 4 source IPs, , 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs. 800K pps, 400 Mbps and 32 source IPs |

| Testduur | Mogelijke waarden zijn 10 Minutes, , 15 Minutes, 20 Minutes, 25 Minutes. 30 Minutes |

Notitie

- Zie dit Blog over BreakingPoint Cloud voor meer informatie over het gebruik van BreakingPoint Cloud met uw Azure-omgeving.

- Zie DDoS-aanvalssimulatie voor een videodemonstratie van het gebruik van BreakingPoint Cloud.

Rode knop

De DDoS Testing-servicesuite van Red Button bevat drie fasen:

- Planningssessie: Red Button-experts ontmoeten uw team om inzicht te hebben in uw netwerkarchitectuur, technische details samen te stellen en duidelijke doelstellingen en testschema's te definiëren. Dit omvat het plannen van het DDoS-testbereik en de doelen, aanvalsvectoren en aanvalsfrequenties. De gezamenlijke planningsinspanningen worden beschreven in een testplandocument.

- Gecontroleerde DDoS-aanval: op basis van de gedefinieerde doelen start het Red Button-team een combinatie van DDoS-aanvallen met meerdere vectoren. De test duurt doorgaans tussen drie tot zes uur. Aanvallen worden veilig uitgevoerd met behulp van toegewezen servers en worden beheerd en bewaakt met behulp van de beheerconsole van Red Button.

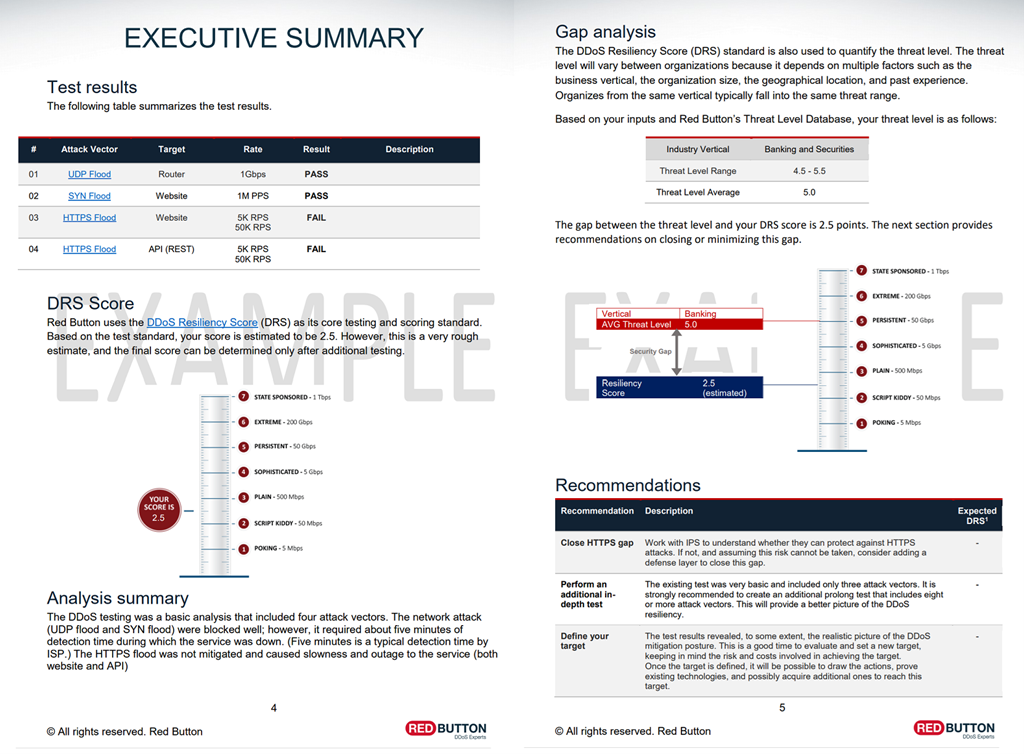

- Samenvatting en aanbevelingen: Het team Red Button biedt u een geschreven DDoS-testrapport met een overzicht van de effectiviteit van DDoS-risicobeperking. Het rapport bevat een samenvatting van de testresultaten, een volledig logboek van de simulatie, een lijst met beveiligingsproblemen binnen uw infrastructuur en aanbevelingen voor het corrigeren ervan.

Hier volgt een voorbeeld van een DDoS-testrapport van de rode knop:

Daarnaast biedt Red Button twee andere servicesuites, DDoS 360 en DDoS Incident Response, die de DDoS Testing-servicesuite kunnen aanvullen.

RedWolf

RedWolf biedt een gebruiksvriendelijk testsysteem dat zelfbediening of geleid wordt door RedWolf-experts. Met het RedWolf-testsysteem kunnen klanten aanvalsvectoren instellen. Klanten kunnen aanvalsgrootten opgeven met realtime controle over instellingen om realtime DDoS-aanvalsscenario's in een gecontroleerde omgeving te simuleren.

De DDoS Testing-servicesuite van RedWolf omvat:

- Aanvalsvectoren: unieke cloudaanvallen die zijn ontworpen door RedWolf. Zie Technische details voor meer informatie over RedWolf-aanvalsvectoren.

- Begeleide service: maak gebruik van het team van RedWolf om tests uit te voeren. Zie Guided Service voor meer informatie over de begeleide service van RedWolf.

- Selfservice: Gebruik RedWol om tests zelf uit te voeren. Zie Selfservice voor meer informatie over selfservice van RedWolf.

MazeBolt

Het RADAR-platform™ identificeert en maakt het mogelijk om DDoS-beveiligingsproblemen proactief en zonder onderbreking van bedrijfsactiviteiten te voorkomen.

Volgende stappen

Als u metrische gegevens en waarschuwingen voor aanvallen wilt bekijken na een aanval, gaat u verder met deze volgende zelfstudies.