Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Aanbevelingen voor beveiliging in Microsoft Defender voor Cloud u helpen uw beveiligingspostuur te verbeteren en te verbeteren. Aanbevelingen zijn gebaseerd op evaluaties op basis van beveiligingsstandaarden die zijn gedefinieerd voor Azure-abonnementen, AWS-accounts en GCP-projecten waarvoor Defender voor Cloud zijn ingeschakeld.

In dit artikel komt het volgende aan de orde:

- Maak aangepaste aanbevelingen voor alle clouds (Azure, AWS en GCP) met een KQL-query.

- Wijs aangepaste aanbevelingen toe aan een aangepaste beveiligingsstandaard.

Voordat u begint

- U hebt eigenaarsmachtigingen voor het abonnement nodig om een nieuwe beveiligingsstandaard te maken.

- U hebt beveiligingsbeheerdersmachtigingen nodig om aangepaste aanbevelingen te maken.

- Als u aangepaste aanbevelingen wilt maken op basis van KQL, moet het Defender CSPM-abonnement zijn ingeschakeld. Alle klanten kunnen aangepaste aanbevelingen maken op basis van Azure Policy.

- Bekijk de ondersteuning in Azure-clouds voor aangepaste aanbevelingen.

We raden u aan deze aflevering van Defender voor Cloud in het veld te bekijken voor meer informatie over de functie en het maken van KQL-query's.

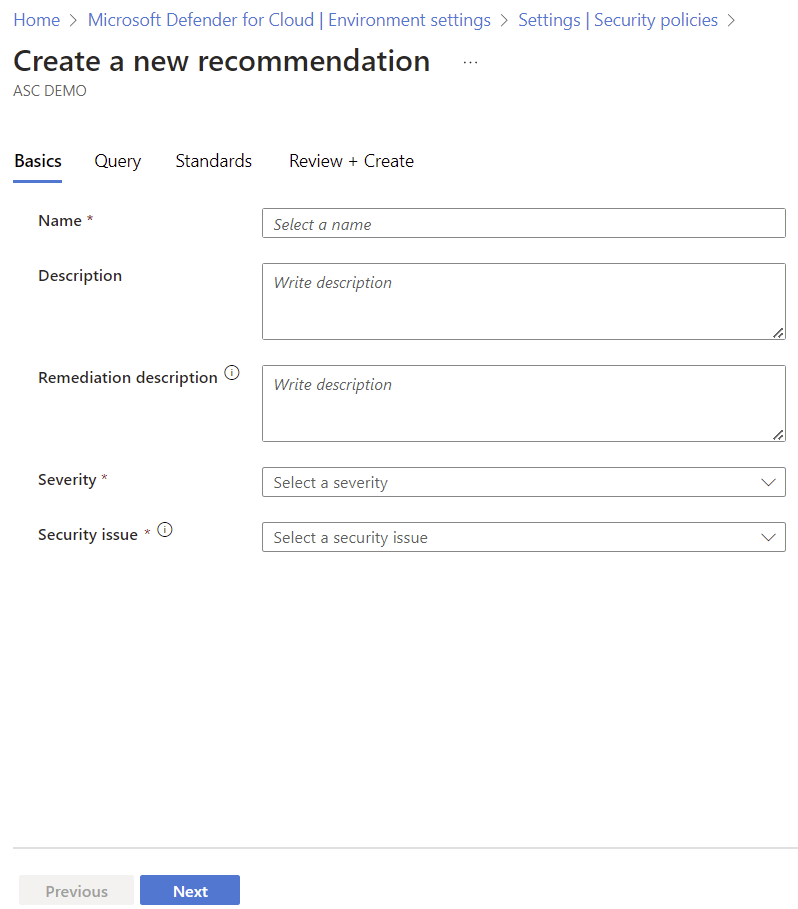

Een aangepaste aanbeveling maken

Maak aangepaste aanbevelingen, waaronder stappen voor herstel, ernst en de standaarden waaraan de aanbeveling moet worden toegewezen. U voegt aanbevelingslogica toe met KQL. U kunt een eenvoudige queryeditor gebruiken met ingebouwde querysjablonen die u naar behoefte kunt aanpassen of u kunt uw KQL-query helemaal zelf schrijven.

Selecteer in de Defender voor Cloud portalomgevingsinstellingen >het relevante bereik.

Selecteer Beveiligingsbeleid>+ Aangepaste aanbeveling maken.>

Vul in aanbevelingsgegevens de details van de aanbeveling in (bijvoorbeeld naam, ernst) en selecteer de standaarden waarop u de aanbeveling wilt toepassen.

Selecteer Volgende.

Schrijf in aanbevelingsquery een KQL-query of selecteer Query-editor openen om uw query te structuren. Als u de queryeditor wilt gebruiken, volgt u de onderstaande instructies.

Nadat de query gereed is, selecteert u Volgende.

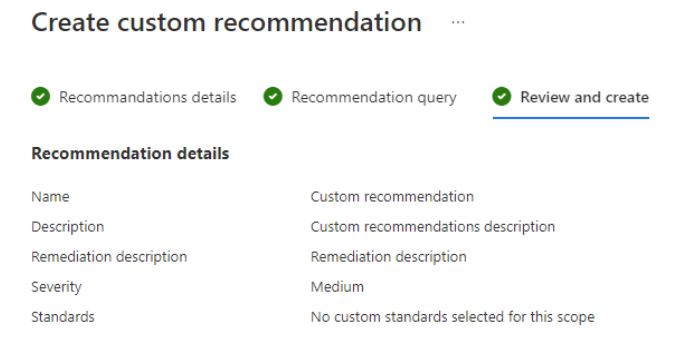

Selecteer in Standaarden de aangepaste standaarden waaraan u de aangepaste aanbeveling wilt toevoegen.

en bekijk in Controleren en maken de details van de aanbevelingen.

De queryeditor gebruiken

U wordt aangeraden de queryeditor te gebruiken om een aanbevelingsquery te maken.

- Met behulp van de editor kunt u uw query bouwen en testen voordat u deze gaat gebruiken.

- Selecteer Hulp krijgen bij het structureren van de query en aanvullende instructies en koppelingen.

- De editor bevat voorbeelden van ingebouwde aanbevelingenquery's die u kunt gebruiken om uw eigen query te bouwen. De gegevens worden weergegeven in dezelfde structuur als in de API.

selecteer nieuwe query in de queryeditor om een query te maken

Gebruik de voorbeeldquerysjabloon met de bijbehorende instructies of selecteer een voorbeeld van een ingebouwde aanbevelingsquery om aan de slag te gaan.

Selecteer Query uitvoeren om de query te testen die u hebt gemaakt.

Wanneer de query gereed is, knipt en plakt u deze uit de editor in het deelvenster Aanbevelingenquery .

Aangepaste aanbevelingen op schaal gebruiken

Het maken van aangepaste aanbevelingen via de gebruikersinterface van Azure Portal is het meest geschikt voor de meeste gebruikers. De interface biedt een handige Kusto-querytaal -editor (KQL) en ingebouwde validatiehulpprogramma's. Het automatiseren van het maken van aanbevelingen met een programmatische benadering kan echter nuttig zijn. Deze methode is vooral handig wanneer u aanbevelingen moet implementeren in veel omgevingen of abonnementen.

Automatiseren via de API

Als u KQL-query's vooraf hebt gevalideerd en aangepaste aanbevelingen wilt automatiseren, kunt u de Api (Application Programming Interface) van Azure Defender voor Cloud gebruiken. Met deze methode kunt u snel aanbevelingen implementeren, zodat ze consistent en schaalbaar zijn in uw cloudomgevingen.

- Voordelen: u kunt de implementatie van aangepaste aanbevelingen automatiseren en schalen.

- Wanneer moet u deze methode gebruiken: deze methode is ideaal voor grootschalige implementaties waarbij u aanbevelingen consistent moet toepassen in meerdere omgevingen.

Zie de API-documentatie voor meer informatie over het gebruik van de API voor het beheren van aangepaste aanbevelingen.

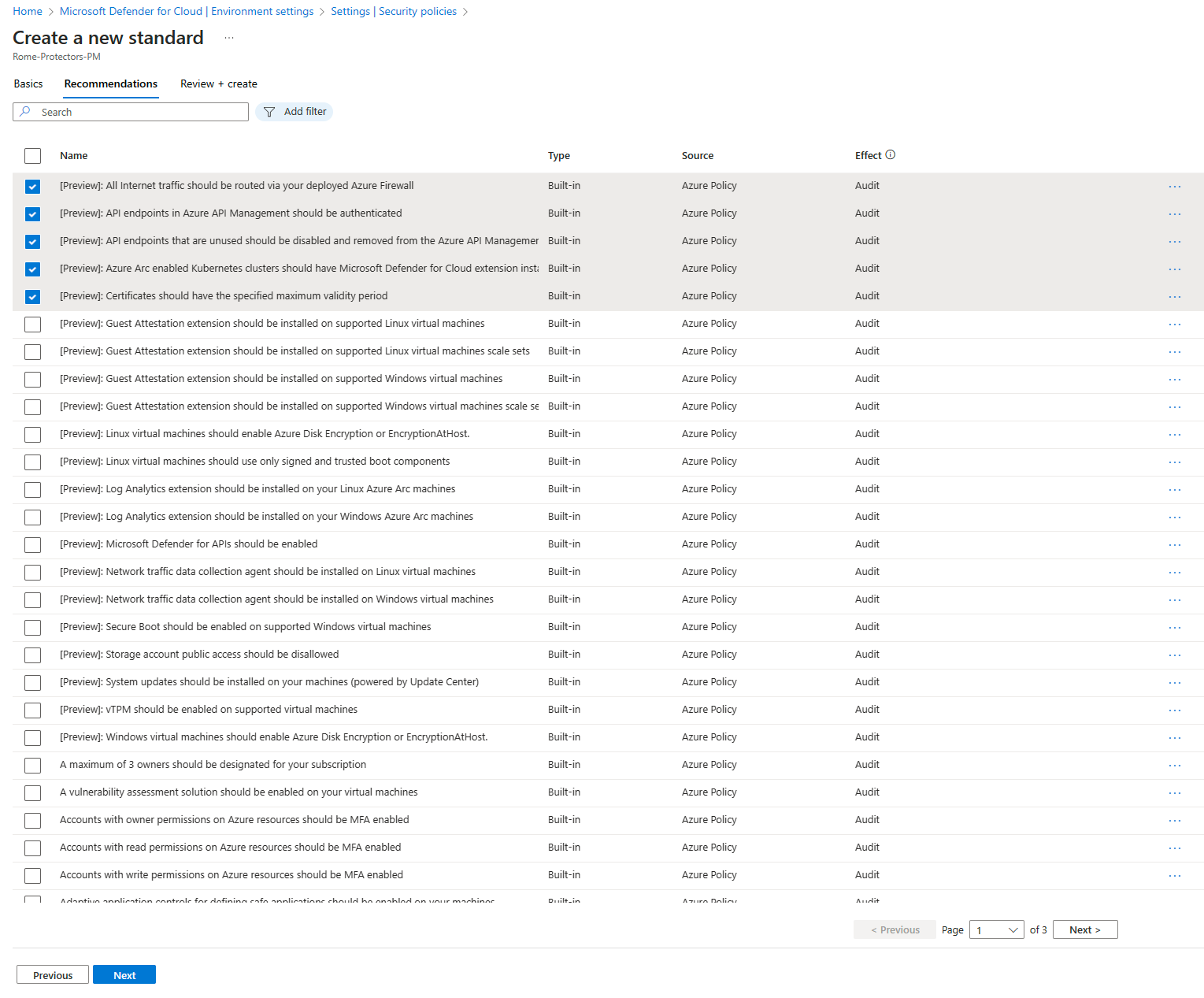

Een aangepaste standaard maken

Aangepaste aanbevelingen kunnen worden toegewezen aan een of meer aangepaste standaarden.

Meld u aan bij het Azure-portaal.

Navigeer naar Microsoft Defender voor Cloud> Omgevingsinstellingen.

Selecteer het relevante bereik.

Selecteer Beveiligingsbeleid>+ Standaard maken.>

Selecteer in Aanbevelingen de aanbevelingen die u wilt toevoegen aan de aangepaste standaard. Voor Azure-abonnementen kunt u ook de bron zien.

Selecteer Maken.

Aangepaste aanbevelingen maken en verbeteren met Azure Policy (verouderd)

Voor Azure-abonnementen kunt u aangepaste aanbevelingen en standaarden maken en deze verbeteren met behulp van Azure Policy. Dit is een verouderde functie en we raden u aan de nieuwe functie voor aangepaste aanbevelingen te gebruiken.

Een aangepaste aanbeveling/standaard maken (verouderd)

U kunt aangepaste aanbevelingen en standaarden maken in Defender for Cloud door beleidsdefinities en initiatieven te maken in Azure Policy en deze in Defender voor Cloud te onboarden.

U doet dit als volgt:

- Maak een of meer beleidsdefinities in de Azure Policy-portal of programmatisch.

- Maak een beleidsinitiatief dat de aangepaste beleidsdefinities bevat.

Onboarding van het initiatief als een aangepaste standaard (verouderd)

Beleidstoewijzingen worden door Azure Policy gebruikt om Azure-resources toe te wijzen aan een beleid of initiatief.

Als u een initiatief wilt onboarden voor een aangepaste beveiligingsstandaard in Defender voor u, moet "ASC":"true" u opnemen in de aanvraagbody, zoals hier wordt weergegeven. Het ASC veld onboardt het initiatief voor Microsoft Defender voor Cloud.

Hier volgt een voorbeeld van hoe u dit doet.

Voorbeeld voor het onboarden van een aangepast initiatief

PUT

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/policySetDefinitions/{policySetDefinitionName}?api-version=2021-06-01

Request Body (JSON)

{

"properties": {

"displayName": "Cost Management",

"description": "Policies to enforce low cost storage SKUs",

"metadata": {

"category": "Cost Management"

"ASC":"true"

},

"parameters": {

"namePrefix": {

"type": "String",

"defaultValue": "myPrefix",

"metadata": {

"displayName": "Prefix to enforce on resource names"

}

}

},

"policyDefinitions": [

{

"policyDefinitionId": "/subscriptions/<Subscription ID>/providers/Microsoft.Authorization/policyDefinitions/7433c107-6db4-4ad1-b57a-a76dce0154a1",

"policyDefinitionReferenceId": "Limit_Skus",

"parameters": {

"listOfAllowedSKUs": {

"value": [

"Standard_GRS",

"Standard_LRS"

]

}

}

},

{

"policyDefinitionId": "/subscriptions/<Subscription ID>/providers/Microsoft.Authorization/policyDefinitions/ResourceNaming",

"policyDefinitionReferenceId": "Resource_Naming",

"parameters": {

"prefix": {

"value": "[parameters('namePrefix')]"

},

"suffix": {

"value": "-LC"

}

}

}

]

}

}

Voorbeeld om een toewijzing te verwijderen

In dit voorbeeld ziet u hoe u een toewijzing verwijdert:

DELETE

https://management.azure.com/{scope}/providers/Microsoft.Authorization/policyAssignments/{policyAssignmentName}?api-version=2018-05-01

Aangepaste aanbevelingen verbeteren (verouderd)

De ingebouwde aanbevelingen die worden geleverd met Microsoft Defender voor Cloud bevatten details zoals ernstniveaus en herstelinstructies. Als u dit type informatie wilt toevoegen aan aangepaste aanbevelingen voor Azure, gebruikt u de REST API.

De twee typen gegevens die u kunt toevoegen, zijn:

- RemediationDescription – Tekenreeks

- Ernst – Opsomming [Laag, Gemiddeld, Hoog]

De metagegevens moeten worden toegevoegd aan de beleidsdefinitie voor een beleid dat deel uitmaakt van het aangepaste initiatief. Deze moet zich in de eigenschap securityCenter bevinden, zoals wordt weergegeven:

"metadata": {

"securityCenter": {

"RemediationDescription": "Custom description goes here",

"Severity": "High"

},

Hier volgt een ander voorbeeld van een aangepast beleid, waaronder de eigenschap metadata/securityCenter:

{

"properties": {

"displayName": "Security - ERvNet - AuditRGLock",

"policyType": "Custom",

"mode": "All",

"description": "Audit required resource groups lock",

"metadata": {

"securityCenter": {

"RemediationDescription": "Resource Group locks can be set via Azure Portal -> Resource Group -> Locks",

"Severity": "High"

}

},

"parameters": {

"expressRouteLockLevel": {

"type": "String",

"metadata": {

"displayName": "Lock level",

"description": "Required lock level for ExpressRoute resource groups."

},

"allowedValues": [

"CanNotDelete",

"ReadOnly"

]

}

},

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.Resources/subscriptions/resourceGroups"

},

"then": {

"effect": "auditIfNotExists",

"details": {

"type": "Microsoft.Authorization/locks",

"existenceCondition": {

"field": "Microsoft.Authorization/locks/level",

"equals": "[parameters('expressRouteLockLevel')]"

}

}

}

}

}

}

Zie deze sectie van de REST API-documentatie voor een ander voorbeeld voor het gebruik van de eigenschap SecurityCenter.

Gerelateerde inhoud

U kunt de volgende koppelingen gebruiken voor meer informatie over Kusto-query's: