Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Nadat u resources met gevoelige gegevens hebt gedetecteerd, kunt u met Microsoft Defender voor Cloud het risico van gevoelige gegevens voor deze resources verkennen met de volgende functies:

- Aanvalspaden: wanneer detectie van gevoelige gegevens is ingeschakeld in het CSPM-plan (Defender Cloud Security Posture Management), kunt u aanvalspaden gebruiken om het risico op gegevensschendingen te detecteren. Zie Gegevensbeveiligingspostuurbeheer in Defender CSPM voor meer informatie.

- Security Explorer: wanneer detectie van gevoelige gegevens is ingeschakeld in het Defender CSPM-plan, kunt u Cloud Security Explorer gebruiken om inzichten in gevoelige gegevens te vinden. Zie Gegevensbeveiligingspostuurbeheer in Defender CSPM voor meer informatie.

- Beveiligingswaarschuwingen: wanneer detectie van gevoelige gegevens is ingeschakeld in het Defender for Storage-plan, kunt u prioriteit geven aan en doorlopende bedreigingen voor gevoelige gegevensarchieven verkennen door instellingen voor beveiligingswaarschuwingen toe te passen op gevoeligheidsfilters.

Risico's verkennen via aanvalspaden

Bekijk vooraf gedefinieerde aanvalspaden om risico's voor gegevenslekken te detecteren en aanbevelingen voor herstel op te halen, als volgt:

Open in Defender voor Cloud analyse van aanvalspaden.

Selecteer in Risicofactoren gevoelige gegevens om de gegevensgerelateerde aanvalspaden te filteren.

Controleer de paden voor gegevensaanvallen.

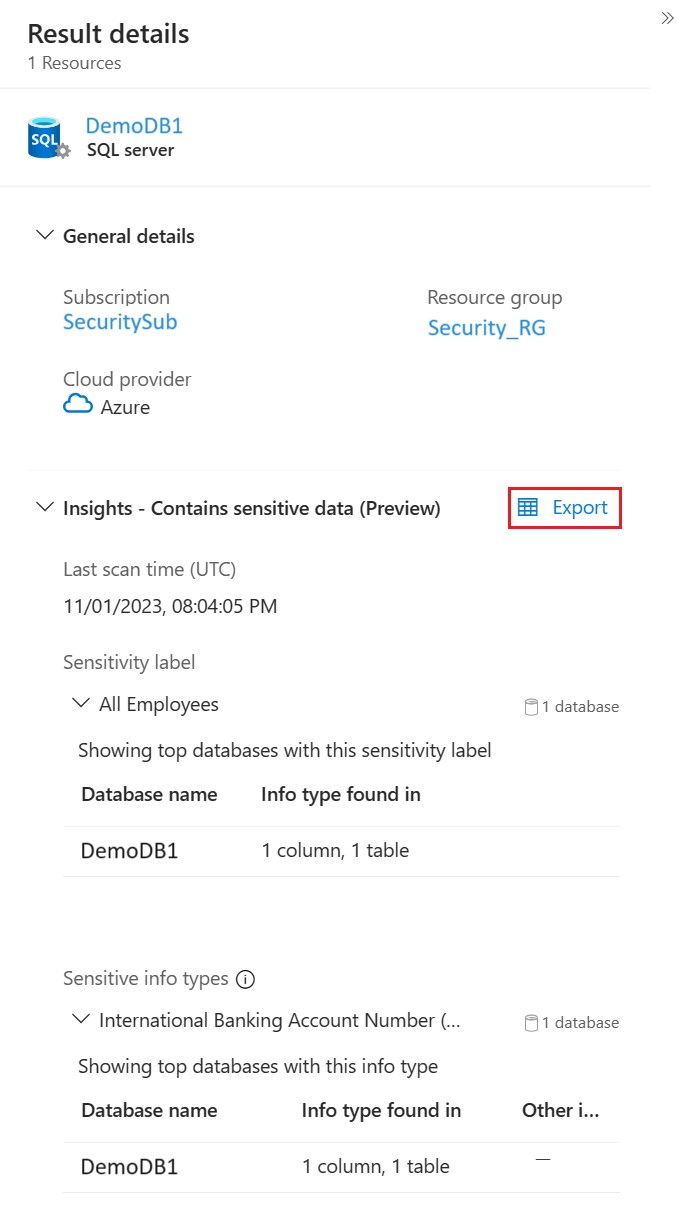

Als u gevoelige informatie wilt weergeven die is gedetecteerd in gegevensresources, selecteert u de resourcenaam >Insights. Vouw vervolgens het inzicht in gevoelige gegevens bevatten uit.

Open Actieve aanbevelingen voor risicobeperkingsstappen.

Andere voorbeelden van aanvalspaden voor gevoelige gegevens zijn:

- 'Azure Storage-container met gevoelige gegevens is openbaar toegankelijk'

- "Beheerde database met overmatige blootstelling aan internet en gevoelige gegevens staat basisverificatie (lokale gebruiker/wachtwoord) toe"

- 'VM heeft beveiligingsproblemen met hoge ernst en leesmachtigingen voor een gegevensarchief met gevoelige gegevens'

- "Internet blootgestelde AWS S3 Bucket met gevoelige gegevens is openbaar toegankelijk"

- "Privé AWS S3-bucket waarmee gegevens naar internet worden gerepliceerd en openbaar toegankelijk is"

- "RDS-momentopname is openbaar beschikbaar voor alle AWS-accounts"

Risico's verkennen met Cloud Security Explorer

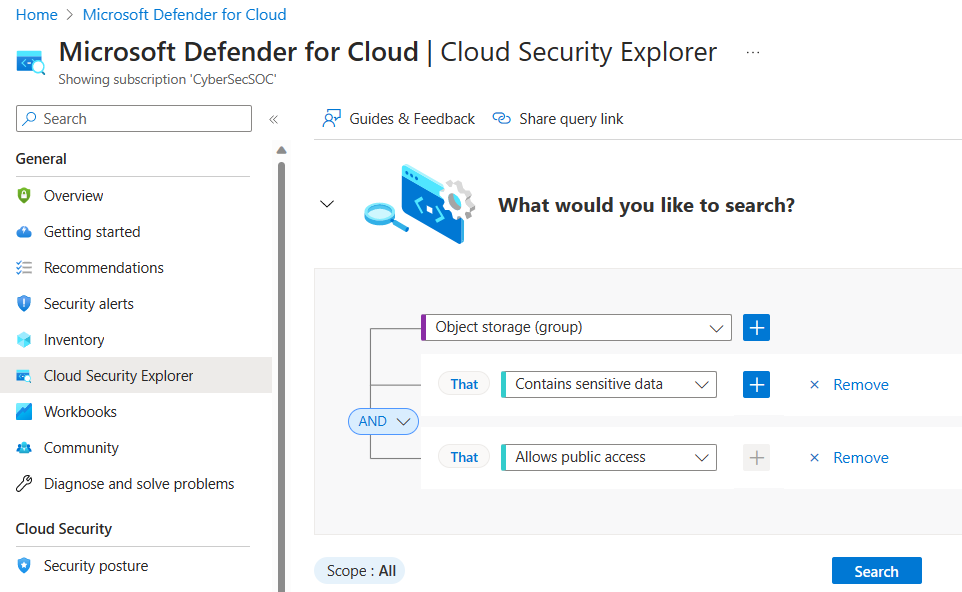

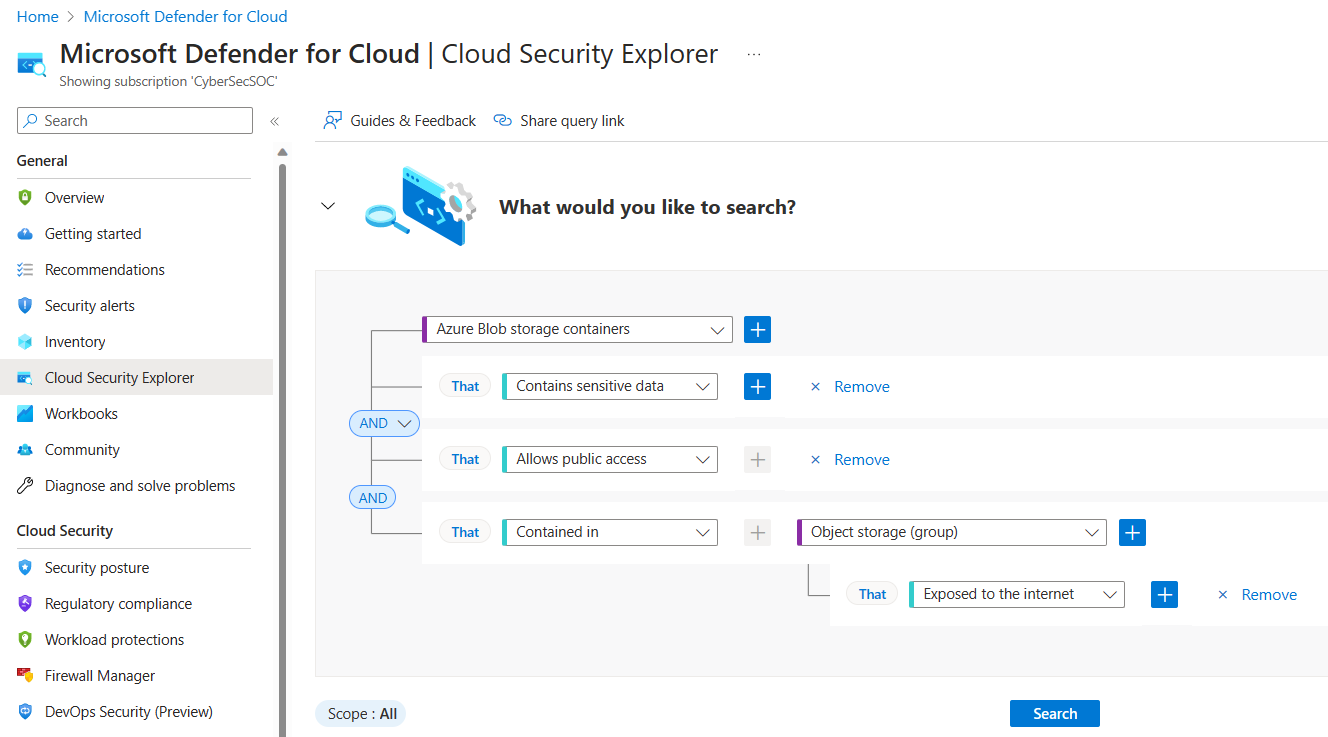

Verken gegevensrisico's en blootstelling in inzichten in cloudbeveiligingsgrafiek met behulp van een querysjabloon of door een handmatige query te definiëren.

Open Cloud Security Explorer in Defender voor Cloud.

U kunt uw eigen query maken of een van de sjablonen voor gevoelige gegevensquery's openen >selecteren en deze indien nodig wijzigen. Hier volgt een voorbeeld:

Querysjablonen gebruiken

Als alternatief voor het maken van uw eigen query kunt u vooraf gedefinieerde querysjablonen gebruiken. Er zijn verschillende querysjablonen voor gevoelige gegevens beschikbaar. Voorbeeld:

- Internetopslagcontainers met gevoelige gegevens die openbare toegang toestaan.

- Door internet blootgestelde S3-buckets met gevoelige gegevens die openbare toegang toestaan

Wanneer u een vooraf gedefinieerde query opent, wordt deze automatisch ingevuld en kan deze indien nodig worden aangepast. Hier volgen bijvoorbeeld de vooraf ingevulde velden voor 'Internet blootgestelde opslagcontainers met gevoelige gegevens die openbare toegang toestaan'.

Beveiligingswaarschuwingen voor gevoelige gegevens verkennen

Wanneer detectie van gevoelige gegevens is ingeschakeld in het Defender for Storage-plan, kunt u prioriteit geven aan waarschuwingen die van invloed zijn op resources met gevoelige gegevens. Meer informatie over het bewaken van waarschuwingen voor gegevensbeveiliging in Defender for Storage.

Voor PaaS-databases en S3-buckets worden bevindingen gerapporteerd aan Azure Resource Graph (ARG), zodat u kunt filteren en sorteren op vertrouwelijkheidslabels en typen gevoelige informatie in Defender voor Cloud blades Inventaris, Waarschuwing en Aanbeveling.

Resultaten exporteren

Het is gebruikelijk dat de beveiligingsbeheerder, die de bevindingen van gevoelige gegevens controleert in aanvalspaden of de Security Explorer, geen directe toegang tot de gegevensarchieven heeft. Daarom moeten ze de bevindingen delen met de gegevenseigenaren, die vervolgens verder onderzoek kunnen uitvoeren.

Gebruik hiervoor het inzicht in Exporteren in bevat gevoelige gegevens .

Het geproduceerde CSV-bestand omvat:

- Voorbeeldnaam : afhankelijk van het resourcetype kan dit een databasekolom, bestandsnaam of containernaam zijn.

- Vertrouwelijkheidslabel : het hoogste classificatielabel dat op deze resource is gevonden (dezelfde waarde voor alle rijen).

- Opgenomen in : voorbeeld van een volledig pad (bestandspad of volledige kolomnaam).

- Typen gevoelige informatie : gedetecteerde informatietypen per voorbeeld. Als er meer dan één informatietype is gedetecteerd, wordt er een nieuwe rij toegevoegd voor elk informatietype. Dit is om een eenvoudigere filterervaring mogelijk te maken.

Notitie

Als u een CSV-rapport op de pagina Cloud Security Explorer downloadt, worden alle inzichten geëxporteerd die zijn opgehaald door de query in onbewerkte indeling (json).

Volgende stappen

- Meer informatie over aanvalspaden.

- Meer informatie over Cloud Security Explorer.