Reageren op Waarschuwingen van Microsoft Defender voor Resource Manager

Wanneer u een waarschuwing ontvangt van Microsoft Defender voor Resource Manager, raden we u aan de waarschuwing te onderzoeken en erop te reageren, zoals hieronder wordt beschreven. Defender voor Resource Manager beveiligt alle verbonden resources, dus zelfs als u bekend bent met de toepassing of gebruiker die de waarschuwing heeft geactiveerd, is het belangrijk om de situatie rondom elke waarschuwing te controleren.

Contactpersoon

- Neem contact op met de resource-eigenaar om te bepalen of het gedrag verwacht of opzettelijk is.

- Als de activiteit wordt verwacht, sluit u de waarschuwing.

- Als de activiteit onverwacht is, behandelt u de gerelateerde gebruikersaccounts, abonnementen en virtuele machines als aangetast en beperkt u deze, zoals beschreven in de volgende stap.

Waarschuwingen van Microsoft Defender voor Resource Manager onderzoeken

Beveiligingswaarschuwingen van Defender voor Resource Manager zijn gebaseerd op bedreigingen die worden gedetecteerd door azure Resource Manager-bewerkingen te bewaken. Defender voor Cloud gebruikmaakt van interne logboekbronnen van Azure Resource Manager en Azure-activiteitenlogboek, een platformlogboek in Azure dat inzicht biedt in gebeurtenissen op abonnementsniveau.

Defender voor Resource Manager biedt inzicht in activiteiten die afkomstig zijn van externe serviceproviders die gedelegeerde toegang hebben als onderdeel van de Resource Manager-waarschuwingen. Bijvoorbeeld: Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated access verwijst naar toegang met Azure Lighthouse of met gedelegeerde beheerbevoegdheden.

Waarschuwingen die ook Delegated access een aangepaste beschrijving en herstelstappen bevatten.

Meer informatie over het Azure Activity-logboek.

Beveiligingswaarschuwingen van Defender voor Resource Manager onderzoeken:

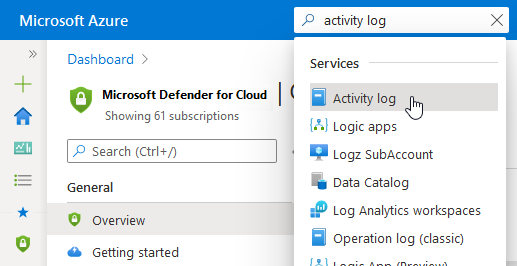

Open het Azure Activity-logboek.

Filter de gebeurtenissen op:

- Het abonnement dat in de waarschuwing wordt vermeld

- Het tijdsbestek van de gedetecteerde activiteit

- Het gerelateerde gebruikersaccount (indien van toepassing)

Let op verdachte activiteiten.

Tip

Voor een betere, uitgebreidere onderzoekservaring kunt u uw Azure-activiteitenlogboeken streamen naar Microsoft Sentinel, zoals beschreven in Verbinding maken gegevens uit het Azure-activiteitenlogboek.

Onmiddellijk beperken

Herstel gecompromitteerde gebruikersaccounts:

- Als ze niet bekend zijn, verwijdert u deze omdat ze mogelijk zijn gemaakt door een bedreigingsacteur

- Als ze bekend zijn, wijzigt u de verificatiereferenties

- Azure-activiteitenlogboeken gebruiken om alle activiteiten te bekijken die door de gebruiker worden uitgevoerd en om eventuele activiteiten te identificeren die verdacht zijn

Gecompromitteerde abonnementen herstellen:

- Verwijder onbekende Runbooks uit het gecompromitteerde Automation-account

- IAM-machtigingen voor het abonnement controleren en machtigingen verwijderen voor een onbekend gebruikersaccount

- Bekijk alle Azure-resources in het abonnement en verwijder alle resources die onbekend zijn

- Controleer en onderzoek eventuele beveiligingswaarschuwingen voor het abonnement in Microsoft Defender voor Cloud

- Azure-activiteitenlogboeken gebruiken om alle activiteiten te bekijken die in het abonnement worden uitgevoerd en om eventuele activiteiten te identificeren die verdacht zijn

De gecompromitteerde virtuele machines herstellen

- De wachtwoorden voor alle gebruikers wijzigen

- Een volledige antimalwarescan uitvoeren op de computer

- Installatiekopie van de machines herstellen vanuit een bron zonder malware

Volgende stappen

Op deze pagina wordt uitgelegd hoe u reageert op een waarschuwing van Defender voor Resource Manager. Zie de volgende pagina's voor verwante informatie:

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor