Scannen zonder agent inschakelen voor VM's

Scannen zonder agent biedt inzicht in geïnstalleerde software- en softwareproblemen op uw workloads om de dekking voor evaluatie van beveiligingsproblemen uit te breiden naar serverworkloads zonder dat er een agent voor evaluatie van beveiligingsproblemen is geïnstalleerd.

Evaluatie van beveiligingsproblemen zonder agent maakt gebruik van de Microsoft Defender-engine voor beveiligingsbeheer om beveiligingsproblemen te beoordelen in de software die op uw VM's is geïnstalleerd, zonder dat Defender for Endpoint moet worden geïnstalleerd. Evaluatie van beveiligingsproblemen toont software-inventarisatie en beveiligingsproblemen in dezelfde indeling als de evaluaties op basis van agents.

Compatibiliteit met oplossingen voor evaluatie van beveiligingsproblemen op basis van agents

Defender voor Cloud ondersteunt al verschillende beveiligingsscans op basis van agents, waaronder Microsoft Defender Vulnerability Management (MDVM), BYOL. Scannen zonder agent breidt de zichtbaarheid van Defender voor Cloud uit om meer apparaten te bereiken.

Wanneer u evaluatie van beveiligingsproblemen zonder agent inschakelt:

Als u geen bestaande geïntegreerde oplossingen voor evaluatie van beveiligingsproblemen hebt ingeschakeld op een van uw VM's in uw abonnement, Defender voor Cloud MDVM automatisch ingeschakeld.

Als u Microsoft Defender Vulnerability Management selecteert als onderdeel van een integratie met Microsoft Defender voor Eindpunt, geeft Defender voor Cloud een uniforme en geconsolideerde weergave weer die de dekking en versheid optimaliseert.

- Machines die worden gedekt door slechts een van de bronnen (Defender Vulnerability Management of zonder agent), geven de resultaten van die bron weer.

- Machines die door beide bronnen worden gedekt, tonen alleen de resultaten op basis van agents voor verhoogde versheid.

Als u Evaluatie van beveiligingsproblemen met BYOL-integraties selecteert, Defender voor Cloud standaard de resultaten op basis van agents weergeeft. Resultaten van de scan zonder agent worden weergegeven voor machines waarop geen agent is geïnstalleerd of op computers waarop geen resultaten correct worden gerapporteerd.

Als u het standaardgedrag wilt wijzigen om altijd resultaten van MDVM weer te geven (ongeacht of een agentoplossing van derden is) selecteert u de instelling Microsoft Defender Vulnerability Management in de oplossing voor evaluatie van beveiligingsproblemen.

Scannen zonder agent inschakelen voor machines

Wanneer u Defender Cloud Security Posture Management (CSPM) of Defender for Servers P2 inschakelt, is scannen zonder agent standaard ingeschakeld.

Als Defender for Servers P2 al is ingeschakeld en scannen zonder agent is uitgeschakeld, moet u scannen zonder agent handmatig inschakelen.

U kunt scannen zonder agent inschakelen op

Notitie

Scannen van malware zonder agent is alleen beschikbaar als u Defender for Servers-abonnement 2 hebt ingeschakeld

Evaluatie van beveiligingsproblemen zonder agent in Azure

De evaluatie van beveiligingsproblemen zonder agent in Azure inschakelen:

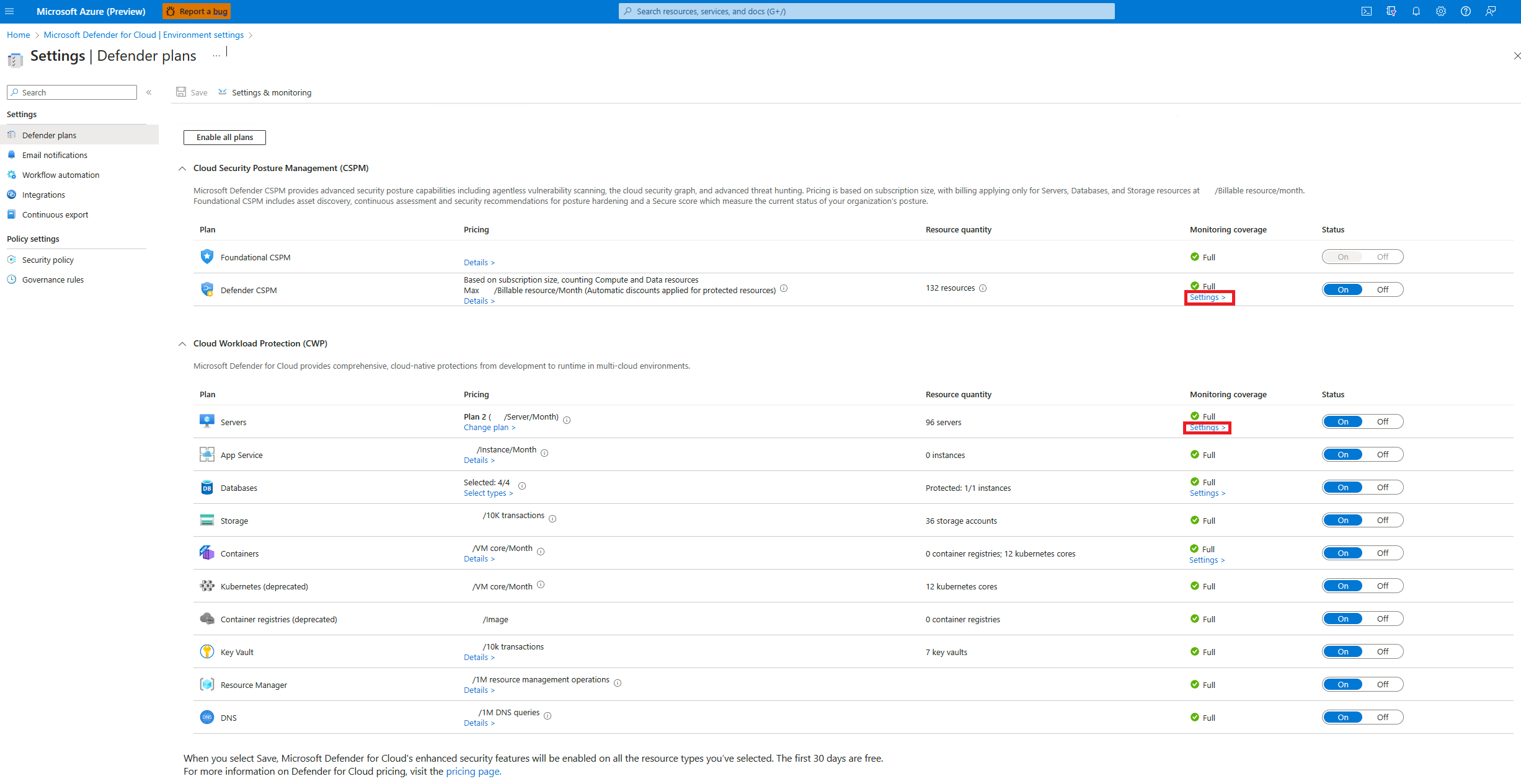

Open de omgevingsinstellingen in het menu van Defender voor Cloud.

Selecteer het betreffende abonnement.

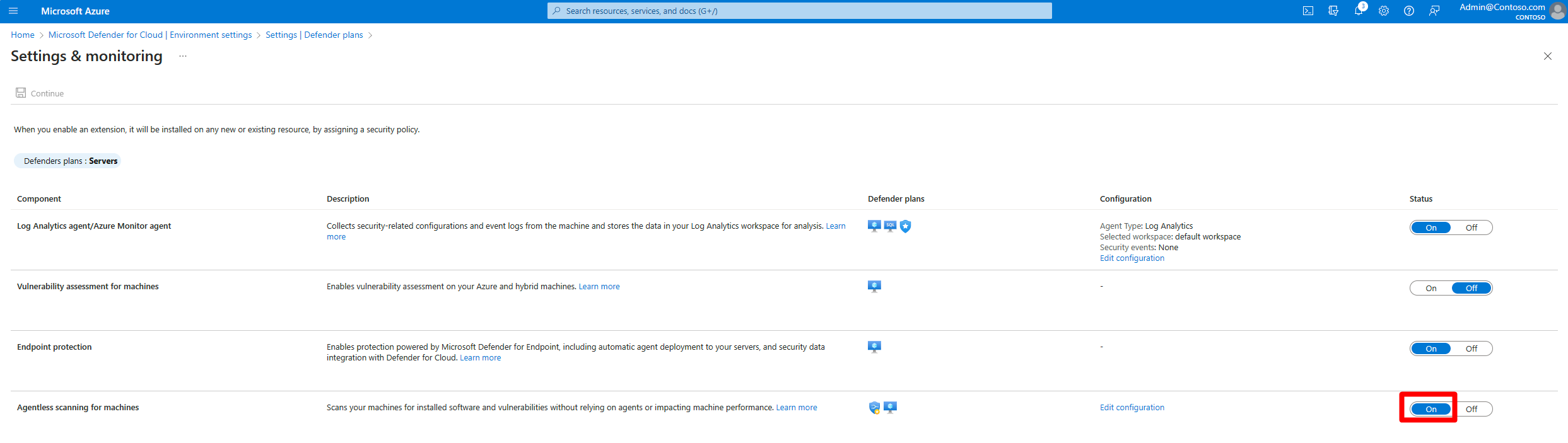

Voor het abonnement Defender Cloud Security Posture Management (CSPM) of Defender for Servers P2 selecteert u Instellingen.

De scaninstellingen zonder agent worden gedeeld door zowel Defender Cloud Security Posture Management (CSPM) als Defender for Servers P2. Wanneer u scannen zonder agent inschakelt voor beide plannen, wordt de instelling ingeschakeld voor beide plannen.

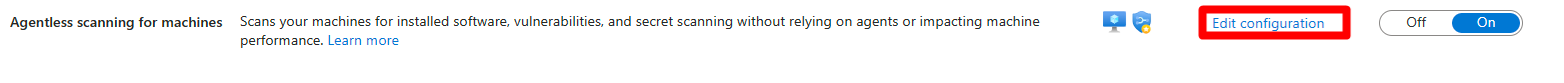

Schakel in het deelvenster Instellingen het scannen zonder agent in voor machines.

Selecteer Opslaan.

Scannen van versleutelde CMK-schijven in Azure inschakelen (preview):a1>

Voor scannen zonder agent om Virtuele Azure-machines te dekken met door CMK versleutelde schijven, moet u Defender voor Cloud extra machtigingen verlenen om een beveiligde kopie van deze schijven te maken. Hiervoor zijn extra machtigingen nodig voor Key Vaults die worden gebruikt voor CMK-versleuteling voor uw VM's.

Als u de machtigingen handmatig wilt toewijzen, volgt u de onderstaande instructies op basis van het type Key Vault:

- Wijs voor Key Vaults met niet-RBAC-machtigingen de volgende machtigingen toe aan 'Microsoft Defender voor Cloud Servers Scanner Resource Provider' (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) deze machtigingen: Sleutel ophalen, Sleutelterugloop, Sleutel uitpakken. - Wijs voor Key Vaults met RBAC-machtigingen 'Microsoft Defender voor Cloud Servers Scanner Resource Provider' (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) de ingebouwde rol Crypto Vault Crypto Service Encryption User toe.

Als u deze machtigingen op schaal wilt toewijzen, kunt u dit script ook gebruiken.

Zie scanmachtigingen zonder agent voor meer informatie.

Evaluatie van beveiligingsproblemen zonder agent in AWS

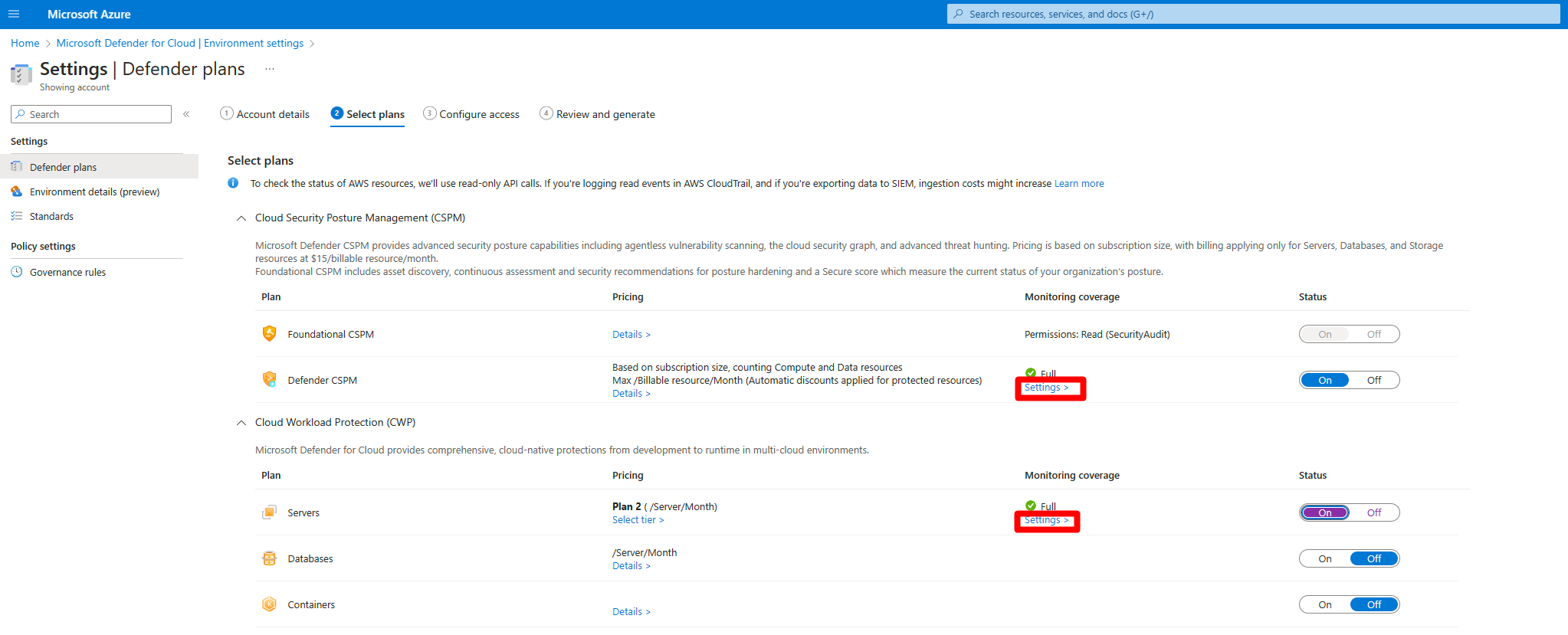

Open de omgevingsinstellingen in het menu van Defender voor Cloud.

Selecteer het relevante account.

Voor het abonnement Defender Cloud Security Posture Management (CSPM) of Defender for Servers P2 selecteert u Instellingen.

Wanneer u een van beide plannen zonder agents inschakelt, is de instelling van toepassing op beide plannen.

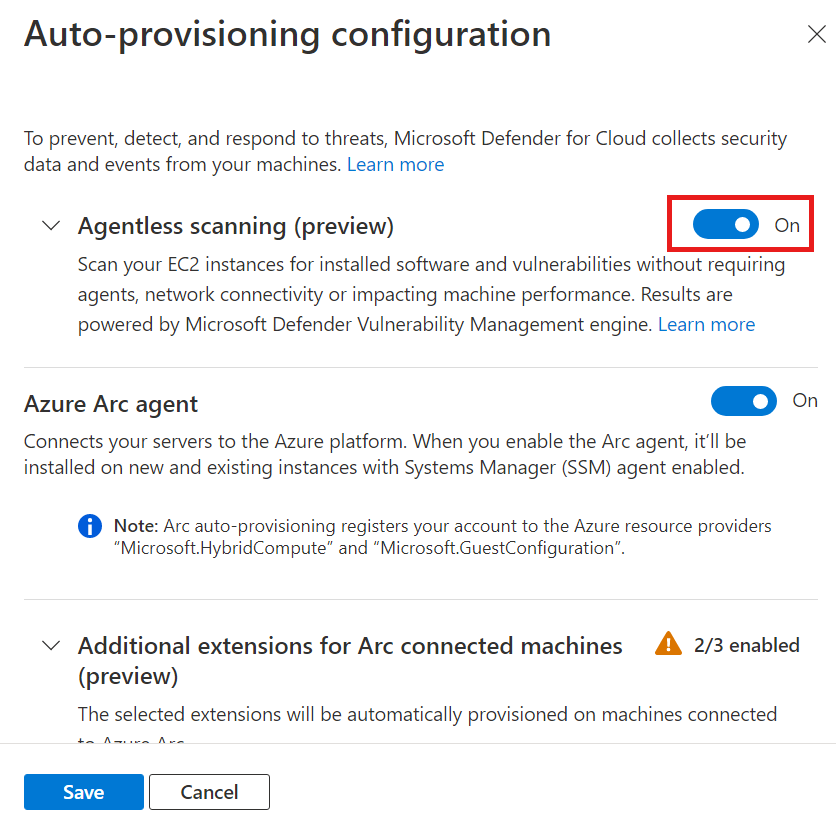

Schakel in het deelvenster Instellingen het scannen zonder agent in voor machines.

Selecteer Opslaan en Volgende: Toegang configureren.

Download de CloudFormation-sjabloon.

Maak met behulp van de gedownloade CloudFormation-sjabloon de stack in AWS volgens de instructies op het scherm. Als u een beheeraccount onboardt, moet u de CloudFormation-sjabloon zowel als Stack als StackSet uitvoeren. Connectors worden maximaal 24 uur na de onboarding voor de lidaccounts gemaakt.

Selecteer Volgende: Controleren en genereren.

Selecteer Update.

Nadat u scannen zonder agent hebt ingeschakeld, worden informatie over software-inventaris en beveiligingsproblemen automatisch bijgewerkt in Defender voor Cloud.

Scannen zonder agent inschakelen in GCP

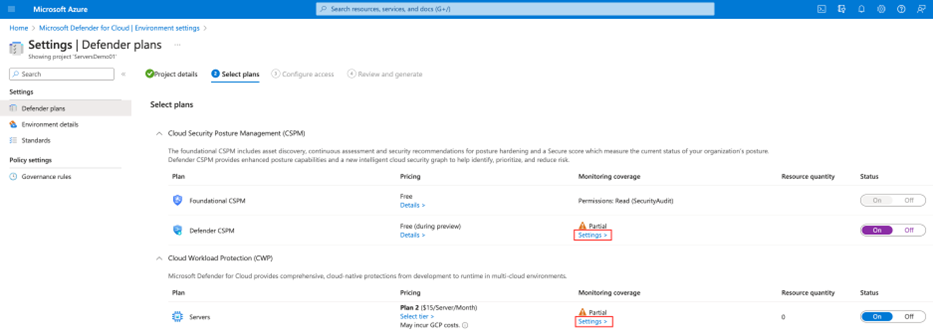

Selecteer omgevingsinstellingen in Defender voor Cloud.

Selecteer het relevante project of de betreffende organisatie.

Voor het abonnement Defender Cloud Security Posture Management (CSPM) of Defender for Servers P2 selecteert u Instellingen.

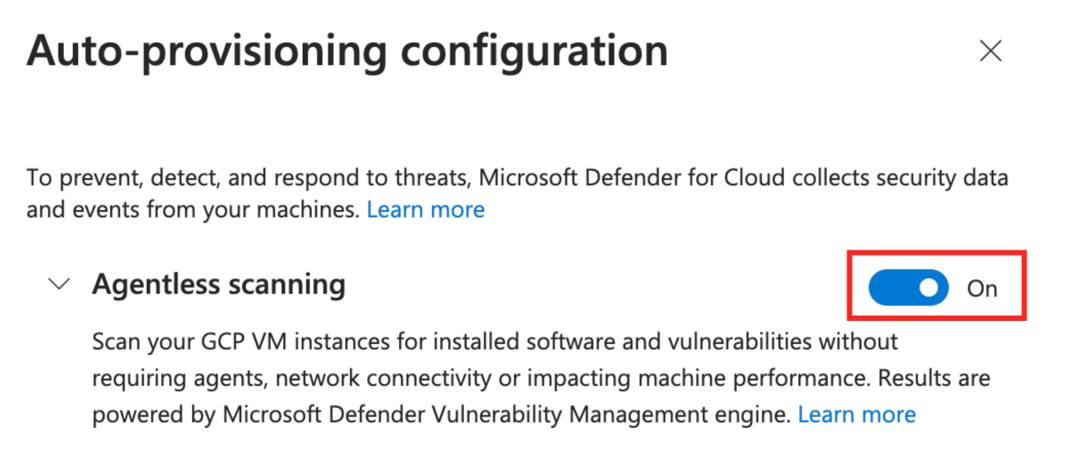

Schakel scannen zonder agent in op Aan.

Selecteer Opslaan en Volgende: Toegang configureren.

Kopieer het onboardingscript.

Voer het onboardingscript uit in het GCP-organisatie-/projectbereik (GCP-portal of gcloud CLI).

Selecteer Volgende: Controleren en genereren.

Selecteer Update.

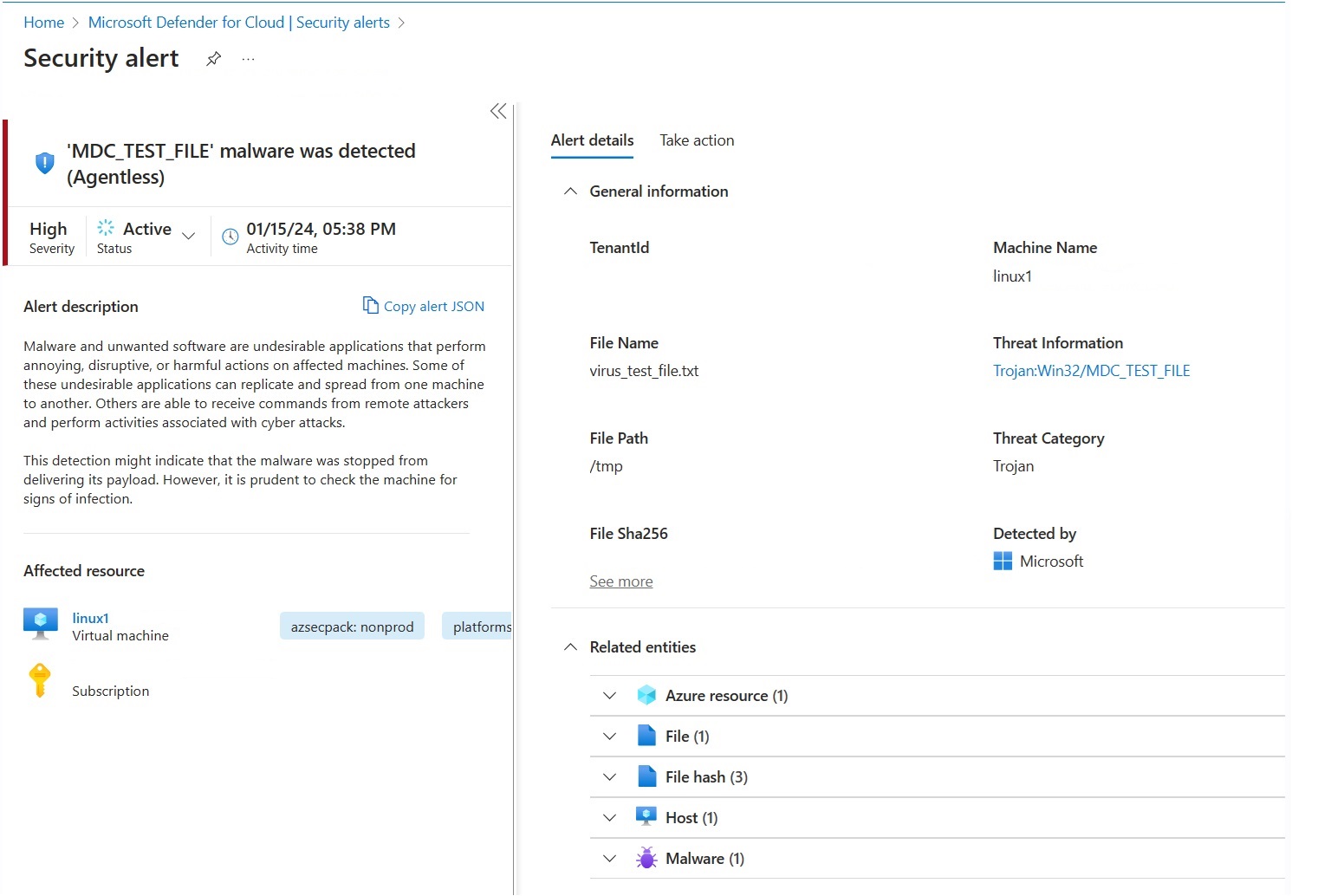

De implementatie van de malwarescanner zonder agent testen

Beveiligingswaarschuwingen worden alleen weergegeven in de portal in gevallen waarin bedreigingen in uw omgeving worden gedetecteerd. Als u geen waarschuwingen hebt, kan dit zijn omdat er geen bedreigingen in uw omgeving zijn. U kunt testen of het apparaat correct is ge onboardd en rapporteert aan Defender voor Cloud door een testbestand te maken.

Een testbestand maken voor Linux

Open een terminalvenster op de virtuele machine.

Voer de volgende opdracht uit:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

De waarschuwing MDC_Test_File malware was detected (Agentless) wordt binnen 24 uur weergegeven op de pagina Defender voor Cloud Waarschuwingen en in de Defender XDR-portal.

Een testbestand voor Windows maken

Een testbestand maken met een tekstdocument

Maak een tekstbestand op uw virtuele machine.

Plak de tekst

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$in het tekstbestand.Belangrijk

Zorg ervoor dat het tekstbestand geen extra spaties of regels bevat.

Sla het bestand op.

Open het bestand om te controleren of het de inhoud uit fase 2 bevat.

De waarschuwing MDC_Test_File malware was detected (Agentless) wordt binnen 24 uur weergegeven op de pagina Defender voor Cloud Waarschuwingen en in de Defender XDR-portal.

Een testbestand maken met PowerShell

Open PowerShell op uw virtuele machine.

Voer het volgende script uit.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

De waarschuwing MDC_Test_File malware was detected (Agentless) wordt binnen 24 uur weergegeven op de pagina Defender voor Cloud Waarschuwingen en in de Defender XDR-portal.

Machines uitsluiten van scannen

Scannen zonder agent is van toepassing op alle in aanmerking komende machines in het abonnement. Als u wilt voorkomen dat specifieke machines worden gescand, kunt u machines uitsluiten van scannen zonder agent op basis van uw bestaande omgevingstags. Wanneer Defender voor Cloud de continue detectie voor machines uitvoert, worden uitgesloten machines overgeslagen.

Machines configureren voor uitsluiting:

Selecteer omgevingsinstellingen in Defender voor Cloud.

Selecteer het relevante abonnement of de connector voor meerdere clouds.

Voor het abonnement Defender Cloud Security Posture Management (CSPM) of Defender for Servers P2 selecteert u Instellingen.

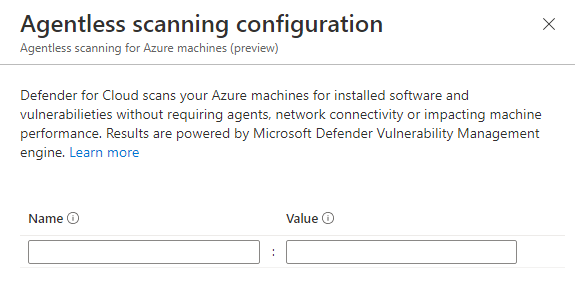

Selecteer Configuratie bewerken voor scannen zonder agent.

Voer de tagnaam en -waarde in die van toepassing zijn op de machines die u wilt uitsluiten. U kunt paren invoeren

multiple tag:value.

Selecteer Opslaan.

Gerelateerde inhoud

Meer informatie over: