Azure-resources voorbereiden voor exporteren naar Splunk en QRadar

Als u Microsoft Defender voor Cloud beveiligingswaarschuwingen wilt streamen naar IBM QRadar en Splunk, moet u resources instellen in Azure, zoals Event Hubs en Microsoft Entra ID. Hier volgen de instructies voor het configureren van deze resources in Azure Portal, maar u kunt ze ook configureren met behulp van een PowerShell-script. Zorg ervoor dat u Stream-waarschuwingen bekijkt voor QRadar en Splunk voordat u de Azure-resources configureert voor het exporteren van waarschuwingen naar QRadar en Splunk.

De Azure-resources configureren voor QRadar en Splunk in Azure Portal:

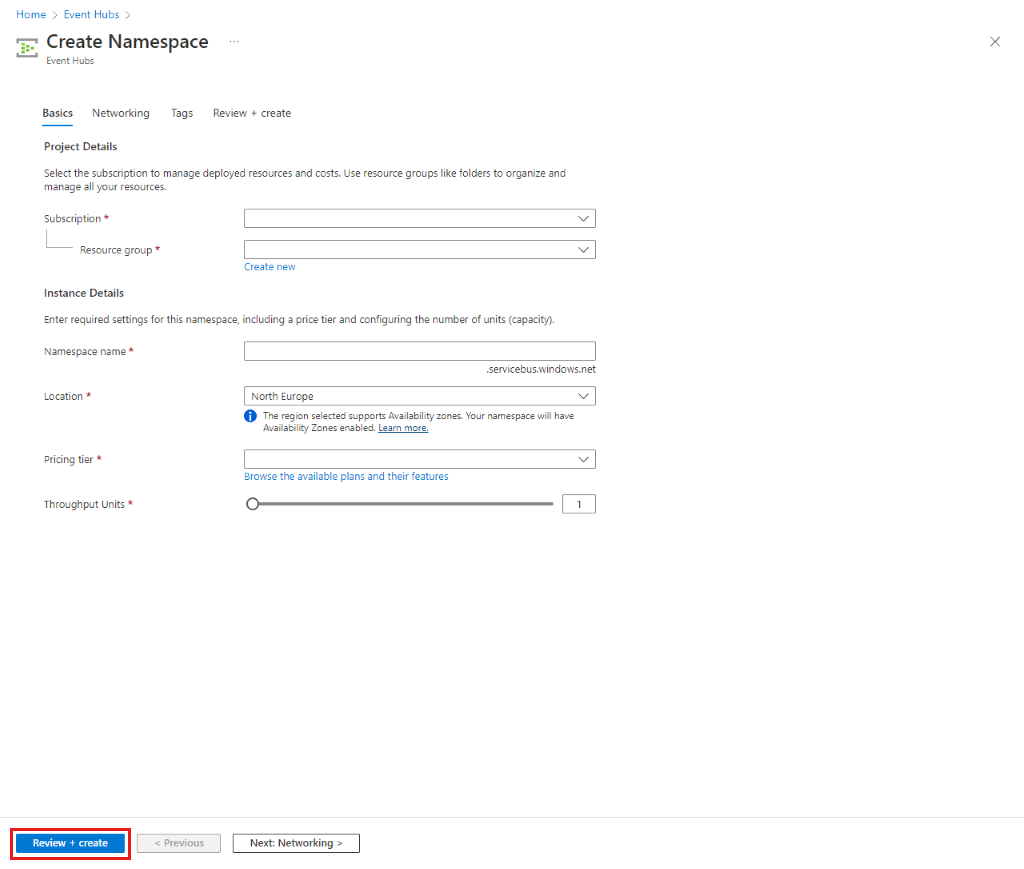

Stap 1: Een Event Hubs-naamruimte en Event Hub maken met verzendmachtigingen

Maak in de Event Hubs-service een Event Hubs-naamruimte:

- Selecteer Maken.

- Voer de details van de naamruimte in, selecteer Beoordelen en maken en selecteer Maken.

Een Event Hub maken:

- Selecteer + Event Hub in de naamruimte die u maakt.

- Voer de details van de Event Hub in en selecteer Beoordelen en maken en selecteer Maken.

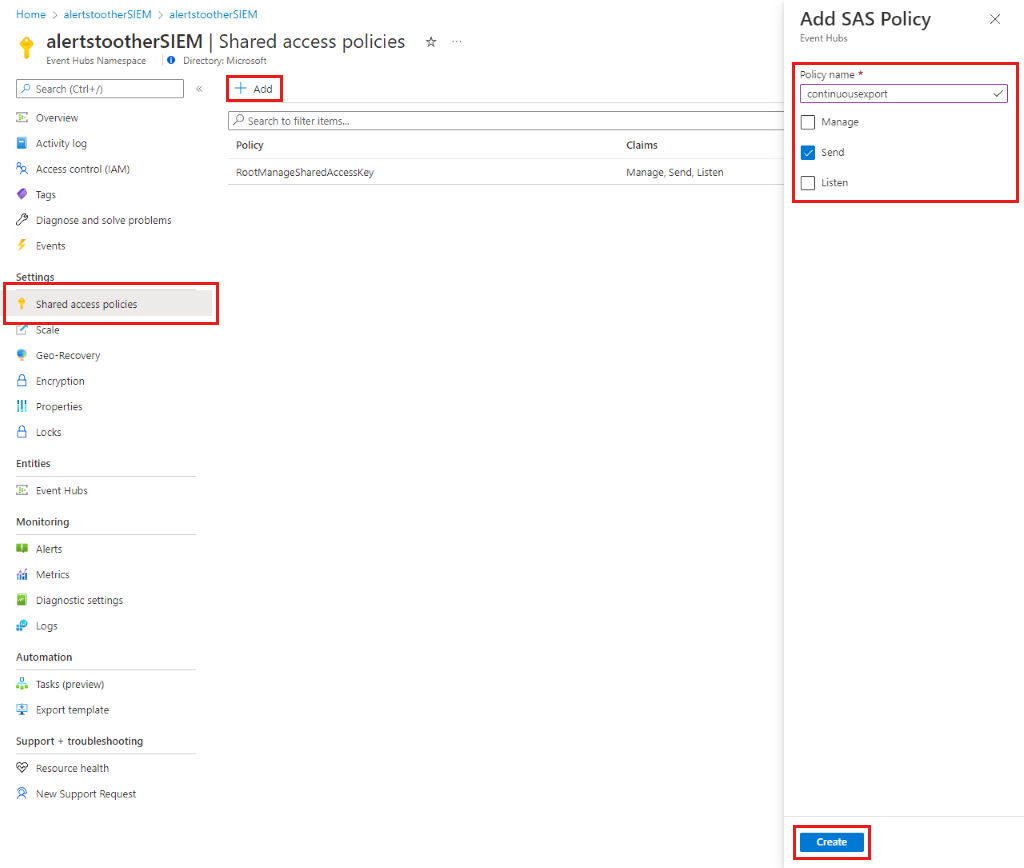

Maak een beleid voor gedeelde toegang.

- Selecteer in het Event Hub-menu de Event Hubs-naamruimte die u hebt gemaakt.

- Selecteer Event Hubs in het menu Event Hub-naamruimte.

- Selecteer de Event Hub die u zojuist hebt gemaakt.

- Selecteer beleid voor gedeelde toegang in het event hub-menu.

- Selecteer Toevoegen, voer een unieke beleidsnaam in en selecteer Verzenden.

- Selecteer Maken om het beleid te maken.

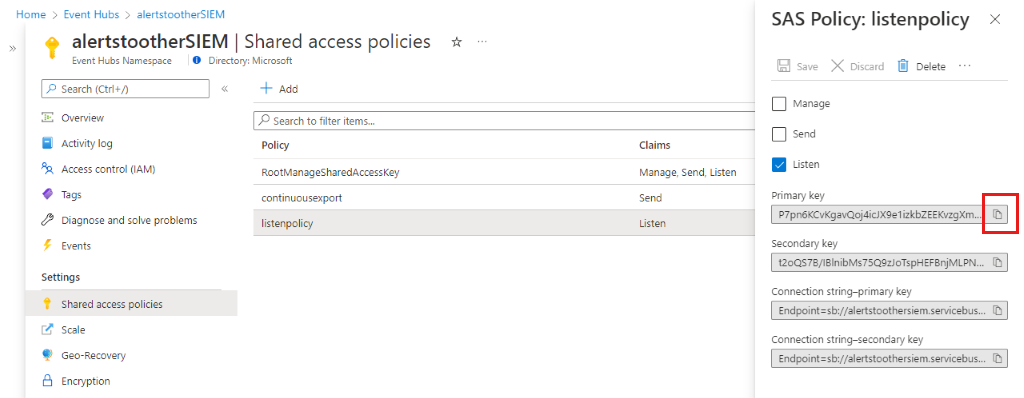

Stap 2: Voor streaming naar QRadar SIEM - Een listen-beleid maken

Selecteer Toevoegen, voer een unieke beleidsnaam in en selecteer Luisteren.

Selecteer Maken om het beleid te maken.

Nadat het listen-beleid is gemaakt, kopieert u de primaire sleutel van de verbindingsreeks en slaat u deze op voor later gebruik.

Stap 3: Maak een consumentengroep en kopieer en sla de naam op die moet worden gebruikt in het SIEM-platform

Selecteer Event Hubs in de sectie Entiteiten van het event hubmenu van Event Hubs en selecteer de Event Hub die u hebt gemaakt.

Selecteer Consumentengroep.

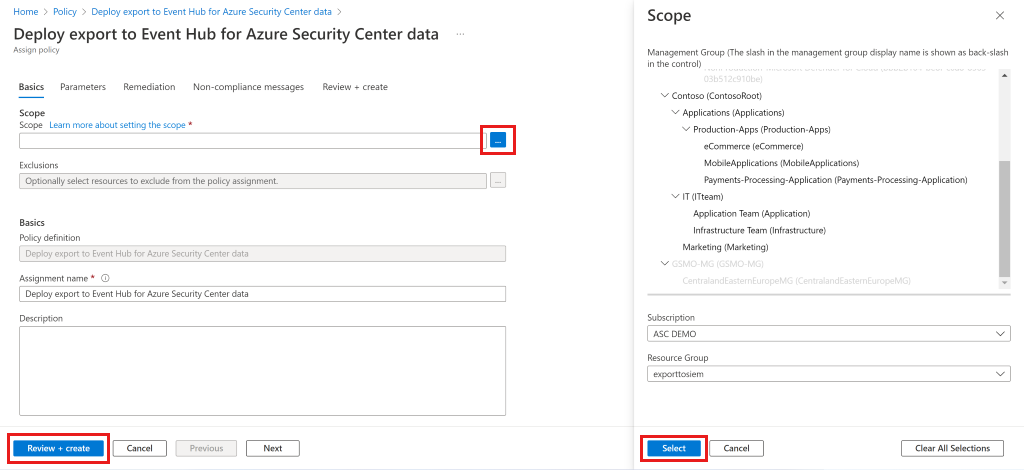

Stap 4: Continue export inschakelen voor het bereik van de waarschuwingen

Zoek in het zoekvak van Azure naar beleid en ga naar het beleid.

Selecteer Definities in het menu Beleid.

Zoek naar 'export implementeren' en selecteer export implementeren naar Event Hub voor Microsoft Defender voor Cloud ingebouwd beleid voor gegevens.

Selecteer Toewijzen.

Definieer de basisbeleidsopties:

- Selecteer in Bereik de ... om het bereik te selecteren waarin u het beleid wilt toepassen.

- Zoek de hoofdbeheergroep (voor tenantbereik), beheergroep, abonnement of resourcegroep in het bereik en selecteer Selecteren.

- Als u een niveau van de hoofdbeheergroep van de tenant wilt selecteren, moet u machtigingen hebben op tenantniveau.

- (Optioneel) In uitsluitingen kunt u specifieke abonnementen definiëren die moeten worden uitgesloten van de export.

- Voer een opdrachtnaam in.

- Zorg ervoor dat het afdwingen van beleid is ingeschakeld.

In de beleidsparameters:

- Voer de resourcegroep in waarin de automatiseringsresource wordt opgeslagen.

- Selecteer de locatie van de resourcegroep.

- Selecteer de ... naast de Details van de Event Hub en voer de details voor de Event Hub in, waaronder:

- Abonnement.

- De Event Hubs-naamruimte die u hebt gemaakt.

- De Event Hub die u hebt gemaakt.

- Selecteer in autorisatieregels het beleid voor gedeelde toegang dat u hebt gemaakt om waarschuwingen te verzenden.

Selecteer Controleren en maken om het proces voor het definiëren van de continue export naar Event Hubs te voltooien.

- Wanneer u beleid voor continue export activeert op tenantniveau (hoofdbeheergroepniveau), worden uw waarschuwingen automatisch gestreamd voor elk nieuw abonnement dat wordt gemaakt onder deze tenant.

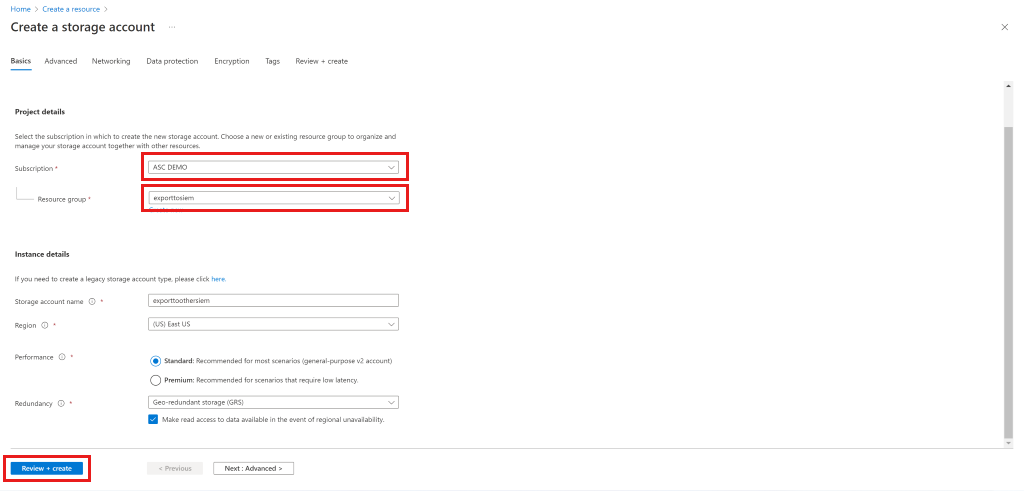

Stap 5: Voor streamingwaarschuwingen naar QRadar SIEM - Een opslagaccount maken

Ga naar Azure Portal, selecteer Een resource maken en selecteer Opslagaccount. Als deze optie niet wordt weergegeven, zoekt u naar 'opslagaccount'.

Selecteer Maken.

Voer de details voor het opslagaccount in, selecteer Controleren en maken en vervolgens Maken.

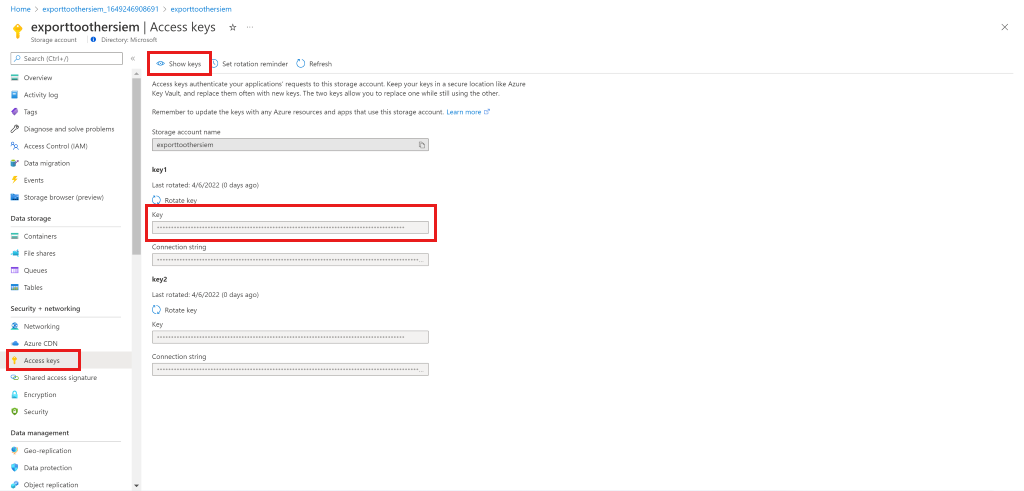

Nadat u uw opslagaccount hebt gemaakt en naar de resource hebt gegaan, selecteert u in het menu Toegangssleutels.

Selecteer Sleutels weergeven om de sleutels te zien en kopieer de verbindingsreeks van Sleutel 1.

Stap 6: Voor streamingwaarschuwingen naar Splunk SIEM - Een Microsoft Entra-toepassing maken

Zoek in het zoekvak in het menu naar 'Microsoft Entra ID' en ga naar Microsoft Entra-id.

Ga naar Azure Portal, selecteer Een resource maken en selecteer Microsoft Entra-id. Als deze optie niet wordt weergegeven, zoekt u naar 'active directory'.

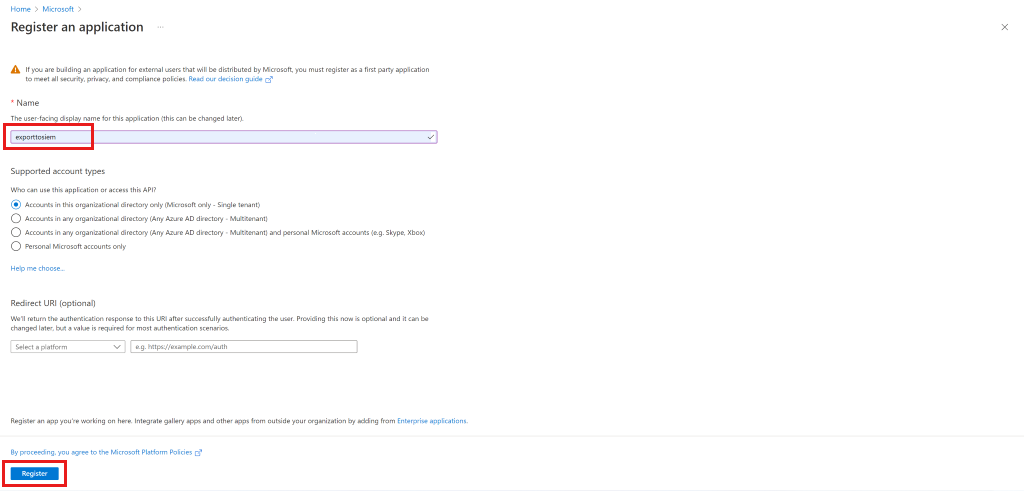

Selecteer App-registraties in het menu.

Selecteer Nieuwe registratie.

Voer een unieke naam in voor de toepassing en selecteer Registreren.

Kopieer naar Klembord en sla de id van de toepassing (client) en de map-id (tenant) op.

Maak het clientgeheim voor de toepassing:

- Ga in het menu naar Certificaten en geheimen.

- Maak een wachtwoord voor de toepassing om de identiteit te bewijzen bij het aanvragen van een token:

- Selecteer Nieuw clientgeheim.

- Voer een korte beschrijving in, kies de verlooptijd van het geheim en selecteer Toevoegen.

Nadat het geheim is gemaakt, kopieert u de geheime id en slaat u deze op voor later gebruik, samen met de toepassings-id en map-id (tenant).

Stap 7: Voor streamingwaarschuwingen naar Splunk SIEM - Microsoft Entra-id toestaan om te lezen vanuit de Event Hub

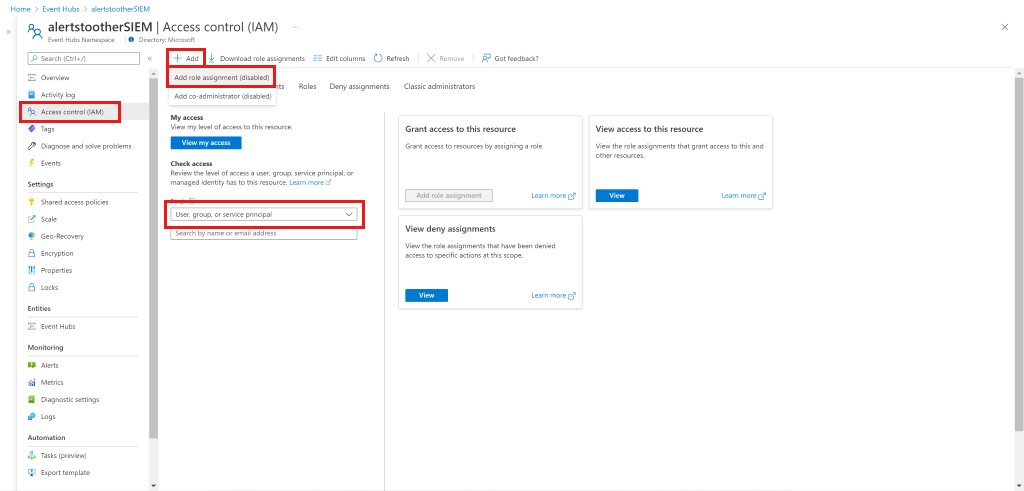

Ga naar de Event Hubs-naamruimte die u hebt gemaakt.

Ga in het menu naar Toegangsbeheer.

Selecteer Toevoegen en selecteer Roltoewijzing toevoegen.

Selecteer Roltoewijzing toevoegen.

Zoek op het tabblad Rollen naar Azure Event Hubs-gegevensontvanger.

Selecteer Volgende.

Selecteer Leden selecteren.

Zoek de Microsoft Entra-toepassing die u eerder hebt gemaakt en selecteer deze.

Selecteer Sluiten.

Als u wilt doorgaan met het instellen van export van waarschuwingen, installeert u de ingebouwde connectors voor de SIEM die u gebruikt.