Herstel stimuleren met governanceregels

Hoewel het beveiligingsteam verantwoordelijk is voor het verbeteren van het beveiligingspostuur, kunnen teamleden mogelijk geen beveiligingsaan aanbevelingen implementeren.

Het gebruik van governanceregels die worden aangestuurd door het beveiligingsteam helpt u bij het stimuleren van verantwoordelijkheden en een SLA rond het herstelproces.

Bekijk deze aflevering van de Defender voor Cloud in de videoserie Field voor meer informatie.

Governance-regels

U kunt regels definiëren waarmee een eigenaar en een einddatum worden toegewezen voor het aanpakken van aanbevelingen voor specifieke resources. Dit biedt resource-eigenaren een duidelijke set taken en deadlines voor het oplossen van aanbevelingen.

Voor het bijhouden kunt u de voortgang van de hersteltaken bekijken op abonnement, aanbeveling of eigenaar, zodat u taken kunt opvolgen die meer aandacht nodig hebben.

- Met governanceregels kunnen resources worden geïdentificeerd die herstel vereisen op basis van specifieke aanbevelingen of ernst.

- De regel wijst een eigenaar en einddatum toe om ervoor te zorgen dat de aanbevelingen worden verwerkt. Veel governanceregels kunnen van toepassing zijn op dezelfde aanbevelingen, dus de regel met een lagere prioriteitswaarde is degene die de eigenaar en einddatum toewijst.

- De vervaldatum die is ingesteld voor de aanbeveling die moet worden hersteld, is gebaseerd op een tijdsbestek van 7, 14, 30 of 90 dagen vanaf het moment waarop de aanbeveling wordt gevonden door de regel.

- Als de regel bijvoorbeeld de resource op 1 maart identificeert en het herstelperiode 14 dagen is, is 15 maart de einddatum.

- U kunt een respijtperiode toepassen zodat de resources op basis van een vervaldatum geen invloed hebben op uw beveiligingsscore.

- U kunt ook de eigenaar instellen van de resources die worden beïnvloed door de opgegeven aanbevelingen.

- In organisaties die resourcetags gebruiken om resources te koppelen aan een eigenaar, kunt u de tagsleutel opgeven en de governanceregel de naam van de resource-eigenaar van de tag leest.

- De eigenaar wordt weergegeven als niet opgegeven wanneer de eigenaar niet is gevonden in de resource, de bijbehorende resourcegroep of het bijbehorende abonnement op basis van de opgegeven tag.

- Standaard worden e-mailmeldingen wekelijks naar de resource-eigenaren verzonden om een lijst op te geven van de taken op tijd en te laat.

- Als er een e-mailbericht voor de manager van de eigenaar wordt gevonden in de Microsoft Entra-id van de organisatie, ontvangt de manager van de eigenaar standaard een wekelijks e-mailbericht met eventuele te laat aanbevelingen.

- Conflicterende regels worden toegepast in volgorde van prioriteit. Regels voor een beheerbereik (Azure-beheergroepen, AWS-accounts en GCP-organisaties) worden bijvoorbeeld van kracht vóór regels voor bereiken (bijvoorbeeld Azure-abonnementen, AWS-accounts of GCP-projecten).

Voordat u begint

- Het Abonnement Defender Cloud Security Posture Management (CSPM) moet zijn ingeschakeld.

- U hebt machtigingen voor inzender, beveiligingsbeheerder of eigenaar nodig voor de Azure-abonnementen.

- Voor AWS-accounts en GCP-projecten hebt u machtigingen voor inzender, beveiligingsbeheerder of eigenaar nodig voor de Defender voor Cloud AWS- of GCP-connectors.

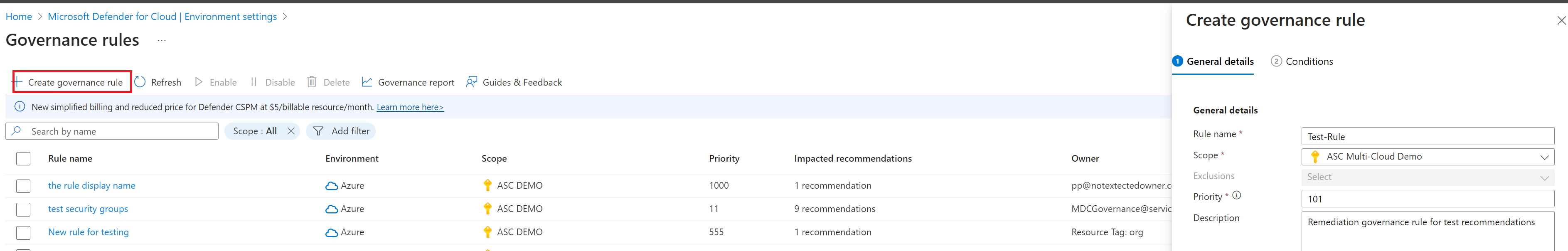

Een governanceregel definiëren

U kunt als volgt een governanceregel definiëren:

Meld u aan bij het Azure-portaal.

Navigeer naar Microsoft Defender voor Cloud> Beheerregels voor omgevingsinstellingen.>

Selecteer Governanceregel maken.

Geef een regelnaam en bereik op waarin u de regel wilt toepassen.

- Regels voor beheerbereik (Azure-beheergroepen, AWS-hoofdaccounts, GCP-organisaties) worden toegepast vóór de regels voor één bereik.

- U kunt indien nodig uitsluitingen binnen het bereik definiëren.

Stel een prioriteitsniveau in.

Regels worden uitgevoerd in prioriteitsvolgorde van de hoogste (1) naar de laagste (1000).

Geef een beschrijving op waarmee u de regel kunt identificeren.

Selecteer Volgende

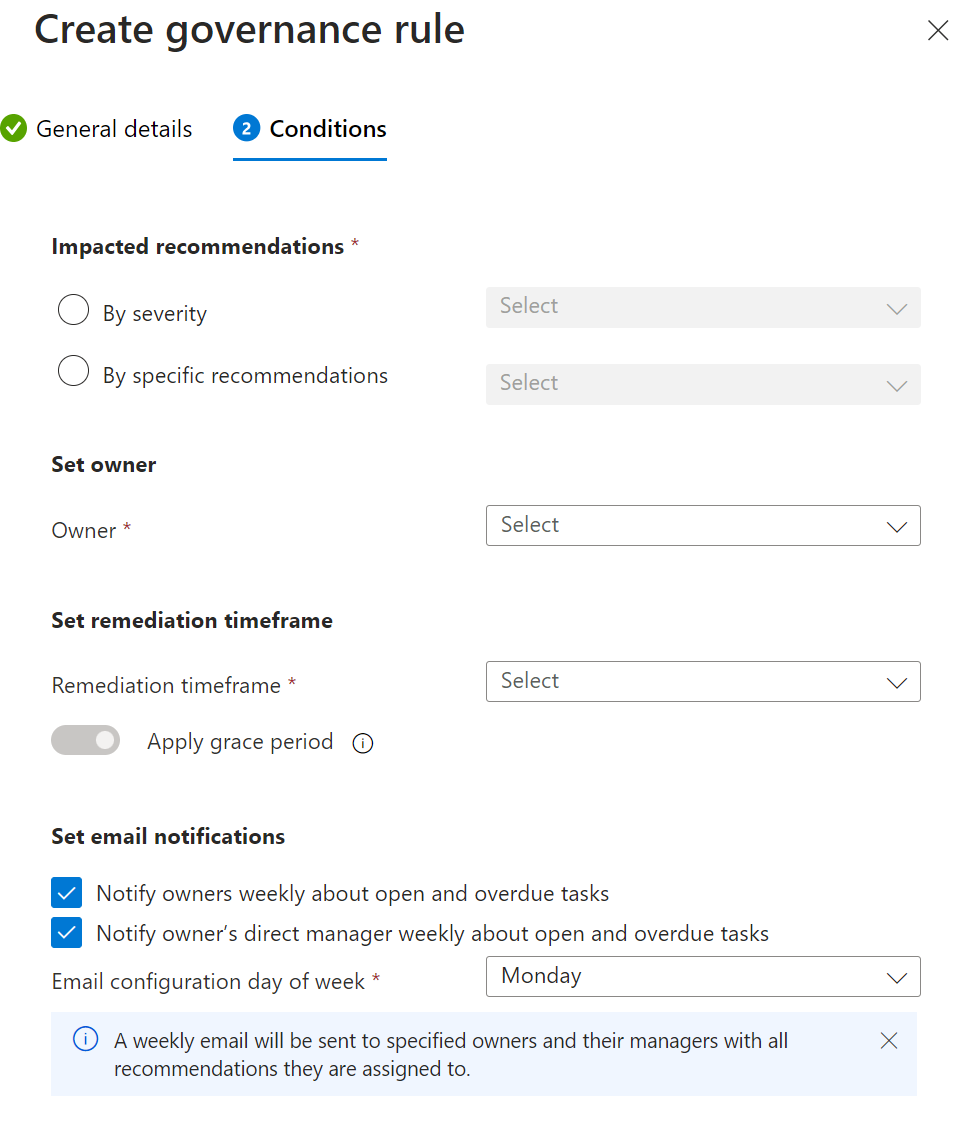

Geef op hoe aanbevelingen worden beïnvloed door de regel.

- Op ernst : de regel wijst de eigenaar en einddatum toe aan een aanbeveling in het abonnement waaraan ze nog niet zijn toegewezen.

- Door specifieke aanbevelingen : selecteer de specifieke ingebouwde of aangepaste aanbevelingen waarop de regel van toepassing is.

Stel de eigenaar in om op te geven wie verantwoordelijk is voor het oplossen van aanbevelingen die onder de regel vallen.

- Op resourcetag: voer de resourcetag in voor uw resources die de resource-eigenaar definieert.

- Per e-mailadres - Voer het e-mailadres van de eigenaar in om aan de aanbevelingen toe te wijzen.

Geef het tijdsbestek voor herstel op om de tijd in te stellen die kan verstrijken tussen wanneer resources worden geïdentificeerd als herstel vereist en de tijd waarop het herstel moet worden voltooid.

Als u voor aanbevelingen van MCSB niet wilt dat de resources van invloed zijn op uw beveiligingsscore totdat ze te laat zijn, selecteert u Respijtperiode toepassen.

(Optioneel) Standaard ontvangen eigenaren en hun managers wekelijks een melding over openstaande en te laat uitgevoerde taken. Als u niet wilt dat ze deze wekelijkse e-mailberichten ontvangen, wist u de meldingsopties.

Selecteer Maken.

Als er bestaande aanbevelingen zijn die overeenkomen met de definitie van de governanceregel, kunt u het volgende doen:

Wijs een eigenaar en einddatum toe aan aanbevelingen die nog geen eigenaar of einddatum hebben.

Overschrijf de eigenaar en einddatum van bestaande aanbevelingen.

Wanneer u een regel verwijdert of uitschakelt, blijven alle bestaande toewijzingen en meldingen behouden.

Effectieve regels weergeven

U kunt het effect van overheidsregels in uw omgeving bekijken.

Meld u aan bij het Azure-portaal.

Navigeer naar Microsoft Defender voor Cloud> Beheerregels voor omgevingsinstellingen.>

Governanceregels controleren. De standaardlijst bevat alle governanceregels die van toepassing zijn in uw omgeving.

U kunt zoeken naar regels of filterregels.

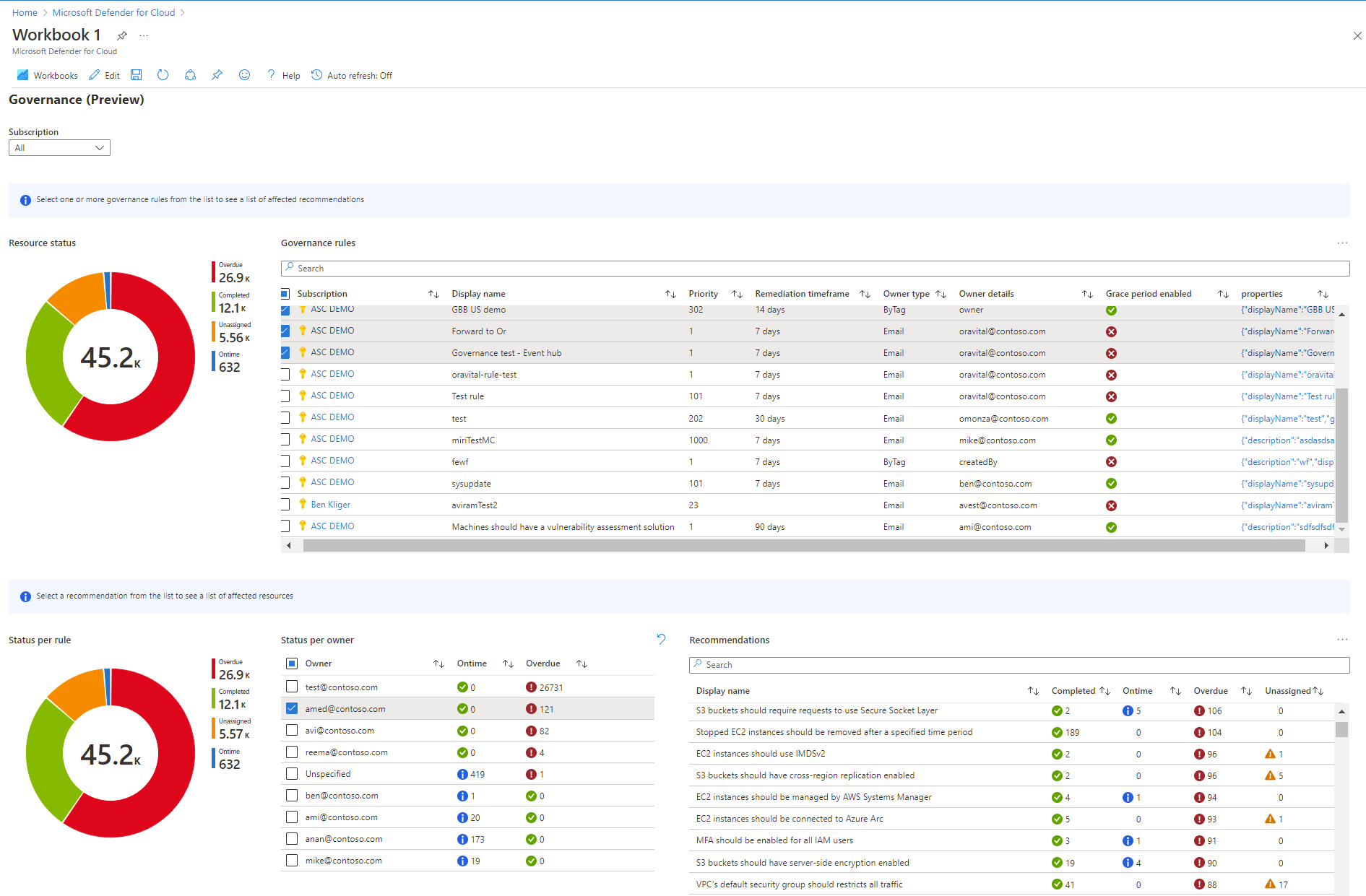

Het governancerapport bekijken

In het governancerapport kunt u abonnementen selecteren die governanceregels hebben en voor elke regel en eigenaar ziet u hoeveel aanbevelingen zijn voltooid, op tijd, achterstallig of niet-toegewezen.

Meld u aan bij het Azure-portaal.

Navigeer naar Microsoft Defender voor Cloud> Het governancerapport governanceregels van Microsoft Defender voor Cloud Omgevingsinstellingen.>>

Selecteer een abonnement.

In het beheerrapport kunt u inzoomen op aanbevelingen per bereik, weergavenaam, prioriteit, herstelperiode, type eigenaar, details van eigenaar, respijtperiode en cloud.

Volgende stap

Meer informatie over het implementeren van beveiligingsaan aanbevelingen.