Belangrijk

De oplossing voor evaluatie van beveiligingsproblemen van Defender for Server, mogelijk gemaakt door Qualys, bevindt zich op een buitengebruikstellingspad dat is ingesteld op 1 mei 2024. Als u momenteel de ingebouwde evaluatie van beveiligingsproblemen gebruikt die wordt mogelijk gemaakt door Qualys, moet u van plan zijn om over te stappen op het scannen van beveiligingsproblemen in Microsoft Defender met behulp van de stappen op deze pagina.

Zie dit blogbericht voor meer informatie over onze beslissing om onze evaluatie van beveiligingsproblemen te samenvoegen met Microsoft Defender Vulnerability Management.

Bekijk de veelgestelde vragen over de overgang naar Microsoft Defender Vulnerability Management.

Klanten die Qualys willen blijven gebruiken, kunnen dit doen met de BYOL-methode (Bring Your Own License).

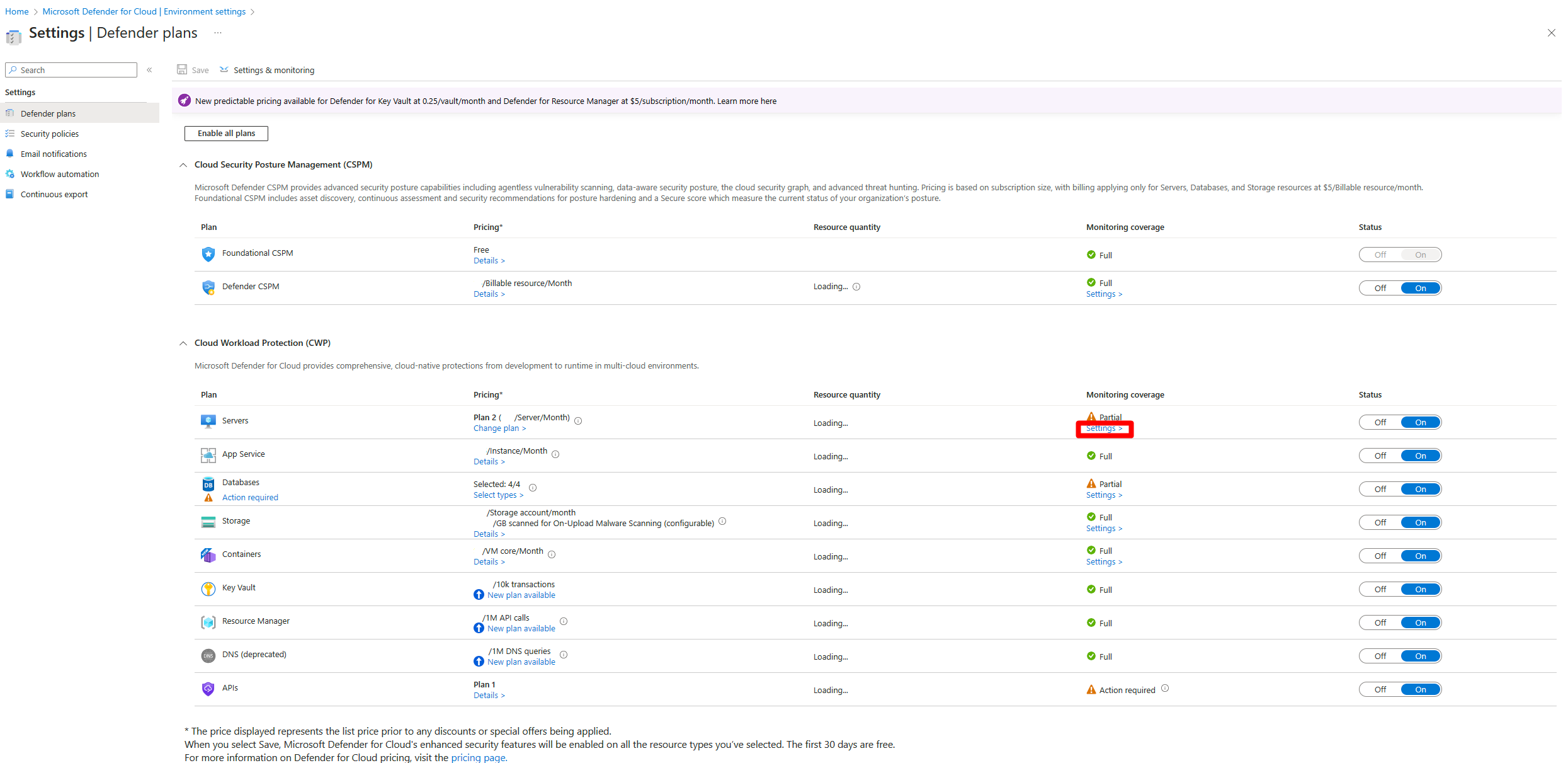

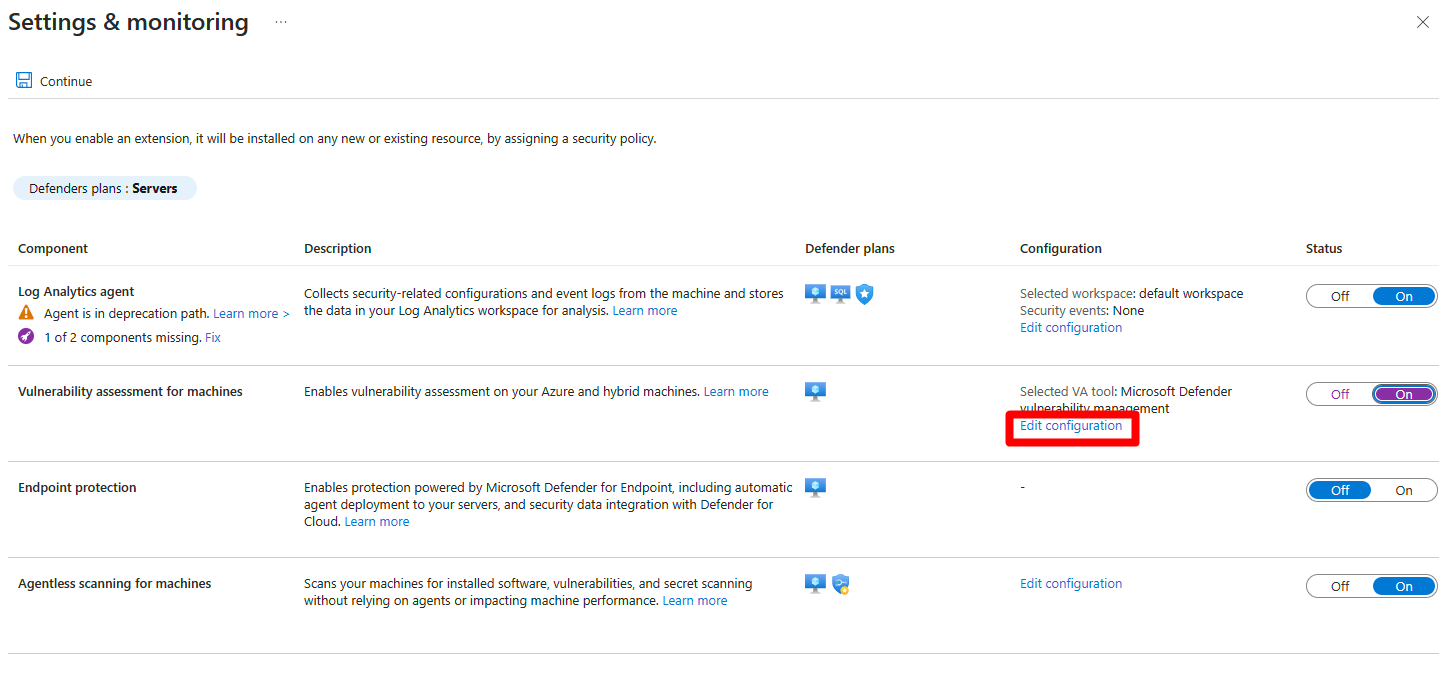

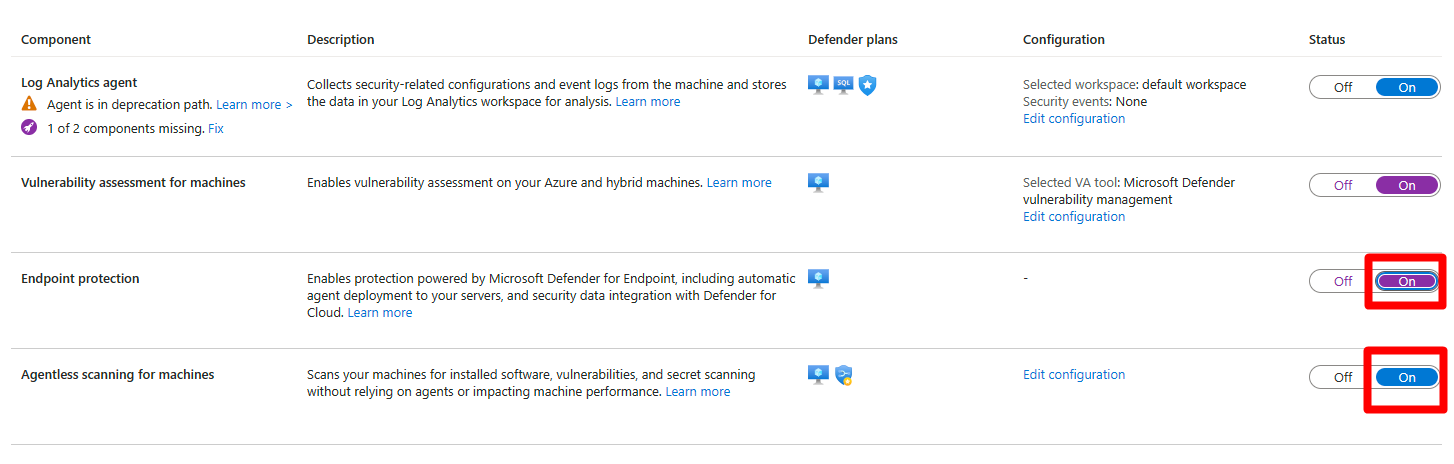

Met het Defender for Servers-plan in Microsoft Defender voor Cloud kunt u rekenassets scannen op beveiligingsproblemen. Als u momenteel een andere oplossing voor evaluatie van beveiligingsproblemen gebruikt dan de microsoft Defender Vulnerability Management-oplossing voor evaluatie van beveiligingsproblemen, vindt u in dit artikel instructies voor het overstappen naar de geïntegreerde Oplossing voor beveiligingsproblemenbeheer van Defender.

Als u wilt overstappen op de geïntegreerde Oplossing voor beveiligingsproblemen in Defender, kunt u Azure Portal gebruiken, een Azure-beleidsdefinitie (voor Azure-VM's) gebruiken of REST API's gebruiken.