Infrastructuur als codesjablonen toewijzen aan cloudresources

Het toewijzen van IaC-sjablonen (Infrastructure as Code) aan cloudresources helpt u bij het consistent, veilig en controleerbaar inrichten van infrastructuur. Het biedt ondersteuning voor snelle reacties op beveiligingsrisico's en een benadering van standaardbeveiliging. U kunt toewijzing gebruiken om onjuiste configuraties in runtime-resources te detecteren. Herstel vervolgens op sjabloonniveau om ervoor te zorgen dat er geen drift is en om de implementatie te vergemakkelijken via CI/CD-methodologie.

Vereisten

Als u Microsoft Defender voor Cloud wilt instellen om IaC-sjablonen toe te wijzen aan cloudresources, hebt u het volgende nodig:

- Een Azure-account met Defender voor Cloud geconfigureerd. Als u nog geen Azure-account hebt, maakt u er gratis een.

- Een Azure DevOps-omgeving die is ingesteld in Defender voor Cloud.

- Defender Cloud Security Posture Management (CSPM) ingeschakeld.

- Azure Pipelines is ingesteld voor het uitvoeren van de Azure DevOps-extensie voor Microsoft Security.

- IaC-sjablonen en cloudresources die zijn ingesteld met tagondersteuning. U kunt opensource-hulpprogramma's zoals Yor_trace gebruiken om automatisch IaC-sjablonen te taggen.

- Ondersteunde cloudplatforms: Microsoft Azure, Amazon Web Services, Google Cloud Platform

- Ondersteunde broncodebeheersystemen: Azure DevOps

- Ondersteunde sjabloontalen: Azure Resource Manager, Bicep, CloudFormation, Terraform

Notitie

Microsoft Defender voor Cloud gebruikt alleen de volgende tags uit IaC-sjablonen voor toewijzing:

yor_tracemapping_tag

Bekijk de toewijzing tussen uw IaC-sjabloon en uw cloudresources

De toewijzing tussen uw IaC-sjabloon en uw cloudresources in Cloud Security Explorer bekijken:

Meld u aan bij de Azure-portal.

Ga naar Microsoft Defender voor Cloud> Cloud Security Explorer.

Zoek en selecteer al uw cloudresources in de vervolgkeuzelijst.

Als u meer filters wilt toevoegen aan uw query, selecteert u +.

Voeg in de categorie Identity & Access het subfilter toe dat is ingericht door.

Selecteer codeopslagplaatsen in de categorie DevOps.

Nadat u de query hebt gebouwd, selecteert u Zoeken om de query uit te voeren.

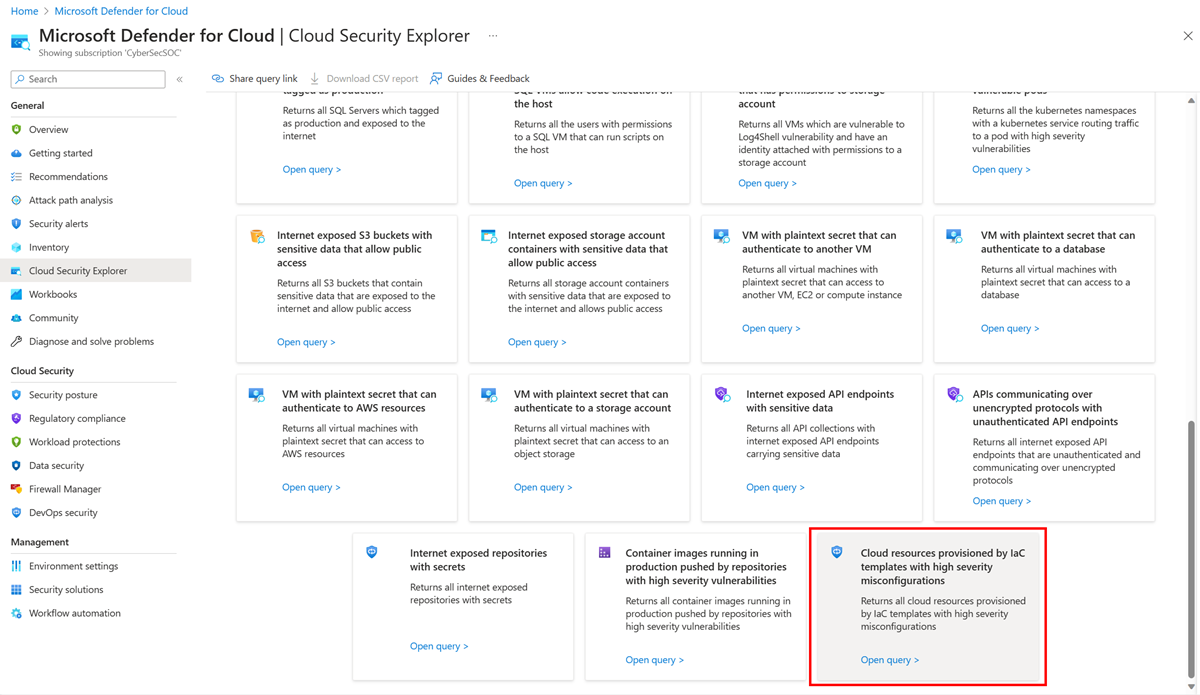

U kunt ook de ingebouwde cloudresources selecteren die zijn ingericht door IaC-sjablonen met onjuiste configuraties met hoge urgentie.

Notitie

Het kan tot 12 uur duren voordat de toewijzing tussen uw IaC-sjablonen en uw cloudresources in Cloud Security Explorer wordt weergegeven.

(Optioneel) Voorbeeld van IaC-toewijzingstags maken

Ga als volgende te werk om voorbeeldtags voor IaC-toewijzing te maken in uw codeopslagplaatsen:

Voeg in uw opslagplaats een IaC-sjabloon toe die tags bevat.

U kunt beginnen met een voorbeeldsjabloon.

Als u rechtstreeks wilt doorvoeren naar de hoofdbranch of een nieuwe vertakking wilt maken voor deze doorvoering, selecteert u Opslaan.

Controleer of u de Microsoft Security DevOps-taak hebt opgenomen in uw Azure-pijplijn.

Controleer of in pijplijnlogboeken een bevinding wordt weergegeven met de mededeling dat er een IaC-tag(s) is gevonden op deze resource. De bevindingen geven aan dat Defender voor Cloud tags zijn gedetecteerd.

Gerelateerde inhoud

- Meer informatie over DevOps-beveiliging in Defender voor Cloud.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor