Defender for IoT-module biedt een uitgebreide beveiligingsoplossing voor uw IoT Edge-apparaten. De beveiligingsmodule verzamelt, aggregeert en analyseert onbewerkte beveiligingsgegevens van uw besturingssysteem en containersysteem in bruikbare beveiligingsaanbevelingen en -waarschuwingen. Zie de beveiligingsmodule voor IoT Edge voor meer informatie.

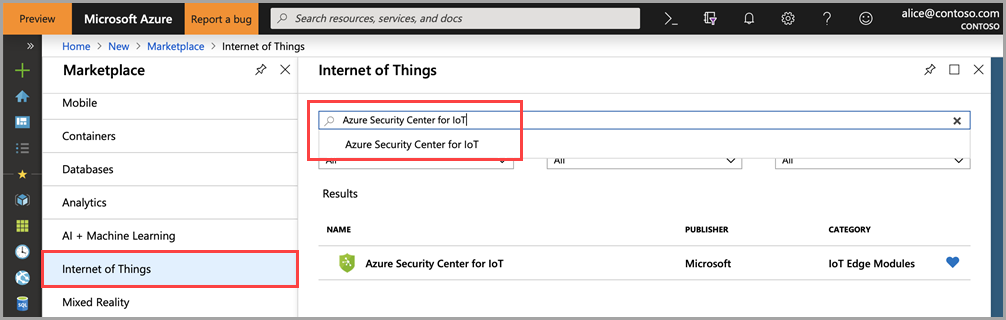

In dit artikel leert u hoe u een beveiligingsmodule implementeert op uw IoT Edge-apparaat.