Zelfstudie: De Defender for IoT-microagent installeren

In deze zelfstudie leert u hoe u de Defender for IoT-microagent installeert en verifieert.

In deze zelfstudie leert u het volgende:

- De microagent downloaden en installeren

- De microagent verifiëren

- De installatie valideren

- Het systeem testen

- Een specifieke versie van de microagent installeren

Vereisten

Een Azure-account met een actief abonnement. Gratis een account maken

Een IoT-hub.

Controleer of u een van de volgende besturingssystemen gebruikt.

U moet Microsoft Defender voor IoT op uw Azure IoT Hub hebben ingeschakeld.

U moet een resourcegroep hebben toegevoegd aan uw IoT-oplossing.

U moet een Moduledubbel defender for IoT-microagent hebben gemaakt.

De microagent downloaden en installeren

Afhankelijk van uw installatie moet het juiste Microsoft-pakket worden geïnstalleerd.

De juiste Microsoft-pakketopslagplaats toevoegen:

Download de configuratie van de opslagplaats die overeenkomt met het besturingssysteem van uw apparaat.

Voor Ubuntu 18.04:

curl https://packages.microsoft.com/config/ubuntu/18.04/multiarch/prod.list > ./microsoft-prod.listVoor Ubuntu 20.04:

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list > ./microsoft-prod.listVoor Debian 9 (zowel AMD64 als ARM64):

curl https://packages.microsoft.com/config/debian/stretch/multiarch/prod.list > ./microsoft-prod.list

Gebruik de volgende opdracht om de configuratie van de opslagplaats naar de

sources.list.dmap te kopiëren:sudo cp ./microsoft-prod.list /etc/apt/sources.list.d/Installeer de openbare microsoft GPG-sleutel met de volgende opdracht:

curl https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor > microsoft.gpg sudo cp ./microsoft.gpg /etc/apt/trusted.gpg.d/Zorg ervoor dat u de apt hebt bijgewerkt met behulp van de volgende opdracht:

sudo apt-get updateGebruik de volgende opdracht om het Defender for IoT-microagentpakket te installeren op Linux-distributies op basis van Debian of Ubuntu:

sudo apt-get install defender-iot-micro-agent

Verbinding maken via een proxy

In deze procedure wordt beschreven hoe u de Defender for IoT-microagent via een proxy kunt verbinden met de IoT Hub.

Verbindingen configureren via een proxy:

Maak op uw microagentcomputer een

/etc/defender_iot_micro_agent/conf.jsonbestand met de volgende inhoud:{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>,<username>,<password>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Gebruikers- en wachtwoordvelden zijn optioneel. Als u deze niet nodig hebt, gebruikt u in plaats daarvan de volgende syntaxis:

{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Verwijder een bestand in de cache op /var/lib/defender_iot_micro_agent/cache.json.

Start de micro-agent opnieuw op. Voer het volgende uit:

sudo systemctl restart defender-iot-micro-agent.service

Ondersteuning voor AMQP-protocol toevoegen

In deze procedure worden aanvullende stappen beschreven die nodig zijn om het AMQP-protocol te ondersteunen.

Ondersteuning voor het AMQP-protocol toevoegen:

Open het bestand op uw

/etc/defender_iot_micro_agent/conf.jsonmicroagentcomputer en voeg de volgende inhoud toe:{ "IothubModule_TransportProtocol": "AMQP_Protocol" }Verwijder een bestand in de cache op /var/lib/defender_iot_micro_agent/cache.json.

Start de micro-agent opnieuw op. Voer het volgende uit:

sudo systemctl restart defender-iot-micro-agent.service

AMQP via ondersteuning voor websockets toevoegen:

Open het bestand op uw

/etc/defender_iot_micro_agent/conf.jsonmicroagentcomputer en voeg de volgende inhoud toe:{ "IothubModule_TransportProtocol": "AMQP_WebSocket_Protocol" }Verwijder een bestand in de cache op /var/lib/defender_iot_micro_agent/cache.json.

Start de micro-agent opnieuw op. Voer het volgende uit:

sudo systemctl restart defender-iot-micro-agent.service

De agent gebruikt dit protocol en communiceert met de IoT Hub op poort 443. Http-proxyconfiguratie wordt ondersteund voor dit protocol. In het geval dat de proxy ook is geconfigureerd, is de poort voor communicatie met de proxy zoals gedefinieerd in de proxyconfiguratie.

De microagent verifiëren

Er zijn twee opties die kunnen worden gebruikt om de Defender for IoT-microagent te verifiëren:

Verifiëren met behulp van een module-id-connection string

U moet de module-id kopiëren connection string uit de identiteitsgegevens van de DefenderIoTMicroAgent-module.

De connection string van de module-id kopiëren:

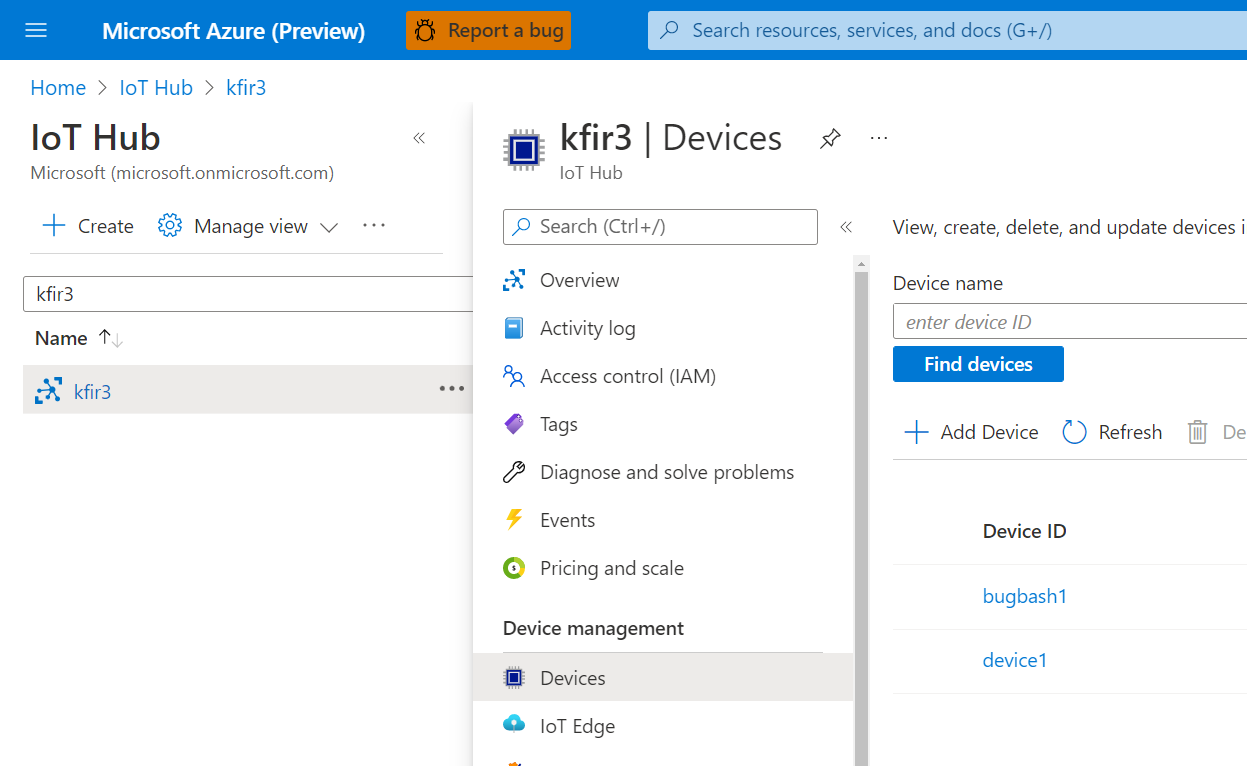

Navigeer naar de IoT Hub>

Your hub>ApparaatbeheerApparaten>.

Selecteer een apparaat in de lijst Apparaat-id.

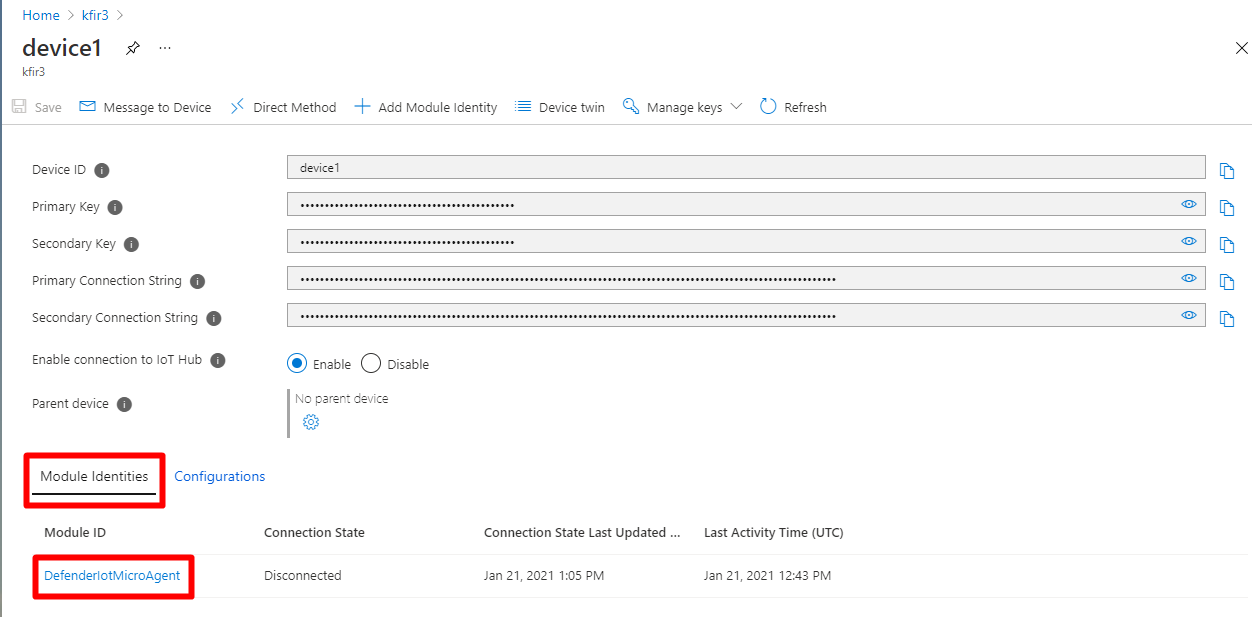

Selecteer het tabblad Module-identiteiten .

Selecteer de module DefenderIotMicroAgent in de lijst met module-id's die aan het apparaat zijn gekoppeld.

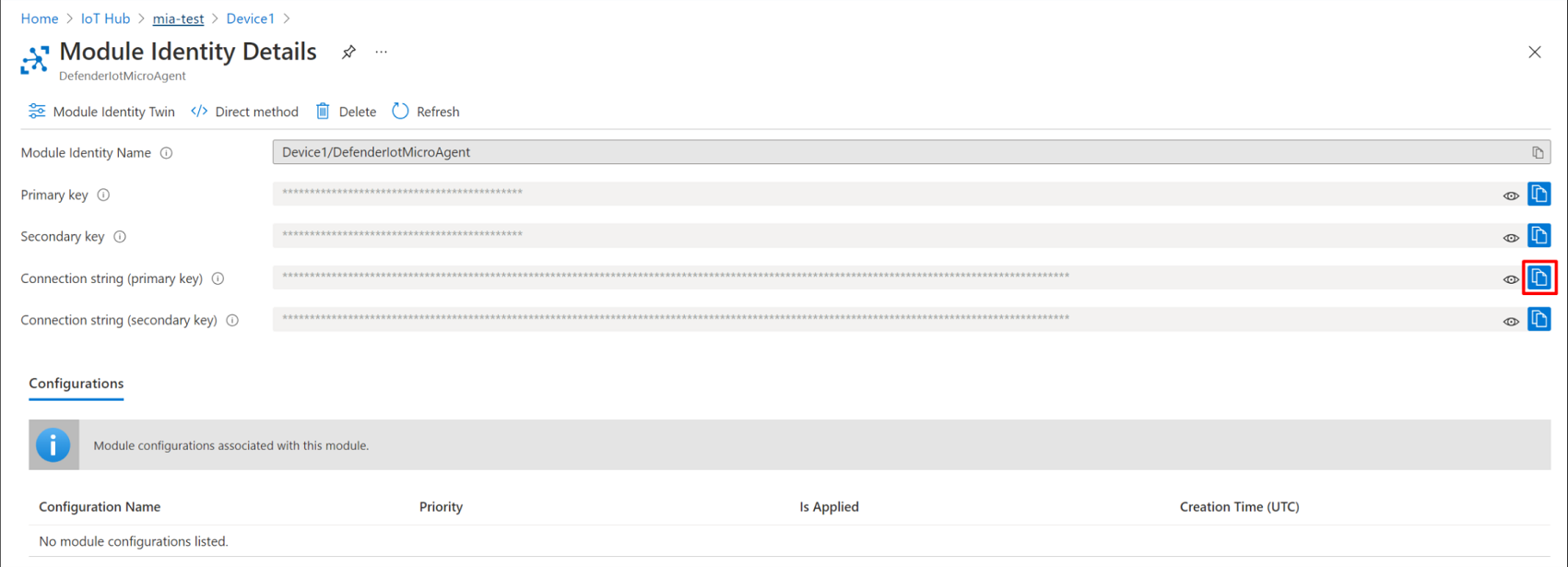

Kopieer de verbindingsreeks (primaire sleutel) door de knop Kopiëren te selecteren.

Maak een bestand met de naam

connection_string.txtmet de gekopieerde connection string gecodeerd in utf-8 in het pad naar de Defender for IoT-agent door/etc/defender_iot_micro_agentde volgende opdracht in te voeren:sudo bash -c 'echo "<connection string>" > /etc/defender_iot_micro_agent/connection_string.txt'De

connection_string.txtbevindt zich nu op de volgende padlocatie/etc/defender_iot_micro_agent/connection_string.txt.Notitie

De connection string bevat een sleutel die directe toegang tot de module zelf mogelijk maakt en daarom gevoelige informatie bevat die alleen moet worden gebruikt en leesbaar door hoofdgebruikers.

Start de service opnieuw op met behulp van deze opdracht:

sudo systemctl restart defender-iot-micro-agent.service

Verifiëren met behulp van een certificaat

Verifiëren met behulp van een certificaat:

U kunt een certificaat aanschaffen door deze instructies te volgen.

Plaats het met PEM gecodeerde openbare deel van het certificaat en de persoonlijke sleutel in

/etc/defender_iot_micro_agent, naar bestanden met de naamcertificate_public.pemencertificate_private.pem.Plaats de juiste connection string in het

connection_string.txtbestand. De connection string moet er als volgt uitzien:HostName=<the host name of the iot hub>;DeviceId=<the id of the device>;ModuleId=<the id of the module>;x509=trueMet deze tekenreeks wordt de Defender for IoT-agent gewaarschuwd dat er een certificaat moet worden opgegeven voor verificatie.

Start de service opnieuw op met de volgende opdracht:

sudo systemctl restart defender-iot-micro-agent.service

De installatie valideren

Uw installatie valideren:

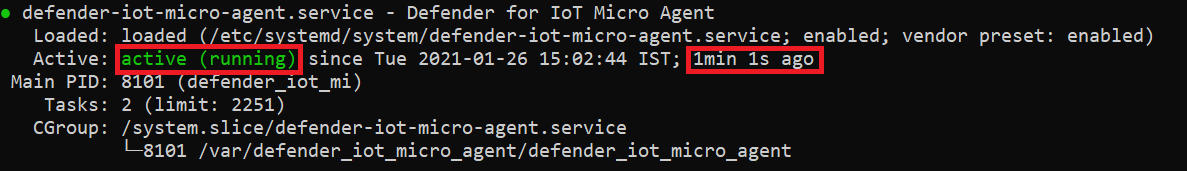

Gebruik de volgende opdracht om ervoor te zorgen dat de micro-agent correct wordt uitgevoerd:

systemctl status defender-iot-micro-agent.serviceZorg ervoor dat de service stabiel is door ervoor te zorgen dat deze is

activeen dat de uptime van het proces geschikt is.

Het systeem testen

U kunt het systeem testen door een triggerbestand op het apparaat te maken. Het triggerbestand zorgt ervoor dat de basislijnscan in de agent het bestand detecteert als een schending van de basislijn.

Maak een bestand in het bestandssysteem met de volgende opdracht:

sudo touch /tmp/DefenderForIoTOSBaselineTrigger.txtZorg ervoor dat uw Log Analytics-werkruimte is gekoppeld aan uw IoT-hub. Zie Een Log Analytics-werkruimte maken voor meer informatie.

Start de agent opnieuw op met de opdracht :

sudo systemctl restart defender-iot-micro-agent.service

Het kan een uur duren voordat de aanbeveling wordt weergegeven in de hub.

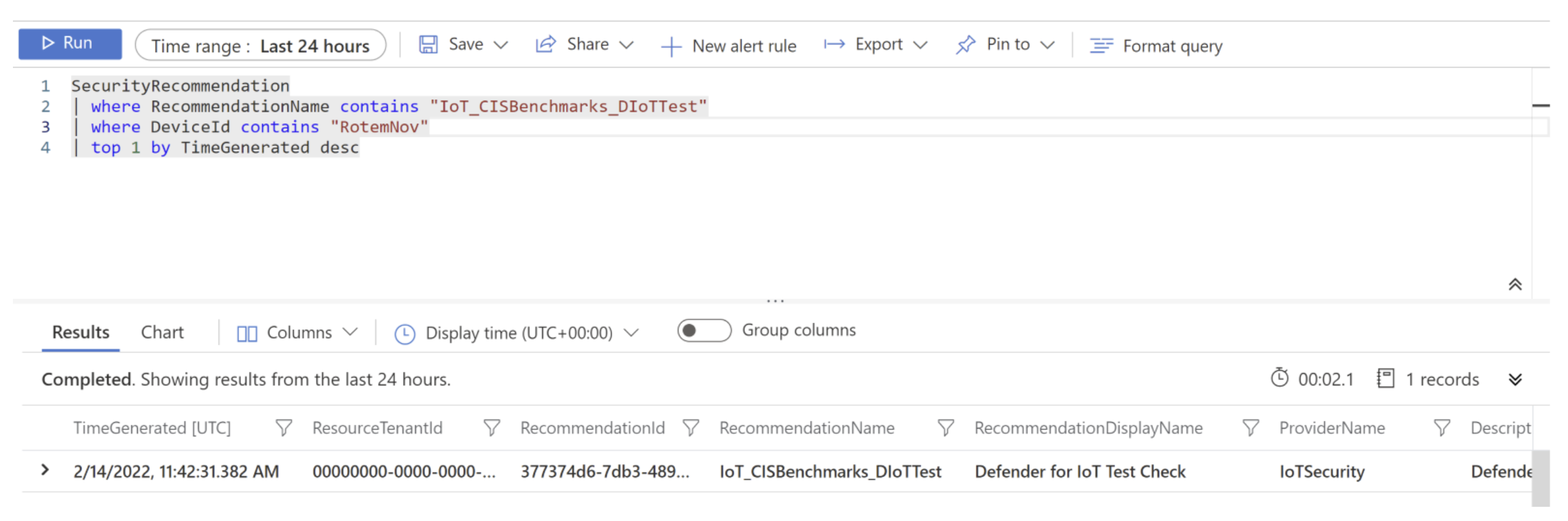

Er wordt een basislijnaan aanbeveling met de naam 'IoT_CISBenchmarks_DIoTTest' gemaakt. U kunt deze aanbeveling als volgt opvragen vanuit Log Analytics:

SecurityRecommendation

| where RecommendationName contains "IoT_CISBenchmarks_DIoTTest"

| where DeviceId contains "<device-id>"

| top 1 by TimeGenerated desc

Bijvoorbeeld:

Een specifieke versie van de microagent installeren

U kunt een specifieke versie van de micro-agent installeren met behulp van een specifieke opdracht.

Een specifieke versie van de Defender for IoT-microagent installeren:

Open een terminal.

Voer de volgende opdracht uit:

sudo apt-get install defender-iot-micro-agent=<version>

Resources opschonen

Er zijn geen resources om op te schonen.