Zelfstudie: Een IoT-/OT-firmware-installatiekopieën analyseren

In deze zelfstudie wordt beschreven hoe u de firmwareanalysepagina van Defender for IoT gebruikt om een firmwareafbeelding voor beveiligingsanalyse te uploaden en analyseresultaten weer te geven.

Notitie

De analysepagina van Defender for IoT Firmware bevindt zich in PREVIEW. De aanvullende voorwaarden van Azure Preview bevatten andere juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta, preview of anderszins nog niet beschikbaar zijn in algemene beschikbaarheid.

Vereisten

Notitie

De functie Defender for IoT Firmware-analyse is automatisch beschikbaar als u momenteel toegang hebt tot Defender for IoT met behulp van de rol Security Beheer, Inzender of Eigenaar. Als u alleen de rol Beveiligingslezer hebt of firmwareanalyse als zelfstandige functie wilt gebruiken, moet uw Beheer de rol firmwareanalyse Beheer geven. Zie Defender for IoT Firmware Analysis Azure RBAC voor meer informatie.

- Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

- Als u een abonnement hebt, maar geen resourcegroep hebt waarin u uw firmware-installatiekopieën kunt uploaden, maakt u een resourcegroep.

- Als u al een abonnement en resourcegroep hebt, gaat u verder met de volgende sectie.

Als u de pagina Firmwareanalyse wilt gebruiken om uw firmwarebeveiliging te analyseren, moet uw firmware-installatiekopieën de volgende vereisten hebben:

U moet toegang hebben tot de gecompileerde firmware-installatiekopieën.

Uw installatiekopieën moeten een niet-versleutelde firmware-installatiekopieën op basis van Linux zijn.

Uw afbeelding moet kleiner zijn dan 5 GB.

Uw abonnement onboarden om Defender for Firmware Analysis te gebruiken

Notitie

Als u een abonnement wilt onboarden voor het gebruik van Defender for Firmware-analyse, moet u eigenaar, inzender, firmwareanalyse Beheer of beveiliging Beheer op abonnementsniveau. Ga naar Defender for IoT Firmware Analysis-rollen, bereiken en mogelijkheden voor meer informatie over rollen en hun mogelijkheden in Defender for Firmware Analysis.

Als dit uw eerste interactie met firmwareanalyse is, moet u uw abonnement onboarden naar de service en een regio selecteren waarin u uw firmware-installatiekopieën wilt uploaden en opslaan.

Meld u aan bij Azure Portal en ga naar Defender for IoT.

Selecteer Een abonnement instellen op de kaart Aan de slag of selecteer het subtabblad Abonnementsbeheer .

Een nieuw abonnement onboarden selecteren

Selecteer in het deelvenster Onboard-abonnement een abonnement in de vervolgkeuzelijst.

Selecteer een resourcegroep in de vervolgkeuzelijst Resourcegroep of maak een nieuwe resourcegroep.

Selecteer een regio die u wilt gebruiken voor opslag in de vervolgkeuzelijst Locatie .

Selecteer Onboarden om uw abonnement op Defender for Firmware Analysis te onboarden.

Een firmware-installatiekopieën uploaden voor analyse

Als u uw abonnement zojuist hebt toegevoegd, bent u aangemeld bij Azure Portal en al in de Defender for IoT-portal, gaat u verder met stap 2.

Meld u aan bij Azure Portal en ga naar Defender for IoT.

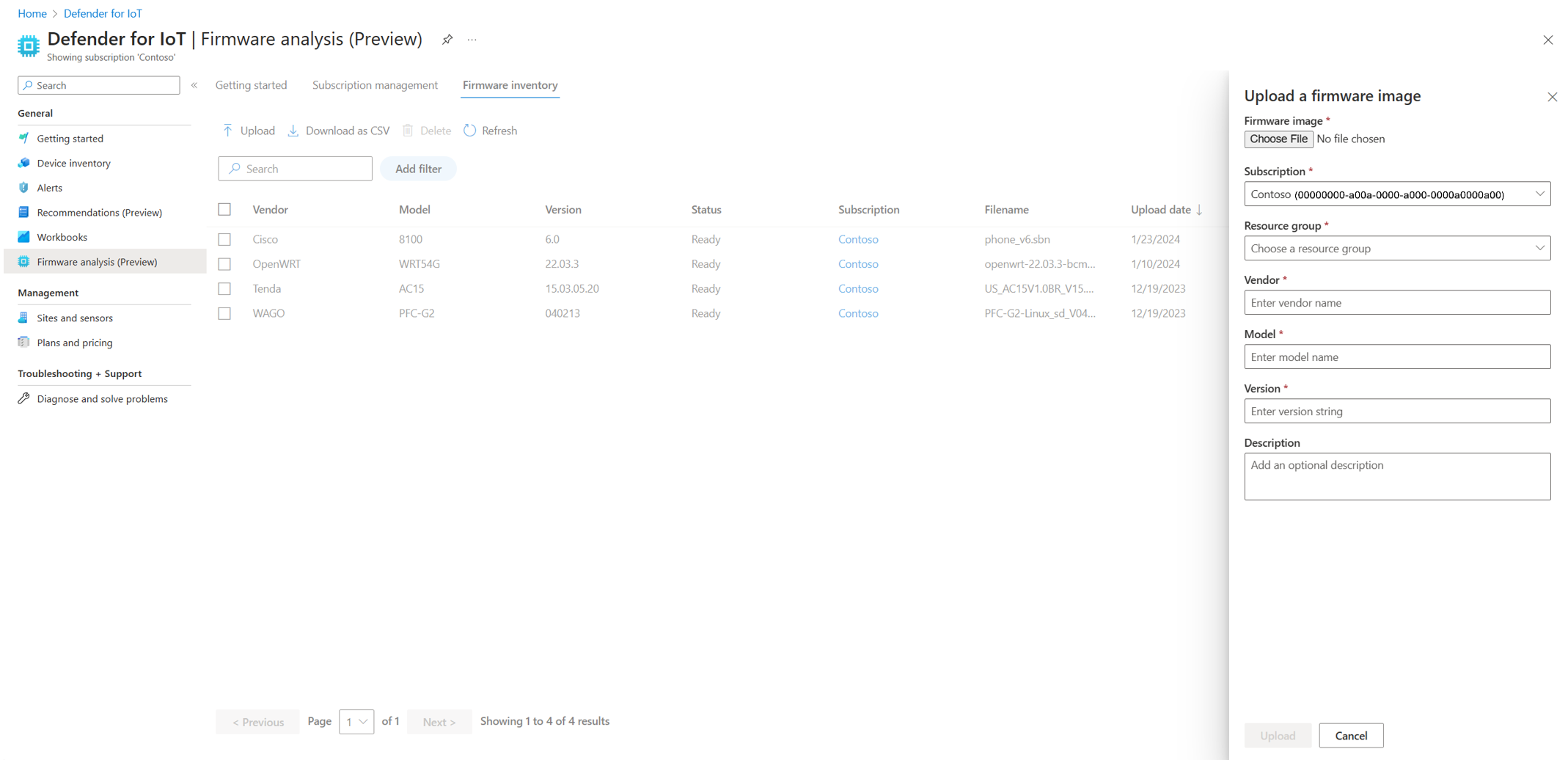

Selecteer Firmware-analyse>firmware-inventaris>uploaden.

Selecteer bestand kiezen in het deelvenster Een firmwareafbeelding uploaden. Blader naar en selecteer het firmware-installatiekopieënbestand dat u wilt uploaden.

Selecteer een abonnement dat u hebt toegevoegd aan Defender for IoT Firmware Analysis. Selecteer vervolgens een resourcegroep waarnaar u de firmware-installatiekopieën wilt uploaden.

Voer de volgende gegevens in:

- De leverancier van de firmware

- Het model van de firmware

- De versie van de firmware

- Een optionele beschrijving van uw firmware

Selecteer Uploaden om uw firmware te uploaden voor analyse.

De firmware wordt weergegeven in het raster op de pagina Firmware-inventaris .

Resultaten van firmwareanalyse weergeven

De analysetijd varieert op basis van de grootte van de firmware-installatiekopieën en het aantal bestanden dat in de afbeelding is gedetecteerd. Terwijl de analyse wordt uitgevoerd, wordt de status geëxtraheerd en vervolgens geanalyseerd. Wanneer de status Gereed is, kunt u de resultaten van de firmwareanalyse bekijken.

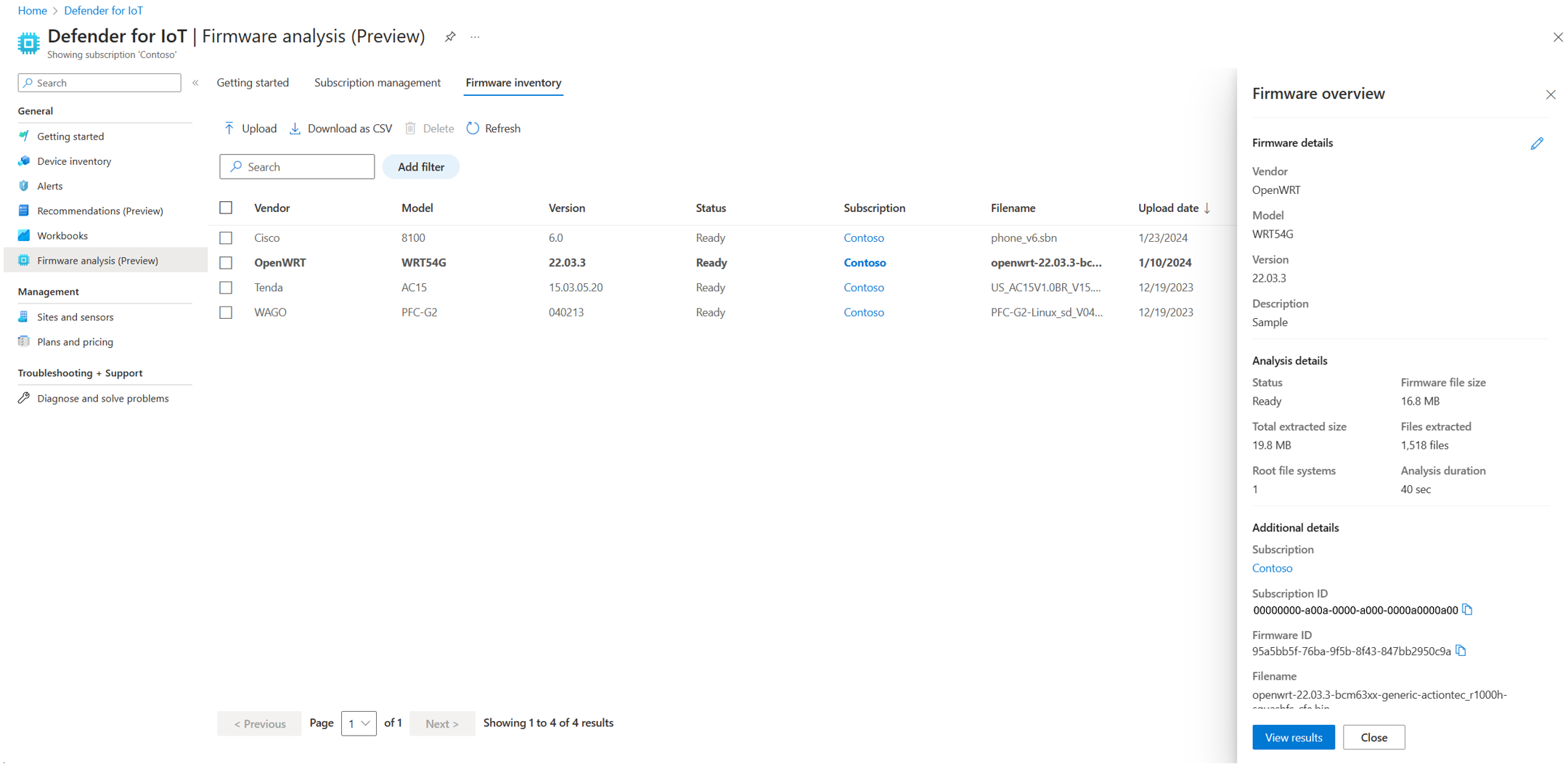

Meld u aan bij Azure Portal en ga naar de firmware-inventaris van Microsoft Defender for IoT Firmware-analyse>.>

Selecteer de rij van de firmware die u wilt weergeven. In het deelvenster Firmwareoverzicht ziet u basisgegevens over de firmware aan de rechterkant.

Selecteer Resultaten weergeven om in te zoomen op meer details.

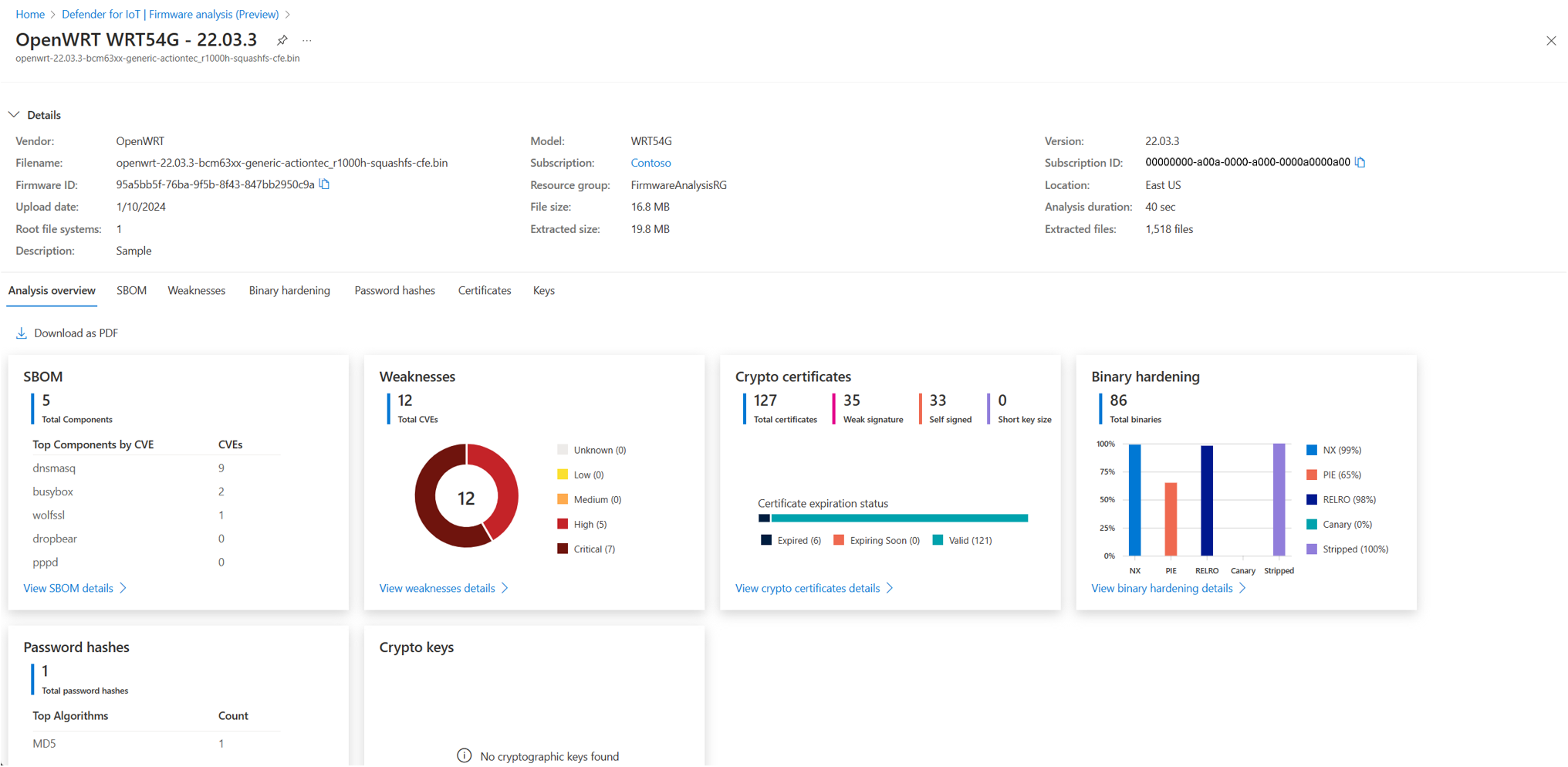

Op de pagina met firmwaredetails worden resultaten van beveiligingsanalyses weergegeven op de volgende tabbladen:

Name Beschrijving Overzicht Bekijk een overzicht van alle analyseresultaten. Softwareonderdelen Bekijk een softwarefactuur van materialen met de volgende details:

- Een lijst met opensource-onderdelen die worden gebruikt om firmware-installatiekopieën te maken

- Informatie over onderdeelversie

- Onderdeellicentie

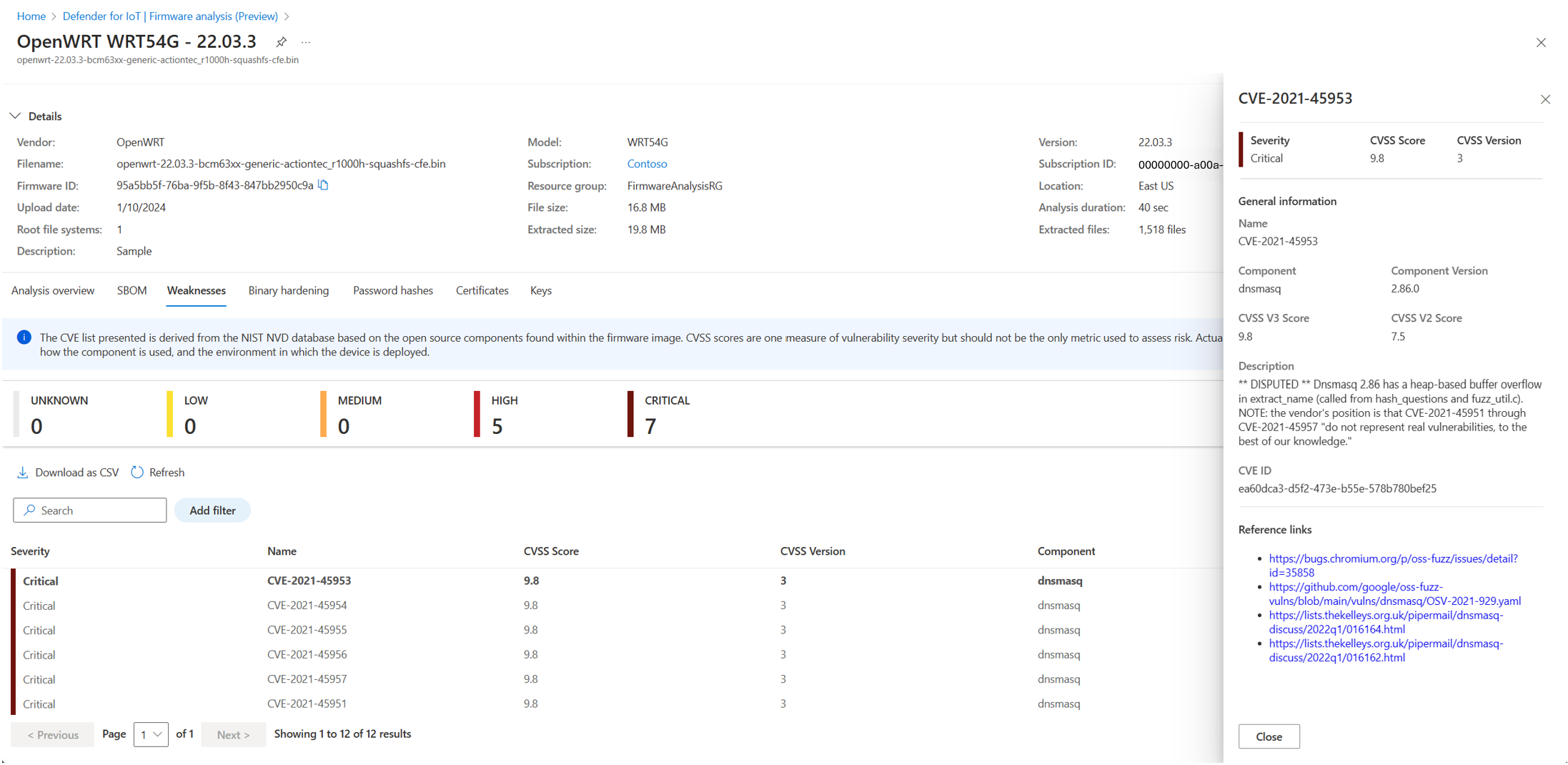

- Uitvoerbaar pad van het binaire bestandZwakke punten Bekijk een overzicht van veelvoorkomende beveiligingsproblemen en blootstellingen (CVE's).

Selecteer een specifieke CVE om meer details weer te geven.Binaire beveiliging Weergeven of uitvoerbare bestanden zijn gecompileerd met aanbevolen beveiligingsinstellingen:

-NX

-PIE

- RELRO

-CANARISCHE

-ONTDAAN

Selecteer een specifiek binair bestand om meer details weer te geven.Wachtwoordhashes Ingesloten accounts en de bijbehorende wachtwoordhashes weergeven.

Selecteer een specifiek gebruikersaccount om meer details weer te geven.Getuigschriften Bekijk een lijst met TLS/SSL-certificaten in de firmware.

Selecteer een specifiek certificaat om meer details weer te geven.Sleutels Bekijk een lijst met openbare en persoonlijke cryptosleutels in de firmware.

Selecteer een specifieke sleutel om meer details weer te geven.

Een firmware-installatiekopieën verwijderen

Verwijder een firmware-installatiekopieën uit Defender for IoT wanneer u deze niet meer nodig hebt geanalyseerd.

Nadat u een afbeelding hebt verwijderd, kunt u de afbeelding of de bijbehorende analyseresultaten niet ophalen. Als u de resultaten nodig hebt, moet u de firmware-installatiekopieën opnieuw uploaden voor analyse.

Een firmware-installatiekopieën verwijderen:

- Schakel het selectievakje in voor de firmware-installatiekopieën die u wilt verwijderen en selecteer vervolgens Verwijderen.

Volgende stappen

Zie Firmwareanalyse voor apparaatbouwers voor meer informatie.

Als u de Azure CLI-opdrachten voor Defender for IoT Firmware Analysis wilt gebruiken, raadpleegt u de Azure CLI-quickstart en raadpleegt u de Azure PowerShell-quickstart voor het gebruik van de Azure PowerShell-opdrachten. Zie quickstart: Firmware uploaden met Behulp van Python om een Python-script uit te voeren met behulp van de SDK om firmwareafbeeldingen te uploaden en analyseren.

Ga naar veelgestelde vragen over Defender for IoT Firmware Analysis voor antwoorden op veelgestelde vragen.