Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Dit artikel is een in een reeks artikelen met een beschrijving van het implementatiepad voor OT-bewaking met Microsoft Defender voor IoT en beschrijft de ondersteunde methoden voor verkeerspiegeling voor OT-bewaking met Microsoft Defender for IoT.

De beslissing over welke methode voor verkeerspiegeling moet worden gebruikt, is afhankelijk van uw netwerkconfiguratie en de behoeften van uw organisatie.

Om ervoor te zorgen dat Defender for IoT alleen het verkeer analyseert dat u wilt bewaken, raden we u aan om verkeerspiegeling op een switch of een terminaltoegangspunt (TAP) te configureren dat alleen industrieel ICS- en SCADA-verkeer bevat.

Notitie

SPAN en RSPAN zijn Cisco-terminologie. Andere merken van switches hebben vergelijkbare functionaliteit, maar kunnen verschillende terminologie gebruiken.

Aanbevelingen voor poortbereik spiegelen

U wordt aangeraden uw verkeersspiegeling te configureren vanuit alle poorten van uw switch, zelfs als er geen gegevens met deze poorten zijn verbonden. Als u dat niet doet, kunnen rogue apparaten later worden verbonden met een niet-bewaakte poort en worden deze apparaten niet gedetecteerd door de Defender for IoT-netwerksensoren.

Voor OT-netwerken die gebruikmaken van broadcast- of multicast-berichten, configureert u alleen verkeerspiegeling voor RX-verzendingen (Receive). Multicast-berichten worden herhaald voor alle relevante actieve poorten en u gebruikt onnodig meer bandbreedte.

Ondersteunde methoden voor verkeerspiegeling vergelijken

Defender for IoT ondersteunt de volgende methoden:

| Wijze | Beschrijving | Meer informatie |

|---|---|---|

| Een SWITCH SPAN-poort | Hiermee wordt lokaal verkeer van interfaces op de switch gespiegeld naar een andere interface op dezelfde switch | Spiegeling configureren met een switch SPAN-poort |

| Externe SPAN-poort (RSPAN) | Spiegelt verkeer van meerdere gedistribueerde bronpoorten naar een toegewezen externe VLAN |

Externe SPAN-poorten (RSPAN) Verkeersspiegeling configureren met een RSPAN-poort (Remote SPAN) |

| Actieve of passieve aggregatie (TAP) | Installeert een actieve/passieve aggregatie TAP inline op uw netwerkkabel, waardoor verkeer naar de OT-netwerksensor wordt gedupliceerd. Beste methode voor forensische bewaking. | Actieve of passieve aggregatie (TAP) |

| Een ingekapselde remote switched port analyzer (ERSPAN) | Spiegelt invoerinterfaces naar de bewakingsinterface van uw OT-sensor |

ERSPAN-poorten Werk de bewakingsinterfaces van een sensor bij (configureer ERSPAN). |

| Een ESXi vSwitch | Spiegelt verkeer met behulp van de Promiscuous-modus op een ESXi vSwitch. |

Verkeer spiegelen met virtuele switches Configureer verkeerspiegeling met een ESXi vSwitch. |

| Een Hyper-V vSwitch | Spiegelt verkeer met behulp van de Promiscuous-modus op een Hyper-V vSwitch. |

Verkeer spiegelen met virtuele switches Verkeerspiegeling configureren met een Hyper-V vSwitch |

Externe SPAN-poorten (RSPAN)

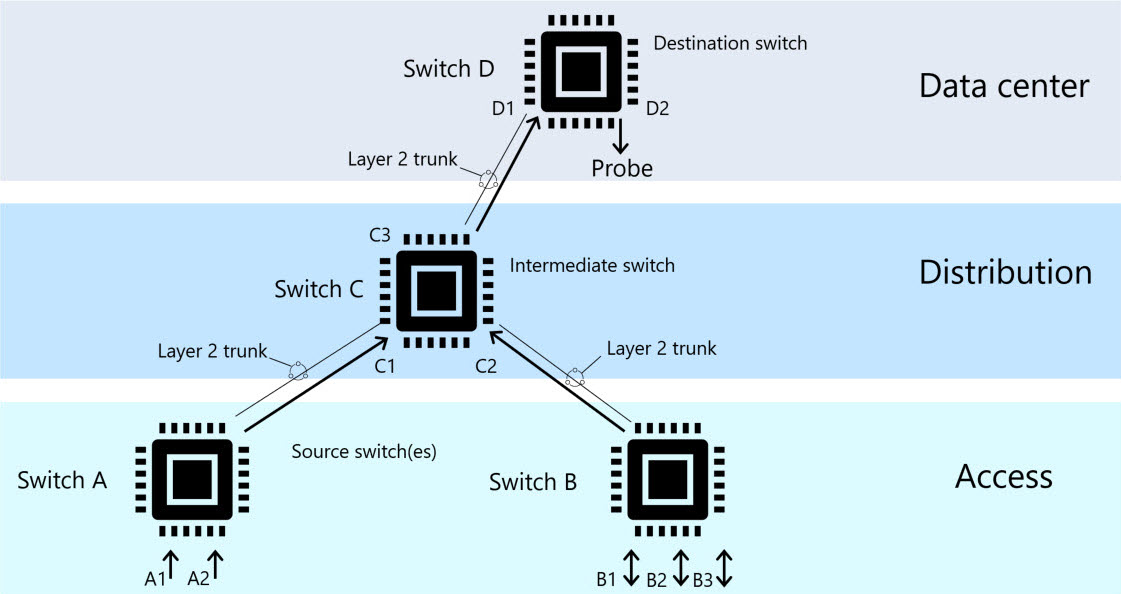

Configureer een externe SPAN-sessie (RSPAN) op uw switch om verkeer van meerdere gedistribueerde bronpoorten te spiegelen naar een toegewezen extern VLAN.

Gegevens in het VLAN worden vervolgens geleverd via trunked poorten, over meerdere switches naar een opgegeven switch die de fysieke doelpoort bevat. Verbind de doelpoort met uw OT-netwerksensor om verkeer te bewaken met Defender for IoT.

In het volgende diagram ziet u een voorbeeld van een externe VLAN-architectuur:

Zie Verkeerspiegeling configureren met een RSPAN-poort (Remote SPAN) voor meer informatie.

Actieve of passieve aggregatie (TAP)

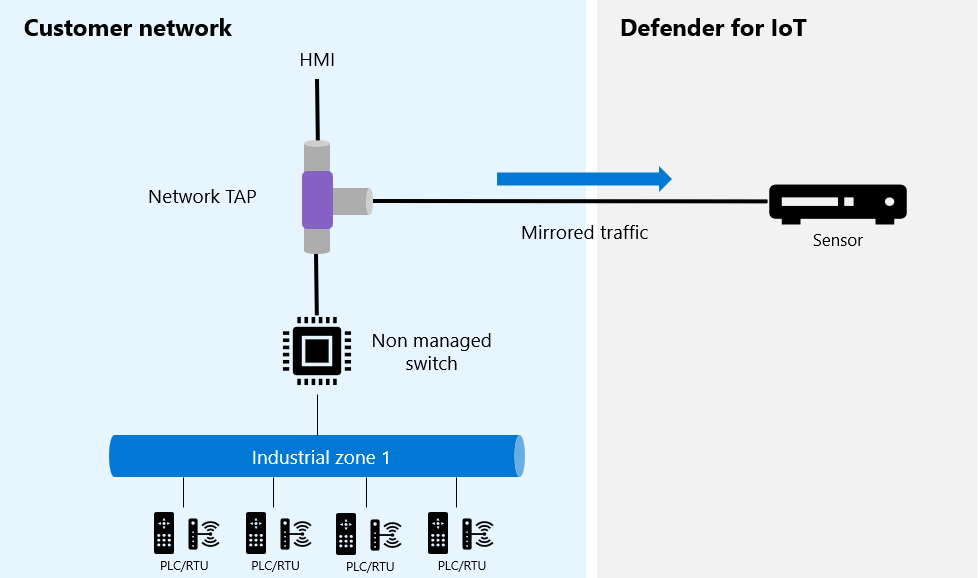

Wanneer u actieve of passieve aggregatie gebruikt om verkeer te spiegelen, wordt een actief of passief aggregatieterminaltoegangspunt (TAP) inline op de netwerkkabel geïnstalleerd. De TAP dupliceert zowel ontvangen als verzenden naar de OT-netwerksensor, zodat u het verkeer kunt bewaken met Defender for IoT.

Een TAP is een hardwareapparaat waarmee netwerkverkeer zonder onderbreking tussen poorten heen en weer kan stromen. De TAP maakt een exacte kopie van beide zijden van de verkeersstroom, continu, zonder afbreuk te doen aan de netwerkintegriteit.

Voorbeeld:

Sommige TAP's aggregeren zowel Receive alsTransmit, afhankelijk van de switchconfiguratie. Als uw switch geen ondersteuning biedt voor aggregatie, gebruikt elke TAP twee poorten op uw OT-netwerksensor om zowel ontvangen alsverzendend verkeer te bewaken.

Voordelen van het spiegelen van verkeer met een TAP

We raden TAP's aan, met name wanneer verkeer spiegelen voor forensische doeleinden. Voordelen van het spiegelen van verkeer met TAP's zijn:

TAP's zijn op hardware gebaseerd en kunnen niet worden aangetast

TAPs geven al het verkeer door, zelfs beschadigde berichten die vaak door de switches worden verwijderd

TAP's zijn niet processorgevoelig, wat betekent dat de timing van pakketten exact is. Schakelopties verwerken daarentegen de functionaliteit voor spiegeling als een taak met lage prioriteit, die van invloed kan zijn op de timing van de gespiegelde pakketten.

U kunt ook een TAP-aggregator gebruiken om uw verkeerspoorten te bewaken. TAP-aggregators zijn echter niet op processor gebaseerd en zijn niet zo intrinsiek veilig als hardware-TAP's. TAP-aggregators weerspiegelen mogelijk niet de exacte tijdsinstellingen van pakketten.

Algemene TAP-modellen

De volgende TAP-modellen zijn getest op compatibiliteit met Defender for IoT. Andere leveranciers en modellen zijn mogelijk ook compatibel.

Garland P1GCCAS

Wanneer u een Garland TAP gebruikt, moet u ervoor zorgen dat u uw netwerk instelt ter ondersteuning van aggregatie. Zie het aggregatiediagram tikken onder het tabblad Netwerkdiagrammen in de installatiehandleiding van Garland voor meer informatie.

IXIA TPA2-CU3

Wanneer u een Ixia TAP gebruikt, controleert u of de aggregatiemodus actief is. Zie de installatiehandleiding voor Ixia voor meer informatie.

US Robotics USR 4503

Wanneer u een US Robotics TAP gebruikt, moet u de aggregatiemodus in- of uitschakelen door de selecteerbare switch in te stellen op AGG. Zie de installatiehandleiding voor Us Robotics voor meer informatie.

ERSPAN-poorten

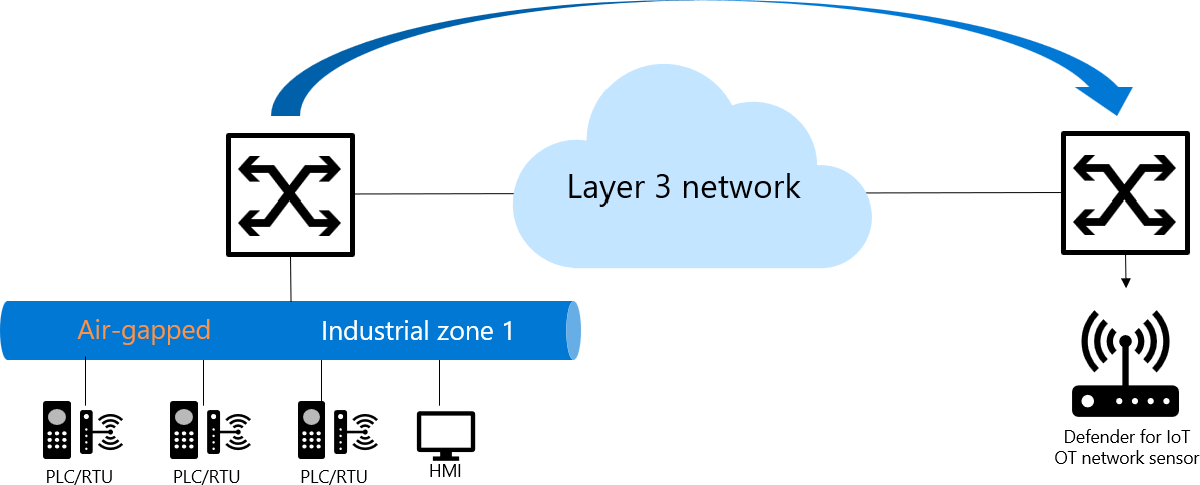

Gebruik een ingekapselde REMOTE Switched Port Analyzer (ERSPAN) om invoerinterfaces via een IP-netwerk te spiegelen naar de bewakingsinterface van uw OT-sensor bij het beveiligen van externe netwerken met Defender for IoT.

De bewakingsinterface van de sensor is een promiscueuze interface en heeft geen specifiek toegewezen IP-adres. Wanneer ERSPAN-ondersteuning is geconfigureerd, worden verkeerspayloads die ZIJN ingekapseld met GRE-tunnelkapsel, geanalyseerd door de sensor.

Gebruik ERSPAN-inkapseling als het nodig is om bewaakt verkeer uit te breiden over laag 3-domeinen. ERSPAN is een eigen Cisco-functie en is alleen beschikbaar op specifieke routers en switches. Zie de Cisco-documentatie voor meer informatie.

Notitie

Dit artikel bevat richtlijnen op hoog niveau voor het configureren van verkeersspiegeling met ERSPAN. Specifieke implementatiedetails variëren, afhankelijk van de leverancier van uw apparatuur.

ERSPAN-architectuur

ERSPAN-sessies omvatten een bronsessie en een doelsessie die is geconfigureerd op verschillende switches. Tussen de bron- en doelswitches wordt verkeer ingekapseld in GRE en kan het worden gerouteerd via laag 3-netwerken.

Voorbeeld:

ERSPAN transporteert gespiegeld verkeer via een IP-netwerk met behulp van het volgende proces:

- Een bronrouter kapselt het verkeer in en verzendt het pakket via het netwerk.

- Op de doelrouter wordt het pakket ontkapseld en verzonden naar de doelinterface.

ERSPAN-bronopties omvatten elementen zoals:

- Ethernetpoorten en poortkanalen

- VLAN's; alle ondersteunde interfaces in het VLAN zijn ERSPAN-bronnen

- Poortkanalen voor infrastructuur

- Satellietpoorten en hostinterfacepoortkanalen

Zie De bewakingsinterfaces van een sensor bijwerken (ERSPAN configureren) voor meer informatie.

Verkeer spiegelen met virtuele switches

Hoewel een virtuele switch geen spiegelmogelijkheden heeft, kunt u de Promiscuous-modus in een virtuele-switchomgeving gebruiken als tijdelijke oplossing voor het configureren van een bewakingspoort, vergelijkbaar met een SPAN-poort. Een SPAN-poort op uw switch spiegelt lokaal verkeer van interfaces op de switch naar een andere interface op dezelfde switch.

Verbind de doelswitch met uw OT-netwerksensor om verkeer te bewaken met Defender for IoT.

De promiscuous-modus is een bewerkingsmodus en een beveiligings-, bewakings- en beheertechniek die is gedefinieerd op het niveau van de virtuele switch of poortgroep. Wanneer de promiscueuze modus wordt gebruikt, kunnen alle netwerkinterfaces van de virtuele machine in dezelfde poortgroep alle netwerkverkeer bekijken dat via die virtuele switch gaat. Standaard is de promiscuous-modus uitgeschakeld.

Zie voor meer informatie:

- Verkeersspiegeling configureren met een ESXi vSwitch

- Verkeerspiegeling configureren met een Hyper-V vSwitch