SSL/TLS-certificaten maken voor OT-apparaten

Dit artikel is een in een reeks artikelen waarin het implementatiepad voor OT-bewaking met Microsoft Defender voor IoT wordt beschreven en wordt beschreven hoe u door ca ondertekende certificaten maakt voor gebruik met on-premises Defender for IoT-apparaten, waaronder zowel OT-sensoren als on-premises beheerconsoles.

Elk ca-ondertekend certificaat (certificeringsinstantie) moet zowel een .key bestand als een .crt bestand hebben, dat na de eerste aanmelding wordt geüpload naar Defender for IoT-apparaten. Hoewel sommige organisaties mogelijk ook een .pem bestand vereisen, is een .pem bestand niet vereist voor Defender for IoT.

Belangrijk

U moet een uniek certificaat maken voor elk Defender for IoT-apparaat, waarbij elk certificaat voldoet aan de vereiste criteria.

Vereisten

Als u de procedures wilt uitvoeren die in dit artikel worden beschreven, moet u een beveiligings-, PKI- of certificaatspecialist beschikbaar hebben om toezicht te houden op het maken van certificaten.

Zorg ervoor dat u ook vertrouwd bent met ssl-/TLS-certificaatvereisten voor Defender for IoT.

Een DOOR een CA ondertekend SSL/TLS-certificaat maken

U wordt aangeraden altijd certificaten te gebruiken die zijn ondertekend door een CA in productieomgevingen en alleen zelfondertekende certificaten te gebruiken voor testomgevingen.

Gebruik een certificaatbeheerplatform, zoals een geautomatiseerd PKI-beheerplatform, om een certificaat te maken dat voldoet aan de vereisten van Defender for IoT.

Als u geen toepassing hebt die automatisch certificaten kan maken, raadpleegt u een beveiligings-, PKI- of andere gekwalificeerde certificaatleider voor hulp. U kunt ook bestaande certificaatbestanden converteren als u geen nieuwe wilt maken.

Zorg ervoor dat u een uniek certificaat maakt voor elk Defender voor IoT-apparaat, waarbij elk certificaat voldoet aan de vereiste parametercriteria.

Bijvoorbeeld:

Open het gedownloade certificaatbestand en selecteer het tabblad >Details Kopiëren naar bestand om de wizard Certificaat exporteren uit te voeren.

Selecteer in de wizard Certificaat exporteren de optie Next>DER encoded binary X.509 (. CER)> en selecteer vervolgens Volgende opnieuw.

Selecteer Bladeren in het scherm Bestand dat u wilt exporteren, kies een locatie om het certificaat op te slaan en selecteer vervolgens Volgende.

Selecteer Voltooien om het certificaat te exporteren.

Notitie

Mogelijk moet u bestaande bestandstypen converteren naar ondersteunde typen.

Controleer of het certificaat voldoet aan de certificaatbestandsvereisten en test vervolgens het certificaatbestand dat u hebt gemaakt wanneer u klaar bent.

Als u geen certificaatvalidatie gebruikt, verwijdert u de CRL-URL-verwijzing in het certificaat. Zie de vereisten voor certificaatbestanden voor meer informatie.

Tip

(Optioneel) Maak een certificaatketen. Dit is een .pem bestand dat de certificaten bevat van alle certificeringsinstanties in de vertrouwensketen die tot uw certificaat heeft geleid.

CRL-servertoegang controleren

Als uw organisatie certificaten valideert, moeten uw Defender for IoT-apparaten toegang hebben tot de CRL-server die is gedefinieerd door het certificaat. Certificaten hebben standaard toegang tot de URL van de CRL-server via HTTP-poort 80. Sommige beveiligingsbeleidsregels van de organisatie blokkeren echter de toegang tot deze poort.

Als uw apparaten geen toegang hebben tot uw CRL-server op poort 80, kunt u een van de volgende tijdelijke oplossingen gebruiken:

Definieer een andere URL en poort in het certificaat:

- De URL die u definieert, moet worden geconfigureerd als

http: //en niethttps:// - Zorg ervoor dat de doel-CRL-server kan luisteren op de poort die u definieert

- De URL die u definieert, moet worden geconfigureerd als

Een proxyserver gebruiken die toegang heeft tot de CRL op poort 80

Zie [Ot-waarschuwingsgegevens doorsturen] voor meer informatie.

Als de validatie mislukt, wordt de communicatie tussen de relevante onderdelen gestopt en wordt er een validatiefout weergegeven in de console.

Het SSL/TLS-certificaat importeren in een vertrouwd archief

Nadat u uw certificaat hebt gemaakt, importeert u het naar een vertrouwde opslaglocatie. Voorbeeld:

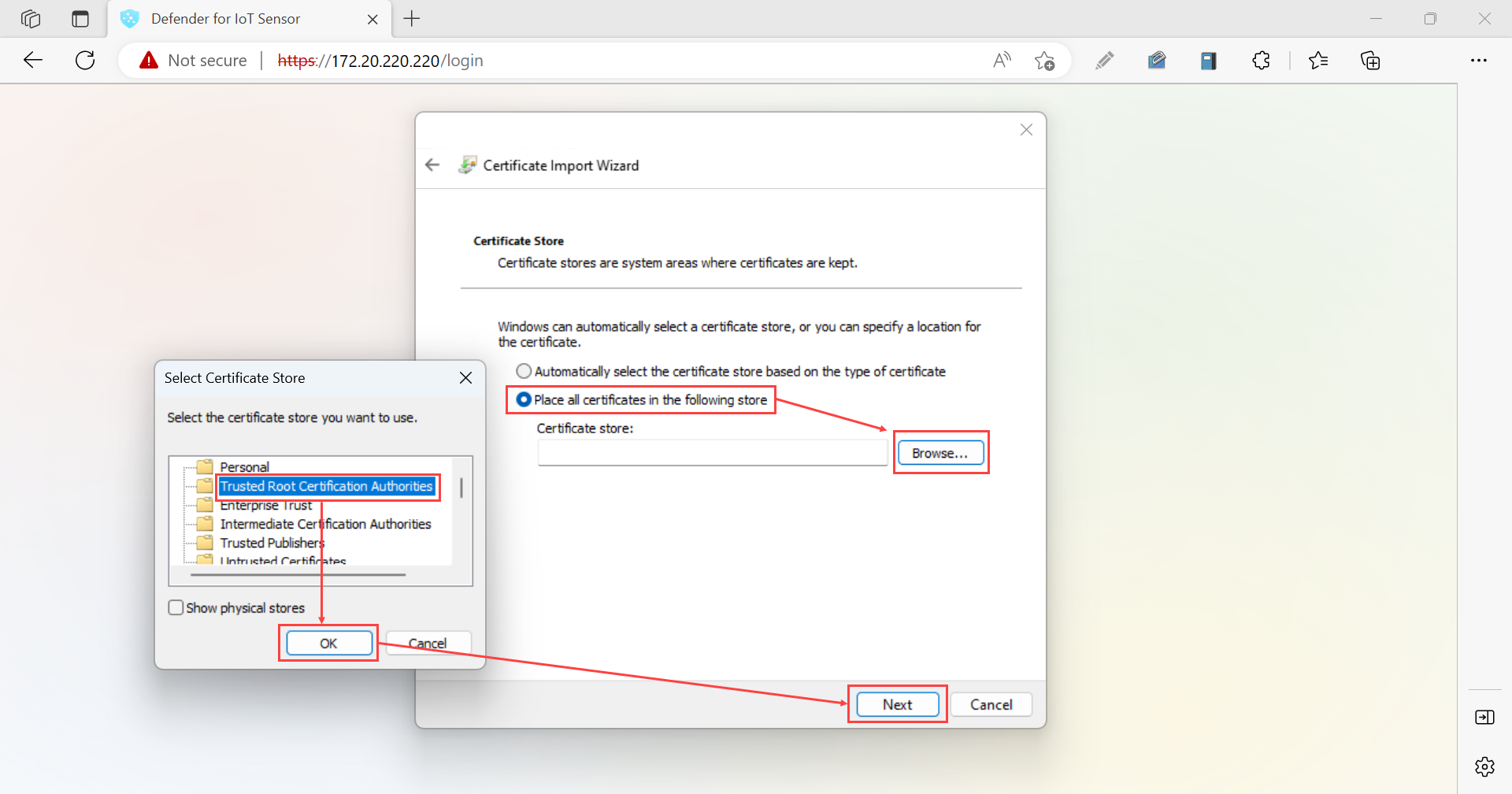

Open het beveiligingscertificaatbestand en selecteer Op het tabblad Algemeen het certificaat installeren om de wizard Certificaat importeren te starten.

Selecteer lokale computer in Store-locatie en selecteer vervolgens Volgende.

Als er een prompt Voor gebruikers toestaan van besturingselementen wordt weergegeven, selecteert u Ja om de app toe te staan wijzigingen aan te brengen op uw apparaat.

Selecteer in het scherm Certificaatarchief automatisch het certificaatarchief op basis van het type certificaat en selecteer vervolgens Volgende.

Selecteer Alle certificaten in het volgende archief plaatsen, blader en selecteer vervolgens het archief vertrouwde basiscertificeringsinstanties . Selecteer Volgende als u klaar bent. Voorbeeld:

Selecteer Voltooien om het importeren te voltooien.

Uw SSL/TLS-certificaten testen

Gebruik de volgende procedures om certificaten te testen voordat u ze implementeert op uw Defender for IoT-apparaten.

Uw certificaat controleren op basis van een voorbeeld

Gebruik het volgende voorbeeldcertificaat om te vergelijken met het certificaat dat u hebt gemaakt, om ervoor te zorgen dat dezelfde velden in dezelfde volgorde staan.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Certificaten testen zonder een .csr of privésleutelbestand

Als u de informatie in het certificaatbestand .csr of het persoonlijke-sleutelbestand wilt controleren, gebruikt u de volgende CLI-opdrachten:

- Controleer een aanvraag voor certificaatondertekening (CSR): Uitvoeren

openssl req -text -noout -verify -in CSR.csr - Een persoonlijke sleutel controleren: Uitvoeren

openssl rsa -in privateKey.key -check - Een certificaat controleren: uitvoeren

openssl x509 -in certificate.crt -text -noout

Als deze tests mislukken, controleert u de certificaatbestandsvereisten om te controleren of uw bestandsparameters juist zijn of raadpleegt u de certificaatspecialist.

De algemene naam van het certificaat valideren

Als u de algemene naam van het certificaat wilt weergeven, opent u het certificaatbestand en selecteert u het tabblad Details en selecteert u vervolgens het veld Onderwerp .

De algemene naam van het certificaat wordt naast CN weergegeven.

Meld u aan bij uw sensorconsole zonder een beveiligde verbinding. In het scherm Uw verbinding is geen privéwaarschuwing , ziet u mogelijk het foutbericht NET::ERR_CERT_COMMON_NAME_INVALID .

Selecteer het foutbericht om het uit te vouwen en kopieer de tekenreeks naast Onderwerp. Voorbeeld:

De onderwerptekenreeks moet overeenkomen met de CN-tekenreeks in de details van het beveiligingscertificaat.

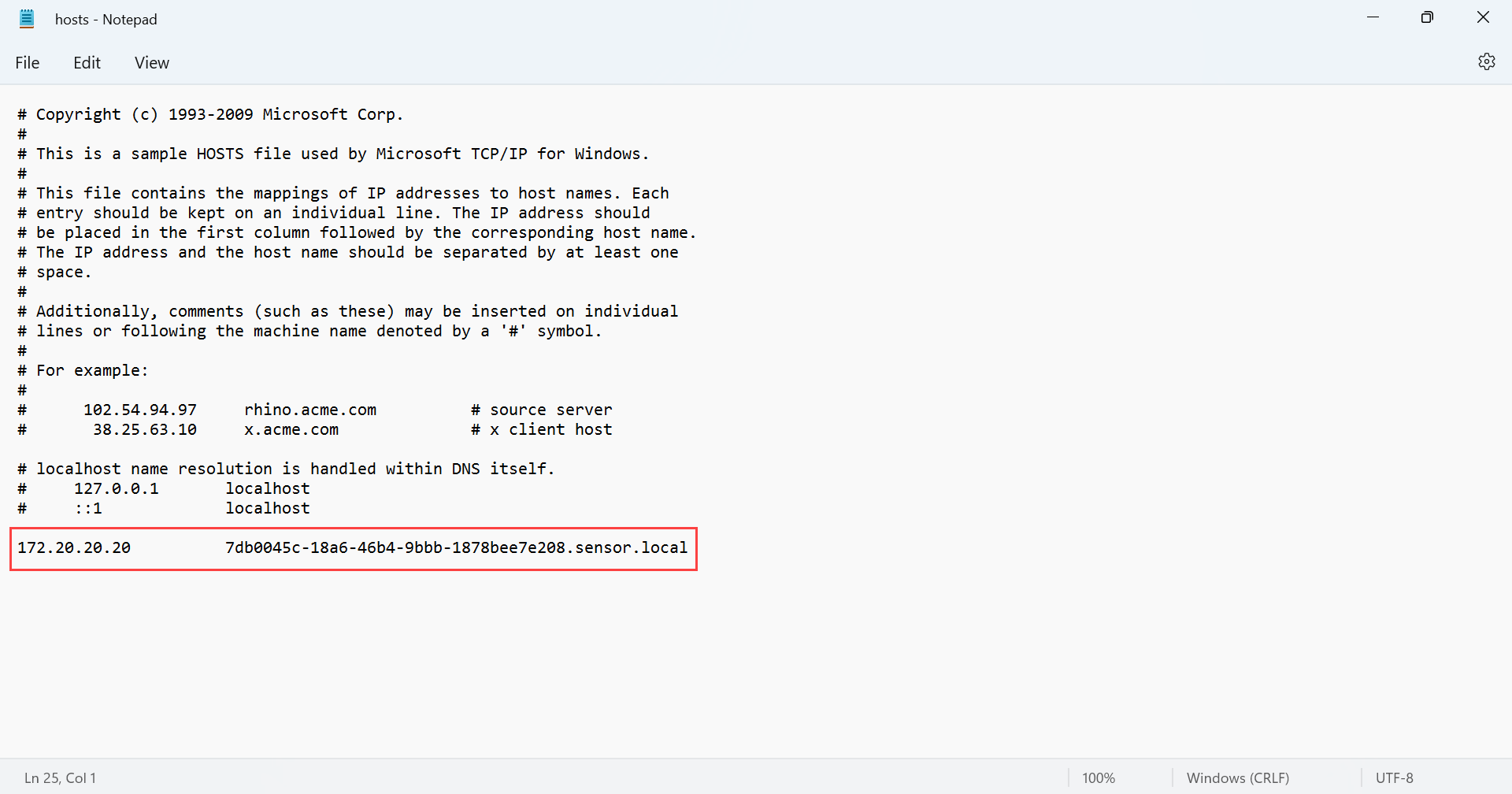

Blader in de lokale Bestandenverkenner naar het hostbestand, zoals op deze pc > Lokale schijf (C:) > Windows > System32-stuurprogramma's > > , enzovoort, en open het hosts-bestand .

Voeg in het hosts-bestand een regel toe aan het einde van het document met het IP-adres van de sensor en de algemene naam van het SSL-certificaat die u in de vorige stappen hebt gekopieerd. Sla de wijzigingen op wanneer u klaar bent. Voorbeeld:

Zelfondertekende certificaten

Zelfondertekende certificaten zijn beschikbaar voor gebruik in testomgevingen na de installatie van Defender for IoT OT-bewakingssoftware. Zie voor meer informatie:

- Zelfondertekende certificaten maken en implementeren op OT-sensoren

- Zelfondertekende certificaten maken en implementeren in on-premises beheerconsoles