Fortinet integreren met Microsoft Defender for IoT

In dit artikel leert u hoe u Fortinet integreert en gebruikt met Microsoft Defender for IoT.

Microsoft Defender for IoT beperkt IIoT-, ICS- en SCADA-risico's met zelfleerprogramma's die direct inzicht bieden in ICS-apparaten, beveiligingsproblemen en bedreigingen. Defender for IoT doet dit zonder te vertrouwen op agents, regels, handtekeningen, gespecialiseerde vaardigheden of eerdere kennis van de omgeving.

Defender for IoT en Fortinet hebben een technologische samenwerking opgezet waarmee aanvallen op IoT- en ICS-netwerken worden gedetecteerd en gestopt.

Fortinet en Microsoft Defender for IoT voorkomen:

Niet-geautoriseerde wijzigingen in programmeerbare logische controllers (PLC).

Malware waarmee ICS- en IoT-apparaten worden gemanipuleerd via hun systeemeigen protocollen.

Reconnaissance-hulpprogramma's voor het verzamelen van gegevens.

Protocolschendingen veroorzaakt door onjuiste configuraties of kwaadwillende aanvallers.

Defender for IoT detecteert afwijkend gedrag in IoT- en ICS-netwerken en levert die informatie als volgt aan FortiGate en FortiSIEM:

Zichtbaarheid: De informatie van Defender for IoT geeft FortiSIEM-beheerders inzicht in eerder onzichtbare IoT- en ICS-netwerken.

Schadelijke aanvallen blokkeren: FortiGate-beheerders kunnen de informatie die door Defender for IoT is gedetecteerd, gebruiken om regels te maken om afwijkend gedrag te stoppen, ongeacht of dat gedrag wordt veroorzaakt door chaostische actoren of onjuist geconfigureerde apparaten, voordat dit schade veroorzaakt aan productie, winst of mensen.

FortiSIEM en fortinet's multivendor security incident and events management solution brengt zichtbaarheid, correlatie, geautomatiseerde reactie en herstel naar één schaalbare oplossing.

Met behulp van een Business Services-weergave wordt de complexiteit van het beheren van netwerk- en beveiligingsbewerkingen verminderd, resources vrijgemaakt en wordt de detectie van inbreuk verbeterd. FortiSIEM biedt kruiscorrelatie, terwijl machine learning en UEBA worden toegepast, om het antwoord te verbeteren om schendingen te stoppen voordat ze plaatsvinden.

In dit artikel leert u het volgende:

- Een API-sleutel maken in Fortinet

- Een doorstuurregel instellen om malwaregerelateerde waarschuwingen te blokkeren

- De bron van verdachte waarschuwingen blokkeren

- Defender for IoT-waarschuwingen verzenden naar FortiSIEM

- Een schadelijke bron blokkeren met behulp van de Fortigate-firewall

Vereisten

Voordat u begint, moet u ervoor zorgen dat u aan de volgende vereisten voldoet:

Toegang tot een Defender for IoT OT-sensor als Beheer gebruiker. Zie On-premises gebruikers en rollen voor OT-bewaking met Defender for IoT voor meer informatie.

Mogelijkheid om API-sleutels te maken in Fortinet.

Een API-sleutel maken in Fortinet

Een API-sleutel (Application Programming Interface) is een uniek gegenereerde code waarmee een API de toepassing of gebruiker kan identificeren die toegang tot de toepassing aanvraagt. Er is een API-sleutel nodig om Microsoft Defender voor IoT en Fortinet correct te laten communiceren.

Een API-sleutel maken in Fortinet:

Navigeer in FortiGate naar Systeem> Beheer-profielen.

Maak een profiel met de volgende machtigingen:

Parameter Selectie Beveiligingsinfrastructuur Geen Fortiview Geen Gebruiker en apparaat Geen Firewall Aanpassen Beleid Lezen/schrijven Adres Lezen/schrijven Onderhoud Geen Plannen Geen Logboeken en rapporten Geen Netwerk Geen Systeem Geen Beveiligingsprofiel Geen VPN (Vendor Part Number) Geen WAN Opt && Cache Geen WiFi & Switch Geen Ga naar System> Beheer istrators en maak een nieuwe REST API-Beheer met de volgende velden:

Parameter Description Gebruikersnaam Voer de naam van de doorstuurregel in. Opmerkingen Voer het minimale beveiligingsniveauincident in om door te sturen. Als secundaire waarschuwingen bijvoorbeeld zijn geselecteerd, worden secundaire waarschuwingen en eventuele waarschuwingen boven dit ernstniveau doorgestuurd. profiel voor Beheer istrator Selecteer in de vervolgkeuzelijst de profielnaam die u in de vorige stap hebt gedefinieerd. PKI-groep Schakel de schakelaar in op Uitschakelen. CORS: oorsprong toestaan Schakel de schakelaar in op Inschakelen. Aanmelding beperken tot vertrouwde hosts Voeg de IP-adressen van de sensoren en on-premises beheerconsoles toe die verbinding maken met FortiGate.

Sla de API-sleutel op wanneer deze wordt gegenereerd, omdat deze niet opnieuw wordt opgegeven. De bearer van de gegenereerde API-sleutel krijgt alle toegangsbevoegdheden toegewezen aan het account.

Een doorstuurregel instellen om malwaregerelateerde waarschuwingen te blokkeren

De FortiGate-firewall kan worden gebruikt om verdacht verkeer te blokkeren.

Waarschuwingsregels voor doorsturen worden alleen uitgevoerd op waarschuwingen die worden geactiveerd nadat de doorstuurregel is gemaakt. Waarschuwingen die al in het systeem aanwezig zijn voordat de doorstuurregel is gemaakt, worden niet beïnvloed door de regel.

Bij het maken van uw doorstuurregel:

Selecteer FortiGate in het gebied Acties.

Definieer het IP-adres van de server waar u de gegevens wilt verzenden.

Voer een API-sleutel in die is gemaakt in FortiGate.

Voer de poorten voor de binnenkomende en uitgaande firewallinterface in.

Selecteer deze optie om specifieke waarschuwingsdetails door te sturen. U wordt aangeraden een van de volgende opties te selecteren:

- Ongeldige functiecodes blokkeren: protocolschendingen - ongeldige veldwaarde die de ICS-protocolspecificatie schendt (mogelijk misbruik)

- Niet-geautoriseerde PLC-programmering/firmware-updates blokkeren: Niet-geautoriseerde PLC-wijzigingen

- Niet-geautoriseerde PLC-stop plc stoppen blokkeren (downtime)

- Waarschuwingen met betrekking tot malware blokkeren: Blokkeren van pogingen tot industriële malware, zoals TRITON of NotPetya

- Niet-geautoriseerd scannen blokkeren: niet-geautoriseerd scannen (mogelijke reconnaissance)

Zie On-premises OT-waarschuwingsinformatie doorsturen voor meer informatie.

De bron van verdachte waarschuwingen blokkeren

De bron van verdachte waarschuwingen kan worden geblokkeerd om verdere gebeurtenissen te voorkomen.

De bron van verdachte waarschuwingen blokkeren:

Meld u aan bij de on-premises beheerconsole en selecteer vervolgens Waarschuwingen.

Selecteer de waarschuwing met betrekking tot Fortinet-integratie.

Als u de verdachte bron automatisch wilt blokkeren, selecteert u Bron blokkeren.

Selecteer OK in het dialoogvenster Bevestigen.

Defender for IoT-waarschuwingen verzenden naar FortiSIEM

Defender for IoT-waarschuwingen bieden informatie over een uitgebreid scala aan beveiligingsevenementen, waaronder:

Afwijkingen van geleerde basislijnnetwerkactiviteit

Malwaredetecties

Detecties op basis van verdachte operationele wijzigingen

Netwerkafwijkingen

Protocolafwijkingen van protocolspecificaties

U kunt Defender for IoT configureren voor het verzenden van waarschuwingen naar de FortiSIEM-server, waar waarschuwingsinformatie wordt weergegeven in het venster ANALYTICS :

Elke Defender for IoT-waarschuwing wordt vervolgens geparseerd zonder enige andere configuratie aan de kant van FortiSIEM en ze worden weergegeven in de FortiSIEM als beveiligingsgebeurtenissen. De volgende gebeurtenisdetails worden standaard weergegeven:

- Application Protocol

- Toepassingsversie

- Categorietype

- Collector-id

- Tellen

- Apparaattijd

- Gebeurtenis-id

- Gebeurtenisnaam

- Status van gebeurtenisparse

Vervolgens kunt u de doorstuurregels van Defender for IoT gebruiken om waarschuwingsgegevens naar FortiSIEM te verzenden.

Waarschuwingsregels voor doorsturen worden alleen uitgevoerd op waarschuwingen die worden geactiveerd nadat de doorstuurregel is gemaakt. Waarschuwingen die al in het systeem aanwezig zijn voordat de doorstuurregel is gemaakt, worden niet beïnvloed door de regel.

De doorstuurregels van Defender for IoT gebruiken om waarschuwingsgegevens te verzenden naar FortiSIEM:

Selecteer Doorsturen in de sensorconsole.

Selecteer + Nieuwe regel maken.

Definieer in het deelvenster Doorstuurregel toevoegen de regelparameters:

Parameter Description Regelnaam De naam van de doorstuurregel. Minimaal waarschuwingsniveau Het minimale beveiligingsniveauincident dat moet worden doorgestuurd. Als secundaire waarschuwingen bijvoorbeeld zijn geselecteerd, worden secundaire waarschuwingen en eventuele waarschuwingen boven dit ernstniveau doorgestuurd. Elk protocol gedetecteerd Schakel de wisselknop uit om de protocollen te selecteren die u wilt opnemen in de regel. Verkeer gedetecteerd door een engine Schakel de wisselknop uit om het verkeer te selecteren dat u wilt opnemen in de regel. Definieer in het gebied Acties de volgende waarden:

Parameter Description Server Selecteer FortiSIEM. Host Definieer het IP-adres van de ClearPass-server om waarschuwingsgegevens te verzenden. Poort Definieer de ClearPass-poort om waarschuwingsgegevens te verzenden. Tijdzone Het tijdstempel voor de waarschuwingsdetectie. Selecteer Opslaan.

Een schadelijke bron blokkeren met behulp van de Fortigate-firewall

U kunt beleidsregels instellen om schadelijke bronnen automatisch te blokkeren in de FortiGate-firewall, met behulp van waarschuwingen in Defender for IoT.

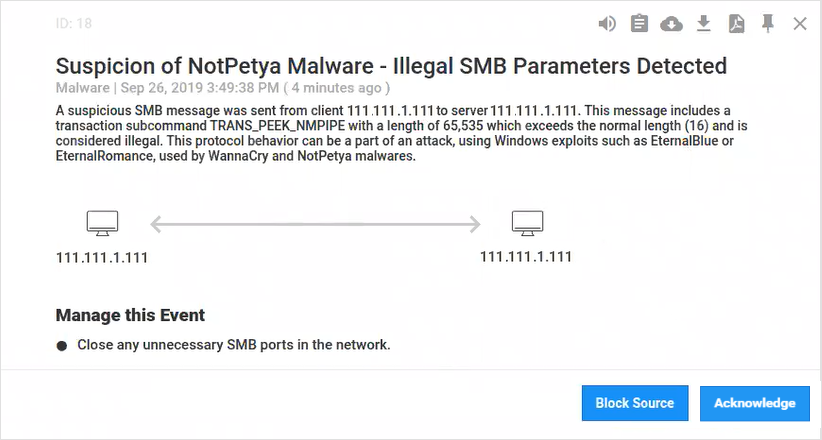

De volgende waarschuwing kan bijvoorbeeld de schadelijke bron blokkeren:

Een FortiGate-firewallregel instellen waarmee een schadelijke bron wordt geblokkeerd:

Maak in FortiGate een API-sleutel.

Meld u aan bij de Defender for IoT-sensor of de on-premises beheerconsole en selecteer Doorsturen, stel een doorstuurregel in waarmee malwaregerelateerde waarschuwingen worden geblokkeerd.

Selecteer waarschuwingen in de Defender for IoT-sensor of de on-premises beheerconsole en blokkeer een schadelijke bron.

Navigeer naar het venster FortiGage Beheer istrator en zoek het schadelijke bronadres dat u hebt geblokkeerd.

Het blokkerende beleid wordt automatisch gemaakt en wordt weergegeven in het venster FortiGate IPv4-beleid.

Selecteer het beleid en zorg ervoor dat dit beleid inschakelen is ingeschakeld.

Parameter Omschrijving Naam De naam van het beleid. Binnenkomende interface De binnenkomende firewallinterface voor het verkeer. Uitgaande interface De uitgaande firewallinterface voor het verkeer. Source Het bronadres(en) voor het verkeer. Bestemming Het doeladres(en) voor het verkeer. Plannen Het exemplaar van de zojuist gedefinieerde regel. Bijvoorbeeld: always.Onderhoud Het protocol of specifieke poorten voor het verkeer. Actie De actie die door de firewall wordt uitgevoerd.