Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In deze zelfstudie ziet u hoe u de Oracle WebLogic Server (WLS) op Azure Kubernetes Service (AKS) implementeert die integreert met een bestaand virtueel netwerk in uw abonnement.

In deze zelfstudie leert u het volgende:

- Maak een aangepast virtueel netwerk en maak de infrastructuur binnen het netwerk.

- Maak een AKS-cluster in het virtuele netwerk.

- Voer Oracle WebLogic Server uit op AKS met het bestaande AKS-cluster in het bestaande virtuele netwerk.

- Oracle WebLogic Server beschikbaar maken met Azure-toepassing Gateway als load balancer.

- Valideer de geslaagde implementatie.

Vereisten

- Een Azure-abonnement. Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

- Bereid een lokale computer voor waarop unix-achtig besturingssysteem is geïnstalleerd, bijvoorbeeld Ubuntu, macOS of Windows-subsysteem voor Linux.

-

Installeer de Azure CLI 2.73.0 of hoger om Azure CLI-opdrachten uit te voeren.

- Meld u aan met Azure CLI met behulp van de opdracht az login . Volg de stappen die worden weergegeven in de terminal, om het verificatieproces te voltooien. Zie Aanmelden bij Azure met Azure CLI voor andere aanmeldingsopties.

- Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Zie Extensies gebruiken en beheren met de Azure CLI voor meer informatie over extensies.

- Voer az version uit om de geïnstalleerde versie en afhankelijke bibliotheken te vinden. Voer az upgrade uit om te upgraden naar de nieuwste versie.

- Voor de WLS op AKS Marketplace-aanbieding is toestemming vereist voor het maken van een door de gebruiker toegewezen beheerde identiteit en het toewijzen van Azure-rollen. Als u Azure-rollen wilt toewijzen, moet u machtigingen hebben

Microsoft.Authorization/roleAssignments/write, zoals Beheerder van gebruikerstoegang of Eigenaar. - Een Oracle-account. Met de stappen in Oracle Container Registry kunt u de gebruiksrechtovereenkomst voor WebLogic Server-installatiekopieën accepteren. Noteer het wachtwoord en e-mailadres van uw Oracle-account.

Een brongroep maken

Maak een resourcegroep maken met az group create. In dit voorbeeld wordt een resourcegroep gemaakt met de naam myResourceGroup op de eastus locatie:

export RESOURCE_GROUP_NAME="myResourceGroup"

export LOCATION=eastus

az group create \

--name ${RESOURCE_GROUP_NAME} \

--location ${LOCATION}

Een aangepast virtueel netwerk maken

Er zijn beperkingen bij het maken van een aangepast virtueel netwerk. Lees de volgende artikelen voordat u het virtuele netwerk in uw omgeving maakt:

- Netwerkconcepten voor toepassingen in AKS (Azure Kubernetes Service).

- Configuratie van application Gateway-infrastructuur.

In het voorbeeld in deze sectie wordt een virtueel netwerk met adresruimte 192.168.0.0/16gemaakt en worden twee subnetten gemaakt die worden gebruikt voor AKS en Application Gateway.

Maak eerst een virtueel netwerk met behulp van az network vnet create. In het volgende voorbeeld wordt een standaard virtueel netwerk gemaakt met de naam myVNet:

az network vnet create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myVNet \

--address-prefixes 192.168.0.0/16 \

--location ${LOCATION}

Maak vervolgens een subnet met behulp van az network vnet subnet create voor het AKS-cluster. In het volgende voorbeeld wordt een subnet met de naam myAKSSubnetgemaakt:

az network vnet subnet create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myAKSSubnet \

--vnet-name myVNet \

--address-prefixes 192.168.1.0/24

Maak vervolgens een ander subnet voor application gateway met behulp van az network vnet subnet create. In het volgende voorbeeld wordt een subnet met de naam myAppGatewaySubnetgemaakt:

az network vnet subnet create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myAppGatewaySubnet \

--vnet-name myVNet \

--address-prefixes 192.168.2.0/24

Gebruik vervolgens de volgende opdracht om de resource-id van het AKS-subnet op te halen en op te slaan in een variabele voor gebruik verderop in dit artikel:

export AKS_SUBNET_ID=$(az network vnet subnet show \

--resource-group ${RESOURCE_GROUP_NAME} \

--vnet-name myVNet \

--name myAKSSubnet \

--query id \

--output tsv)

Een AKS-cluster maken in het virtuele netwerk

Gebruik de volgende opdracht om een AKS-cluster te maken in uw virtuele netwerk en subnet met behulp van de opdracht az aks create .

az aks create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myAKSCluster \

--generate-ssh-keys \

--enable-managed-identity \

--node-count 3 \

--node-vm-size Standard_DS3_v2 \

--network-plugin azure \

--vnet-subnet-id $AKS_SUBNET_ID \

--yes

Jakarta EE-toepassingen opslaan in een opslagaccount

U kunt een Jakarta EE-toepassing implementeren samen met de WLS-implementatie op AKS. U moet het toepassingsbestand (.war, .ear of .jar) uploaden naar een bestaand Azure Storage-account en opslagcontainer binnen dat account.

Maak een Azure Storage-account met behulp van de opdracht az storage account create , zoals wordt weergegeven in het volgende voorbeeld:

export STORAGE_ACCOUNT_NAME="stgwlsaks$(date +%s)"

az storage account create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name ${STORAGE_ACCOUNT_NAME} \

--location ${LOCATION} \

--sku Standard_RAGRS \

--kind StorageV2

Gebruik de opdracht az storage container create om een container te maken voor het opslaan van blobs. In het volgende voorbeeld wordt de sleutel van het opslagaccount gebruikt om de bewerking te autoriseren om de container te maken. U kunt ook uw Microsoft Entra-account gebruiken om de bewerking te autoriseren om de container te maken. Zie Toegang verlenen tot blob- of wachtrijgegevens met Azure CLI voor meer informatie.

export KEY=$(az storage account keys list \

--resource-group ${RESOURCE_GROUP_NAME} \

--account-name ${STORAGE_ACCOUNT_NAME} \

--query \[0\].value \

--output tsv)

az storage container create \

--account-name ${STORAGE_ACCOUNT_NAME} \

--name mycontainer \

--account-key ${KEY} \

--auth-mode key

Upload vervolgens uw Jakarta EE-toepassing naar een blob met behulp van de opdracht az storage blob upload . In het volgende voorbeeld wordt de testtoepassing test test test voor testwebapp.war geüpload.

curl -fsL https://aka.ms/wls-aks-testwebapp -o testwebapp.war

az storage blob upload \

--account-name ${STORAGE_ACCOUNT_NAME} \

--container-name mycontainer \

--name testwebapp.war \

--file testwebapp.war \

--account-key ${KEY} \

--auth-mode key

Als u meerdere bestanden tegelijk wilt uploaden, raadpleegt u blobs maken, downloaden en vermelden met Azure CLI.

WLS implementeren in de AKS-aanbieding

In deze sectie wordt beschreven hoe u een WLS-cluster inricht met het AKS-exemplaar dat u eerder hebt gemaakt. De aanbieding maakt gebruik van het bestaande cluster in het aangepaste virtuele netwerk en exporteert clusterknooppunten met behulp van Azure Application Gateway als de load balancer. De aanbieding genereert automatisch een zelfondertekend certificaat voor TLS/SSL-beëindiging van Application Gateway. Zie Application Gateway-ingangscontroller voor geavanceerde gebruik van TLS/SSL-beëindiging met Application Gateway.

Begin eerst met het implementeren van een WebLogic Server, zoals beschreven in de gebruikershandleiding van Oracle WebLogic Server in AKS, maar kom terug naar deze pagina wanneer u het AKS-deelvenster bereikt, zoals wordt weergegeven in de volgende schermopname.

Het AKS-cluster configureren

Nu u een AKS-cluster in het virtuele netwerk hebt, selecteert u het AKS-cluster voor de implementatie.

- Als u een nieuw AKS-cluster wilt maken, selecteert u Nee.

- Open onder Select AKS-cluster de vervolgkeuzelijst en selecteer vervolgens het AKS-cluster dat u hebt gemaakt, met de naam

myAKSClusterin dit voorbeeld. - Als u een bestaande WebLogic Server Docker-installatiekopieën uit Oracle Container Registry wilt gebruiken, selecteert u Ja.

- Als u een nieuwe Azure Container Registry wilt maken om toepassingsinstallatiekopieën op te slaan, selecteert u Ja.

- Voer onder Gebruikersnaam voor eenmalige aanmelding van Oracle de gebruikersnaam van uw Oracle-account voor eenmalige aanmelding in.

- Voer onder Wachtwoord voor Oracle-verificatie voor eenmalige aanmelding het wachtwoord voor dat account in.

- Geef onder Wachtwoord bevestigen de waarde van het voorgaande veld opnieuw op.

- Behoud de standaardwaarden voor alle andere velden behalve Een toepassing implementeren.

- Selecteer Ja als u een toepassing wilt implementeren.

- Selecteer Bladeren voor toepassingspakket (.war,.ear,.jar).

- Selecteer het opslagaccount dat u hebt gemaakt. De naam begint in

stgwlsaksdit voorbeeld. - Selecteer uw container op de pagina Containers . In dit voorbeeld wordt

mycontainergebruikt. - Controleer uw toepassing in de container. In dit voorbeeld wordt testwebapp.war gebruikt.

- Selecteer Selecteren.

- Selecteer het opslagaccount dat u hebt gemaakt. De naam begint in

- Voor andere velden moet u de standaardwaarden behouden.

Het AKS-cluster, de WebLogic-basisinstallatiekopieën en de Jakarta EE-toepassing zijn nu geconfigureerd.

Vervolgens configureert u taakverdeling. Voor deze taak gaat u verder met de stappen in de gebruikershandleiding van Oracle WebLogic Server in AKS, maar gaat u terug naar deze pagina wanneer u taakverdeling bereikt, zoals wordt weergegeven in de volgende schermopname. U gebruikt de volgende sectie om de taakverdeling te configureren en vervolgens terug te gaan naar de WLS in de AKS-gebruikershandleiding om de implementatie te voltooien.

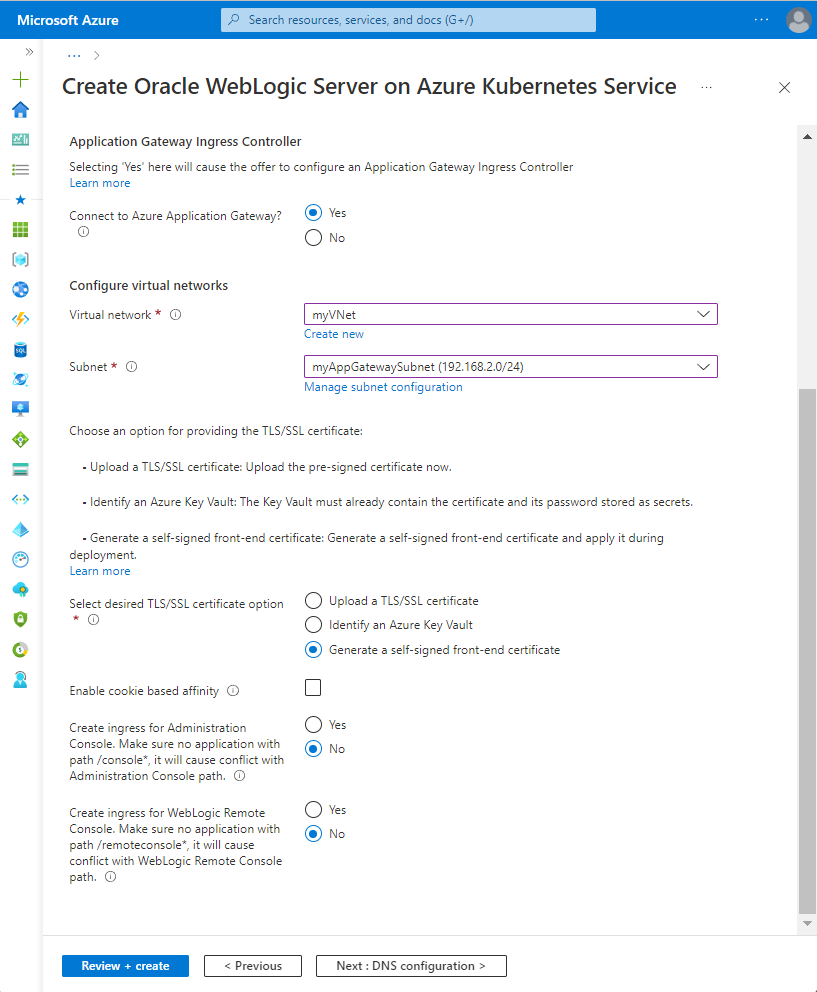

Controller voor inkomend verkeer van Application Gateway configureren

Gebruik de volgende stappen om de controller voor inkomend verkeer van Application Gateway in het virtuele netwerk te configureren.

- Selecteer Ja voor Verbinding maken met Azure-toepassing Gateway?.

- Selecteer onder Virtuele netwerken configureren voor virtueel netwerk het virtuele netwerk dat u hebt gemaakt. In dit voorbeeld wordt gebruikgemaakt

myVNetvanmyResourceGroup. Selecteer voor Subnet het subnet voor Application Gateway. In dit voorbeeld wordtmyAppGatewaySubnetgebruikt. - Selecteer voor de optie Gewenste TLS/SSL-certificaat selecteren een zelfondertekend front-endcertificaat genereren.

- Selecteer Ja om de WebLogic-beheerconsole beschikbaar te maken voor inkomend verkeer voor beheerconsole.

- Behoud voor de andere velden de standaardwaarden.

U kunt nu doorgaan met de andere aspecten van de WLS-implementatie, zoals beschreven in de gebruikershandleiding van Oracle WebLogic Server in AKS.

Geslaagde implementatie van WLS valideren

In deze sectie wordt beschreven hoe u snel de geslaagde implementatie van het WLS-cluster en application gateway-ingangscontroller kunt valideren.

Nadat de implementatie is voltooid, selecteert u Uitvoer en zoekt u vervolgens de externe URL van de WebLogic-beheerconsole en het cluster. Gebruik de volgende instructies voor toegang tot deze resources:

- Als u de WebLogic Administration Console wilt weergeven, kopieert u eerst de waarde van de uitvoervariabele

adminConsoleExternalUrl. Plak vervolgens de waarde in de adresbalk van de browser en druk op Enter om de aanmeldingspagina van de WebLogic-beheerconsole te openen. - Als u het WebLogic-cluster wilt weergeven, kopieert u eerst de waarde van de uitvoervariabele

clusterExternalUrl. Gebruik vervolgens deze waarde om de URL van de voorbeeldtoepassing te maken door deze toe te passen op de volgende sjabloon:${clusterExternalUrl}testwebapp/Plak nu de toepassings-URL in de adresbalk van uw browser en druk op Enter. In de voorbeeldtoepassing ziet u het privéadres en de hostnaam van de pod waarnaar de Application Gateway Ingress Controller het verkeer routeert.

Resources opschonen

Als u het WLS-cluster niet meer gaat gebruiken, verwijdert u het virtuele netwerk en het WLS-cluster met de volgende Azure Portal-stappen:

- Ga naar de overzichtspagina voor de resourcegroep

myResourceGroupen selecteer vervolgens Resourcegroep verwijderen. - Ga naar de overzichtspagina voor de resourcegroep die u de WLS in de AKS-aanbieding hebt geïmplementeerd en selecteer vervolgens Resourcegroep verwijderen.

Volgende stappen

Ga door met het verkennen van opties voor het uitvoeren van WLS in Azure.