Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Terraform maakt de definitie, preview en implementatie van de cloudinfrastructuur mogelijk. Met Terraform maakt u configuratiebestanden met behulp van HCL-syntaxis. Met de HCL-syntaxis kunt u de cloudprovider opgeven, zoals Azure, en de elementen waaruit uw cloudinfrastructuur bestaat. Nadat u uw configuratiebestanden hebt gemaakt, maakt u een uitvoeringsplan waarmee u een voorbeeld van uw infrastructuurwijzigingen kunt bekijken voordat ze worden geïmplementeerd. Zodra u de wijzigingen hebt gecontroleerd, past u het uitvoeringsplan toe om de infrastructuur te implementeren.

In dit artikel wordt beschreven hoe u aan de slag gaat met Terraform in Azure met behulp van Cloud Shell en PowerShell.

In dit artikel leert u het volgende:

- Cloud Shell configureren

- Algemene Terraform- en Azure-verificatiescenario's begrijpen

- Verifiëren via een Microsoft-account vanuit Cloud Shell (met behulp van Bash of PowerShell)

- Verifiëren via een Microsoft-account vanuit Windows (met behulp van Bash of PowerShell)

- Een service-principal maken met behulp van de Azure CLI

- Een service-principal maken met Azure PowerShell

- Referenties voor de serviceprincipal opgeven in omgevingsvariabelen

- Referenties voor de service-principal opgeven in een Terraform-providerblok

1. Uw omgeving configureren

- Azure-abonnement: als u nog geen abonnement op Azure hebt, maakt u een gratis Azure-account aan voordat u begint.

2. Open Cloud Shell

Als u al een Cloud Shell-sessie hebt geopend, kunt u doorgaan naar de volgende sectie.

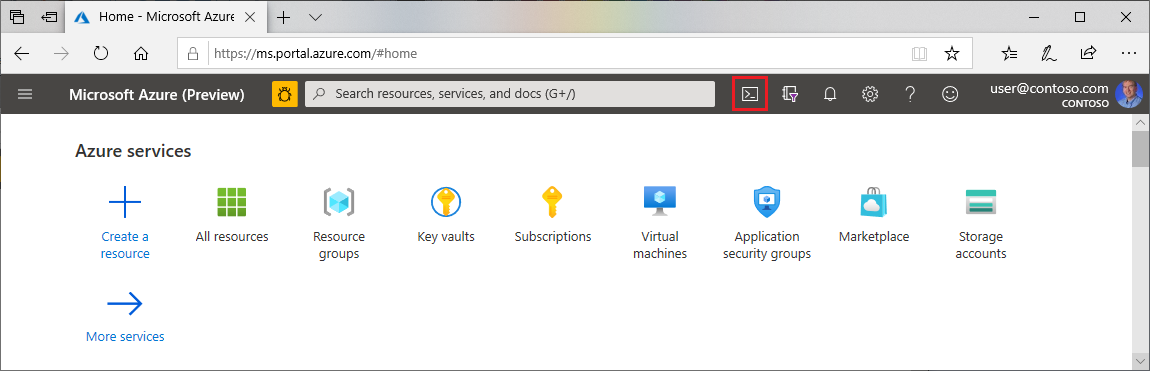

Browse naar de Azure-portal

Meld u indien nodig aan bij uw Azure-abonnement en wijzig de Azure-directory.

Open Cloud Shell.

Als u Cloud Shell nog niet eerder hebt gebruikt, configureert u de omgevings- en opslaginstellingen.

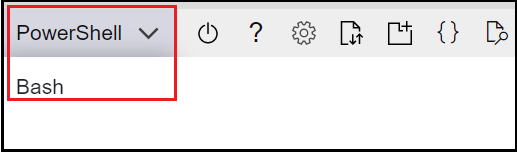

Selecteer de opdrachtregelomgeving.

3. Installeer de nieuwste versie van Terraform in Azure Cloud Shell

Cloud Shell wordt automatisch bijgewerkt naar de nieuwste versie van Terraform. De updates zijn echter binnen een paar weken na de release beschikbaar. In dit artikel leest u hoe u de huidige versie van Terraform downloadt en installeert.

Bepaal de versie van Terraform die wordt gebruikt in Cloud Shell.

terraform versionAls de Terraform-versie die is geïnstalleerd in Cloud Shell niet de nieuwste versie is, ziet u een bericht waarin wordt aangegeven dat de versie van Terraform verouderd is.

Als u prima met de aangegeven versie werkt, gaat u verder met de volgende sectie. Ga anders verder met de volgende stappen.

Blader naar de terraform-downloadpagina.

Schuif omlaag naar de downloadkoppelingen voor Linux .

Beweeg uw muis over de 64-bits koppeling. Deze koppeling is voor de nieuwste 64-bits Linux AMD-versie, die geschikt is voor Cloud Shell.

Kopieer de URL.

Voer

curluit en vervang de tijdelijke aanduiding door de URL uit de vorige stap.curl -O <terraform_download_url>Pak het bestand uit.

unzip <zip_file_downloaded_in_previous_step>Als de map niet bestaat, maakt u een map met de naam

bin.mkdir binVerplaats het

terraformbestand naar debinmap.mv terraform bin/Sluit Cloud Shell en start deze opnieuw.

Controleer of de gedownloade versie van Terraform als eerste in het pad staat.

terraform version

4. Controleer het standaardAbonnement op Azure

Wanneer u zich aanmeldt bij Azure Portal met een Microsoft-account, wordt het standaard Azure-abonnement voor dat account gebruikt.

Terraform verifieert automatisch met behulp van gegevens uit het standaard Azure-abonnement.

Voer az account show uit om het huidige Microsoft-account en het Azure-abonnement te verifiëren.

az account show

Alle wijzigingen die u via Terraform aanbrengt, bevinden zich in het weergegeven Azure-abonnement. Als u dat wilt, slaat u de rest van dit artikel over.

Problemen met Terraform in Azure oplossen

Veelvoorkomende problemen oplossen bij het gebruik van Terraform in Azure