Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Azure DevOps Services | Azure DevOps Server | Azure DevOps Server 2022

Dit artikel heeft alleen betrekking op verificatie en beveiliging voor webextensies en niet op pijplijntaakextensies of service-eindpuntextensies. Voor deze taken kunt u de taak Publiceren naar Azure Service Bus gebruiken.

REST API's aanroepen vanuit uw extensie

De meeste extensies moeten Azure DevOps REST API's aanroepen namens de huidige gebruiker.

Als u het opgegeven

JavaScript REST clientsgebruik gebruikt, wordt verificatie automatisch voor u afgehandeld. Deze clients vragen een toegangstoken aan bij de kern-SDK en stellen dit in de autorisatieheader van de aanvraag in.Als u de opgegeven clients niet gebruikt, moet u een token aanvragen bij de

Core SDKclient en dit instellen in de autorisatieheader van uw aanvraag:import * as SDK from "azure-devops-extension-sdk"; import { getAccessToken } from "azure-devops-extension-sdk"; SDK.init(); getAccessToken().then((token) => { // Format the auth header const authHeader = `Bearer ${token}`; // Add token as an Authorization header to your request console.log(authHeader); });

Aanbeveling

Bekijk onze nieuwste documentatie over uitbreidingsontwikkeling met behulp van de Azure DevOps Extension SDK.

Aanvragen voor uw service verifiëren

Een veelvoorkomend scenario is het aanroepen van een back-endservice vanuit een extensie. Als u wilt controleren of deze aanroepen afkomstig zijn van uw extensie die wordt uitgevoerd in Azure DevOps en om de huidige gebruiker en andere contextinformatie te verifiëren, wordt er een speciaal type token aan uw extensie verstrekt. Dit token bevat informatie over de beller en een handtekening die u kunt valideren om ervoor te zorgen dat de aanvraag afkomstig is van uw extensie.

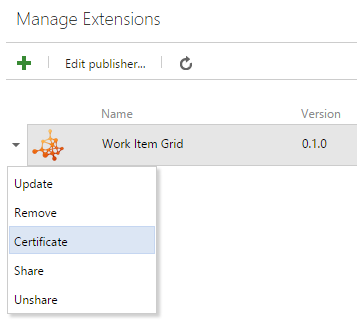

De sleutel van uw extensie ophalen

De unieke sleutel van uw extensie, die wordt gegenereerd wanneer de extensie wordt gepubliceerd, kan worden gebruikt om de echtheid van aanvragen van uw extensie te verifiëren.

Als u deze sleutel wilt verkrijgen, gaat u naar de portal voor extensiebeheer, klikt u met de rechtermuisknop op een gepubliceerde extensie en selecteert u Certificaat.

Waarschuwing

Als het bereik wordt gewijzigd in een extensie, wordt het certificaat gewijzigd. Als u wijzigingen aanbrengt in het bereik, hebt u een nieuwe extensiesleutel nodig.

Een token genereren dat u aan uw service wilt leveren

De Core SDK-methode

getAppTokenretourneert een belofte die, indien opgelost, een token bevat dat is ondertekend met het certificaat van uw extensie.import * as SDK from "azure-devops-extension-sdk"; import { getAppToken } from "azure-devops-extension-sdk"; SDK.init(); getAppToken().then((token) => { // Add token to your request console.log(token); });Geef dit token door aan uw service als queryparameter of aanvraagheader.

Het token parseren en valideren

Hier volgt een voorbeeld van het parseren van het token. Download en sla eerst het geheim voor uw extensie op vanaf uw uitgeverspagina. Dit geheim moet beschikbaar zijn voor uw toepassing.

.NET Framework

Ga als volgt te werk om één verwijzing toe te voegen om het voorbeeld te compileren.

Open NuGet Package Manager en voeg een verwijzing toe naar System.IdentityModel.Tokens.Jwt. Dit voorbeeld is gebouwd met versie 6.8.0 van dit pakket.

using System;

using System.IdentityModel.Tokens.Jwt;

using Microsoft.IdentityModel.Tokens;

namespace TokenSample

{

class Program

{

static void Main(string[] args)

{

string secret = ""; // Load your extension's secret

string issuedToken = ""; // Token you are validating

var validationParameters = new TokenValidationParameters()

{

IssuerSigningKey = new SymmetricSecurityKey(System.Text.Encoding.UTF8.GetBytes(secret)),

ValidateIssuer = false,

RequireSignedTokens = true,

RequireExpirationTime = true,

ValidateLifetime = true,

ValidateAudience = false,

ValidateActor = false

};

SecurityToken token = null;

var tokenHandler = new JwtSecurityTokenHandler();

var principal = tokenHandler.ValidateToken(issuedToken, validationParameters, out token);

// Use the principal object as needed

Console.WriteLine(principal.Identity.Name);

}

}

}

.NET Core - WebAPI

Ga als volgt te werk om één verwijzing toe te voegen om dit voorbeeld te compileren.

Open NuGet Package Manager en voeg een verwijzing toe naar System.IdentityModel.Tokens.Jwt. Dit voorbeeld is gemaakt met versie 5.1.4 van dit pakket.

Startup.cs

using System.Text;

using Microsoft.AspNetCore.Authentication.JwtBearer;

using Microsoft.AspNetCore.Builder;

using Microsoft.AspNetCore.Hosting;

using Microsoft.Extensions.Configuration;

using Microsoft.Extensions.DependencyInjection;

using Microsoft.IdentityModel.Tokens;

namespace TokenSample.Core.API

{

public class Startup

{

public Startup(IConfiguration configuration)

{

Configuration = configuration;

}

public IConfiguration Configuration { get; }

public void ConfigureServices(IServiceCollection services)

{

services.AddControllers();

string _secret = "ey9asfasdmax..<the secret key downloaded from the Azure DevOps Services publisher page>.9faf7eh";

services.AddAuthentication(JwtBearerDefaults.AuthenticationScheme)

.AddJwtBearer((o) =>

{

o.TokenValidationParameters = new TokenValidationParameters()

{

IssuerSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(_secret)),

ValidateIssuer = false,

ValidateAudience = false,

ValidateActor = false,

RequireSignedTokens = true,

RequireExpirationTime = true,

ValidateLifetime = true

};

});

}

public void Configure(IApplicationBuilder app, IWebHostEnvironment env)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

}

app.UseAuthentication();

app.UseAuthorization();

app.UseRouting();

app.UseStaticFiles();

app.UseEndpoints(endpoints =>

{

endpoints.MapControllers();

});

}

}

}

Uw API-controllers:

using Microsoft.AspNetCore.Authorization;

using Microsoft.AspNetCore.Mvc;

[Route("api/[controller]")]

[Authorize]

public class SampleLogicController : ControllerBase

{

// ...

}