Een agent registreren met behulp van een service-principal

U kunt een agent registreren met behulp van een service-principal die begint met agentversie 3.227.1 door SP op te geven als agentverificatieoptie.

De service-principal toegang verlenen tot de agentgroep

Voordat u een agent registreert met behulp van een service-principal, moet u een service-principal hebben gemaakt en deze toestemming hebben verleend voor toegang tot de agentgroep.

Belangrijk

Als u een service-principal toegang wilt verlenen tot de agentgroep, moet u een beheerder van een agentgroep, een eigenaar van een Azure DevOps-organisatie of een TFS- of Azure DevOps Server-beheerder zijn.

Als uw agent een implementatiegroepagent is, moet u een beheerder van een implementatiegroep, eigenaar van een Azure DevOps-organisatie of een TFS- of Azure DevOps Server-beheerder zijn.

Open een browser en navigeer naar het tabblad Agentpools voor uw Azure Pipelines-organisatie.

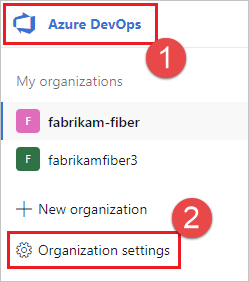

Meld u aan bij uw organisatie (

https://dev.azure.com/{yourorganization}).Kies Azure DevOps, organisatie-instellingen.

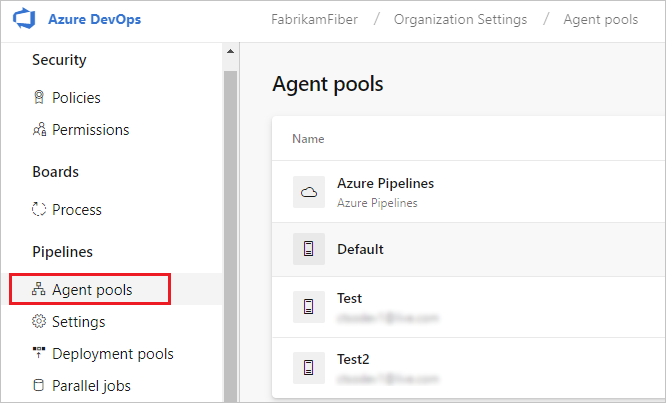

Kies Agentpools.

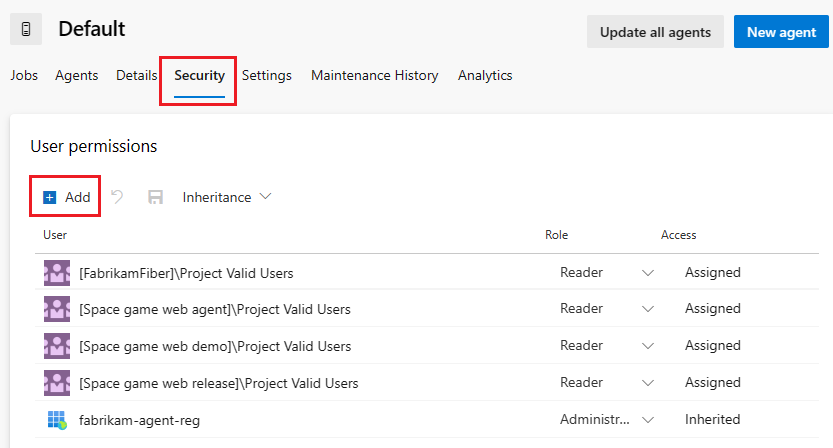

Selecteer de gewenste agentgroep aan de rechterkant van de pagina en kies Vervolgens Beveiliging. Kies Toevoegen en voeg de service-principal toe met de rol Beheerder .

Als de service-principal die u gaat gebruiken niet wordt weergegeven, vraagt u een beheerder om deze toe te voegen, waarbij de service-principal de beheerdersrol voor de agentgroep verleent. De beheerder kan een beheerder van een agentgroep, een eigenaar van een Azure DevOps-organisatie of een TFS- of Azure DevOps Server-beheerder zijn.

Als het een implementatiegroepagent is, kan de beheerder een beheerder van een implementatiegroep, een eigenaar van een Azure DevOps-organisatie of een TFS- of Azure DevOps Server-beheerder zijn.

U kunt een service-principal toevoegen aan de beheerdersrol van de implementatiegroep op het tabblad Beveiliging op de pagina Implementatiegroepen in Azure Pipelines.

Notitie

Als u een bericht als volgt ziet: De identiteit kan niet worden toegevoegd. Probeer een andere identiteit. of kan de rol voor zelfidentiteit niet wijzigen. Probeer het met een andere identiteit. U hebt waarschijnlijk de bovenstaande stappen gevolgd voor een organisatie-eigenaar of TFS- of Azure DevOps Server-beheerder. Je hoeft niets te doen. u bent al gemachtigd om de agentgroep te beheren.

Als u de service-principal toevoegt aan de beveiligingsgroep van de agentgroep met projectinstellingen, agentgroepen, moet u eerst de service-principal toevoegen als organisatiegebruiker met basistoegangsniveau (aanbevolen) of hoger.

De agent registreren met behulp van een service-principal

Geef SP op wanneer u wordt gevraagd om verificatietype tijdens de configuratie van de agent om een service-principal te gebruiken voor verificatie tijdens de registratie van de agent.

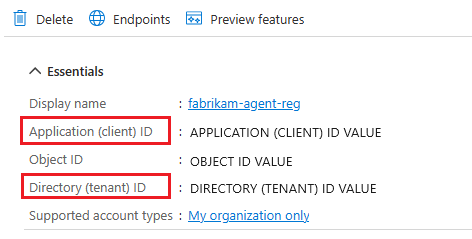

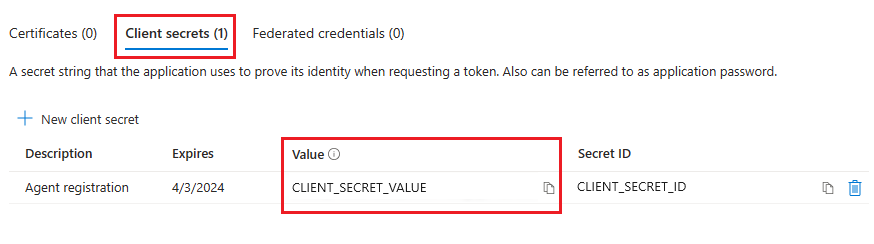

Wanneer u hierom wordt gevraagd, geeft u de client-id (app) en de tenant-id op.

Geef het clientgeheim op. Het clientgeheim wordt alleen gebruikt tijdens de registratie van de agent.

Geef de naam op van de agentgroep waarvoor u beheerdersmachtigingen voor de service-principal hebt verleend en ga door met de registratiestappen voor de agent.

Zie Service-principals en beheerde identiteiten gebruiken voor meer informatie over het gebruik van service-principals met Azure DevOps.

Notitie

Als u een agent van Azure China Cloud configureert naar een Azure DevOps-organisatie in Azure Public Cloud met behulp van een service-principal (in de openbare Azure-cloud), krijgt u mogelijk de volgende fout:

ClientSecretCredential authentication failed: AADSTS90002: Tenant 'xxxxxxxxxxxxxx' not found. Check to make sure you have the correct tenant ID and are signing into the correct cloud. Check with your subscription administrator, this may happen if there are no active subscriptions for the tenant.

Als u deze fout wilt oplossen, stelt u de aanmeldings-URL in op azure Public Cloud-aanmelding door de omgevingsvariabele $AZURE_AUTHORITY_HOST in te https://login.microsoftonline.comstellen op en voert u de agent uit config.cmd.

Zie de ontwikkelaarshandleiding voor Azure in China, Help over agentregistratieopties en EnvironmentCredentialClass voor meer informatie.