Verbeterd beveiligingsbeheer

Met deze update hebt u nu de mogelijkheid om Geavanceerde beveiliging in of uit te schakelen voor uw hele project of organisatie. U kunt geavanceerde beveiliging ook automatisch inschakelen voor nieuw gemaakte opslagplaatsen of projecten.

In Azure Pipelines hebben we een gecentraliseerd besturingselement toegevoegd om de beveiliging te verbeteren van pull-aanvragen die zijn gebouwd op basis van gevorkte GitHub-opslagplaatsen.

Bekijk de releaseopmerkingen voor meer informatie over deze functies.

Algemeen

Inschakelen op project- en organisatieniveau voor geavanceerde beveiliging

Geschat aantal committer's tijdens het inschakelen van Geavanceerde beveiliging

Azure Pipelines

Probeer een fase opnieuw wanneer er een time-out optreedt voor goedkeuringen en controles

Gecentraliseerd beheer voor het bouwen van pull-aanvragen vanuit gevorkte GitHub-opslagplaatsen

Azure-opslagplaatsen

Azure-artefacten

Algemeen

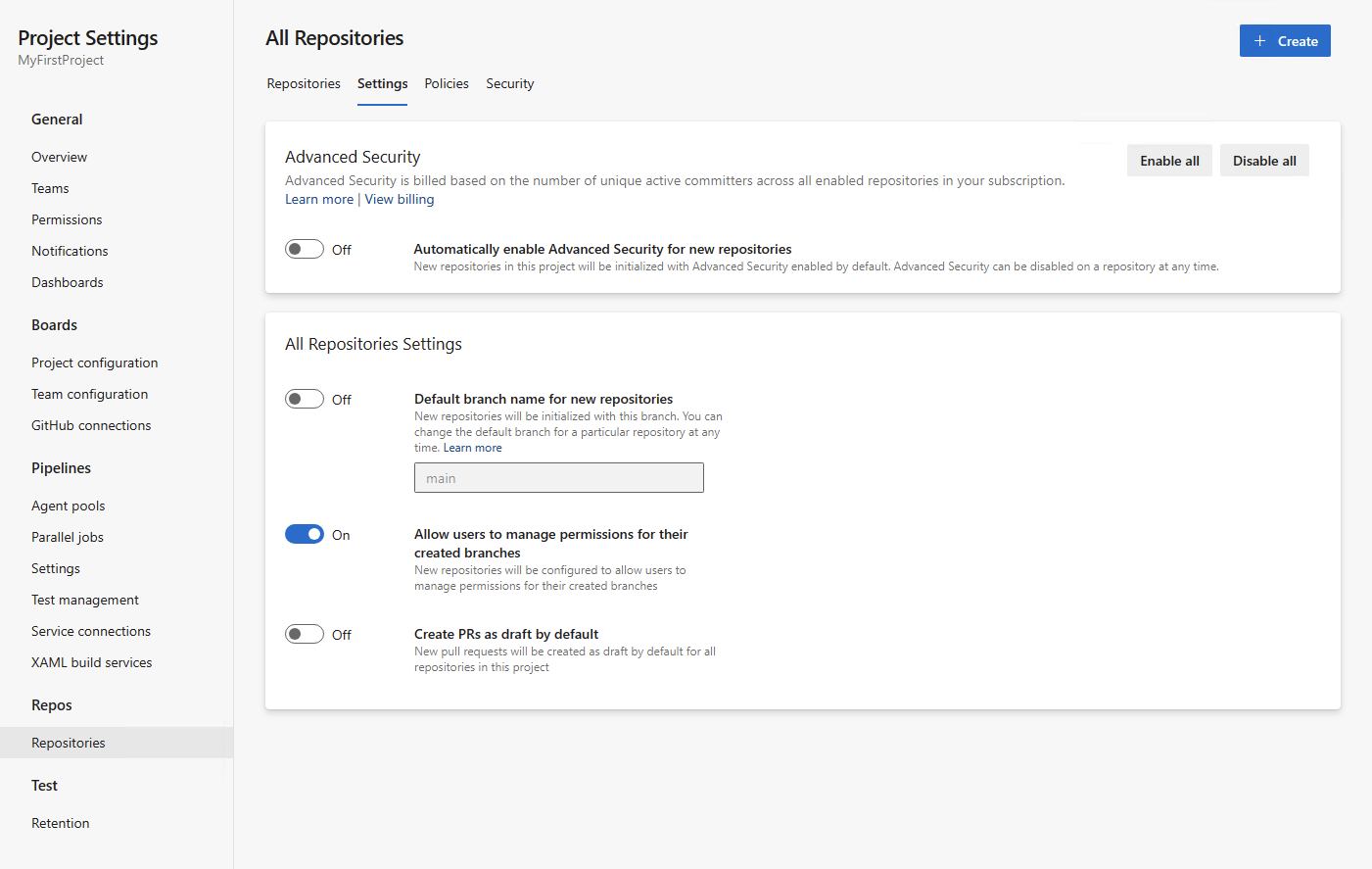

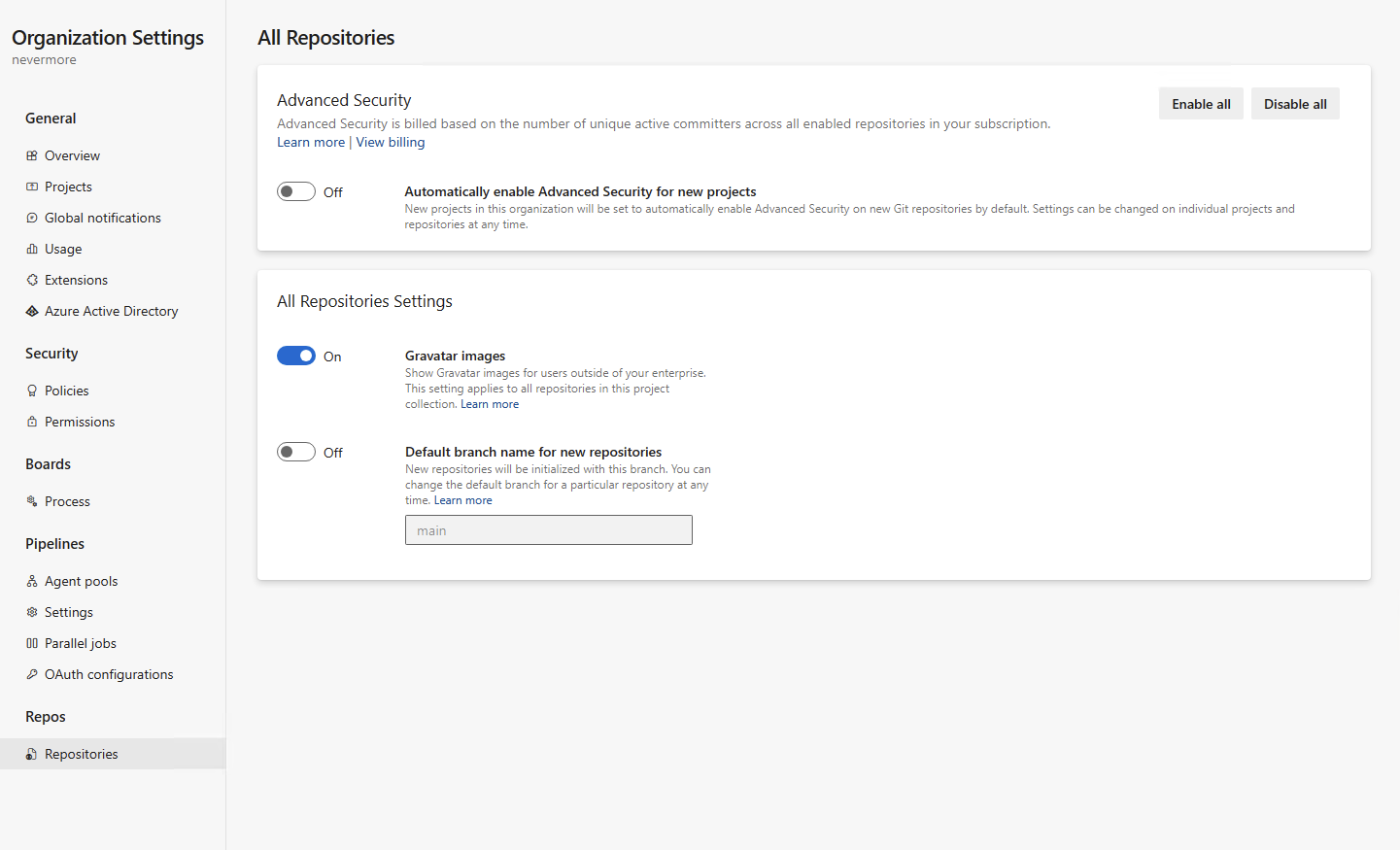

Inschakelen op project- en organisatieniveau voor geavanceerde beveiliging

U kunt geavanceerde beveiliging nu in- of uitschakelen voor uw hele project of organisatie. In combinatie met de nieuwe toevoeging van het weergeven van het aantal committers voorafgaand aan inschakeling, geeft het selecteren van 'Alles inschakelen' op project- of organisatieniveau u een schatting van het aantal nieuwe actieve committers waarvoor u mogelijk wordt gefactureerd. U kunt er ook voor kiezen om Advanced Security automatisch in te schakelen voor nieuw gemaakte opslagplaatsen of projecten onder uw respectieve project of organisatie. Voor alle opslagplaatsen die via deze instelling zijn ingeschakeld, is het scannen van geheime opslagplaatsen en pushbeveiliging actief.

Inschakelen op projectniveau:

Inschakelen op organisatieniveau:

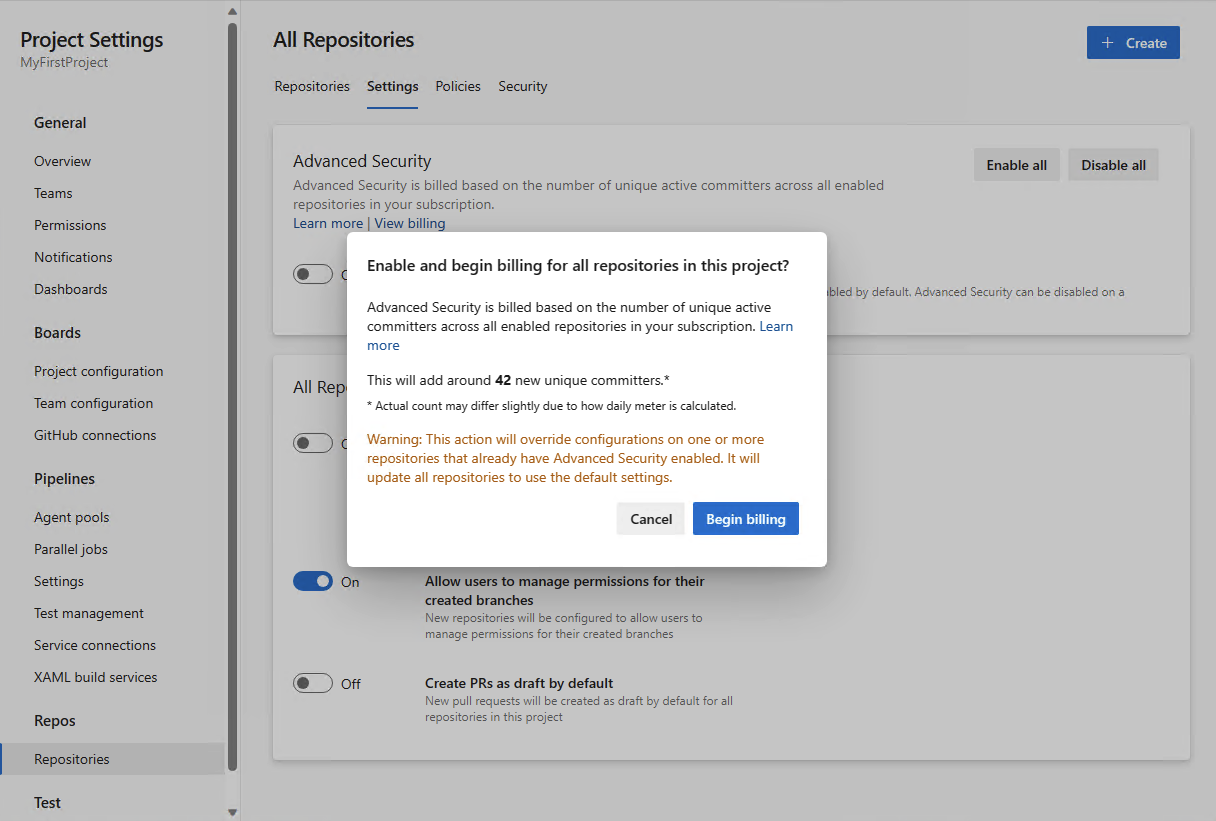

Geschat aantal committer's tijdens het inschakelen van Geavanceerde beveiliging

Als onderdeel van de onboarding-ervaring voor geavanceerde beveiliging kunt u nu een schatting zien van het aantal actieve committers dat mogelijk is toegevoegd als gevolg van het inschakelen van Geavanceerde beveiliging voor een bepaalde opslagplaats, project of organisatie. Dit aantal is een benadering en mogelijk ziet u kleine discrepanties tussen de opgegeven schatting en wat wordt gerapporteerd voor facturering na inschakeling. Deze schatting kan ook worden verkregen via de API met aanvullende documentatie waarin dit proces binnenkort wordt uitgelegd.

Azure Pipelines

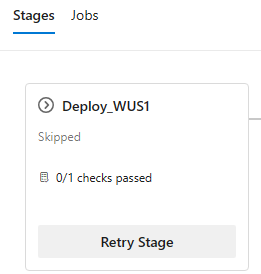

Probeer een fase opnieuw wanneer er een time-out optreedt voor goedkeuringen en controles

Wanneer er een time-out optreedt voor goedkeuringen en controles, wordt de fase waartoe ze behoren overgeslagen. Fasen die afhankelijk zijn van de overgeslagen fase, worden ook overgeslagen.

U kunt nu een fase opnieuw proberen wanneer er een time-out optreedt voor goedkeuringen en controles. Voorheen was dit alleen mogelijk wanneer er een time-out optreedt voor een goedkeuring.

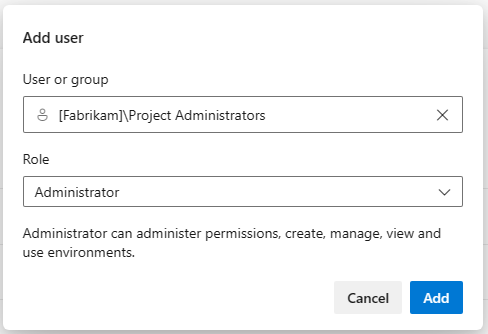

Beheerdersrol voor alle omgevingen

Omgevingen in YAML-pijplijnen vertegenwoordigen een rekenresource waarop u uw toepassing implementeert, bijvoorbeeld een AKS-cluster of een set virtuele machines. Ze bieden u beveiligingscontroles en traceerbaarheid voor uw implementaties.

Het beheren van omgevingen kan behoorlijk lastig zijn. Dit komt doordat wanneer een omgeving wordt gemaakt, de persoon die de omgeving maakt, automatisch de enige beheerder wordt. Als u bijvoorbeeld de goedkeuringen en controles van alle omgevingen op een gecentraliseerde manier wilt beheren, moest u elke omgevingsbeheerder vragen om een specifieke gebruiker of groep als beheerder toe te voegen en vervolgens REST API te gebruiken om de controles te configureren. Deze aanpak is omslachtig en foutgevoelig en wordt niet geschaald wanneer er nieuwe omgevingen worden toegevoegd.

Met deze sprint hebben we een beheerdersrol toegevoegd op het niveau van de omgevingen-hub. Dit brengt omgevingen op één lijn met serviceverbindingen of agentpools. Als u de rol Beheerder wilt toewijzen aan een gebruiker of groep, moet u al een omgevingshubbeheerder of organisatie-eigenaar zijn.

Een gebruiker met deze beheerdersrol kan machtigingen beheren, elke omgeving beheren, weergeven en gebruiken. Dit omvat het openen van omgevingen voor alle pijplijnen.

Wanneer u een gebruiker de rol Beheerder verleent op het niveau van omgevingen-hubs, worden deze beheerders voor alle bestaande omgevingen en voor toekomstige omgevingen.

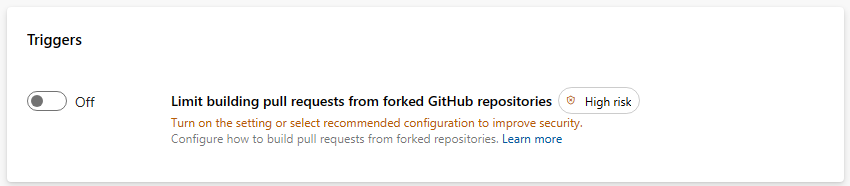

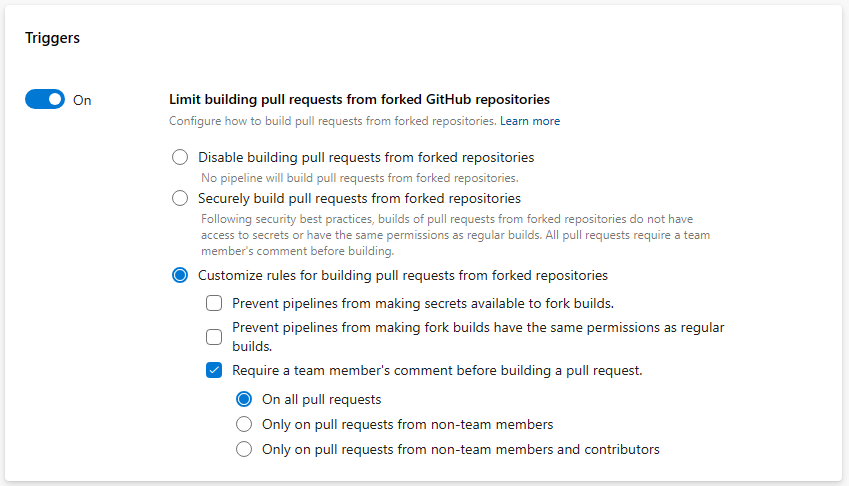

Gecentraliseerd beheer voor het bouwen van pull-aanvragen vanuit gevorkte GitHub-opslagplaatsen

Als u openbare opslagplaatsen bouwt vanuit GitHub, moet u rekening houden met uw houding ten aanzien van fork-builds. Vorken zijn vooral gevaarlijk omdat ze van buiten uw organisatie afkomstig zijn.

U kunt de beveiliging verbeteren van pijplijnen die openbare GitHub-opslagplaatsen bouwen door onze aanbevelingen voor het bouwen van GitHub-opslagplaatsen en opslagplaatsbeveiliging te bekijken. Helaas kan het beheer van talloze pijplijnen en ervoor zorgen dat deze voldoen aan de best practices een aanzienlijke hoeveelheid inspanning vergen.

Om de beveiliging van uw pijplijnen te verbeteren, hebben we een besturingselement op organisatieniveau toegevoegd om te definiëren hoe pijplijnen pull-aanvragen bouwen vanuit gevorkte GitHub-opslagplaatsen. De nieuwe instelling heet Het bouwen van pull-aanvragen van gevorkte GitHub-opslagplaatsen beperken en werkt op organisatie- en projectniveau.

De instelling op organisatieniveau beperkt de instellingen die projecten kunnen hebben en de instelling op projectniveau beperkt de instellingen die pijplijnen kunnen hebben.

Laten we eens kijken hoe de wisselknop werkt op organisatieniveau. Het nieuwe besturingselement is standaard uitgeschakeld, dus er worden geen instellingen universeel afgedwongen.

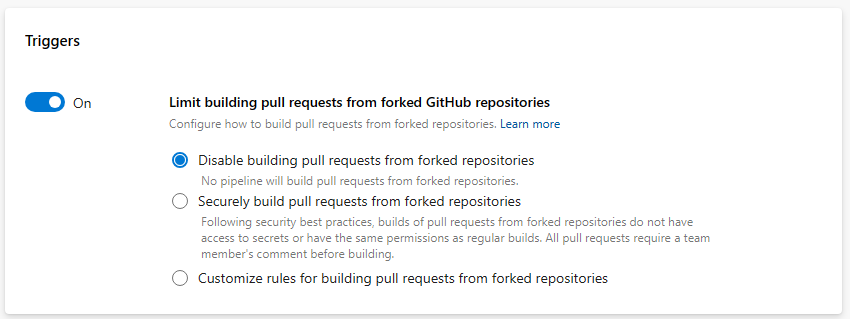

Wanneer u de wisselknop inschakelt, kunt u ervoor kiezen om het bouwen van PULL's van gevorkte GitHub-opslagplaatsen uit te schakelen. Dit betekent dat er geen pijplijn wordt uitgevoerd wanneer een dergelijke pull-aanvraag wordt gemaakt.

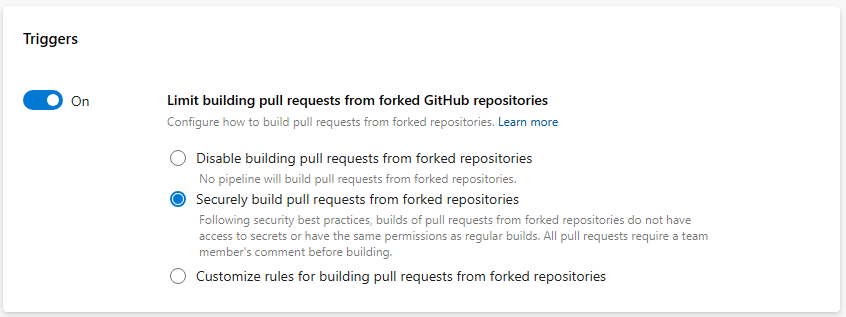

Wanneer u de optie Veilig compileren van pull-aanvragen vanuit gevorkte opslagplaatsen kiest, kunnen alle pijplijnen, organisatiebreed, geen geheimen beschikbaar maken voor builds van PULL's vanuit gevorkte opslagplaatsen. Deze builds kunnen niet dezelfde machtigingen hebben als normale builds en moeten worden geactiveerd door een pull-aanvraagopmerking. Projecten kunnen nog steeds besluiten om pijplijnen niet toe te staan dergelijke PULL's te bouwen.

Wanneer u de optie Aanpassen kiest, kunt u definiëren hoe u pijplijninstellingen wilt beperken. U kunt er bijvoorbeeld voor zorgen dat voor alle pijplijnen een opmerking is vereist om een pull-aanvraag te maken vanuit een gevorkte GitHub-opslagplaats, wanneer de pull-aanvraag van niet-teamleden en niet-inzenders is. Maar u kunt ervoor kiezen om ze toe te staan geheimen beschikbaar te maken voor dergelijke builds. Projecten kunnen besluiten om pijplijnen niet toe te staan dergelijke PULL's te bouwen, of om ze veilig te bouwen, of om nog meer beperkende instellingen te hebben dan wat is opgegeven op organisatieniveau.

Azure-opslagplaatsen

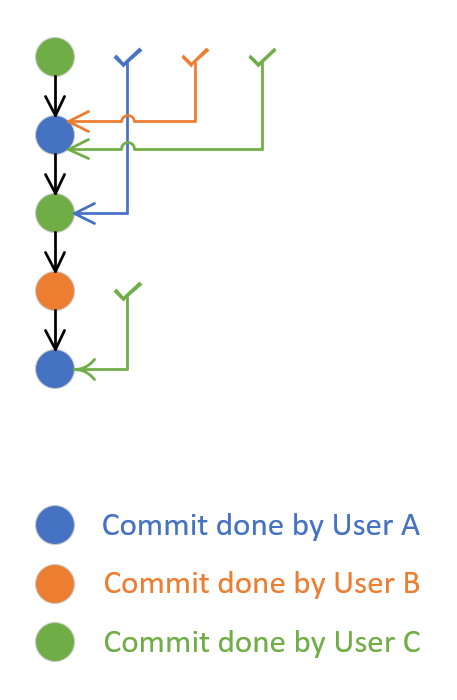

Nieuw 'Vertakkingsbeleid' waardoor gebruikers hun eigen wijzigingen niet kunnen goedkeuren

Om de controle te verbeteren over welke wijzigingen de gebruiker goedkeurt en voldoet aan strengere wettelijke/nalevingsvereisten, bieden we een optie om te voorkomen dat de gebruiker zijn eigen wijzigingen goedkeurt, tenzij dit expliciet is toegestaan.

Een gebruiker met de mogelijkheid om het vertakkingsbeleid te beheren, kan nu de zojuist toegevoegde optie 'Ten minste één goedkeuring vereisen voor elke iteratie' schakelen onder 'Wanneer nieuwe wijzigingen worden gepusht'. Wanneer deze optie is geselecteerd, is ten minste één goedkeuringsstem vereist voor de laatste wijziging van de bronbranch. De goedkeuring van de gebruiker wordt niet meegeteld voor eerdere niet-goedgekeurde iteraties die door die gebruiker zijn gepusht. Als gevolg hiervan is aanvullende goedkeuring voor de laatste iteratie vereist om door een andere gebruiker te worden uitgevoerd.

De volgende afbeelding toont de pull-aanvraag die is gemaakt door gebruiker A en nog eens 4 doorvoeringen (iteraties) die door gebruikers B, C, A en C naar die pull-aanvraag zijn gemaakt. Nadat de tweede iteratie (doorvoer uitgevoerd door gebruiker B) is uitgevoerd, heeft gebruiker C dat goedgekeurd. Op dat moment impliceerde het goedkeuring van de eerste doorvoer van gebruiker A (toen de pull-aanvraag werd gemaakt) en het zojuist geïntroduceerde beleid zal slagen. Na de vijfde iteratie (laatste doorvoer van gebruiker C), is de goedkeuring uitgevoerd door gebruiker A. Deze impliciete goedkeuring voor eerdere doorvoer door gebruiker C, maar impliceerde geen goedkeuring voor de tweede doorvoer die door gebruiker A in de vierde iteratie is uitgevoerd. Om ervoor te zorgen dat het zojuist geïntroduceerde beleid slaagt, moet de niet-goedgekeurde iteratie vier worden goedgekeurd door goedkeuring van gebruiker B, C of een andere gebruiker die geen wijziging heeft aangebracht in de pull-aanvraag.

Azure-artefacten

Introductie van Azure Artifacts-ondersteuning voor Cargo Crates (openbare preview)

We zijn verheugd aan te kondigen dat Azure Artifacts nu systeemeigen ondersteuning biedt voor Cargo-kratten. Deze ondersteuning omvat functiepariteit met betrekking tot onze bestaande protocollen, naast crates.io beschikbaar zijn als upstream-bron. Roest-ontwikkelaars en -teams kunnen hun Cargo-kratten nu naadloos gebruiken, publiceren, beheren en delen, allemaal met behulp van de robuuste infrastructuur van Azure en in de vertrouwde Azure DevOps-omgeving blijven.

Er is geen registratie nodig voor de preview; u kunt aan de slag gaan door naar uw Azure DevOps-project te navigeren, Artefacten te selecteren en de instructies te volgen om uw Rust-project te verbinden met uw Azure Artifacts-feed.

Volgende stappen

Notitie

Deze functies worden in de komende twee tot drie weken uitgerold.

Ga naar Azure DevOps en neem een kijkje.

Feedback geven

We horen graag wat u vindt van deze functies. Gebruik het menu Help om een probleem te melden of een suggestie te geven.

U kunt ook advies krijgen en uw vragen worden beantwoord door de community op Stack Overflow.

Met vriendelijke groet,

Gpuu Andrica

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor