Ondersteuning voor GitHub Advanced Security en Managed Identity en service-principals voor Azure DevOps zijn nu algemeen beschikbaar

We zijn verheugd om aan te kondigen dat ondersteuning voor GitHub Advanced Security en Managed Identity en service-principals voor Azure DevOps nu algemeen beschikbaar zijn.

Op GitHub Advanced Security hebben we ook het scannen van code verbeterd, zodat alle invoer van de gebruiker in de codeQL-initialisatietaak wordt opgenomen. Daarnaast hebben we de CodeQL-ondersteuning uitgebreid om Swift op te nemen.

In Boards brengen we Team Automation-regels uit in de privé-preview. U kunt nu elk achterstandsniveau configureren om het openen en sluiten/omzetten van werkitems te automatiseren op basis van de status(s) van hun onderliggende items. Bekijk de releaseopmerkingen als u geïnteresseerd bent in inschrijving in de persoonlijke preview.

Ga naar de onderstaande lijst met functies voor meer informatie over deze functies.

Algemeen

- Ondersteuning voor beheerde identiteiten en service-principals voor Azure DevOps is nu algemeen beschikbaar (GA)

- Nieuwe Azure DevOps-bereiken die beschikbaar zijn voor gedelegeerde Stroom-apps van Microsoft Identity OAuth

GitHub Advanced Security voor Azure DevOps

- Wijzigingen in codescans (CodeQL) gebruikersinvoertaak en -variabelen

- Publicatietaak is niet meer vereist voor het instellen van codescans

- CodeQL-codescans ondersteunen nu Swift

Azure Boards

Azure-pipelines

Algemeen

Ondersteuning voor beheerde identiteiten en service-principals voor Azure DevOps is nu algemeen beschikbaar (GA)

Ondersteuning voor door Microsoft Entra ID beheerde identiteiten en service-principals in Azure DevOps heeft nu algemene beschikbaarheid bereikt.

Tegenwoordig zijn veel scenario's voor toepassingsintegratie afhankelijk van PERSOONLIJKE toegangstokens (PAT's) om te integreren met Azure DevOps. Hoewel eenvoudig te gebruiken, kunnen PAW's eenvoudig worden gelekt, waardoor kwaadwillende actoren zich kunnen verifiëren als krachtige gebruikers. Om ongewenste toegang te voorkomen, vereisen PAW's vaak ook tijdrovend onderhoud via regelmatige referentierotaties.

U kunt nu toepassingen inschakelen om beheerde identiteiten en service-principals te gebruiken om te integreren met Azure DevOps via REST API's en clientbibliotheken. Deze zeer aangevraagde functie biedt Azure DevOps-klanten een veiliger alternatief voor PAT's. Beheerde identiteiten bieden de mogelijkheid voor toepassingen die worden uitgevoerd op Azure-resources om Azure AD-tokens te verkrijgen zonder dat u referenties hoeft te beheren.

Beheerde identiteiten en service-principals kunnen worden ingesteld in Azure DevOps en machtigingen krijgen voor specifieke assets (projecten, opslagplaatsen, pijplijnen), net als gewone gebruikers. Hiermee kunnen toepassingen die gebruikmaken van beheerde identiteiten of service-principals verbinding maken met Azure DevOps en acties uitvoeren namens zichzelf, in plaats van namens een gebruiker, zoals pat. Teams kunnen hun services nu beter gezamenlijk beheren, in plaats van te vertrouwen op één persoon om een token voor verificatie te bieden. Meer informatie over de GA-release vindt u in onze openbare blogberichtaankondiging en onze functiedocumentatie.

Nieuwe Azure DevOps-bereiken die beschikbaar zijn voor gedelegeerde Stroom-apps van Microsoft Identity OAuth

We hebben nieuwe Azure DevOps-bereiken toegevoegd voor gedelegeerde OAuth-apps op het Microsoft Identity-platform, ook wel bekend als Microsoft Entra ID OAuth-apps. Met deze nieuwe bereiken kunnen app-ontwikkelaars specifiek aankondigen welke machtigingen ze van de gebruiker willen aanvragen om app-taken uit te voeren. Met deze zeer aangevraagde functie kunnen app-ontwikkelaars alleen de machtigingen aanvragen die ze nodig hebben voor hun app.

Voorheen was user_impersonation het enige bereik waaruit app-ontwikkelaars kunnen kiezen. Dit bereik biedt de app volledige toegang tot alle Azure DevOps-API's, wat betekent dat de gebruiker alles kan doen wat de gebruiker kan doen in alle organisaties waartoe de gebruiker behoort. Nu er meer gedetailleerde bereiken beschikbaar zijn, kunt u eenvoudig rusten dat apps alleen die API's kunnen aanvragen en openen waarvoor de aangevraagde bereiken toegang hebben verleend.

Meer informatie over deze nieuwe bereiken vindt u in onze openbare blogpostaankondiging en functiedocumentatie.

GitHub Advanced Security voor Azure DevOps

Wijzigingen in codescans (CodeQL) gebruikersinvoertaak en -variabelen

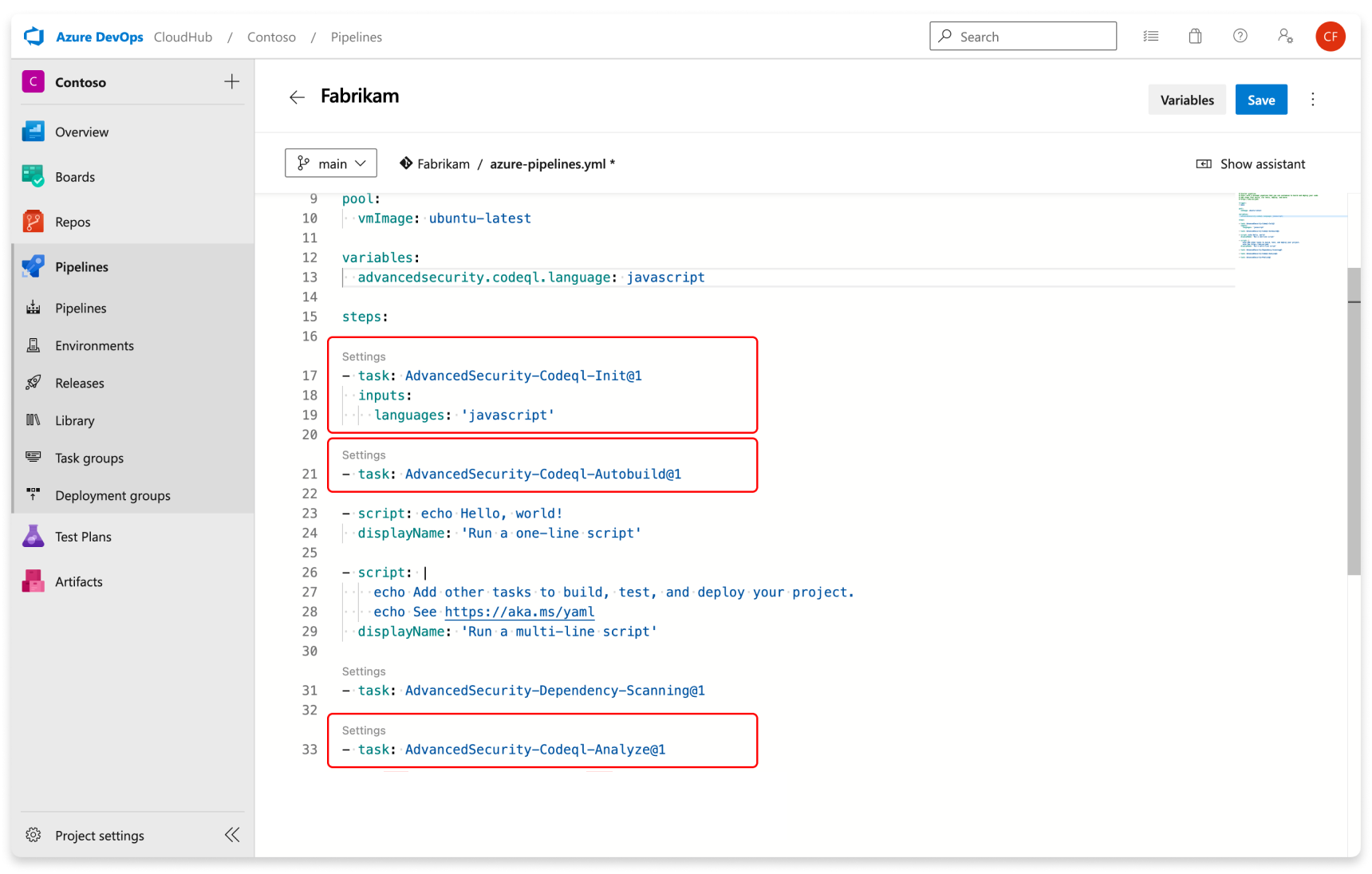

Alle door de gebruiker verstrekte invoer wordt nu opgegeven in de codeQL-initialisatietaak, die verantwoordelijk is voor het configureren van de CodeQL-analyseomgeving die wordt gebruikt voor codeanalyse met CodeQL 'AdvancedSecurity-Codeql-Init@1'. Zie de documentatie over het configureren van GitHub Advanced Security voor Azure DevOps-functies voor meer informatie over het configureren van GitHub Advanced Security voor Azure DevOps.

Bovendien hebben gebruikersinvoer voorrang op waarden die zijn ingesteld door variabelen. Als u bijvoorbeeld de taalvariabele opstelt als advancedsecurity.codeql.language: Java en vervolgens tijdens de initialisatiefase van CodeQL, geeft u de taal op als invoer met Language: cpp, de invoer cpp , wordt de variabele Java voor de taal overschreven. Zorg ervoor dat uw invoer nauwkeurig is geconfigureerd.

Publicatietaak is niet meer vereist voor het instellen van codescans

Voorheen moest u bij het configureren van codescans de publicatietaak (AdvancedSecurity-Publish@1) opnemen in de YAML-pijplijn of de klassieke pijplijn. Met deze update hebben we de noodzaak voor de publicatietaak geëlimineerd en worden de resultaten nu rechtstreeks naar de geavanceerde beveiligingsservice in de analysetaak geplaatst (AdvancedSecurity-Codeql-Analyze@1).

Hieronder ziet u de vereiste taak voor het scannen van code.

Raadpleeg de documentatie voor het scannen van code instellen voor meer informatie.

CodeQL-codescans ondersteunen nu Swift

We breiden onze ondersteuning voor codeQL-codescans uit om Swift op te nemen. Dit betekent dat ontwikkelaars die aan Swift-bibliotheken en -toepassingen voor Apple-platforms werken, nu kunnen profiteren van onze belangrijkste codebeveiligingsanalyse. Onze huidige mogelijkheden omvatten de detectie van problemen zoals padinjectie, riskante webweergave ophalen, verschillende cryptografische misbruiken en andere vormen van onveilige verwerking of verwerking van niet-gefilterde gebruikersgegevens.

Swift maakt nu deel uit van onze lijst met ondersteunde programmeertalen, waaronder C/C++, Java/Kotlin, JavaScript/TypeScript, Python, Ruby, C# en Go. In deze talen kunnen we bijna 400 uitgebreide controles uitvoeren op uw code, allemaal met behoud van een laag aantal fout-positieven en hoge precisie.

Zie de documentatie over het configureren van GitHub Advanced Security voor Azure DevOps-functies voor meer informatie over het configureren van GitHub Advanced Security voor Azure DevOps voor uw opslagplaatsen.

Azure Boards

Team Automation-regels (beperkte preview)

Belangrijk

Vanaf 11-9-2023 nemen we geen nieuwe organisaties mee naar de privé-preview. We hebben geweldige feedback gehad met slechts een paar kleine bugs om op te lossen. We werken aan deze bugs en zullen de functie vrijgeven aan iedereen in de volgende paar sprints.

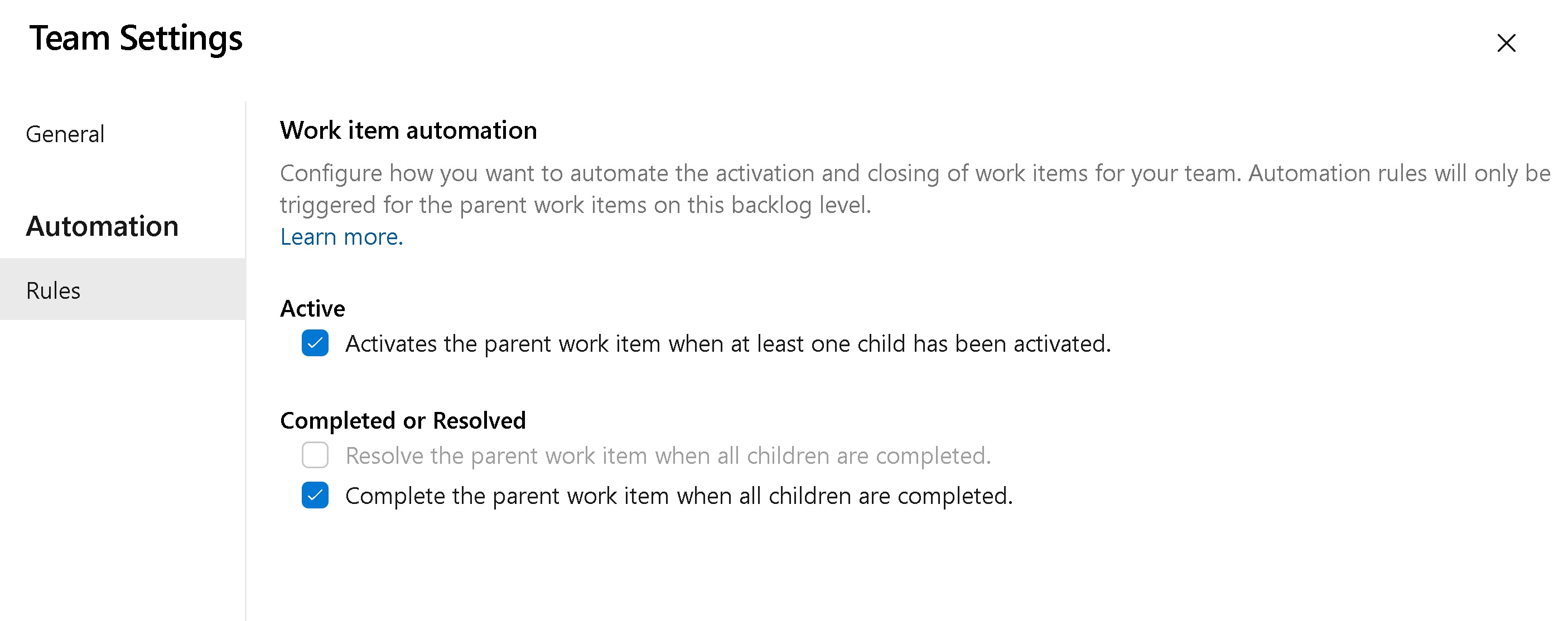

U kunt nu elk achterstandsniveau configureren om het openen en sluiten/omzetten van werkitems te automatiseren op basis van de status(s) van hun onderliggende items. Er zijn twee hoofdscenario's die we proberen op te lossen.

Wanneer één onderliggend item is geactiveerd, activeert u het bovenliggende item.

Wanneer alle onderliggende items zijn gesloten, sluit u het bovenliggende item (of lost u dit op).

Als u deze instellingen wilt inschakelen, klikt u op de configuratie op achterstandsniveau voor uw team. Ga vervolgens naar het tabblad Automation-regels > om de twee verschillende regels te zien die u op uw achterstand kunt toepassen. Elk achterstandsniveau (vereisten, functies, epics) kan worden geconfigureerd voor de werking van uw team.

Als een onderliggende taak bijvoorbeeld is ingesteld op Actief, moet u het bovenliggende gebruikersverhaal actief maken. Wanneer alle taken zijn voltooid, stelt u vervolgens het gebruikersverhaal in op Gesloten.

Als u geïnteresseerd bent in inschrijving in de persoonlijke preview, stuurt u ons een e-mail met de naam van uw organisatie (dev.azure.com/{organisatienaam}). Begrijp dat we het aantal organisaties beperken tot de preview-versie. We hopen dat een aantal organisaties feedback kunnen geven en vervolgens iedereen binnen 2-3 sprints kunnen vrijgeven.

De functies hebben prioriteit gekregen op basis van dit ticket voor ontwikkelaarscommunitysuggesties.

Notitie

Deze functie is alleen beschikbaar in de preview-versie van New Boards Hubs.

Azure-pipelines

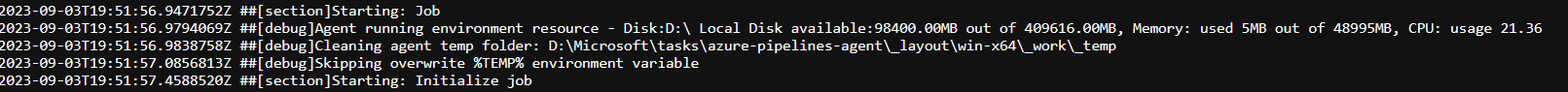

Pijplijnlogboeken bevatten nu resourcegebruik

Azure-pijplijnlogboeken kunnen nu metrische gegevens over resourcegebruik vastleggen, zoals geheugen, CPU-gebruik en beschikbare schijfruimte. De logboeken bevatten ook resources die worden gebruikt door de pijplijnagent en onderliggende processen, waaronder taken die in een taak worden uitgevoerd.

Als u vermoedt dat uw pijplijntaak resourcebeperkingen kan ondervinden, schakelt u uitgebreide logboeken in om informatie over resourcegebruik in pijplijnlogboeken te laten opnemen. Dit werkt op elke agent, onafhankelijk van het hostingmodel.

Azure Pipelines-agent ondersteunt nu Alpine Linux

De Pijplijnagent v3.227 ondersteunt nu Alpine Linux-versies 3.13 en hoger. Alpine Linux is een populaire containerinstallatiekopieën (basisinstallatiekopieën). U vindt de agent op de pagina releases . Alpine Linux-versies van de agent hebben bijvoorbeeld een voorvoegsel vsts-agent-linux-muslvsts-agent-linux-musl-x64-3.227.1.tar.gz.

Volgende stappen

Notitie

Deze functies worden de komende twee tot drie weken uitgerold.

Ga naar Azure DevOps en kijk eens.

Feedback geven

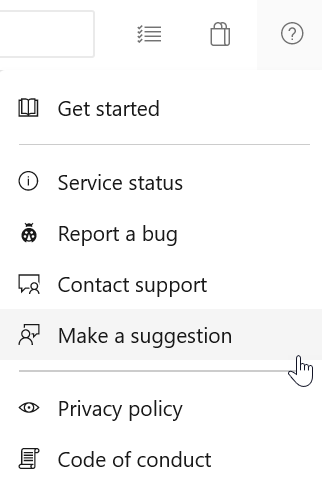

We horen graag wat u van deze functies vindt. Gebruik het Help-menu om een probleem te melden of een suggestie op te geven.

U kunt ook advies krijgen en uw vragen beantwoorden door de community op Stack Overflow.

Met vriendelijke groet,

Rajesh Ramamurthy