Git Credential Manager gebruiken om te authenticeren bij Azure Repos

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Visual Studio 2019 | Visual Studio 2022

Git Credential Manager vereenvoudigt authenticatie met uw Azure Repos Git-opslagplaatsen. Met referentiebeheerders kunt u dezelfde referenties gebruiken die u gebruikt voor de Azure DevOps Services-webportal. Referentiebeheerprogramma's ondersteunen multifactorauthenticatie via een Microsoft-account of Microsoft Entra ID. Naast het ondersteunen van meervoudige verificatie met Azure-opslagplaatsen ondersteunen referentiebeheerders ook tweeledige verificatie met GitHub-opslagplaatsen.

Azure Repos biedt IDE-ondersteuning voor Microsoft-account en Microsoft Entra-verificatie via de volgende clients:

- Team Explorer in Visual Studio

- IntelliJ en Android Studio met de Azure Repos-invoegtoepassing voor IntelliJ-

Als uw omgeving geen integratie beschikbaar heeft, configureert u uw IDE met een persoonlijk toegangstoken of SSH- om verbinding te maken met uw opslagplaatsen.

Git Credential Manager installeren

Ramen

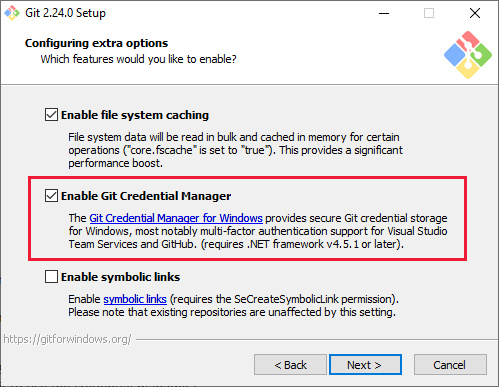

Download en voer de meest recente Git voor Windows Installer-uit, waaronder Git Credential Manager. Zorg ervoor dat u de installatieoptie Git Credential Manager inschakelt.

macOS en Linux

U kunt SSH-sleutels gebruiken om te verifiëren bij Azure Repos, of u kunt Git Credential Managergebruiken.

Installatie-instructies zijn opgenomen in de GitHub-opslagplaats voor GCM. Op mac raden we aan Homebrewte gebruiken. Op Linux kunt u installeren vanaf een .deb of een tarball.

Git Credential Manager gebruiken

Wanneer u voor het eerst verbinding maakt met een Git-opslagplaats vanuit uw Git-client, vraagt de referentiebeheerder om referenties. Geef uw Microsoft-account of Microsoft Entra-referenties op. Als voor uw account meervoudige verificatie is ingeschakeld, wordt u door de referentiebeheerder gevraagd dat proces ook te doorlopen.

nl-NL:

Zodra de verificatie is uitgevoerd, maakt en slaat de referentiebeheerder een token op voor toekomstige verbindingen met de opslagplaats. Git-opdrachten die verbinding maken met dit account, vragen niet om gebruikersgegevens totdat het token verloopt. Een token kan worden ingetrokken via Azure Repos.

Standaardreferentietype instellen als OAuth

GCM vraagt standaard een persoonlijk toegangstoken aan bij Azure Repos. U kunt het standaardtokentype echter wijzigen in een Microsoft Entra-token voor Git-verificatie. We raden deze methode aan omdat het laatste token een verlooptijd van één uur heeft ten opzichte van de 7-daagse PAT's die door GCM zijn geslagen. Alle PAT's die door GCM zijn gemaakt, kunnen worden ingetrokken op de pagina Gebruikersinstellingen.

Als u uw standaardreferentietype wilt ingesteld op Microsoft Entra-tokens, stelt u de credential.azreposCredentialType configuratievermelding (of GCM_AZREPOS_CREDENTIALTYPE omgevingsvariabele) in op oauth. Meer informatie over bij het gebruik van GCM met Azure Repos.

Service-principal gebruiken als verificatie

U kunt ook een service-principal opgeven voor authenticatie met GCM-. Geef de client- en tenant-id's van een service-principal op in deze indeling: {tenantId}/{clientId}.

git config --global credential.azreposServicePrincipal "11111111-1111-1111-1111-111111111111/22222222-2222-2222-2222-222222222222"

U moet ook ten minste één verificatiemechanisme instellen als u deze waarde instelt:

- credential.azreposServicePrincipalSecret

- credential.azreposServicePrincipalCertificateThumbprint

- credential.azreposServicePrincipalCertificateSendX5C

Hulp krijgen

U kunt problemen met Git Credential Manager openen en rapporteren op het project GitHub.