Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2020

Wanneer u een service integreert met Azure DevOps, kunt u de service toegang verlenen tot uw Azure DevOps-resources, zoals werkitems, broncode en buildresultaten.

Azure DevOps maakt gebruik van verificatie op basis van OpenID Connect (OIDC) om de service toegang te verlenen tot uw resources.

- Autorisaties zijn gebonden aan uw referenties, zodat de service een autorisatie kan gebruiken voor toegang tot uw resources in Azure DevOps.

- U gebruikt uw Microsoft-account of uw werkaccount om de service te autoriseren.

- De service die u autoriseert, heeft geen toegang tot uw Azure DevOps-referenties.

Voorwaarden

| Categorie | Eis |

|---|---|

| projecttoegang | Projectlid. |

| Toegangsniveaus | Ten minste Toegang tot Basic. |

| Machtigingen | Lid van de groep Beheerders van projectverzamelingen. Eigenaren van organisaties zijn automatisch lid van deze groep. |

Verificatieframeworks

Wanneer u een toepassing bouwt boven op Azure DevOps REST API's, kunt u verificatie op basis van OIDC gebruiken door uw toepassing te registreren in Microsoft Entra ID. Zie Wat is het Microsoft Identity Platform?.

Sommige oudere apps gebruiken een implementatie van OAuth 2.0 om toegangstokens voor Azure DevOps-resources op te halen. Registraties van deze Azure DevOps OAuth-toepassingen worden niet meer ondersteund, omdat Azure DevOps OAuth in 2026 wordt afgeschaft. Zie Geen nieuwe Azure DevOps OAuth-apps vanaf april 2025 voor meer informatie.

Een service autoriseren

Een typische autorisatiestroom kan de volgende stappen bevatten:

U gebruikt een service die gebruikmaakt van Azure DevOps-resources, zodat de service autorisatie aanvraagt.

Als u het verificatieproces voor de service wilt initiëren, opent de geregistreerde app een Microsoft Entra ID-website.

Nadat u een account hebt geselecteerd, wordt de autorisatiegoedkeuringspagina weergegeven.

U controleert de aanvraag en keurt de autorisatie goed.

De geautoriseerde service gebruikt die autorisatie voor toegang tot resources in uw Azure DevOps-organisatie.

Neem de volgende voorzorgsmaatregelen om ervoor te zorgen dat een autorisatieaanvraag legitiem is:

- Let op eventuele HTTPS-beveiligingswaarschuwingen in uw browser.

- Geef uw referenties niet rechtstreeks aan andere services. Voer uw referenties alleen in via de autorisatiegoedkeuringspagina in Azure DevOps.

Autorisaties beheren

Wanneer u een app registreert in Microsoft Entra ID, kan de app tokens aanvragen bij het Microsoft Identity Platform. Een geverifieerde service kan vervolgens een token gebruiken om toegang te krijgen tot specifieke beveiligde resources. De levensduur van elk token is maximaal 90 minuten. Nadat een token is verlopen, wordt de toegang van de service tot de resources ingetrokken. Zie Tokenlevensduur voor meer informatie.

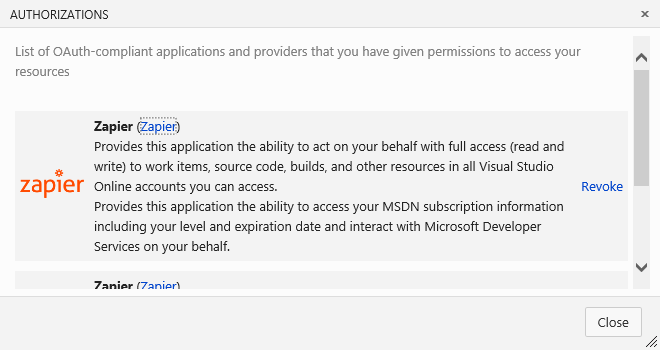

Apps die zijn geregistreerd bij Azure DevOps OAuth, kunnen daarentegen services autoriseren voor toegang tot Azure DevOps-resources voor langere tijd. Voor een lijst met services die momenteel zijn geautoriseerd voor toegang tot uw account, gaat u naar https://app.vssps.visualstudio.com/Profile/View en selecteert u Autorisaties beheren.

U kunt deze pagina gebruiken om autorisaties in te trekken, zodat services namens u geen toegang hebben tot uw account.