Quickstart: Een privé-resolver voor Azure DNS maken met behulp van Azure Portal

In deze quickstart wordt u begeleid bij de stappen voor het maken van een privé-resolver van Azure DNS met behulp van Azure Portal. U kunt deze quickstart desgewenst voltooien met behulp van Azure PowerShell.

Met Azure DNS Private Resolver kunt u query's uitvoeren op privézones van Azure DNS vanuit een on-premises-omgeving en vice versa zonder op VM's gebaseerde DNS-servers te implementeren. U hoeft geen IaaS-oplossingen meer in te richten op uw virtuele netwerken om namen om te zetten die zijn geregistreerd in privé-DNS-zones van Azure. U kunt voorwaardelijk doorsturen van domeinen naar on-premises, multicloud- en openbare DNS-servers configureren. Zie wat azure DNS Private Resolver is voor meer informatie, waaronder voordelen, mogelijkheden en regionale beschikbaarheid.

In dit artikel:

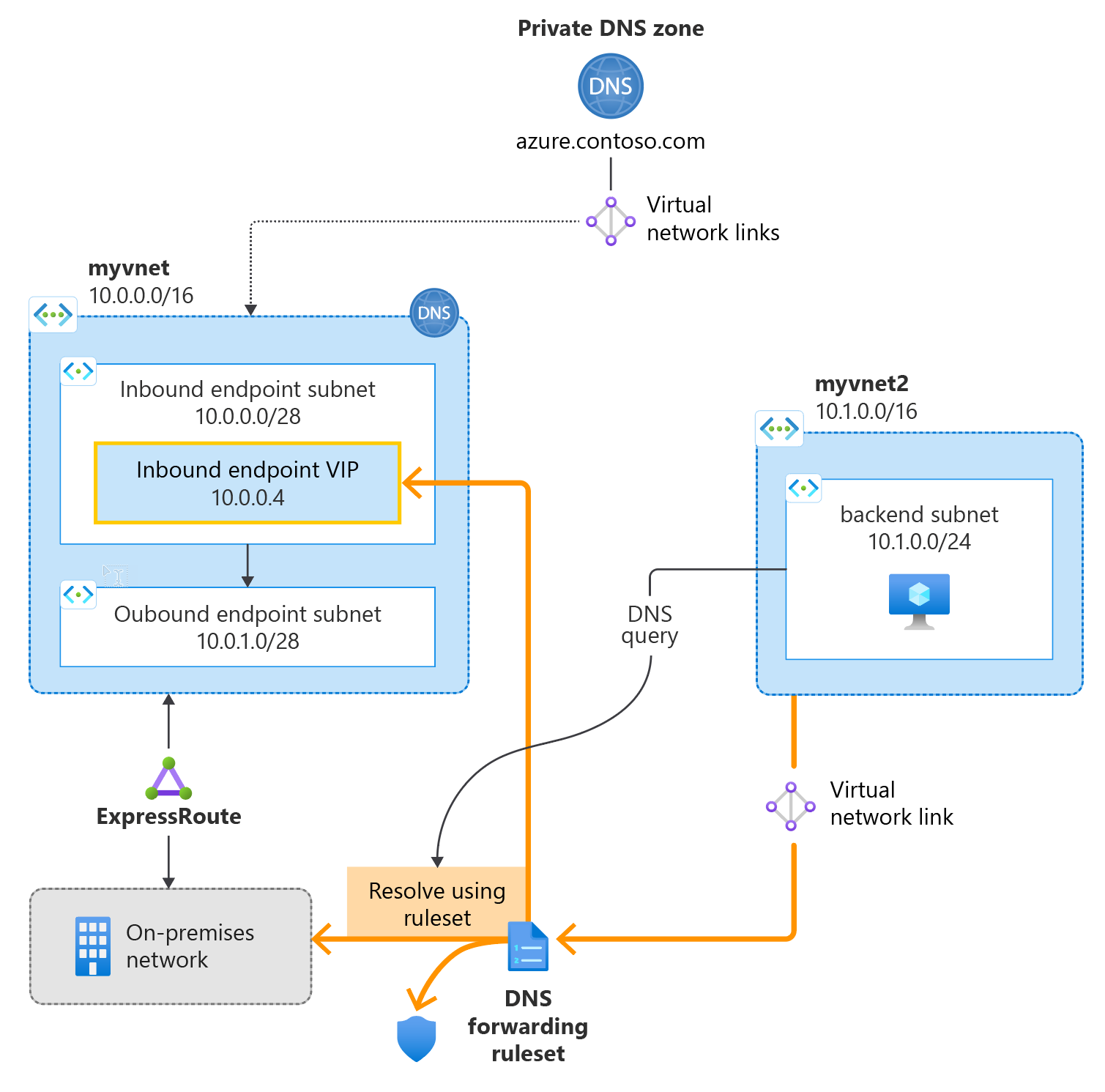

- Er worden twee VNets gemaakt: myvnet en myvnet2.

- Er wordt een privé-resolver van Azure DNS gemaakt in het eerste VNet met een binnenkomend eindpunt op 10.10.0.4.

- Er wordt een dns-regelset gemaakt voor de privé-resolver.

- De regelset voor dns-doorstuur is gekoppeld aan het tweede VNet.

- Voorbeeldregels worden toegevoegd aan de dns-regelset voor doorsturen.

In dit artikel wordt het doorsturen van DNS naar een on-premises netwerk niet gedemonstreert. Zie Azure- en on-premises domeinen oplossen voor meer informatie.

In de volgende afbeelding ziet u een overzicht van de installatie die in dit artikel wordt gebruikt:

Vereisten

Een Azure-abonnement is vereist.

- Als u nog geen abonnement op Azure hebt, kunt u een gratis account maken.

De naamruimte van de Microsoft.Network-provider registreren

Voordat u Microsoft.Network-services met uw Azure-abonnement kunt gebruiken, moet u de Microsoft.Network-naamruimte registreren:

- Selecteer de blade Abonnement in Azure Portal en kies vervolgens uw abonnement.

- Selecteer resourceproviders onder Instellingen.

- Selecteer Microsoft.Network en selecteer Registreren.

Een brongroep maken

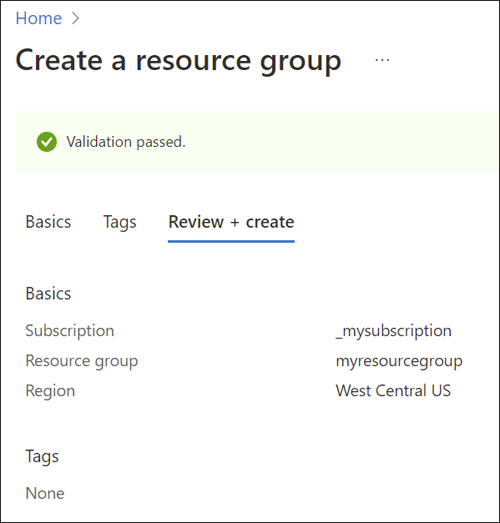

Maak of kies eerst een bestaande resourcegroep om de resources voor uw DNS-resolver te hosten. De resourcegroep moet zich in een ondersteunde regio bevinden. In dit voorbeeld is de locatie VS - west-centraal. Een nieuwe resourcegroep maken:

Selecteer Een resourcegroep maken.

Selecteer de naam van uw abonnement, voer een naam in voor de resourcegroep en kies een ondersteunde regio.

Selecteer Controleren en maken en selecteer vervolgens Maken.

Een virtueel netwerk maken

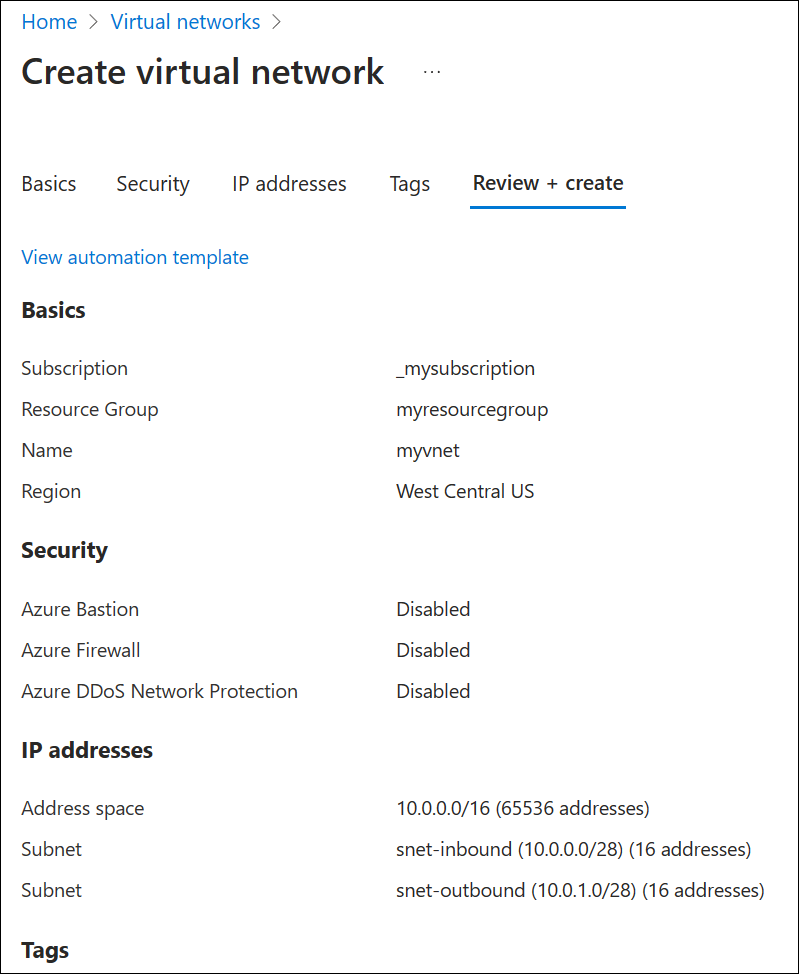

Voeg vervolgens een virtueel netwerk toe aan de resourcegroep die u hebt gemaakt en configureer subnetten.

Selecteer de resourcegroep die u hebt gemaakt, selecteer Maken, selecteer Netwerken in de lijst met categorieën en selecteer vervolgens Naast Virtueel netwerk maken.

Voer op het tabblad Basisinformatie een naam in voor het nieuwe virtuele netwerk en selecteer de regio die hetzelfde is als uw resourcegroep.

Wijzig op het tabblad IP-adressen de IPv4-adresruimte in 10.0.0.0/16.

Selecteer Subnet toevoegen en voer de naam en het adresbereik van het subnet in:

- Subnetnaam: snet-inbound

- Subnetadresbereik: 10.0.0.0/28

- Selecteer Toevoegen om het nieuwe subnet toe te voegen.

Selecteer Subnet toevoegen en configureer het uitgaande eindpuntsubnet:

- Subnetnaam: snet-uitgaand

- Subnetadresbereik: 10.0.1.0/28

- Selecteer Toevoegen om dit subnet toe te voegen.

Selecteer Controleren en maken en selecteer vervolgens Maken.

Een DNS-resolver maken in het virtuele netwerk

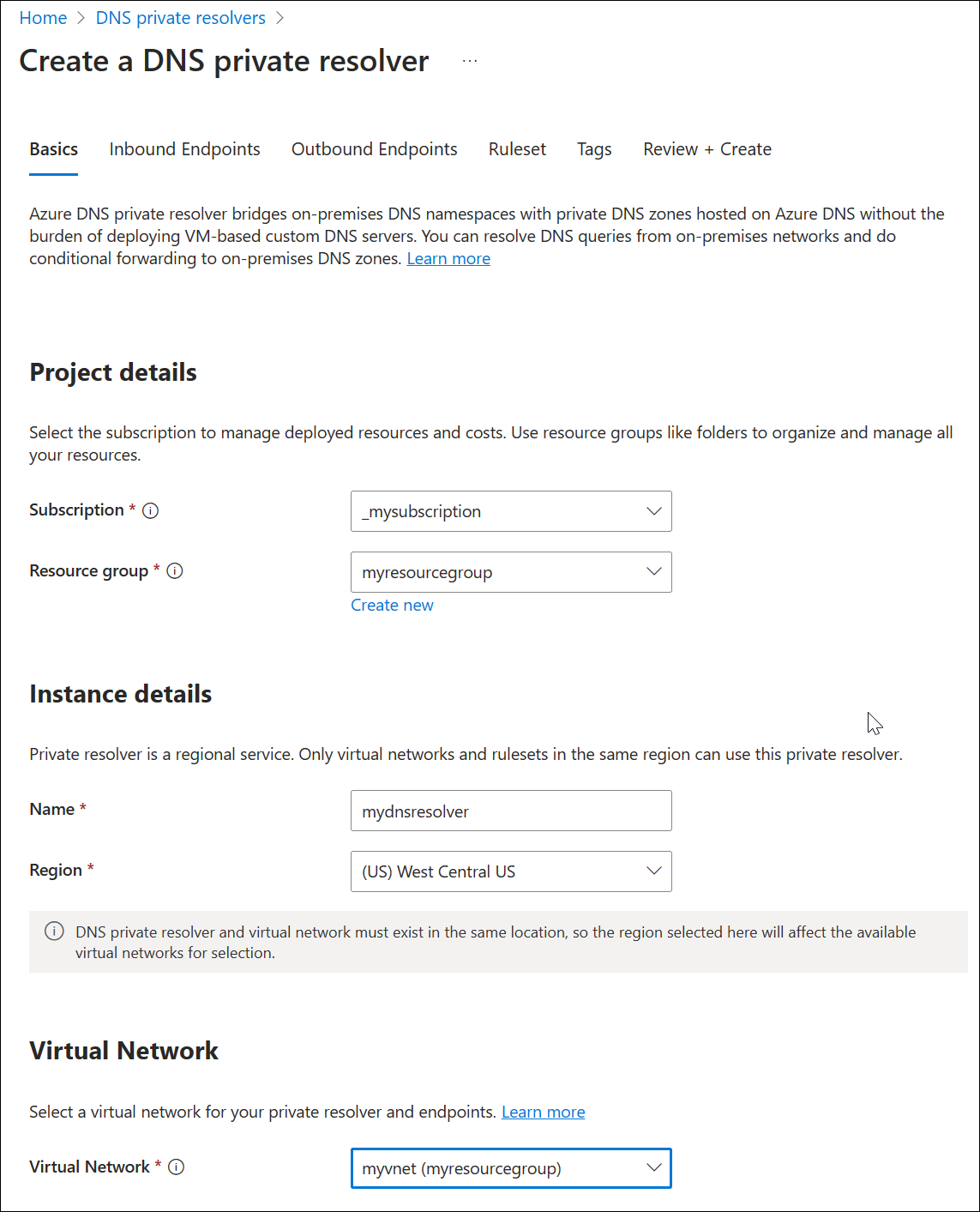

Open De Azure-portal en zoek naar PRIVÉ-DNS-resolvers.

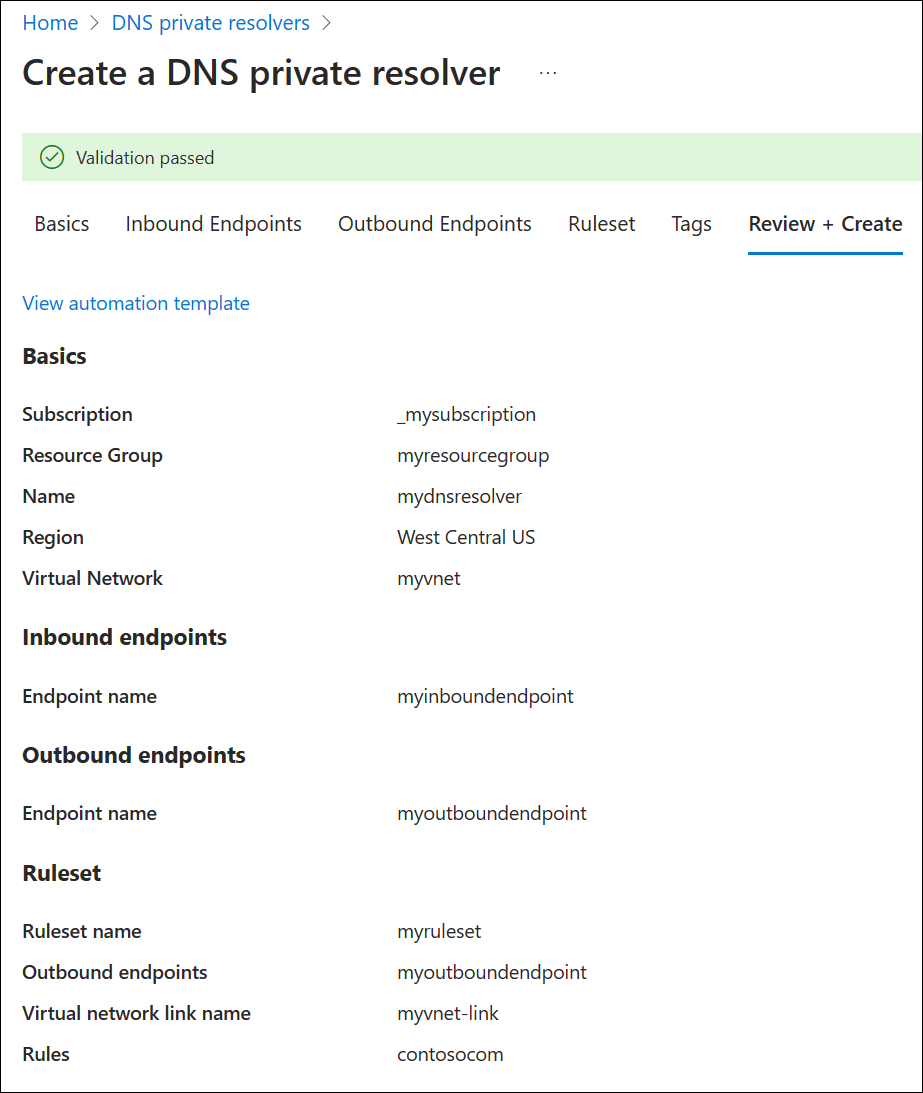

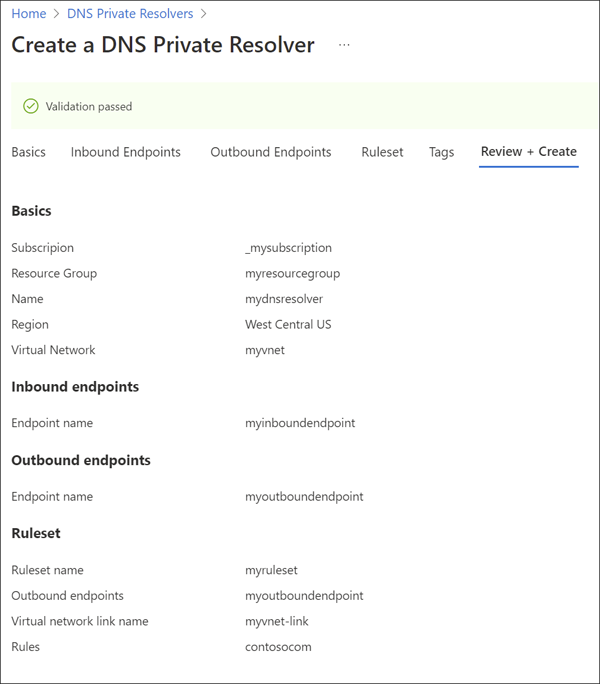

Selecteer privé-dns-resolvers, selecteer Maken en voer vervolgens op het tabblad Basisbeginselen voor Het maken van een privé-DNS-resolver het volgende in:

- Abonnement: kies de abonnementsnaam die u gebruikt.

- Resourcegroep: kies de naam van de resourcegroep die u hebt gemaakt.

- Naam: Voer een naam in voor uw DNS-resolver (bijvoorbeeld mydnsresolver).

- Regio: kies de regio die u hebt gebruikt voor het virtuele netwerk.

- Virtueel netwerk: selecteer het virtuele netwerk dat u hebt gemaakt.

Maak de DNS-resolver nog niet.

Selecteer het tabblad Inkomende eindpunten , selecteer Een eindpunt toevoegen en voer een naam in naast de eindpuntnaam (bijvoorbeeld myinboundendpoint).

Selecteer naast Subnet het binnenkomende eindpuntsubnet dat u hebt gemaakt (bijvoorbeeld snet-inbound, 10.0.0.0/28) en selecteer Opslaan.

Selecteer het tabblad Uitgaande eindpunten , selecteer Een eindpunt toevoegen en voer vervolgens een naam in naast de eindpuntnaam (bijvoorbeeld myoutboundendpoint).

Selecteer naast Subnet het uitgaande eindpuntsubnet dat u hebt gemaakt (bijvoorbeeld snet-uitgaand, 10.0.1.0/28) en selecteer Opslaan.

Selecteer het tabblad Regelset , selecteer Een regelset toevoegen en voer het volgende in:

- Naam van regelset: Voer een naam in voor uw regelset (bijvoorbeeld: myruleset).

- Eindpunten: Selecteer het uitgaande eindpunt dat u hebt gemaakt (bijvoorbeeld myoutboundendpoint).

Selecteer onder Regels de optie Toevoegen en voer de regels voor het doorsturen van voorwaardelijke DNS in. Voorbeeld:

- Regelnaam: voer een regelnaam in (bijvoorbeeld contosocom).

- Domeinnaam: Voer een domeinnaam in met een volgpunt (bijvoorbeeld: contoso.com.).

- Regelstatus: kies Ingeschakeld of Uitgeschakeld. De standaardwaarde is ingeschakeld.

- Selecteer Een bestemming toevoegen en voer een gewenste IPv4-doeladres in (bijvoorbeeld 203.0.113.10).

- Selecteer desgewenst Opnieuw een bestemming toevoegen om een ander IPv4-doeladres toe te voegen (bijvoorbeeld: 203.0.113.111).

- Wanneer u klaar bent met het toevoegen van doel-IP-adressen, selecteert u Toevoegen.

Selecteer Controleren en maken en selecteer Maken.

In dit voorbeeld is er slechts één regel voor voorwaardelijk doorsturen, maar u kunt er veel maken. Bewerk de regels om ze indien nodig in of uit te schakelen.

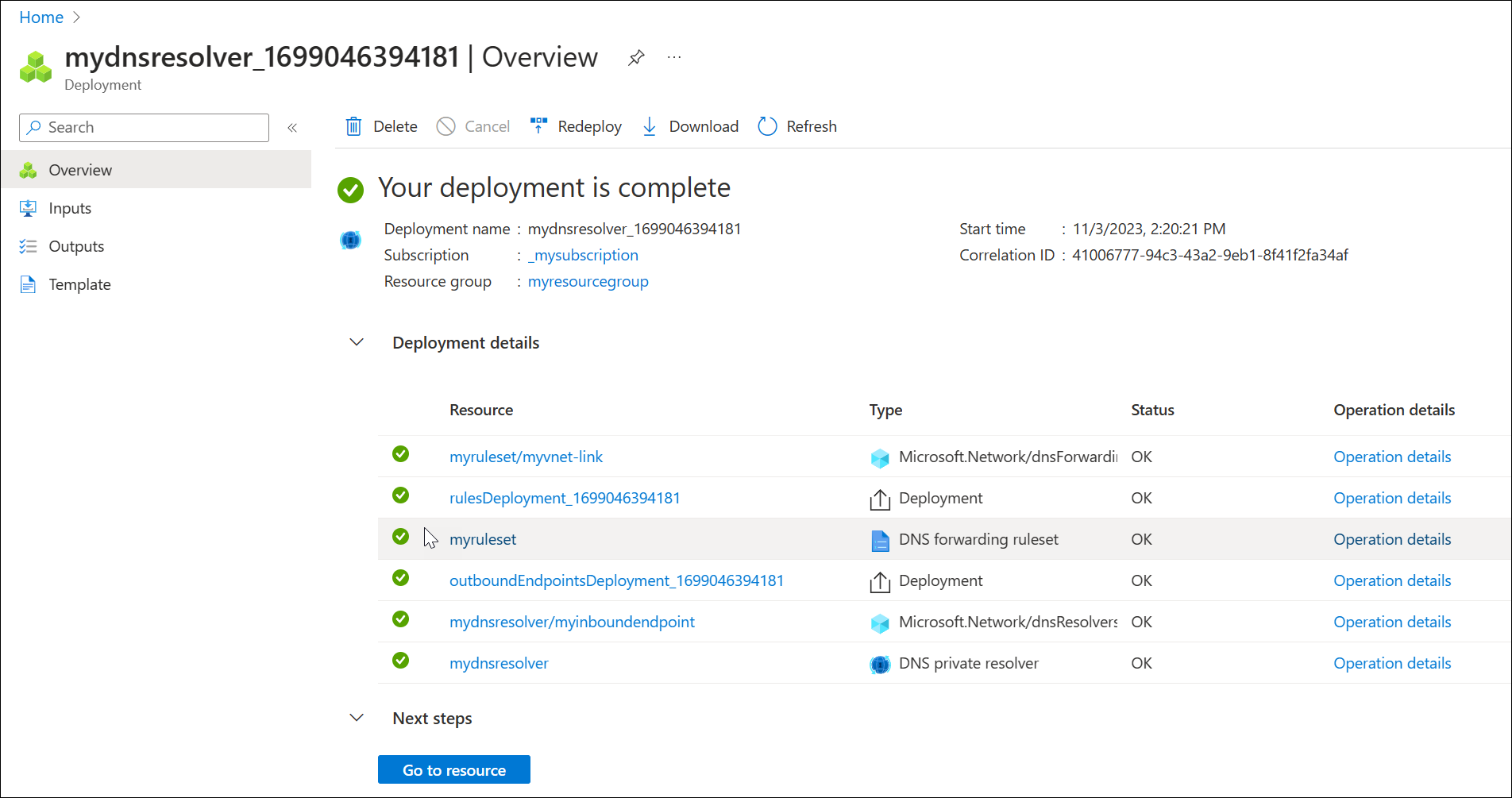

Nadat u Maken hebt geselecteerd, begint de implementatie van de nieuwe DNS-resolver. Dit proces kan een paar minuten duren. De status van elk onderdeel wordt weergegeven tijdens de implementatie.

Een tweede virtueel netwerk maken

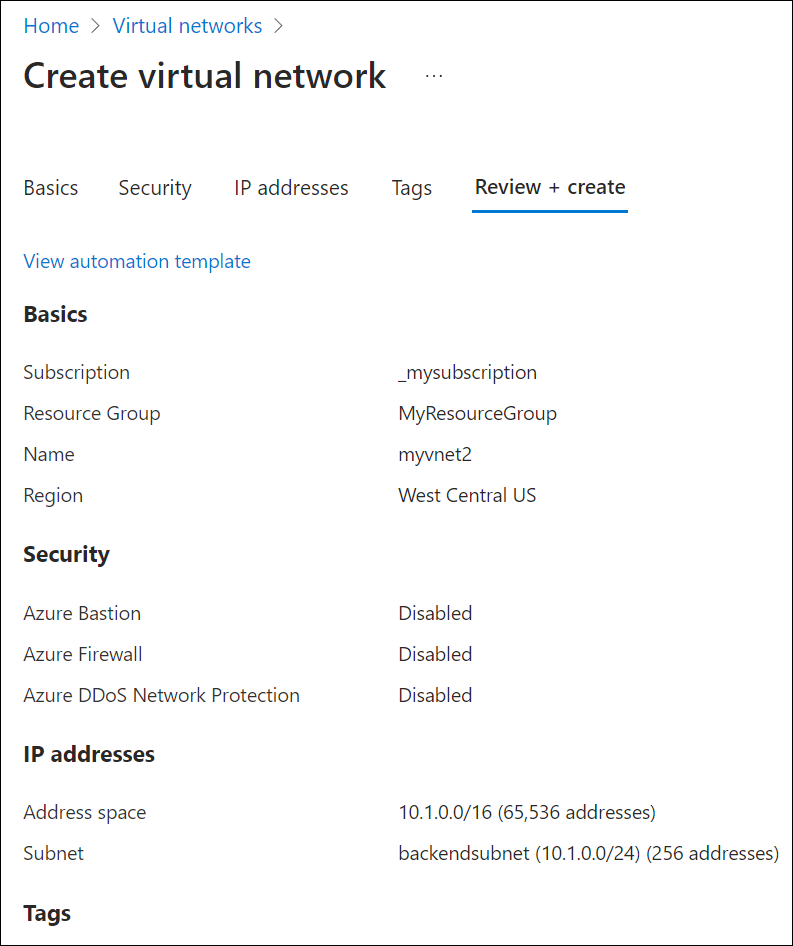

Maak een tweede virtueel netwerk om een on-premises of andere omgeving te simuleren. Een tweede virtueel netwerk maken:

Selecteer Virtuele netwerken in de lijst met Azure-services of zoek naar Virtuele netwerken en selecteer vervolgens Virtuele netwerken.

Selecteer Maken en selecteer vervolgens op het tabblad Basisbeginselen uw abonnement en kies dezelfde resourcegroep die u in deze handleiding hebt gebruikt (bijvoorbeeld myresourcegroup).

Voer naast Naam een naam in voor het nieuwe virtuele netwerk (bijvoorbeeld myvnet2).

Controleer of de geselecteerde regio dezelfde regio is die eerder in deze handleiding is gebruikt (bijvoorbeeld VS - west-centraal).

Selecteer het tabblad IP-adressen en bewerk de standaard-IP-adresruimte. Vervang de adresruimte door een gesimuleerde on-premises adresruimte (bijvoorbeeld 10.1.0.0/16).

Selecteer Subnet toevoegen en voer het volgende in:

- Subnetnaam: back-endsubnet

- Subnetadresbereik: 10.1.0.0/24

Selecteer Toevoegen, Selecteer Beoordelen en maken en selecteer Vervolgens Maken.

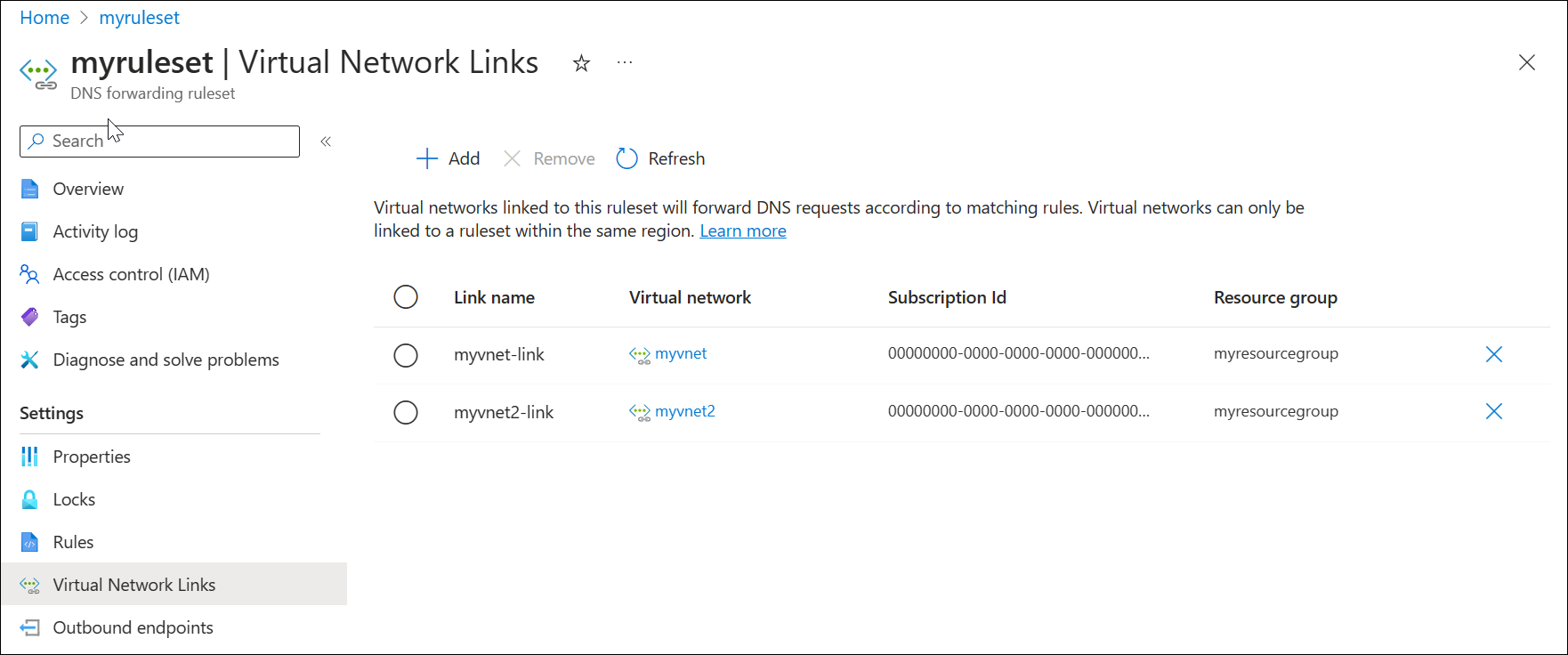

De regelset voor doorsturen koppelen aan het tweede virtuele netwerk

Als u de regelset voor doorsturen wilt toepassen op het tweede virtuele netwerk, moet u een virtuele koppeling maken.

Zoek naar regelsets voor DNS-doorsturen in de lijst met Azure-services en selecteer uw regelset (bijvoorbeeld: myruleset).

Selecteer Virtuele netwerkkoppelingen, selecteer Toevoegen, kies myvnet2 en gebruik de standaardkoppelingsnaam myvnet2-link.

Selecteer Toevoegen en controleer of de koppeling is toegevoegd. U moet de pagina mogelijk vernieuwen.

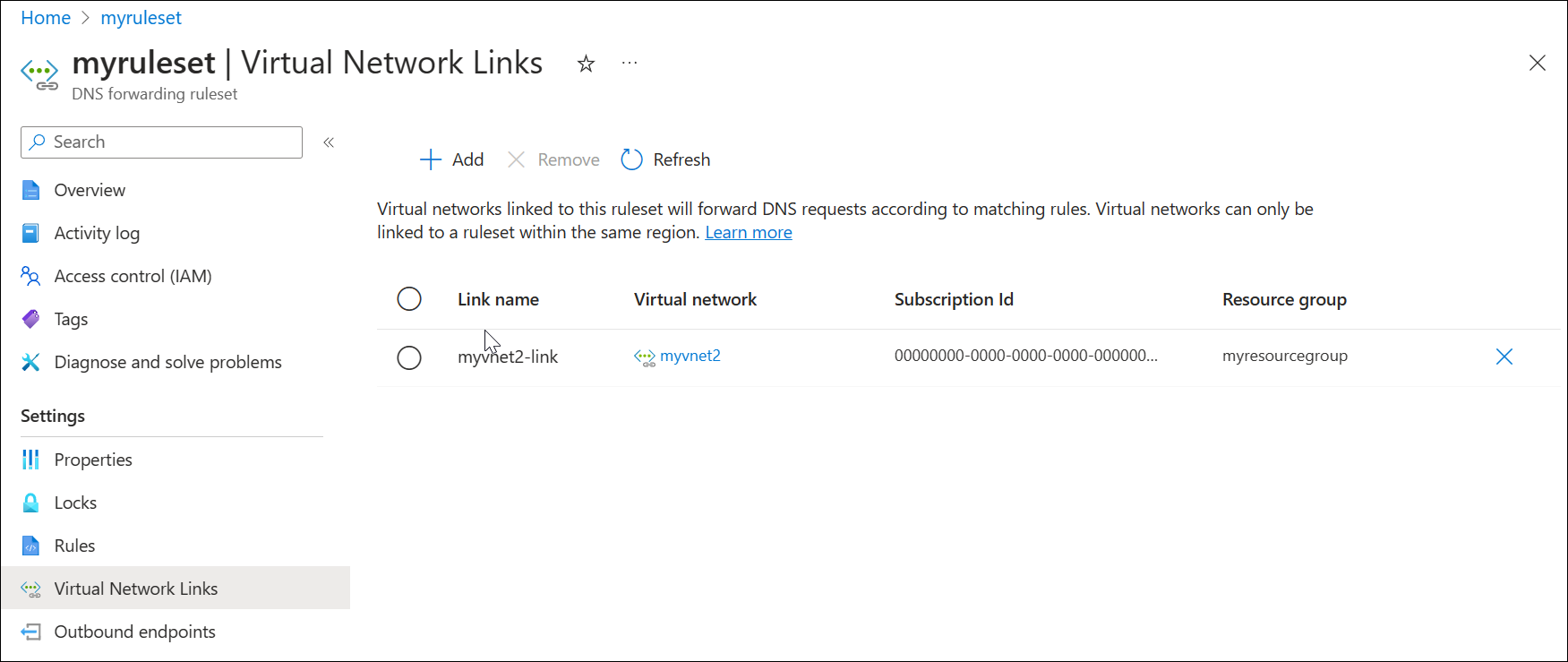

Een koppeling naar een virtueel netwerk verwijderen

Verderop in dit artikel wordt een regel gemaakt met behulp van het binnenkomende privé-resolver-eindpunt als bestemming. Deze configuratie kan een DNS-omzettingslus veroorzaken als het VNet waar de resolver is ingericht ook is gekoppeld aan de regelset. U kunt dit probleem oplossen door de koppeling naar myvnet te verwijderen.

Zoek naar regelsets voor DNS-doorsturen in de lijst met Azure-services en selecteer uw regelset (bijvoorbeeld: myruleset).

Selecteer Virtuele netwerkkoppelingen, kies myvnet-link, selecteer Verwijderen en selecteer OK.

Een dns-regelset voor doorsturen configureren

Voeg specifieke regels toe of verwijder de regelset voor het doorsturen van DNS naar wens, zoals:

- Een regel voor het omzetten van een Azure Privé-DNS-zone die is gekoppeld aan uw virtuele netwerk: azure.contoso.com.

- Een regel voor het omzetten van een on-premises zone: internal.contoso.com.

- Een jokertekenregel voor het doorsturen van niet-overeenkomende DNS-query's naar een beschermende DNS-service.

Belangrijk

De regels die in deze quickstart worden weergegeven, zijn voorbeelden van regels die kunnen worden gebruikt voor specifieke scenario's. Geen van de regels die in dit artikel worden beschreven, zijn vereist. Wees voorzichtig met het testen van uw doorstuurregels en zorg ervoor dat de regels geen problemen met DNS-omzetting veroorzaken.

Als u een jokertekenregel opneemt in uw regelset, moet u ervoor zorgen dat de doel-DNS-service openbare DNS-namen kan omzetten. Sommige Azure-services hebben afhankelijkheden van openbare naamomzetting.

Een regel verwijderen uit de regelset voor doorsturen

Afzonderlijke regels kunnen worden verwijderd of uitgeschakeld. In dit voorbeeld wordt een regel verwijderd.

- Zoek naar dns-regelsets voor doorsturen in de azure-serviceslijst en selecteer deze.

- Selecteer de regelset die u eerder hebt geconfigureerd (bijvoorbeeld myruleset) en selecteer vervolgens Regels.

- Selecteer de contosocom-voorbeeldregel die u eerder hebt geconfigureerd, selecteer Verwijderen en selecteer vervolgens OK.

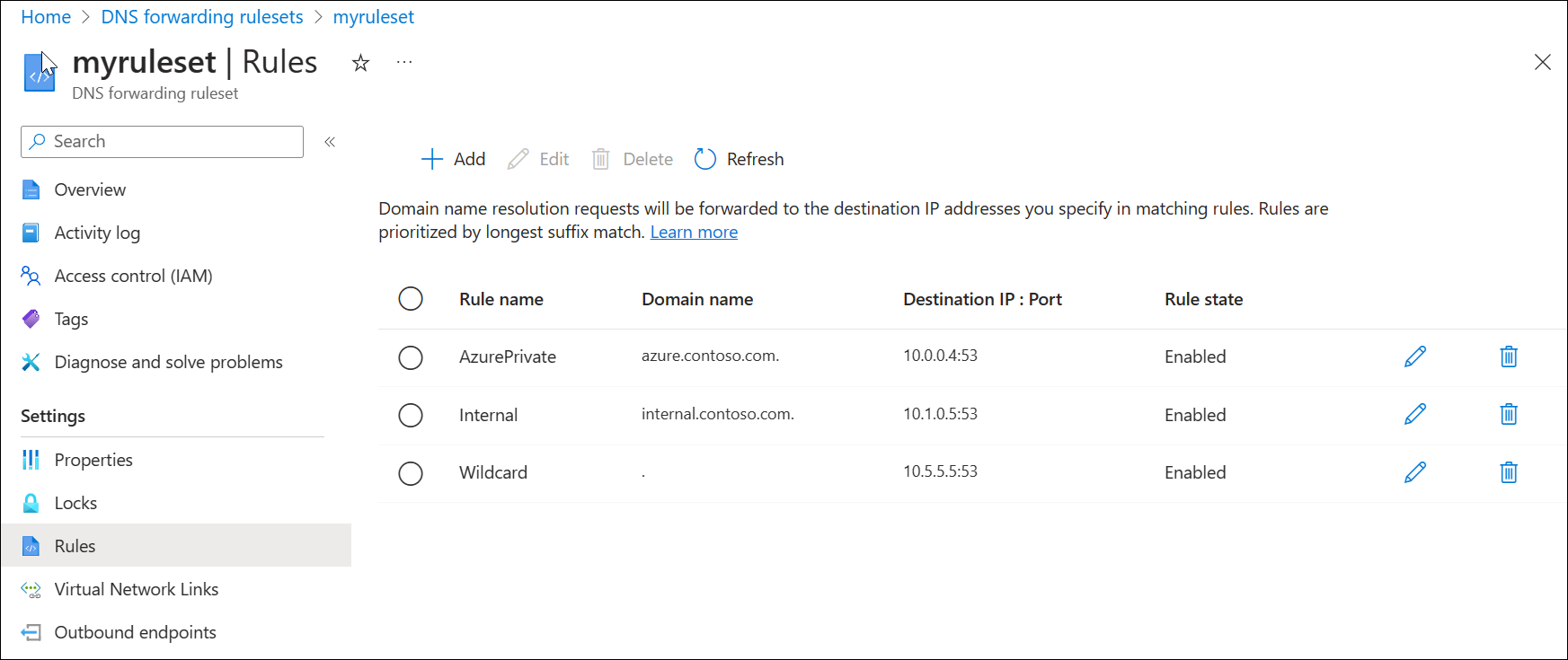

Regels toevoegen aan de regelset voor doorsturen

Voeg drie nieuwe regels voor voorwaardelijk doorsturen toe aan de regelset.

Op de myruleset | De pagina Regels , selecteer Toevoegen en voer de volgende regelgegevens in:

- Regelnaam: AzurePrivate

- Domeinnaam: azure.contoso.com.

- Regelstatus: ingeschakeld

Voer onder Doel-IP-adres 10.0.0.4 in en selecteer vervolgens Toevoegen.

Op de myruleset | De pagina Regels , selecteer Toevoegen en voer de volgende regelgegevens in:

- Regelnaam: Intern

- Domeinnaam: internal.contoso.com.

- Regelstatus: ingeschakeld

Voer onder Doel-IP-adres 192.168.1.2 in en selecteer Vervolgens Toevoegen.

Op de myruleset | De pagina Regels , selecteer Toevoegen en voer de volgende regelgegevens in:

- Regelnaam: Jokerteken

- Domeinnaam: . (voer alleen een punt in)

- Regelstatus: ingeschakeld

Voer onder Doel-IP-adres 10.5.5.5 in en selecteer Vervolgens Toevoegen.

In dit voorbeeld:

- 10.0.0.4 is het binnenkomende eindpunt van de resolver.

- 192.168.1.2 is een on-premises DNS-server.

- 10.5.5.5 is een beschermende DNS-service.

De privé-resolver testen

U moet nu DNS-verkeer naar uw DNS-resolver kunnen verzenden en records kunnen oplossen op basis van uw doorstuurregelsets, waaronder:

- Azure DNS-privézones die zijn gekoppeld aan het virtuele netwerk waar de resolver wordt geïmplementeerd.

- Als een VNet is gekoppeld aan de privézone zelf, heeft het geen regel nodig voor de privézone in de regelset voor doorsturen. Resources in het VNet kunnen de zone rechtstreeks oplossen. In dit voorbeeld is het tweede VNet echter niet gekoppeld aan de privézone. De zone kan nog steeds worden omgezet met behulp van de regelset voor doorsturen. Zie Private Resolver Architecture voor meer informatie over dit ontwerp.

- Privé-DNS zones die on-premises worden gehost.

- DNS-zones in de openbare DNS-naamruimte voor internet.