Scenario's voor Azure Privé-DNS-zones

Azure Privé-DNS-zones bieden naamomzetting binnen een virtueel netwerk en tussen virtuele netwerken. In dit artikel bekijken we enkele veelvoorkomende scenario's die kunnen profiteren van het gebruik van deze functie.

Scenario: Naamomzetting die is gericht op één virtueel netwerk

In dit scenario hebt u een virtueel netwerk in Azure met veel resources, waaronder virtuele machines. U moet resources in het virtuele netwerk omzetten met behulp van een specifieke domeinnaam (DNS-zone). U hebt ook de naamomzetting nodig om privé te zijn en niet toegankelijk vanaf internet. Ten slotte hebt u Azure nodig om vm's automatisch te registreren in de DNS-zone.

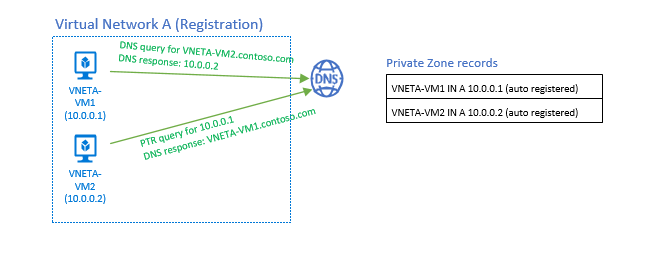

Dit scenario wordt hieronder weergegeven. We hebben een virtueel netwerk met de naam A met twee VM's (VNETA-VM1 en VNETA-VM2). Aan elke VIRTUELE machine is een privé-IP-adres gekoppeld. Nadat u bijvoorbeeld contoso.comeen privézone hebt gemaakt en het virtuele netwerk 'A' als een virtueel registratienetwerk hebt gekoppeld, maakt Azure DNS automatisch twee A-records in de zone die verwijst naar de twee VM's. DNS-query's van VNETA-VM1 kunnen nu worden omgezet VNETA-VM2.contoso.com en ontvangen een DNS-antwoord dat het privé-IP-adres van VNETA-VM2 bevat.

U kunt ook een omgekeerde DNS-query (PTR) uitvoeren voor het privé-IP-adres van VNETA-VM1 (10.0.0.1) van VNETA-VM2. Het DNS-antwoord bevat de naam VNETA-VM1, zoals verwacht.

Notitie

De IP-adressen 10.0.0.1 en 10.0.0.2 zijn alleen voorbeelden. Omdat Azure de eerste vier adressen in een subnet reserveert, worden de .1- en .2-adressen normaal gesproken niet toegewezen aan een virtuele machine.

Scenario: Naamomzetting in virtuele netwerken

In dit scenario moet u een privézone koppelen aan meerdere virtuele netwerken. U kunt deze oplossing implementeren in verschillende netwerkarchitecturen, zoals het Hub-and-Spoke-model. Deze configuratie is wanneer een centraal hub-virtueel netwerk wordt gebruikt om meerdere virtuele spoke-netwerken met elkaar te verbinden. Het virtuele netwerk van de centrale hub kan worden gekoppeld als het virtuele registratienetwerk en de virtuele spoke-netwerken kunnen worden gekoppeld als virtuele netwerken voor resolutie.

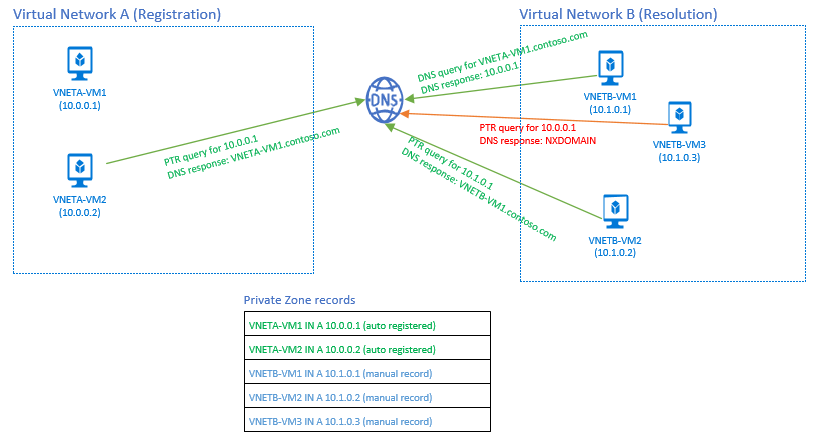

In het volgende diagram ziet u een vereenvoudigde versie van dit scenario met slechts twee virtuele netwerken: A en B. A wordt gedefinieerd als een virtueel registratienetwerk en B wordt gedefinieerd als een virtueel oplossingsnetwerk. De bedoeling is dat beide virtuele netwerken een gemeenschappelijke zone contoso.comdelen. Wanneer de zone wordt gemaakt, worden virtuele netwerken die zijn gedefinieerd als registratie automatisch DNS-records voor VIRTUELE machines in het virtuele netwerk (VNETA-VM1 en VNETA-VM2) geregistreerd. U kunt ook handmatig DNS-records toevoegen aan de zone voor VM's in het virtuele netwerk B van de resolutie. Met deze installatie ziet u het volgende gedrag voor doorsturen en omgekeerde DNS-query's:

- Een DNS-query van VNETB-VM1 in het virtuele oplossingsnetwerk B, voor VNETA-VM1.contoso.com, ontvangt een DNS-antwoord met het privé-IP-adres van VNETA-VM1.

- Een omgekeerde DNS-query (PTR) van VNETB-VM2 in het virtuele netwerk B van resolutie, voor 10.1.0.1, ontvangt een DNS-antwoord met de FQDN-VNETB-VM1.contoso.com.

- Een omgekeerde DNS-query (PTR) van VNETB-VM3 in het virtuele resolutienetwerk B, voor 10.0.0.1, ontvangt NXDOMAIN. De reden hiervoor is dat omgekeerde DNS-query's alleen zijn gericht op hetzelfde virtuele netwerk.

Scenario: Split-Horizon-functionaliteit

In dit scenario hebt u een andere naamomzetting nodig die afhankelijk is van de locatie van de client voor dezelfde DNS-zone. Mogelijk hebt u een persoonlijke en een openbare versie van uw toepassing met verschillende functies of gedragingen. U hebt het gebruik van dezelfde domeinnaam voor beide versies vereist. Dit scenario kan worden uitgevoerd door een openbare en privézone te maken in Azure DNS met dezelfde naam.

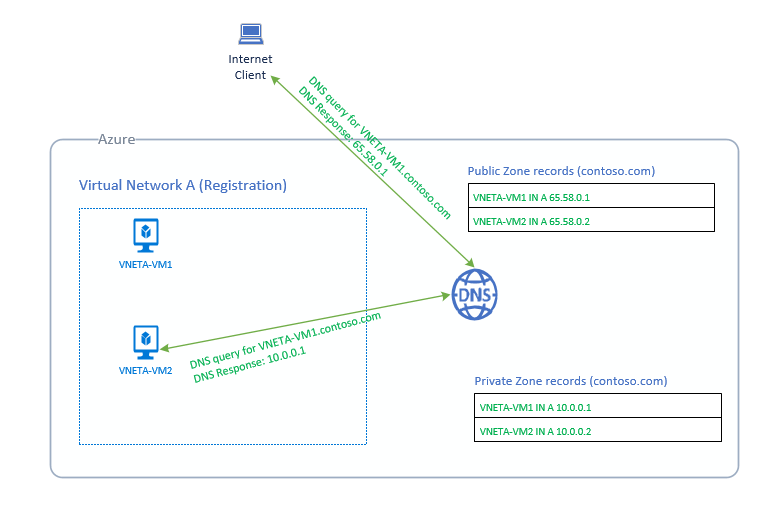

In het volgende diagram ziet u dit scenario. U hebt een virtueel netwerk A met twee VM's (VNETA-VM1 en VNETA-VM2). Beide hebben een privé-IP en een openbaar IP-adres geconfigureerd. Er is een openbare DNS-zone contoso.com gemaakt en worden de openbare IP-adressen voor deze VM's geregistreerd als DNS-records binnen de zone. Er wordt ook een privé-DNS-zone gemaakt met de naam contoso.com. U hebt virtueel netwerk A gedefinieerd als een virtueel registratienetwerk. Azure registreert de VM's vervolgens automatisch als A-records in de privézone, die verwijst naar hun privé-IP-adressen.

Wanneer een internetclient nu een DNS-query VNETA-VM1.contoso.comuitvoert, retourneert Azure de openbare IP-record uit de openbare zone. Als dezelfde DNS-query wordt uitgegeven vanaf een andere VIRTUELE machine (bijvoorbeeld: VNETA-VM2) in hetzelfde virtuele netwerk A, retourneert Azure de privé-IP-record uit de privézone.

Volgende stappen

Zie Azure DNS gebruiken voor privédomeinen voor meer informatie over Privé-DNS zones.

Meer informatie over het maken van een Privé-DNS-zone in Azure DNS.

Meer informatie over DNS-zones en -records door naar: OVERZICHT van DNS-zones en -records te bezoeken.

Informatie over enkele van de andere belangrijke netwerkmogelijkheden van Azure.