DNS-instellingen voor Azure Firewall-beleid

U kunt een aangepaste DNS-server configureren en DNS-proxy inschakelen voor Azure Firewall. Configureer deze instellingen wanneer u de firewall implementeert of configureer deze later vanaf de pagina DNS-instellingen . Azure Firewall maakt standaard gebruik van Azure DNS en DNS-proxy is uitgeschakeld.

DNS-servers

Een DNS-server onderhoudt en zet domeinnamen om in IP-adressen. Azure Firewall maakt standaard gebruik van Azure DNS voor naamomzetting. Met de DNS-serverinstelling kunt u uw eigen DNS-servers configureren voor Azure Firewall-naamomzetting. U kunt één server of meerdere servers configureren. Als u meerdere DNS-servers configureert, wordt de gebruikte server willekeurig gekozen. U kunt maximaal 15 DNS-servers configureren in Aangepaste DNS.

Notitie

Voor exemplaren van Azure Firewall die worden beheerd met behulp van Azure Firewall Manager, worden de DNS-instellingen geconfigureerd in het bijbehorende Azure Firewall-beleid.

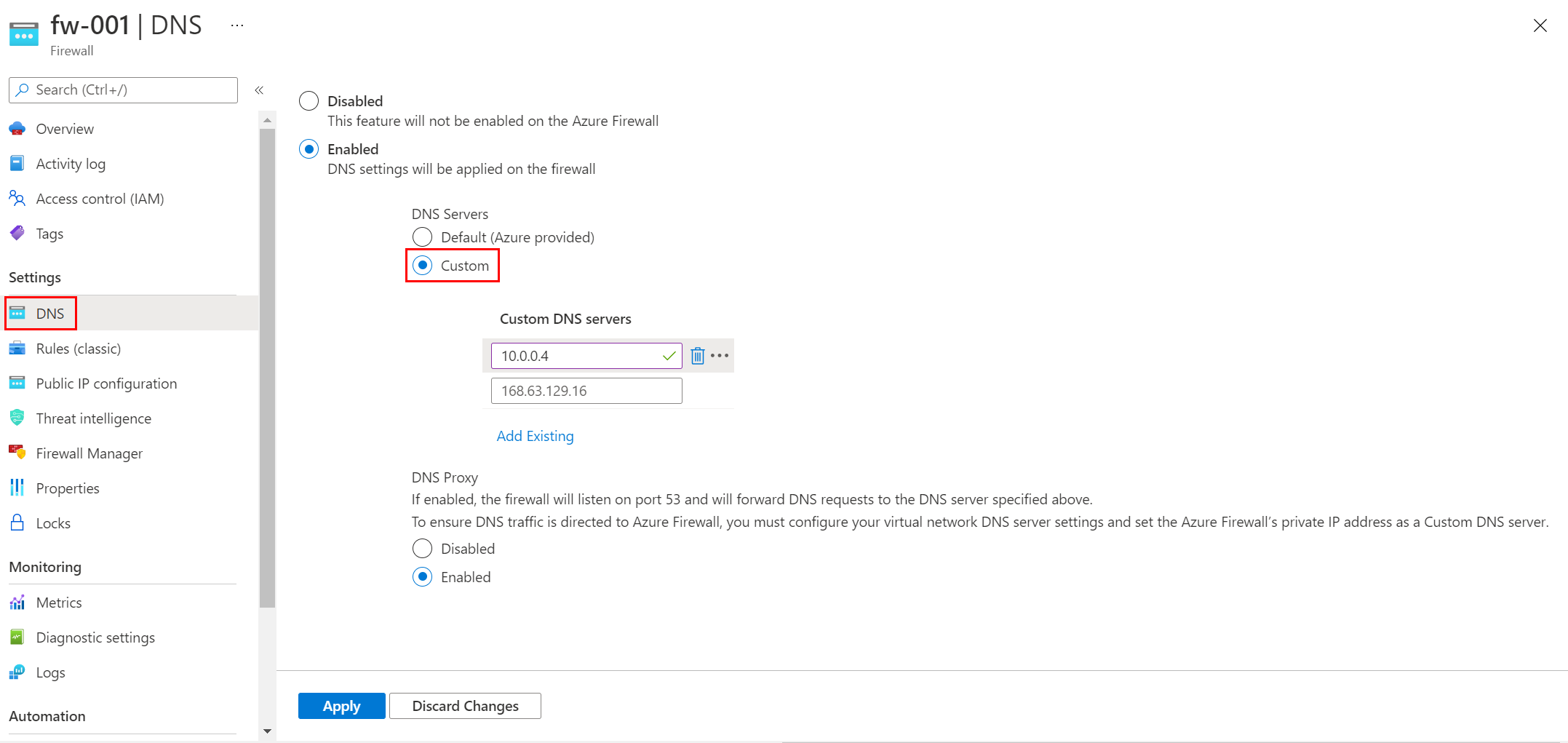

Aangepaste DNS-servers configureren

- Selecteer DNS-instellingen onder Azure Firewall-instellingen.

- Onder DNS-servers kunt u bestaande DNS-servers typen of toevoegen die eerder in uw virtuele netwerk zijn opgegeven.

- Selecteer Toepassen.

De firewall stuurt nu DNS-verkeer door naar de opgegeven DNS-servers voor naamomzetting.

DNS-proxy

U kunt Azure Firewall configureren om te fungeren als een DNS-proxy. Een DNS-proxy is een intermediair voor DNS-aanvragen van virtuele clientmachines naar een DNS-server.

Als u FQDN-filtering (Fully Qualified Domain Name) wilt inschakelen in netwerkregels, schakelt u DNS-proxy in en werkt u de configuratie van de virtuele machine bij om de firewall als EEN DNS-proxy te gebruiken.

Als u FQDN-filtering inschakelt in netwerkregels en u geen virtuele clientmachines configureert voor het gebruik van de firewall als EEN DNS-proxy, kunnen DNS-aanvragen van deze clients op een ander tijdstip naar een DNS-server reizen of een ander antwoord retourneren in vergelijking met die van de firewall. Het is raadzaam om virtuele clientmachines te configureren voor het gebruik van de Azure Firewall als hun DNS-proxy. Hierdoor wordt Azure Firewall in het pad van de clientaanvragen opgenomen om inconsistentie te voorkomen.

Wanneer Azure Firewall een DNS-proxy is, zijn er twee typen cachefuncties mogelijk:

Positieve cache: DNS-omzetting is geslaagd. De firewall slaat deze antwoorden in de cache op volgens de TTL (time to live) in het antwoord tot maximaal 1 uur.

Negatieve cache: DNS-resolutie resulteert in geen antwoord of geen resolutie. De firewall slaat deze antwoorden in de cache op volgens de TTL in het antwoord, tot maximaal 30 minuten.

De DNS-proxy slaat alle opgeloste IP-adressen van FQDN's op in netwerkregels. Als best practice kunt u FQDN's gebruiken die worden omgezet in één IP-adres.

Overname van beleid

Dns-instellingen voor beleid die zijn toegepast op een zelfstandige firewall overschrijven de DNS-instellingen van de zelfstandige firewall. Een onderliggend beleid neemt alle DNS-instellingen voor bovenliggend beleid over, maar kan het bovenliggende beleid overschrijven.

Als u bijvoorbeeld FQDN's in de netwerkregel wilt gebruiken, moet de DNS-proxy zijn ingeschakeld. Maar als een bovenliggend beleid geen DNS-proxy heeft ingeschakeld, biedt het onderliggende beleid geen ondersteuning voor FQDN's in netwerkregels, tenzij u deze instelling lokaal overschrijft.

DNS-proxyconfiguratie

Voor de DNS-proxyconfiguratie zijn drie stappen vereist:

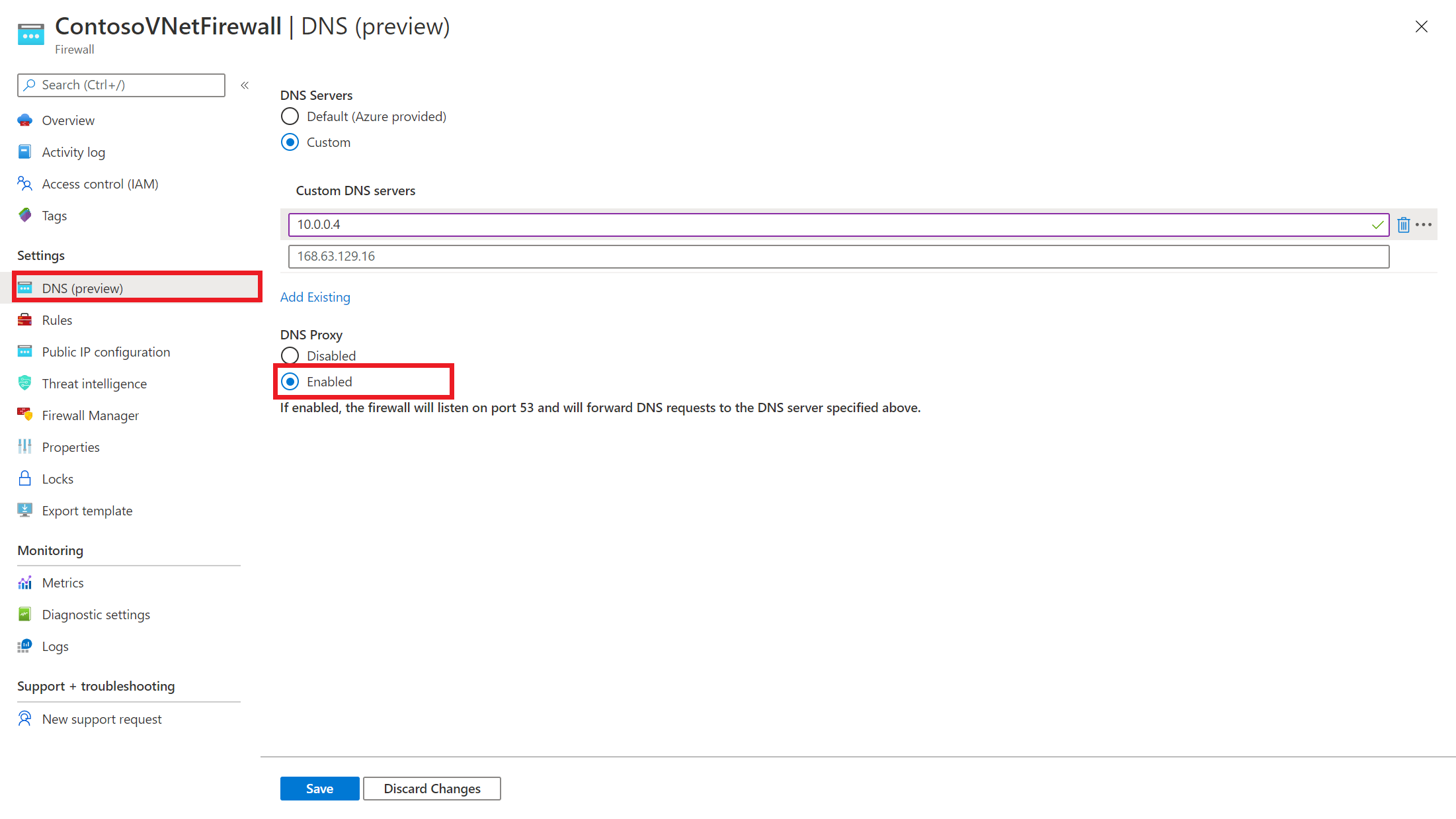

- Schakel de DNS-proxy in de DNS-instellingen van Azure Firewall in.

- Configureer eventueel uw aangepaste DNS-server of gebruik de opgegeven standaardwaarde.

- Configureer het privé-IP-adres van Azure Firewall als een aangepast DNS-adres in de DNS-serverinstellingen van uw virtuele netwerk. Deze instelling zorgt ervoor dat DNS-verkeer wordt omgeleid naar Azure Firewall.

Als u dns-proxy wilt configureren, moet u de instelling voor dns-servers voor het virtuele netwerk configureren voor het gebruik van het privé-IP-adres van de firewall. Schakel vervolgens de DNS-proxy in de DNS-instellingen van Azure Firewall in.

DNS-servers voor virtueel netwerk configureren

- Selecteer het virtuele netwerk waar het DNS-verkeer wordt gerouteerd via het Azure Firewall-exemplaar.

- Selecteer onder Instellingen de optie DNS-servers.

- Selecteer onder DNS-servers de optie Aangepast.

- Voer het privé-IP-adres van de firewall in.

- Selecteer Opslaan.

- Start de VIRTUELE machines die zijn verbonden met het virtuele netwerk opnieuw op, zodat ze de nieuwe DNS-serverinstellingen krijgen toegewezen. VM's blijven hun huidige DNS-instellingen gebruiken totdat ze opnieuw worden opgestart.

DNS-proxy inschakelen

- Selecteer uw Azure Firewall-exemplaar.

- Selecteer dns-instellingen onder Instellingen.

- DNS-proxy is standaard uitgeschakeld. Wanneer deze instelling is ingeschakeld, luistert de firewall op poort 53 en stuurt de DNS-aanvragen door naar de geconfigureerde DNS-servers.

- Controleer de configuratie van de DNS-servers om ervoor te zorgen dat de instellingen geschikt zijn voor uw omgeving.

- Selecteer Opslaan.

Failover met hoge beschikbaarheid

DNS-proxy heeft een failovermechanisme dat stopt met het gebruik van een gedetecteerde beschadigde server en een andere DNS-server gebruikt die beschikbaar is.

Als alle DNS-servers niet beschikbaar zijn, is er geen terugval naar een andere DNS-server.

Statuscontroles

DNS-proxy voert vijf seconden statuscontrolelussen uit zolang de upstream-servers rapporteren als beschadigd. De statuscontroles zijn een recursieve DNS-query naar de hoofdnaamserver. Zodra een upstream-server als in orde wordt beschouwd, stopt de firewall de statuscontroles tot de volgende fout. Wanneer een goede proxy een fout retourneert, selecteert de firewall een andere DNS-server in de lijst.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor