Wat is Azure Firewall Manager?

Azure Firewall Manager is een service voor beveiligingsbeheer die centraal beveiligingsbeleid en routebeheer biedt voor op cloud gebaseerde beveiligingsperimeters.

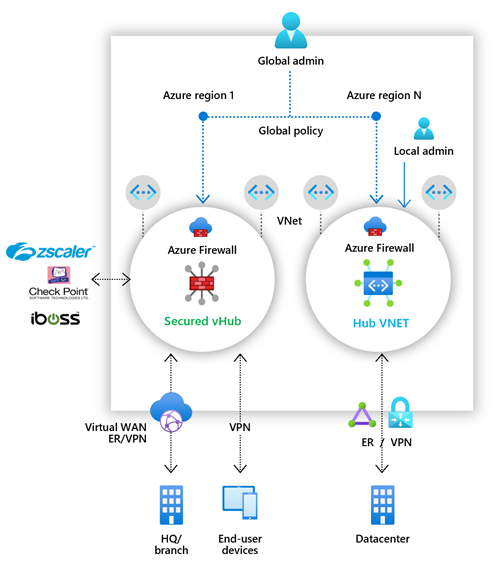

Firewall Manager biedt beveiligingsbeheer voor twee soorten netwerkarchitectuur:

Beveiligde virtuele hub

Een Azure Virtual WAN-hub is een door Microsoft beheerde resource waarmee u eenvoudig sterarchitecturen kunt maken. Wanneer beveiligings- en routeringsbeleid is gekoppeld aan een dergelijke hub, wordt dit een beveiligde virtuele hub genoemd.

Virtueel hubnetwerk

Dit is een standaard virtueel Azure-netwerk dat u zelf maakt en beheert. Wanneer beveiligingsbeleid is gekoppeld aan een dergelijke hub, wordt dit een virtueel hubnetwerk genoemd. Op dit ogenblik wordt alleen Azure Firewall-beleid ondersteund. U kunt virtuele spaaknetwerken met uw workloadservers en services via peering verbinden. U kunt ook firewalls beheren in zelfstandige virtuele netwerken die niet aan een spaak zijn gekoppeld.

Zie Wat zijn de opties voor de Azure Firewall Manager-architectuur? voor een gedetailleerde vergelijking van architecturen voor beveiligde virtuele hubs en virtuele hubnetwerken.

Functies van Azure Firewall Manager

Azure Firewall Manager biedt de volgende functies:

Implementatie en configuratie van Central Azure Firewall

U kunt meerdere Azure Firewall-instanties die over verschillende Azure-regio's en abonnementen zijn verspreid, centraal implementeren en configureren.

Hiërarchisch beleid (globaal en lokaal)

U kunt Azure Firewall Manager gebruiken om Azure Firewall-beleidsregels centraal te beheren via meerdere beveiligde virtuele hubs. Uw centrale IT-teams kunnen globale firewallbeleidsregels opstellen om organisatiebreed firewallbeleid af te dwingen voor alle teams. Met lokaal opgestelde firewallbeleidsregels kan een DevOps-selfservicemodel worden gebruikt voor betere flexibiliteit.

Geïntegreerd met partnerbeveiliging als een service voor geavanceerde beveiliging

Naast Azure Firewall kunt u providers van partnerbeveiliging als een service (SECaaS) integreren om meer netwerkbeveiliging te bieden voor uw virtuele netwerk- en vertakkingsinternetverbindingen.

Deze functie is alleen beschikbaar voor implementaties van beveiligde virtuele hubs.

Verkeer filteren van virtueel netwerk naar internet (V2I)

- Filter uitgaand virtueel netwerkverkeer met de beveiligingsprovider van uw voorkeurspartner.

- Gebruik geavanceerde, gebruikersbewuste internetbeveiliging voor uw cloudworkloads die worden uitgevoerd in Azure.

Verkeer van een vertakking naar internet (B2I) filteren

Gebruik uw Azure-connectiviteit en wereldwijde distributie om eenvoudig partnerfiltering toe te voegen voor vertakkingen in internetscenario's.

Zie Wat zijn Azure Firewall Manager-beveiligingspartnerproviders? voor meer informatie over beveiligingspartnerproviders

Gecentraliseerd routebeheer

Stuur verkeer eenvoudig door naar uw beveiligde hub om te worden gefilterd en in een logboek te worden vastgelegd zonder handmatig UDR's (door de gebruiker gedefinieerde routes) te hoeven instellen in virtuele spaaknetwerken.

Deze functie is alleen beschikbaar voor implementaties van beveiligde virtuele hubs.

U kunt partnerproviders gebruiken voor verkeer van vertakking naar internet (B2I), naast Azure Firewall for Branch naar virtueel netwerk (B2V), virtueel netwerk naar virtueel netwerk (V2V) en virtueel netwerk naar internet (V2I).

DDoS-beveiligingsplan

U kunt uw virtuele netwerken koppelen aan een DDoS-beveiligingsplan in Azure Firewall Manager. Zie Een Azure DDoS Protection-plan configureren met Behulp van Azure Firewall Manager voor meer informatie.

Web Application Firewall-beleid beheren

U kunt centraal WAF-beleid (Web Application Firewall) maken en koppelen voor uw platformen voor het leveren van toepassingen, waaronder Azure Front Door en Azure-toepassing Gateway. Zie Web Application Firewall-beleid beheren voor meer informatie.

Regionale beschikbaarheid

Azure Firewall-beleidsregels kunnen voor meerdere regio's worden gebruikt. U kunt bijvoorbeeld een beleid maken in US - west en dit vervolgens gebruiken in US - oost.

Bekende problemen

Azure Firewall Manager heeft de volgende bekende problemen:

| Probleem | Beschrijving | Oplossing |

|---|---|---|

| Opsplitsen van verkeer | Het opsplitsen van verkeer met Microsoft 365 en Azure Public PaaS wordt momenteel niet ondersteund. Als zodanig verzendt het selecteren van een partnerprovider voor V2I of B2I ook al het openbare Azure PaaS- en Microsoft 365-verkeer via de partnerservice. | Het opsplitsen van verkeer bij de hub wordt momenteel onderzocht. |

| Basisbeleidsregels moeten zich in dezelfde regio als het lokale beleid bevinden | Maak al uw lokale beleidsregels in dezelfde regio als het basisbeleid. U kunt nog steeds een beleid toepassen dat in een regio is gemaakt op een beveiligde hub vanuit een andere regio. | Wordt onderzocht |

| Verkeer tussen hubs filteren bij implementaties in een beveiligde virtuele hub | Beveiligde virtuele hub naar beveiligde communicatiefilters van virtuele hubs wordt ondersteund met de functie Routeringsintentie. | Schakel routeringsintentie in op uw Virtual WAN-hub door Inter-hub in te stellen op Ingeschakeld in Azure Firewall Manager. Zie de documentatie over routeringsintentie voor meer informatie over deze functie. De enige virtual WAN-routeringsconfiguratie waarmee verkeer tussen hubs kan worden gefilterd, is routeringsintentie. |

| Verkeer tussen vertakkingen met filteren van privéverkeer ingeschakeld | Vertakking naar vertakkingsverkeer kan worden gecontroleerd door Azure Firewall in beveiligde hubscenario's als routeringsintentie is ingeschakeld. | Schakel routeringsintentie in op uw Virtual WAN-hub door Inter-hub in te stellen op Ingeschakeld in Azure Firewall Manager. Zie de documentatie over routeringsintentie voor meer informatie over deze functie. De enige virtual WAN-routeringsconfiguratie waarmee vertakking privéverkeer kan worden vertakt, is routeringsintentie. |

| Alle beveiligde virtuele hubs die dezelfde virtuele WAN delen, moeten zich in dezelfde resourcegroep bevinden. | Dit gedrag wordt vandaag afgestemd met andere virtuele WAN-hubs. | Maak meerdere virtuele WAN's om ervoor te zorgen dat beveiligde virtuele hubs kunnen worden gemaakt in andere resourcegroepen. |

| Het toevoegen van een bulk-IP-adres mislukt | De firewall van de beveiligde hub krijgt de status Mislukt als u meerdere openbare IP-adressen toevoegt. | Voeg de openbare IP-adressen in kleinere stappen toe. Voeg er bijvoorbeeld tien per keer toe. |

| DDoS Protection wordt niet ondersteund met beveiligde virtuele hubs | DDoS Protection is niet geïntegreerd met vWAN's. | Wordt onderzocht |

| Activiteitenlogboeken worden niet volledig ondersteund | Firewallbeleid biedt momenteel geen ondersteuning voor activiteitenlogboeken. | Wordt onderzocht |

| Beschrijving van regels die niet volledig worden ondersteund | Firewallbeleid geeft de beschrijving van regels in een ARM-export niet weer. | Wordt onderzocht |

| Azure Firewall Manager overschrijft statische en aangepaste routes die downtime veroorzaken in de virtuele WAN-hub. | U moet Azure Firewall Manager niet gebruiken om uw instellingen te beheren in implementaties die zijn geconfigureerd met aangepaste of statische routes. Updates van Firewall Manager kunnen mogelijk statische of aangepaste route-instellingen overschrijven. | Als u statische of aangepaste routes gebruikt, gebruikt u de pagina Virtual WAN om beveiligingsinstellingen te beheren en configuratie te voorkomen via Azure Firewall Manager. Zie Scenario: Azure Firewall - aangepast voor meer informatie. |