Azure Structured Firewall-logboeken

Gestructureerde logboeken zijn een type logboekgegevens die zijn geordend in een specifieke indeling. Ze gebruiken een vooraf gedefinieerd schema om logboekgegevens zo te structureren dat ze eenvoudig kunnen zoeken, filteren en analyseren. In tegenstelling tot ongestructureerde logboeken, die bestaan uit vrije tekst, hebben gestructureerde logboeken een consistente indeling die machines kunnen parseren en analyseren.

de gestructureerde logboeken van Azure Firewall bieden een gedetailleerdere weergave van firewall-gebeurtenissen. Ze bevatten informatie zoals bron- en doel-IP-adressen, protocollen, poortnummers en acties die door de firewall worden uitgevoerd. Ze bevatten ook meer metagegevens, zoals het tijdstip van de gebeurtenis en de naam van het Azure Firewall-exemplaar.

Op dit moment zijn de volgende diagnostische logboekcategorieën beschikbaar voor Azure Firewall:

- Logboek voor toepassingsregels

- Logboek voor netwerkregels

- DNS-proxylogboek

Deze logboekcategorieën maken gebruik van de diagnostische modus van Azure. In deze modus worden alle gegevens uit een diagnostische instelling verzameld in de tabel AzureDiagnostics .

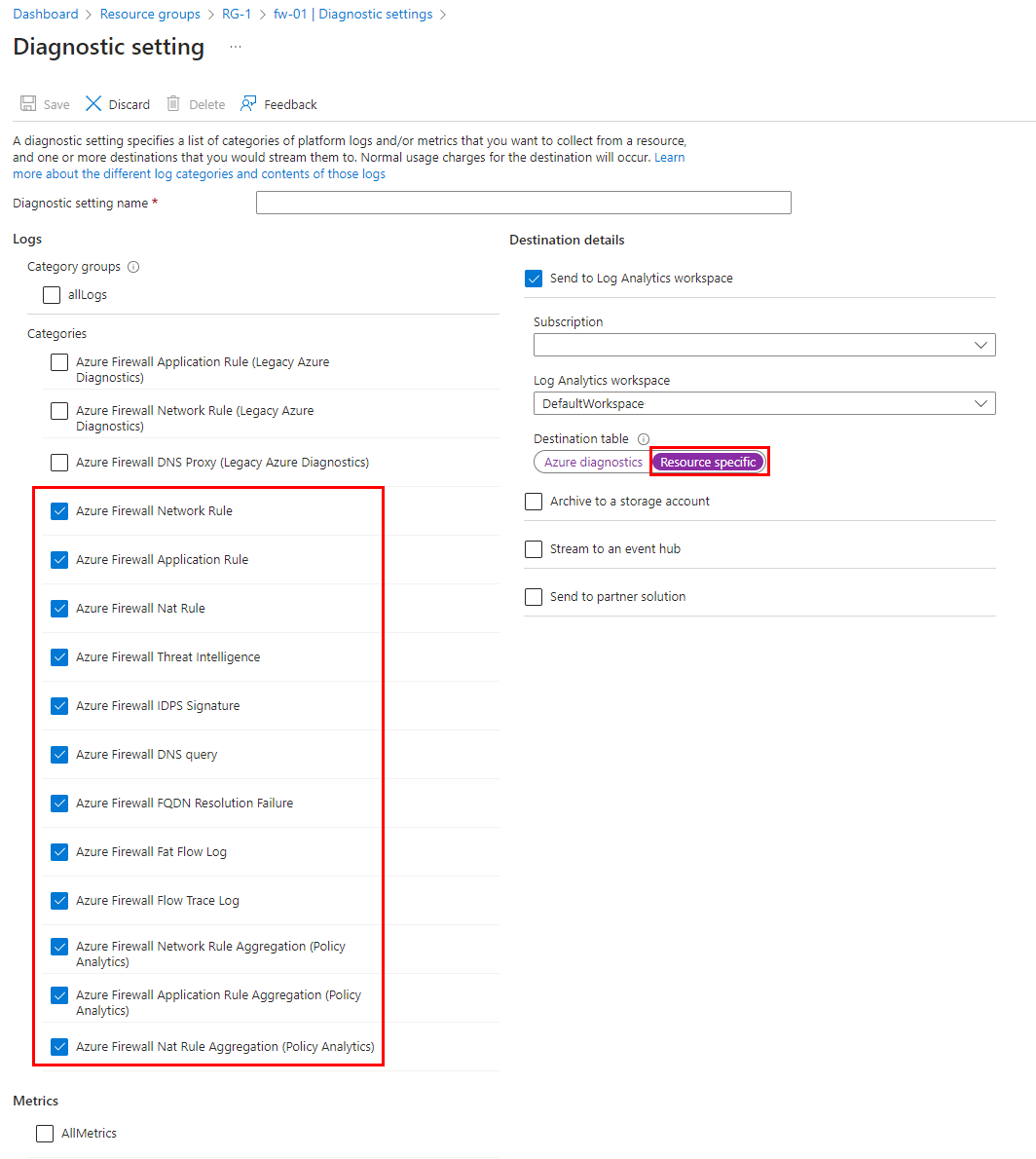

Met gestructureerde logboeken kunt u ervoor kiezen om resourcespecifieke tabellen te gebruiken in plaats van de bestaande AzureDiagnostics-tabel . Als beide sets logboeken vereist zijn, moeten er ten minste twee diagnostische instellingen per firewall worden gemaakt.

Resourcespecifieke modus

In de resourcespecifieke modus worden afzonderlijke tabellen in de geselecteerde werkruimte gemaakt voor elke categorie die is geselecteerd in de diagnostische instelling. Deze methode wordt aanbevolen omdat deze:

- Kan de totale logboekkosten met maximaal 80% verlagen.

- maakt het veel eenvoudiger om met de gegevens in logboekquery's te werken

- maakt het gemakkelijker om schema's en hun structuur te ontdekken

- verbetert de prestaties voor zowel opnamelatentie als querytijden

- hiermee kunt u Azure RBAC-rechten verlenen voor een specifieke tabel

Nieuwe resourcespecifieke tabellen zijn nu beschikbaar in de diagnostische instelling waarmee u de volgende categorieën kunt gebruiken:

- Netwerkregellogboek : bevat alle logboekgegevens van netwerkregels. Elke overeenkomst tussen gegevensvlak en netwerkregel maakt een logboekvermelding met het gegevensvlakpakket en de overeenkomende kenmerken van de regel.

- NAT-regellogboek : bevat alle gebeurtenislogboekgegevens van DNAT (Destination Network Address Translation). Elke overeenkomst tussen gegevensvlak en DNAT-regel maakt een logboekvermelding met het gegevensvlakpakket en de overeenkomende kenmerken van de regel.

- Toepassingsregellogboek : bevat alle logboekgegevens van toepassingsregel. Elke overeenkomst tussen het gegevensvlak en de toepassingsregel maakt een logboekvermelding met het gegevensvlakpakket en de overeenkomende kenmerken van de regel.

- Logboek bedreigingsinformatie : bevat alle gebeurtenissen van bedreigingsinformatie.

- IDPS-logboek : bevat alle gegevensvlakpakketten die zijn gekoppeld aan een of meer IDPS-handtekeningen.

- DNS-proxylogboek : bevat alle logboekgegevens van dns-proxygebeurtenissen.

- Intern FQDN-foutlogboek: bevat alle interne FQDN-omzettingsaanvragen van de firewall die tot een fout hebben geleid.

- Logboek voor aggregatie van toepassingsregel : bevat geaggregeerde logboekgegevens van toepassingsregel voor Beleidsanalyse.

- Logboek voor aggregatie van netwerkregels : bevat geaggregeerde logboekgegevens van netwerkregels voor Beleidsanalyse.

- Logboek voor aggregatie van NAT-regels : bevat geaggregeerde LOGBOEKgegevens van NAT-regels voor Beleidsanalyse.

- Bovenste stroomlogboek (preview): het logboek Top Flows (Fat Flows) toont de belangrijkste verbindingen die bijdragen aan de hoogste doorvoer via de firewall.

- Stroomtracering (preview): bevat stroominformatie, vlaggen en de tijdsperiode waarin de stromen zijn vastgelegd. U kunt volledige stroominformatie zien, zoals SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (stromen).

Gestructureerde logboeken inschakelen

Als u Azure Firewall gestructureerde logboeken wilt inschakelen, moet u eerst een Log Analytics-werkruimte in uw Azure-abonnement configureren. Deze werkruimte wordt gebruikt voor het opslaan van de gestructureerde logboeken die worden gegenereerd door Azure Firewall.

Zodra u de Log Analytics-werkruimte hebt geconfigureerd, kunt u gestructureerde logboeken inschakelen in Azure Firewall door te navigeren naar de pagina Diagnostische instellingen van de firewall in de Azure Portal. Hier moet u de resourcespecifieke doeltabel selecteren en het type gebeurtenissen selecteren dat u wilt registreren.

Notitie

U hoeft deze functie niet in te schakelen met een functievlag of Azure PowerShell opdrachten.

Gestructureerde logboekquery's

Een lijst met vooraf gedefinieerde query's is beschikbaar in de Azure Portal. Deze lijst bevat een vooraf gedefinieerde KQL-logboekquery (Kusto-querytaal) voor elke categorie en gekoppelde query met de volledige logboekregistratiegebeurtenissen van de Azure-firewall in één weergave.

Azure Firewall Workbook

Azure Firewall Workbook biedt een flexibel canvas voor Azure Firewall gegevensanalyse. U kunt deze gebruiken om uitgebreide visuele rapporten te maken binnen de Azure Portal. U kunt gebruikmaken van meerdere firewalls die zijn geïmplementeerd in Azure en deze combineren in geïntegreerde interactieve ervaringen.

Zie Azure Monitor-werkmap voor Azure Firewall als u de nieuwe werkmap wilt implementeren die gebruikmaakt van Azure Firewall Gestructureerde logboeken.

Volgende stappen

Zie De nieuwe resourcespecifieke gestructureerde logboekregistratie verkennen in Azure Firewall voor meer informatie.

Zie logboeken en metrische gegevens Azure Firewall voor meer informatie over Azure Firewall logboeken en metrische gegevens