filteren op basis van bedreigingsinformatie Azure Firewall

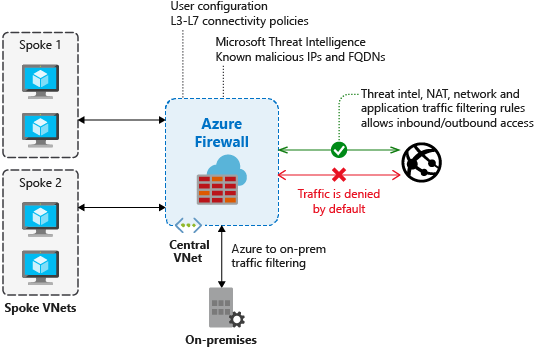

U kunt filteren op bedreigingsinformatie inschakelen voor uw firewall om verkeer van/naar bekende schadelijke IP-adressen, FQDN's en URL's te waarschuwen en te weigeren. De IP-adressen, domeinen en URL's zijn afkomstig uit de Microsoft Threat Intelligence-feed, die meerdere bronnen bevat, waaronder het Microsoft Cyber Security-team. Intelligent Security Graph zorgt voor bedreigingsinformatie van Microsoft en maakt gebruik van meerdere services, waaronder Microsoft Defender for Cloud.

Als u filteren op basis van bedreigingsinformatie hebt ingeschakeld, verwerkt de firewall de bijbehorende regels vóór een van de NAT-regels, netwerkregels of toepassingsregels.

Wanneer een regel wordt geactiveerd, kunt u ervoor kiezen om alleen een waarschuwing te registreren of u kunt de waarschuwings- en weigeringsmodus kiezen.

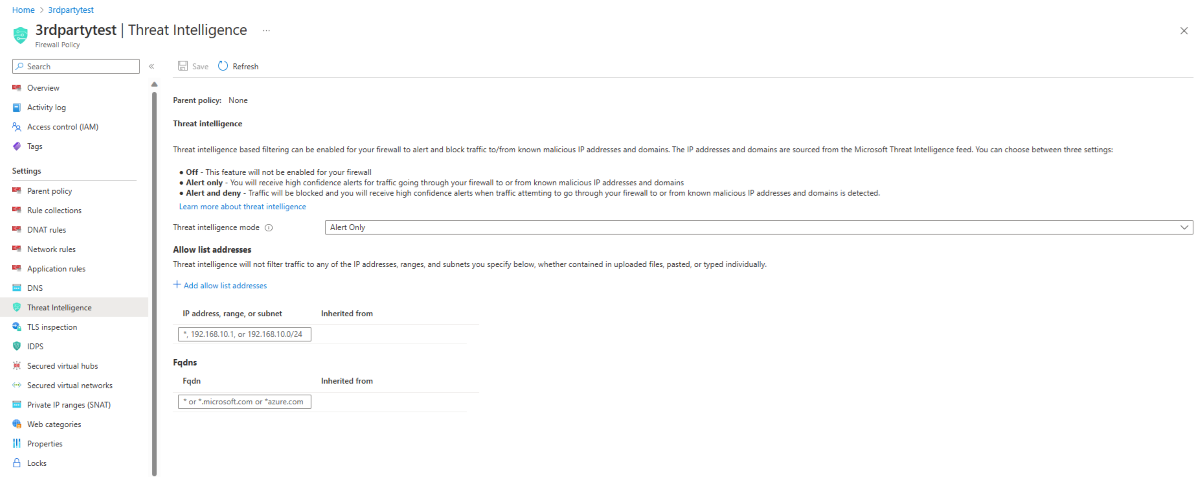

Filteren op basis van bedreigingsinformatie is standaard in de waarschuwingsmodus. U kunt deze functie niet uitschakelen of de modus wijzigen totdat de portalinterface beschikbaar is in uw regio.

U kunt acceptatielijsten definiëren, zodat bedreigingsinformatie geen verkeer filtert naar een van de vermelde FQDN's, IP-adressen, bereiken of subnetten.

Voor een batchbewerking kunt u een CSV-bestand uploaden met een lijst met IP-adressen, bereiken en subnetten.

Logboeken

In het volgende logboekfragment ziet u een geactiveerde regel:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testen

Uitgaande tests : waarschuwingen voor uitgaand verkeer moeten zelden voorkomen, omdat dit betekent dat uw omgeving is aangetast. Om te testen of uitgaande waarschuwingen werken, bestaat er een test-FQDN die een waarschuwing activeert. Gebruiken

testmaliciousdomain.eastus.cloudapp.azure.comvoor uw uitgaande tests.Configureer de volgende items om u voor te bereiden op uw tests en om ervoor te zorgen dat u geen DNS-omzettingsfout krijgt:

- Voeg een dummyrecord toe aan het hosts-bestand op uw testcomputer. Op een computer met Windows kunt u bijvoorbeeld toevoegen

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comaan hetC:\Windows\System32\drivers\etc\hostsbestand. - Zorg ervoor dat de geteste HTTP/S-aanvraag is toegestaan met behulp van een toepassingsregel, niet een netwerkregel.

- Voeg een dummyrecord toe aan het hosts-bestand op uw testcomputer. Op een computer met Windows kunt u bijvoorbeeld toevoegen

Binnenkomende tests : u kunt waarschuwingen over binnenkomend verkeer verwachten als voor de firewall DNAT-regels zijn geconfigureerd. U ziet waarschuwingen, zelfs als de firewall alleen specifieke bronnen op de DNAT-regel toestaat en verkeer anders wordt geweigerd. Azure Firewall waarschuwt niet voor alle bekende poortscanners; alleen voor scanners die ook schadelijke activiteiten uitvoeren.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor