Veelvoorkomende problemen met Azure Front Door oplossen

In dit artikel wordt beschreven hoe u veelvoorkomende routeringsproblemen kunt oplossen waarmee u te maken hebt met uw Azure Front Door-configuratie.

Andere http-headers voor foutopsporing

U kunt Azure Front Door vragen om extra foutopsporing van HTTP-antwoordheaders te retourneren. Zie optionele antwoordheaders voor meer informatie.

503- of 504-reactie van Azure Front Door na een paar seconden

Symptoom

- Regelmatige aanvragen die naar uw back-end worden verzonden zonder azure Front Door te doorlopen, slagen. Het doorlopen van de Azure Front Door resulteert in 503- of 504-foutreacties.

- De fout van Azure Front Door wordt doorgaans na ongeveer 30 seconden weergegeven.

- Onregelmatige 503-fouten worden weergegeven met 'ErrorInfo: OriginInvalidResponse'.

Oorzaak

De oorzaak van dit probleem kan een van de volgende drie dingen zijn:

- Uw oorsprong duurt langer dan de time-out die is geconfigureerd voor het ontvangen van de aanvraag van Azure Front Door. De standaardtime-out is 30 seconden.

- De tijd die nodig is om een antwoord naar de aanvraag van Azure Front Door te verzenden, duurt langer dan de time-outwaarde.

- De client heeft een bytebereikaanvraag verzonden met een Accept-Encoding-header , wat betekent dat compressie is ingeschakeld.

Stappen voor probleemoplossing

Verzend de aanvraag rechtstreeks naar uw oorsprong zonder azure Front Door te doorlopen. Bekijk hoe lang uw oorsprong normaal gesproken duurt om te reageren.

Verzend de aanvraag via Azure Front Door en kijk of u 503 antwoorden krijgt. Als dat niet het probleem is, is het mogelijk geen time-outprobleem. Maak een ondersteuningsaanvraag om het probleem verder op te lossen.

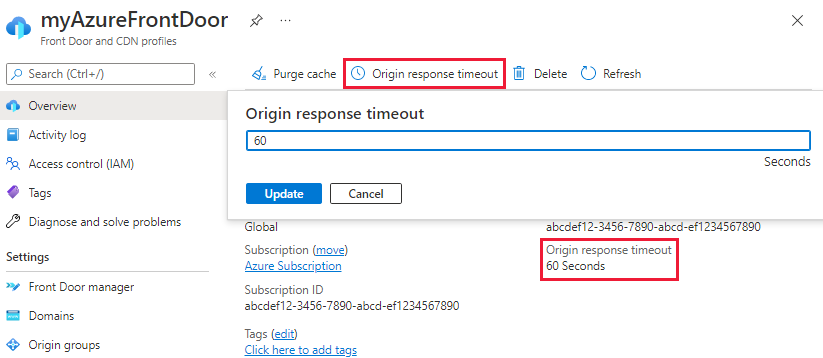

Als aanvragen via Azure Front Door leiden tot een foutcode van 503, configureert u de time-out van de origin-reactie voor Azure Front Door. U kunt de standaardtime-out verhogen tot 4 minuten (240 seconden). Als u de instelling wilt configureren, gaat u naar de overzichtspagina van het Front Door-profiel. Selecteer de time-out van het origin-antwoord en voer een waarde in tussen 16 en 240 seconden.

Notitie

De mogelijkheid om time-out voor origin-reacties te configureren, is alleen beschikbaar in Azure Front Door Standard/Premium.

Als het probleem niet wordt opgelost door de time-out te verhogen, gebruikt u een hulpprogramma zoals Fiddler of het ontwikkelhulpprogramma van uw browser om te controleren of de client bytebereikaanvragen verzendt met headers voor accepteren-codering . Als u deze optie gebruikt, wordt de oorsprong met verschillende inhoudslengten beantwoord.

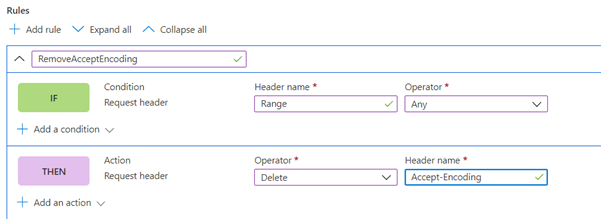

Als de client bytebereikaanvragen verzendt met Accept-Encoding-headers , hebt u twee opties. De eerste optie is het uitschakelen van compressie op de oorsprong of Azure Front Door. De tweede optie is het maken van een regelsetregel om Accept-Encoding te verwijderen uit de aanvraag voor bytebereikaanvragen.

503 reacties van Azure Front Door alleen voor HTTPS

Symptoom

- 503-antwoorden worden alleen geretourneerd voor Azure Front Door HTTPS-eindpunten.

- Regelmatige aanvragen die naar uw back-end worden verzonden zonder azure Front Door te doorlopen, slagen. Als u via Azure Front Door gaat, worden er 503-foutreacties weergegeven.

- Onregelmatige 503-fouten worden weergegeven met 'ErrorInfo: OriginInvalidResponse'.

Oorzaak

De oorzaak van dit probleem kan een van de volgende drie dingen zijn:

- De back-endpool is een IP-adres.

- De back-endserver retourneert een certificaat dat niet overeenkomt met de FQDN (Fully Qualified Domain Name) van de Back-endpool van Azure Front Door.

- De back-endpool is een Azure Web Apps-server.

Stappen voor probleemoplossing

De back-endpool is een IP-adres.

EnforceCertificateNameCheckmoet zijn uitgeschakeld.Azure Front Door heeft een switch met de naam

EnforceCertificateNameCheck. Deze instelling is standaard ingeschakeld. Wanneer deze optie is ingeschakeld, controleert Azure Front Door of de naam van de host van de back-endpoolhost overeenkomt met de certificaatnaam van het back-endservercertificaat of een van de vermeldingen in de extensie alternatieve namen van onderwerpen.EnforceCertificateNameCheckUitschakelen vanuit Azure Portal:Gebruik in de portal een wisselknop om deze instelling in of uit te schakelen in het ontwerpvenster van Azure Front Door (klassiek).

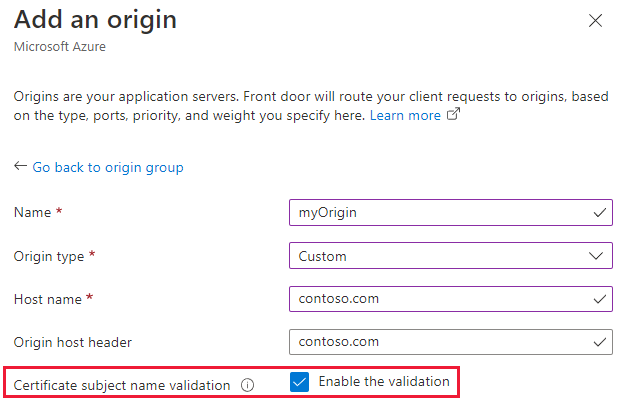

Voor de Azure Front Door Standard- en Premium-laag vindt u deze instelling in de oorspronkelijke instellingen wanneer u een origin toevoegt aan een origin-groep of een route configureert.

De back-endserver retourneert een certificaat dat niet overeenkomt met de FQDN van de Back-endpool van Azure Front Door. U kunt dit probleem oplossen door twee opties te kiezen:

- Het geretourneerde certificaat moet overeenkomen met de FQDN.

EnforceCertificateNameCheckmoet zijn uitgeschakeld.

De back-endpool is een Azure Web Apps-server:

- Controleer of de Azure-web-app is geconfigureerd met OP IP gebaseerde SSL in plaats van op SNI (servernaamindicatie) te zijn gebaseerd. Als de web-app is geconfigureerd als IP-adres, moet deze worden gewijzigd in SNI.

- Als de back-end niet in orde is vanwege een certificaatfout, wordt er een 503-foutbericht geretourneerd. U kunt de status van de back-ends controleren op poort 80 en 443. Als slechts 443 beschadigd is, is het waarschijnlijk een probleem met SSL. Omdat de back-end is geconfigureerd voor het gebruik van de FQDN, weten we dat deze SNI verzendt.

Gebruik OPENSSL om te controleren of het certificaat wordt geretourneerd. Als u dit wilt controleren, maakt u verbinding met de back-end met behulp van

-servername. Het moet de SNI retourneren, die moet overeenkomen met de FQDN van de back-endpool:openssl s_client -connect backendvm.contoso.com:443 -servername backendvm.contoso.com

Aanvragen die naar het aangepaste domein worden verzonden, retourneren een 400-statuscode

Symptoom

- U hebt een Azure Front Door-exemplaar gemaakt. Een aanvraag voor het domein of de front-endhost retourneert een HTTP 400-statuscode.

- U hebt een DNS-toewijzing (domeinnaamserver) gemaakt voor een aangepast domein aan de front-endhost die u hebt geconfigureerd. Als u een aanvraag naar de aangepaste domeinnaam verzendt, wordt een HTTP 400-statuscode geretourneerd. Het lijkt niet te worden gerouteerd naar de back-end die u hebt geconfigureerd.

Oorzaak

Het probleem treedt op als u geen routeringsregel hebt geconfigureerd voor het aangepaste domein dat is toegevoegd als de front-endhost. Er moet expliciet een routeringsregel worden toegevoegd voor die front-endhost. U moet de regel maken, zelfs als er al een routeringsregel is geconfigureerd voor de front-endhost onder het Azure Front Door-subdomein. Dit is *.azurefd.net.

Stap voor probleemoplossing

Voeg een routeringsregel toe voor het aangepaste domein om verkeer naar de geselecteerde oorspronkelijke groep te leiden.

Azure Front Door leidt HTTP niet om naar HTTPS

Symptoom

Azure Front Door heeft een routeringsregel die HTTP omleidt naar HTTPS, maar voor toegang tot het domein blijft HTTP behouden als protocol.

Oorzaak

Dit gedrag kan optreden als u de routeringsregels niet juist hebt geconfigureerd voor Azure Front Door. Uw huidige configuratie is niet specifiek en kan conflicterende regels hebben.

Stappen voor probleemoplossing

Aanvraag voor de front-endhostnaam retourneert een 411-statuscode

Symptoom

U hebt een Azure Front Door Standard-/Premium-exemplaar gemaakt en geconfigureerd:

- Een front-endhost.

- Een oorsprongsgroep met ten minste één oorsprong erin.

- Een routeringsregel die de front-endhost verbindt met de oorspronkelijke groep.

Uw inhoud lijkt niet beschikbaar te zijn wanneer een aanvraag naar de geconfigureerde front-endhost gaat, omdat een HTTP 411-statuscode wordt geretourneerd.

Antwoorden op deze aanvragen kunnen ook een HTML-foutpagina bevatten in de hoofdtekst van het antwoord met een verklarende instructie. Een voorbeeld is HTTP-fout 411. De aanvraag moet worden gesegmenteerd of een inhoudslengte hebben.

Oorzaak

Er zijn verschillende mogelijke oorzaken voor dit symptoom. De algemene reden is dat uw HTTP-aanvraag niet volledig RFC-compatibel is.

Een voorbeeld van niet-naleving is een POST aanvraag die wordt verzonden zonder inhoudslengte of een header voor overdrachtscodering. Een voorbeeld hiervan is het gebruik van curl -X POST https://example-front-door.domain.com. Deze aanvraag voldoet niet aan de vereisten die zijn vastgelegd in RFC 7230. Azure Front Door blokkeert het met een HTTP 411-antwoord. Dergelijke aanvragen worden niet geregistreerd.

Dit gedrag staat los van de WAF-functionaliteit (Web Application Firewall) van Azure Front Door. Op dit moment is er geen manier om dit gedrag uit te schakelen. Alle HTTP-aanvragen moeten voldoen aan de vereisten, zelfs als de WAF-functionaliteit niet wordt gebruikt.

Stappen voor probleemoplossing

- Controleer of uw aanvragen voldoen aan de vereisten die zijn vastgelegd in de vereiste RFC's.

- Noteer een HTML-berichttekst die wordt geretourneerd als reactie op uw aanvraag. In een berichttekst wordt vaak precies uitgelegd hoe uw aanvraag niet compatibel is.

Mijn oorsprong is geconfigureerd als EEN IP-adres.

Symptoom

De oorsprong is geconfigureerd als een IP-adres. De oorsprong is in orde, maar het weigeren van aanvragen van Azure Front Door.

Oorzaak

Azure Front Door-gebruikers de hostnaam van de oorsprong als de SNI-header tijdens SSL-handshake. Omdat de oorsprong is geconfigureerd als een IP-adres, kan de fout een van de volgende redenen zijn:

- Als de certificaatnaamcontrole is uitgeschakeld, is het mogelijk dat de oorzaak van het probleem in de logica van het oorspronkelijke certificaat ligt. Deze logica weigert mogelijk aanvragen die geen geldige hostheader hebben die overeenkomt met het certificaat.

Stappen voor probleemoplossing

Wijzig de oorsprong van een IP-adres in een FQDN waarnaar een geldig certificaat wordt uitgegeven dat overeenkomt met het oorspronkelijke certificaat.

Volgende stappen

- Lees hoe u een Front Door maakt.

- Lees hoe u een Front Door Standard/Premium maakt.