Beheerde identiteiten gebruiken voor toegang tot Azure Key Vault-certificaten

Met een beheerde identiteit die door Microsoft Entra ID wordt gegenereerd, kan uw Azure Front Door-exemplaar eenvoudig en veilig toegang krijgen tot andere met Microsoft Entra beveiligde resources, zoals Azure Key Vault. Azure beheert de identiteitsresource, zodat u geen geheimen hoeft te maken of draaien. Zie Wat zijn beheerde identiteiten voor Azure-resources? voor meer informatie over beheerde identiteiten.

Zodra u beheerde identiteit voor Azure Front Door hebt ingeschakeld en de juiste machtigingen hebt verleend voor toegang tot uw Azure Key Vault, gebruikt Front Door alleen beheerde identiteit voor toegang tot de certificaten. Als u de machtiging voor beheerde identiteit niet toevoegt aan uw Key Vault, mislukt de automatischerotatie van aangepaste certificaten en het toevoegen van nieuwe certificaten zonder machtigingen voor Key Vault. Als u beheerde identiteit uitschakelt, valt Azure Front Door terug op het gebruik van de oorspronkelijk geconfigureerde Microsoft Entra-app. Deze oplossing wordt niet aanbevolen en wordt in de toekomst buiten gebruik gesteld.

U kunt twee typen identiteiten verlenen aan een Azure Front Door-profiel:

Een door het systeem toegewezen identiteit is gekoppeld aan uw service en wordt verwijderd als uw service wordt verwijderd. De service kan slechts één door het systeem toegewezen identiteit hebben.

Een door de gebruiker toegewezen identiteit is een autonome Azure-resource die kan worden toegewezen aan uw service. De service kan meerdere door de gebruiker toegewezen identiteiten hebben.

Beheerde identiteiten zijn specifiek voor de Microsoft Entra-tenant waar uw Azure-abonnement wordt gehost. Ze worden niet bijgewerkt als een abonnement naar een andere map wordt verplaatst. Als een abonnement wordt verplaatst, moet u de identiteit opnieuw maken en opnieuw configureren.

U hebt ook de mogelijkheid om Azure Key Vault-toegang te configureren met behulp van op rollen gebaseerd toegangsbeheer (RBAC) of toegangsbeleid.

Vereisten

Voordat u een beheerde identiteit voor Azure Front Door kunt instellen, moet u een Azure Front Door Standard- of Premium-profiel hebben gemaakt. Zie Een Azure Front Door-profiel maken om een nieuw Front Door-profiel te maken.

Beheerde identiteit inschakelen

Ga naar een bestaand Azure Front Door-profiel. Selecteer Identiteit in het menuvenster aan de linkerkant onder Beveiliging .

Selecteer een door het systeem toegewezen of een door de gebruiker toegewezen beheerde identiteit.

Door het systeem toegewezen : er wordt een beheerde identiteit gemaakt voor de levenscyclus van het Azure Front Door-profiel en wordt gebruikt voor toegang tot Azure Key Vault.

Door de gebruiker toegewezen : er wordt een zelfstandige beheerde identiteitsresource gebruikt om te verifiëren bij Azure Key Vault en heeft een eigen levenscyclus.

Door het systeem toegewezen

Zet de status op Aan en selecteer Opslaan.

U wordt gevraagd met een bericht om te bevestigen dat u een door het systeem beheerde identiteit wilt maken voor uw Front Door-profiel. Selecteer Ja om te bevestigen.

Zodra de door het systeem toegewezen beheerde identiteit is gemaakt en geregistreerd bij Microsoft Entra ID, kunt u de object-id (principal) gebruiken om Azure Front Door toegang te verlenen tot uw Azure Key Vault.

Door de gebruiker toegewezen

U moet al een door de gebruiker beheerde identiteit hebben gemaakt. Zie Een door de gebruiker toegewezen beheerde identiteit maken om een nieuwe identiteit te maken.

Selecteer + Toevoegen op het tabblad Toegewezen gebruiker om een door de gebruiker toegewezen beheerde identiteit toe te voegen.

Zoek en selecteer de door de gebruiker toegewezen beheeridentiteit. Selecteer Vervolgens Toevoegen om de door de gebruiker beheerde identiteit toe te voegen aan het Azure Front Door-profiel.

U ziet de naam van de door de gebruiker toegewezen beheerde identiteit die u hebt geselecteerd, weergegeven in het Azure Front Door-profiel.

Key Vault-toegang configureren

- Op rollen gebaseerd toegangsbeheer - Ververleent Azure Front Door toegang tot uw Azure Key Vault met gedetailleerd toegangsbeheer met Azure Resource Manager.

- Toegangsbeleid : systeemeigen Azure Key Vault-toegangsbeheer om Azure Front Door toegang te verlenen tot uw Azure Key Vault.

Zie Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) versus toegangsbeleid voor meer informatie.

Op rollen gebaseerd toegangsbeheer (RBAC)

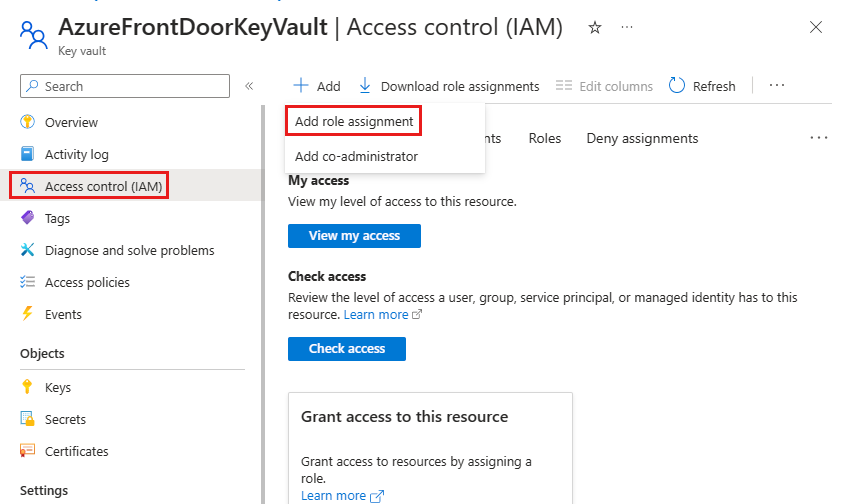

Navigeer naar uw Azure Key Vault. Selecteer Toegangsbeheer (IAM) onder Instellingen en selecteer vervolgens + Toevoegen. Selecteer Roltoewijzing toevoegen in de vervolgkeuzelijst.

Zoek op de pagina Roltoewijzing toevoegen naar Key Vault Secret User in het zoekvak. Selecteer vervolgens Key Vault Secret User in de zoekresultaten.

Selecteer het tabblad Leden en selecteer vervolgens Beheerde identiteit. Selecteer + Leden selecteren om de beheerde identiteit toe te voegen aan de roltoewijzing.

Selecteer de door het systeem toegewezen of door de gebruiker toegewezen beheerde identiteit die is gekoppeld aan uw Azure Front Door en selecteer vervolgens Selecteren om de beheerde identiteit toe te voegen aan de roltoewijzing.

Selecteer Beoordelen en toewijzen om de roltoewijzing in te stellen.

Toegangsbeleid

Navigeer naar uw Azure Key Vault. Selecteer Toegangsbeleid onder Instellingen en selecteer vervolgens + Maken.

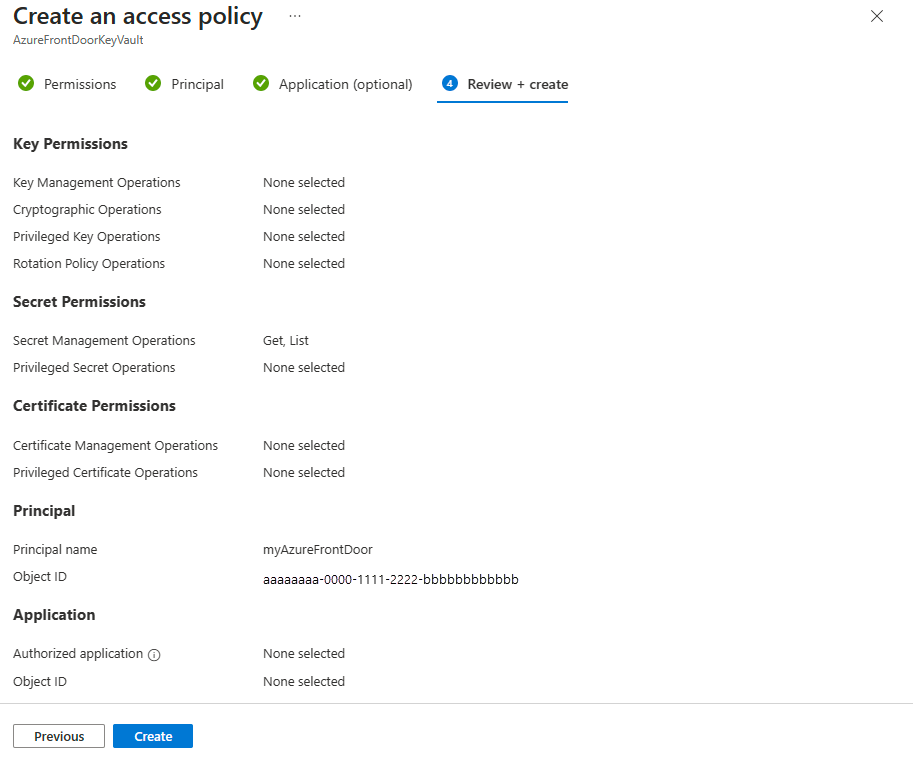

Selecteer Op het tabblad Machtigingen van de pagina Een toegangsbeleid maken de optie Lijst en Ophalen onder Geheime machtigingen. Selecteer vervolgens Volgende om het principal-tabblad te configureren.

Plak op het tabblad Principal de object-id (principal) als u een door het systeem beheerde identiteit gebruikt of voer een naam in als u een door de gebruiker toegewezen beheerde identiteit gebruikt. Selecteer vervolgens Het tabblad Controleren en maken . Het tabblad Toepassing wordt overgeslagen omdat Azure Front Door al voor u wordt geselecteerd.

Controleer de instellingen voor het toegangsbeleid en selecteer Vervolgens Maken om het toegangsbeleid in te stellen.

Toegang verifiëren

Ga naar het Azure Front Door-profiel waarvoor u beheerde identiteit hebt ingeschakeld en selecteer Geheimen onder Beveiliging.

Bevestig dat beheerde identiteit wordt weergegeven onder de kolom Toegangsrol voor het certificaat dat in Front Door wordt gebruikt. Als u de beheerde identiteit voor het eerst instelt, moet u een certificaat toevoegen aan Front Door om deze kolom te kunnen zien.