Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Van toepassing op: ✔️ Front Door Premium

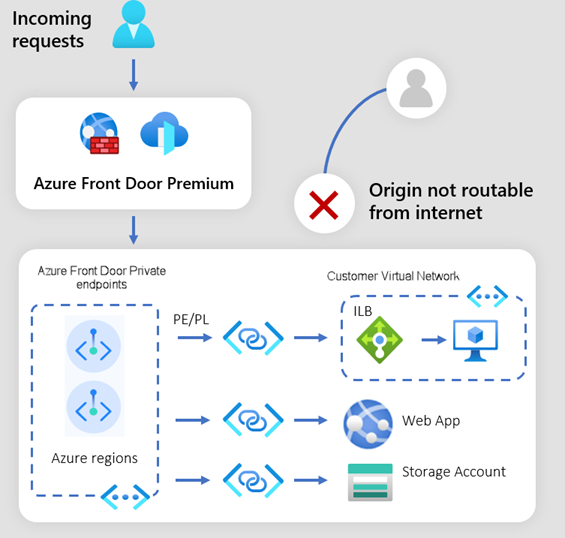

Met Azure Private Link hebt u toegang tot Azure PaaS-services en -services die worden gehost in Azure via een privé-eindpunt in uw virtuele netwerk. Verkeer tussen uw virtuele netwerk en de service gaat via het Microsoft backbone-netwerk, waardoor blootstelling aan het openbare internet wordt geëlimineerd.

Azure Front Door Premium kan verbinding maken met uw bron via Private Link. Uw bron kan worden gehost in een virtueel netwerk of als een PaaS-service zoals Azure Web App of Azure Storage. Private Link maakt het niet langer nodig dat uw bron publiek toegankelijk is.

Hoe Private Link werkt

Wanneer u Private Link inschakelt voor uw oorsprong in Azure Front Door Premium, maakt Front Door namens u een privé-eindpunt vanuit een beheerd regionaal privénetwerk van Azure Front Door. U ontvangt een Azure Front Door-privé-eindpuntaanvraag vanaf de oorsprong, die in afwachting is van uw goedkeuring.

U moet de privé-eindpuntverbinding goedkeuren voordat verkeer privé aan de oorsprong kan worden doorgegeven. U kunt privé-eindpuntverbindingen goedkeuren met behulp van Azure Portal, Azure CLI of Azure PowerShell. Zie Een privé-eindpuntverbinding beheren voor meer informatie.

Nadat u een origin voor Private Link hebt ingeschakeld en de privé-eindpuntverbinding hebt goedgekeurd, kan het enkele minuten duren voordat de verbinding tot stand is gebracht. Gedurende deze tijd ontvangen aanvragen voor de oorsprong een Azure Front Door-foutbericht. Het foutbericht verdwijnt zodra de verbinding tot stand is gebracht.

Zodra uw aanvraag is goedgekeurd, wordt een toegewezen privé-eindpunt toegewezen voor het routeren van uw verkeer vanuit het beheerde virtuele netwerk van Azure Front Door. Verkeer van uw clients bereikt Azure Front Door Global POPs en wordt vervolgens doorgestuurd via het Microsoft-backbonenetwerk naar het regionale AFD-cluster dat als host fungeert voor het beheerde virtuele netwerk met het toegewezen privé-eindpunt. Het verkeer wordt vervolgens doorgestuurd naar uw oorsprong via het private link-platform via het Backbone-netwerk van Microsoft. Vandaar dat het binnenkomende verkeer naar uw oorsprong is beveiligd op het moment dat het aankomt op Azure Front Door.

Notitie

- Deze functie biedt alleen ondersteuning voor private link-connectiviteit van uw AFD naar uw oorsprong. Privéconnectiviteit van client naar AFD wordt niet ondersteund.

Ondersteunde oorsprongen

Ondersteuning voor oorsprong voor directe privé-eindpuntconnectiviteit is momenteel beperkt tot de onderstaande oorsprongstypen.

| Oorsprongstype | Documentatie |

|---|---|

| App Service (web-app, functie-app) | Koppel AFD aan een webapp/functieapp-bron met Private Link. |

| Blob-opslag | Koppel AFD aan een oorsprong van een opslagaccount met Private Link. |

| Statische opslagwebsite | Verbind AFD met een statische opslagwebsitebron via Private Link. |

| Interne load balancers of services die interne load balancers beschikbaar maken, zoals Azure Kubernetes Service of Azure Red Hat OpenShift | Verbind AFD met een interne load balancer bron via Private Link. |

| API-beheer | Koppel AFD aan een API Management-origin met Private Link. |

| Application Gateway | Verbind AFD met een application gateway-origin met Private Link. |

| Azure Container Apps - een dienst van Microsoft waarmee je containers kunt uitvoeren en beheren in de cloud. | Koppel AFD aan een Azure Container Apps-oorsprong met Private Link. |

Notitie

- Deze functie wordt niet ondersteund met Azure App Service Slots en Azure Static Web App.

Regionale beschikbaarheid

Azure Front Door Private Link is beschikbaar in de volgende regio's:

| Amerika | Europa | Afrika | Azië en Stille Oceaan |

|---|---|---|---|

| Brazilië - zuid | Frankrijk - centraal | Zuid-Afrika - noord | Australië - oost |

| Centraal-Canada | Duitsland - west-centraal | Centraal-India | |

| Centrale Verenigde Staten | Europa - noord | Japan Oost | |

| Oost-VS | Noorwegen - oost | Centraal Korea | |

| Oost-VS 2 | Verenigd Koninkrijk Zuid | Azië - oost | |

| Zuid-Centraal Verenigde Staten | West-Europa | Azië - zuidoost | |

| Westelijke VS 2 | Zweden - centraal | ||

| Westelijke VS 3 | |||

| VS overheid Arizona | |||

| Amerikaanse regering Texas | |||

| De regering van de VS - Virginia |

De functie Azure Front Door Private Link is regioneutraal, maar voor de beste latentie moet u altijd een Azure-regio kiezen die het dichtst bij uw oorsprong ligt wanneer u azure Front Door Private Link-eindpunt wilt inschakelen. Als de regio van uw oorsprong niet wordt ondersteund in de lijst met regio's die DOOR AFD Private Link worden ondersteund, kiest u de dichtstbijzijnde regio. U kunt round-trip latentiestatistieken van het Azure-netwerk gebruiken om de op een na dichtstbijzijnde regio op basis van latentie te bepalen.

Tips tijdens het gebruik van AFD Private Link-integratie

- Azure Front Door staat het combineren van openbare en privé-origins in dezelfde oorspronkelijke groep niet toe. Als u dit doet, kunnen er fouten optreden tijdens de configuratie of terwijl AFD probeert verkeer te verzenden naar de openbare/privé-origins. Bewaar al uw openbare oorsprongen in één oorsprongsgroep en bewaar al uw privé-oorsprongen in een verschillende oorsprongsgroep.

- Redundantie verbeteren:

- Als u de redundantie op origin-niveau wilt verbeteren, moet u ervoor zorgen dat er meerdere origins met privé-link binnen dezelfde origingroep zijn ingeschakeld, zodat AFD het verkeer kan verdelen over meerdere instanties van de applicatie. Als één exemplaar niet beschikbaar is, kunnen andere origins nog steeds verkeer ontvangen.

- Om Private Link-verkeer te routeren, worden aanvragen gerouteerd van AFD-POP's naar het door AFD beheerde virtuele netwerk dat wordt gehost in regionale AFD-clusters. Als het regionale cluster niet bereikbaar is, is het raadzaam om meerdere origins (elk met een andere Private Link-regio) onder dezelfde AFD-origingroep te configureren om redundantie te hebben. Op deze manier, zelfs als één regionaal cluster niet beschikbaar is, kunnen andere origins nog steeds verkeer ontvangen via een ander regionaal cluster. Hieronder ziet u hoe een origin-groep met redundantie op oorsprongsniveau en regioniveau eruit zou zien.

- Tijdens het goedkeuren van de privé-eindpuntverbinding of na het goedkeuren van de privé-eindpuntverbinding, ziet u een foutbericht met de tekst 'U hebt geen toegang. Kopieer de foutgegevens en stuur ze naar uw beheerder(s) om toegang te krijgen tot deze pagina. Dit wordt verwacht omdat het privé-eindpunt wordt gehost binnen een abonnement dat wordt beheerd door Azure Front Door.

- Voor platformbeveiliging heeft elk REGIONAAL AFD-cluster een limiet van 7200 RPS (aanvragen per seconde) per AFD-profiel. Aanvragen boven 7200 RPS worden onderworpen aan beperkingen met de melding '429 Te veel aanvragen'. Als u aan het inwerken bent of meer dan 7200 RPS verwacht, adviseren wij u om meerdere bronnen (elk met een andere Private Link-regio) te implementeren, zodat het verkeer gelijkmatig verspreid wordt over meerdere regionale AFD-clusters. Het wordt aanbevolen dat elke origin een afzonderlijk exemplaar van uw toepassing is om redundantie op oorsprongsniveau te verbeteren. Maar als u geen afzonderlijke exemplaren kunt onderhouden, kunt u nog steeds meerdere origins op AFD-niveau configureren, waarbij elke oorsprong verwijst naar dezelfde hostnaam, maar de regio's anders worden gehouden. Op deze manier routeert AFD het verkeer naar hetzelfde exemplaar, maar via verschillende regionale clusters.

Koppeling van een privé-eindpunt met een Azure Front Door-profiel

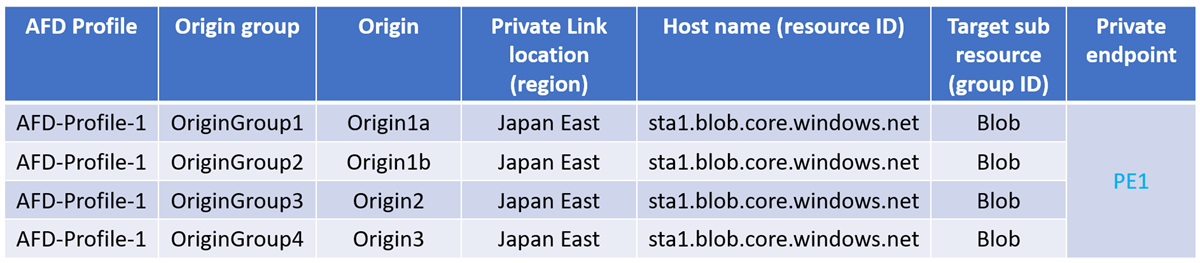

Privé-eindpunt maken

Als binnen één Azure Front Door-profiel twee of meer privékoppeling-origins worden gemaakt met dezelfde set resource-id's, groeps-id's en regio's, wordt voor al deze origins slechts één privé-eindpunt gemaakt. Verbindingen met de back-end kunnen worden ingeschakeld met behulp van dit privé-eindpunt. Deze instelling betekent dat u het privé-eindpunt slechts één keer hoeft goed te keuren, omdat er slechts één privé-eindpunt wordt gemaakt. Als u meer origins met Private Link-functionaliteit maakt met dezelfde set Private Link-locatie, resource-id en groeps-id, hoeft u geen meer privé-eindpunten goed te keuren.

Waarschuwing

Vermijd het configureren van meerdere origins waarvoor private link is ingeschakeld die verwijzen naar dezelfde resource (met identieke resource-id, groeps-id en regio), als voor elke origin een andere HTTP- of HTTPS-poort wordt gebruikt. Deze installatie kan leiden tot routeringsproblemen tussen Front Door en de oorsprong vanwege een platformbeperking.

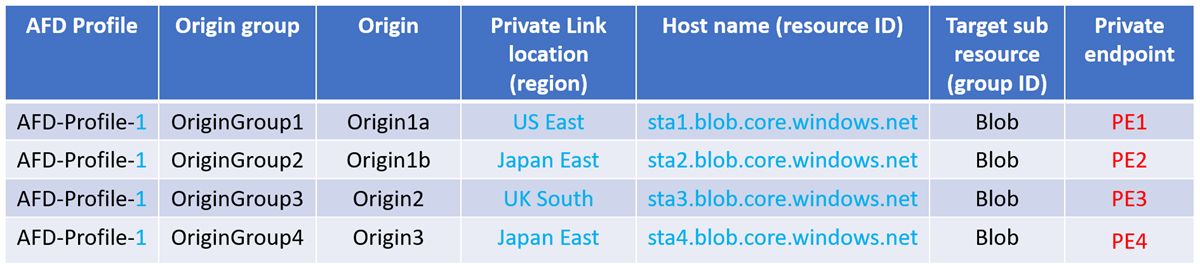

Eén privé-eindpunt

Er wordt bijvoorbeeld één privé-eindpunt gemaakt voor alle verschillende origins in verschillende oorsprongsgroepen, maar in hetzelfde Azure Front Door-profiel, zoals wordt weergegeven in de volgende tabel:

Meerdere privé-eindpunten

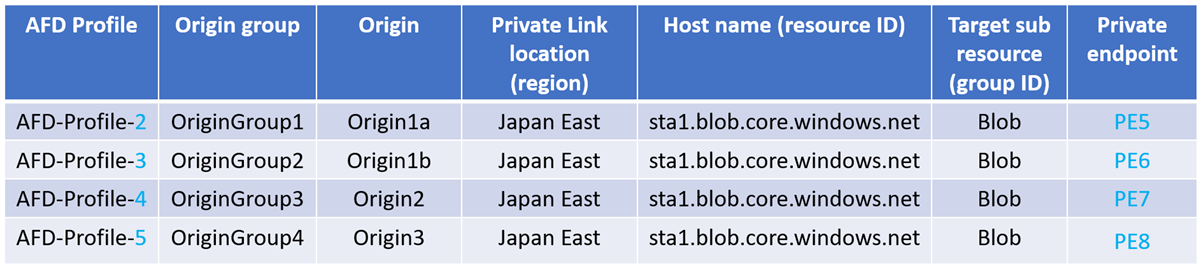

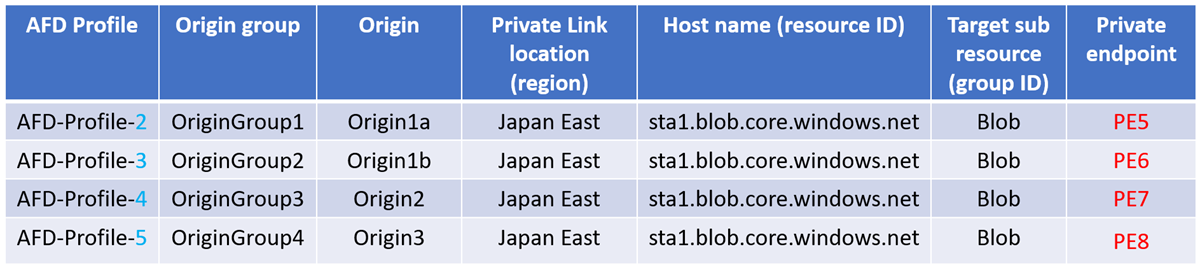

Er wordt een nieuw privé-eindpunt gemaakt in het volgende scenario:

Als de regio, de resource-id of de groeps-id worden gewijzigd, is AFD van mening dat de private link-locatie en de hostnaam zijn gewijzigd, wat resulteert in extra privé-eindpunten die zijn gemaakt en elk eindpunt moet worden goedgekeurd.

Diagram van een veelvoudig privé-eindpunt dat is gemaakt vanwege wijzigingen in de regio en resource-ID van de oorsprong.

Als u Private Link inschakelt voor origins in verschillende Front Door-profielen, worden extra privé-eindpunten gemaakt en is goedkeuring vereist voor elk eindpunt.

Privé-eindpunt verwijderen

Wanneer een Azure Front Door-profiel wordt verwijderd, worden privé-eindpunten die zijn gekoppeld aan het profiel ook verwijderd.

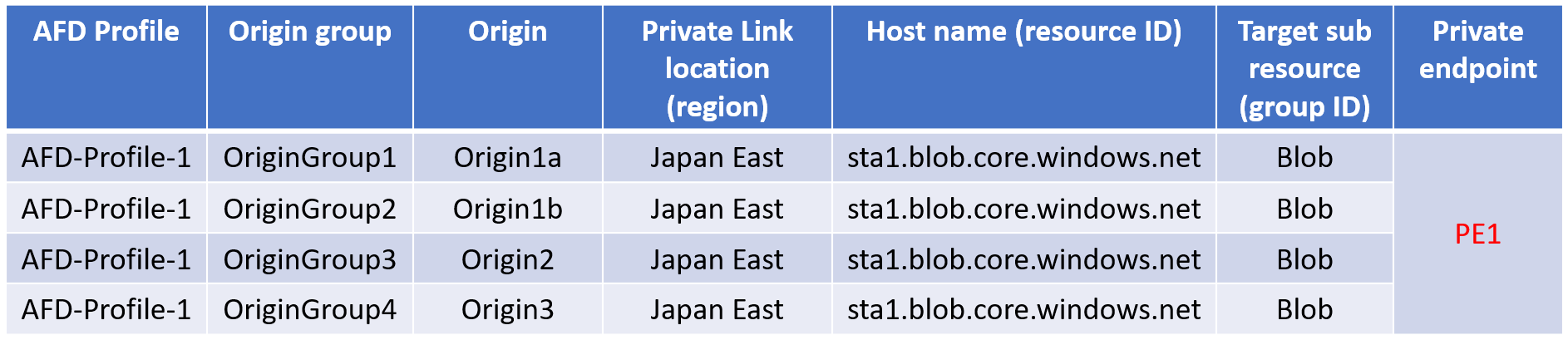

Eén privé-eindpunt

Als AFD-Profile-1 wordt verwijderd, wordt het pe1-privé-eindpunt voor alle oorsprongen ook verwijderd.

Meerdere privé-eindpunten

Als AFD-Profile-1 wordt verwijderd, worden alle privé-eindpunten van PE1 tot en met PE4 verwijderd.

Het verwijderen van een Azure Front Door-profiel heeft geen invloed op privé-eindpunten die zijn gemaakt voor een ander Front Door-profiel.

Voorbeeld:

- Als AFD-Profile-2 wordt verwijderd, wordt alleen PE5 verwijderd.

- Als AFD-Profile-3 wordt verwijderd, wordt alleen PE6 verwijderd.

- Als AFD-Profile-4 wordt verwijderd, wordt alleen PE7 verwijderd.

- Als AFD-Profile-5 wordt verwijderd, wordt alleen PE8 verwijderd.

Volgende stappen

- Leer hoe u Azure Front Door Premium aan een webapplicatie-oorsprong kunt verbinden met Private Link.

- Leer hoe u Azure Front Door Premium kunt verbinden met een origin van een opslagaccount met Private Link.

- Leer hoe u Azure Front Door Premium kunt verbinden met een interne load balancer als oorsprong via Private Link.

- Meer informatie over hoe je Azure Front Door Premium verbindt met een statische opslagwebsite-oorsprong via Private Link.

- Leer hoe u Azure Front Door Premium verbindt met een toepassingsgateway door middel van Private Link.

- Leer hoe je Azure Front Door Premium verbindt met een API Management-herkomst via Private Link.

- Leer hoe u Azure Front Door Premium verbindt met een Azure Container Apps-oorsprong met Private Link.