Zelfstudie: Beleidsregels voor het afdwingen van naleving maken en beheren

Informatie over het maken en beheren van beleidsregels in Azure is belangrijk voor het voldoen aan uw bedrijfsstandaarden en serviceovereenkomsten. In deze zelfstudie leert u hoe u Azure Policy gebruikt om enkele algemene taken voor het maken, toewijzen en beheren van beleid in uw organisatie uit te voeren, zoals:

- Toewijzen van een beleid om een voorwaarde voor bronnen af te dwingen die u in de toekomst maakt

- Maken en toewijzen van de definitie van een initiatief om naleving bij te houden voor meerdere bronnen

- Problemen met een bron die niet voldoet of is geweigerd oplossen

- Een nieuw beleid binnen een organisatie implementeren

Als u een beleid wilt toewijzen voor het identificeren van de huidige nalevingsstatus van uw bestaande bronnen, raadpleegt u de quickstart-artikelen over dit ontwerp.

Vereisten

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Een beleid toewijzen

De eerste stap bij het afdwingen van naleving met Azure Policy bestaat uit het toewijzen van een beleidsdefinitie. Een beleidsdefinitie definieert onder welke voorwaarde een beleid wordt afgedwongen en welke actie moet worden uitgevoerd. Wijs in dit voorbeeld de ingebouwde beleidsdefinitie met de naam Een tag overnemen van de resourcegroep indien deze ontbreekt toe om de opgegeven tag met de bijbehorende waarde van de bovenliggende resourcegroep toe te voegen aan nieuwe of bijgewerkte resources zonder deze tag.

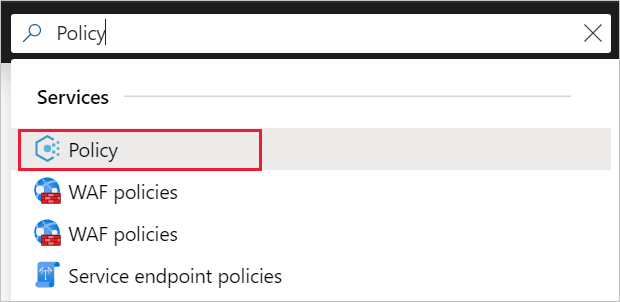

Ga naar Azure Portal om beleid toe te wijzen. Zoek en selecteer Beleid.

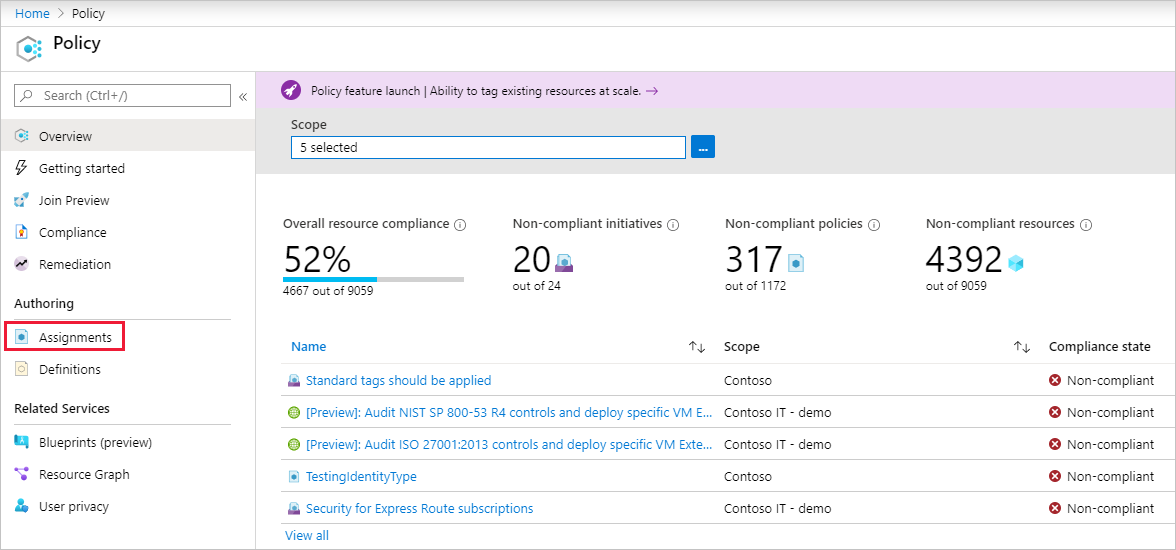

Selecteer Toewijzingen in het linkerdeelvenster van de Azure Policy-pagina. Een toewijzing is een beleid dat is toegewezen om te worden toegepast binnen een bepaald bereik.

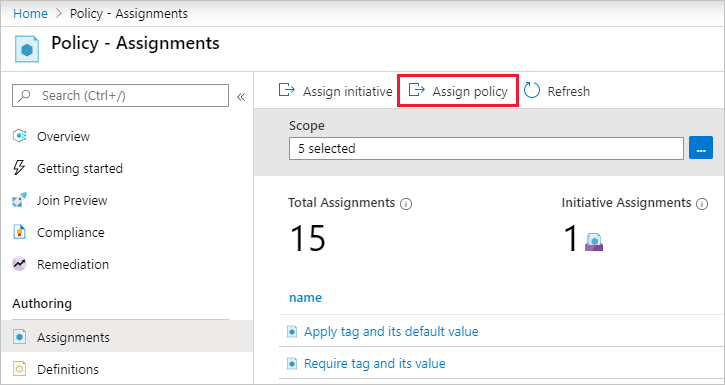

Selecteer Beleid toewijzen bovenaan het beleid | Pagina Opdrachten.

Selecteer op het tabblad Basisbeginselen op de pagina Beleid toewijzen het Bereik door te klikken op het beletselteken en een beheergroep of abonnement te selecteren. U kunt ook een resourcegroep selecteren. Het bereik bepaalt voor welke resources of groep resources de beleidstoewijzing wordt afgedwongen. Selecteer vervolgens Selecteren onderaan de pagina Bereik.

Resources kunnen worden uitgesloten op basis van het bereik. Uitsluitingen starten op één niveau lager dan het niveau van het bereik. Uitsluitingen zijn optioneel, dus laat dit veld nu nog leeg.

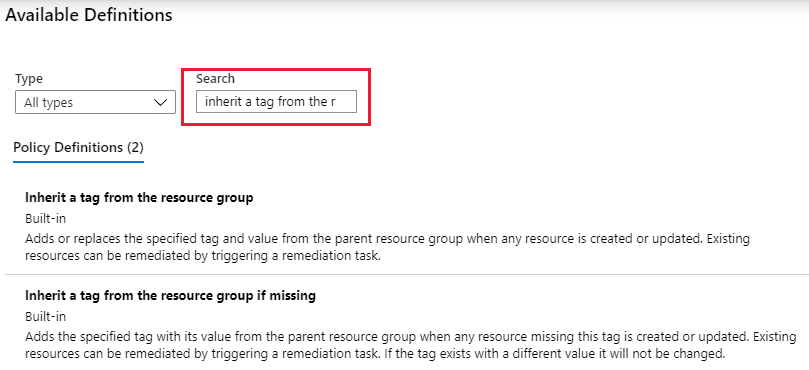

Selecteer het weglatingsteken Beleidsdefinitie om de lijst van beschikbare definities te openen. U kunt het Type van de beleidsdefinitie filteren op Ingebouwd om alles te bekijken en de beschrijvingen te lezen.

Selecteer Een tag overnemen van de resourcegroep indien deze ontbreekt. Als u deze optie niet meteen kunt vinden, kunt u een tag overnemen in het zoekvak typen en op Enter drukken of buiten het zoekvak klikken. Selecteer Selecteren onderaan de pagina Beschikbare definities zodra u de beleidsdefinitie hebt gevonden en geselecteerd.

De versie wordt automatisch ingevuld in de meest recente primaire versie van de definitie en ingesteld op alle niet-belangrijke wijzigingen. U kunt de versie wijzigen in anderen, indien beschikbaar of uw opname-instellingen aanpassen, maar er is geen wijziging vereist. Onderdrukkingen zijn optioneel, dus laat deze voorlopig leeg.

De Toewijzingsnaam wordt automatisch ingevuld met de naam van het beleid dat u hebt geselecteerd, maar u kunt dit wijzigen. Laat voor dit voorbeeld Een tag overnemen van de resourcegroep indien deze ontbreekt ongewijzigd. U kunt ook een optionele Beschrijving opgeven. De beschrijving bevat details over deze beleidstoewijzing.

Laat Beleidsafdwinging op Ingeschakeld staan. Als deze instelling op Uitgeschakeld staat, kunt u het resultaat van het beleid testen zonder het effect te activeren. Zie Afdwingingsmodus voor meer informatie.

Selecteer het tabblad Parameters bovenaan de wizard.

Voer voor Tagnaam Omgeving in.

Selecteer het tabblad Herstel bovenaan de wizard.

Laat Een hersteltaak maken uitgeschakeld. Met dit vak kunt u een taak maken voor het wijzigen van bestaande resources naast nieuwe of bijgewerkte resources. Zie Resources herstellen voor meer informatie.

Een beheerde identiteit maken wordt automatisch ingeschakeld omdat deze beleidsdefinitie het effect Wijzigen gebruikt. Het type beheerde identiteit is ingesteld op Door het systeem toegewezen. Machtigingen wordt automatisch ingesteld op Inzender op basis van de beleidsdefinitie. Zie beheerde identiteiten en hoe hersteltoegangsbeheer werkt voor meer informatie.

Selecteer het tabblad Niet-nalevingsberichten boven aan de wizard.

Stel het bericht Niet-naleving in op Deze resource heeft niet de vereiste tag. Dit aangepaste bericht wordt weergegeven wanneer een resource wordt geweigerd of voor niet-compatibele resources tijdens de reguliere evaluatie.

Selecteer het tabblad Controleren + maken bovenaan de wizard.

Controleer uw selecties en selecteer vervolgens Maken onderaan de pagina.

Een nieuw aangepast beleid implementeren

Nu u een ingebouwde beleidsdefinitie hebt toegewezen, kunt u meer kunt doen met Azure Policy. Maak vervolgens een nieuw aangepast beleid om kosten te besparen door te controleren of virtuele machines die in uw omgeving worden gemaakt niet van de G-serie zijn. Hiermee wordt steeds wanneer een gebruiker in uw organisatie de virtuele machine in de G-serie wil maken, de aanvraag geweigerd.

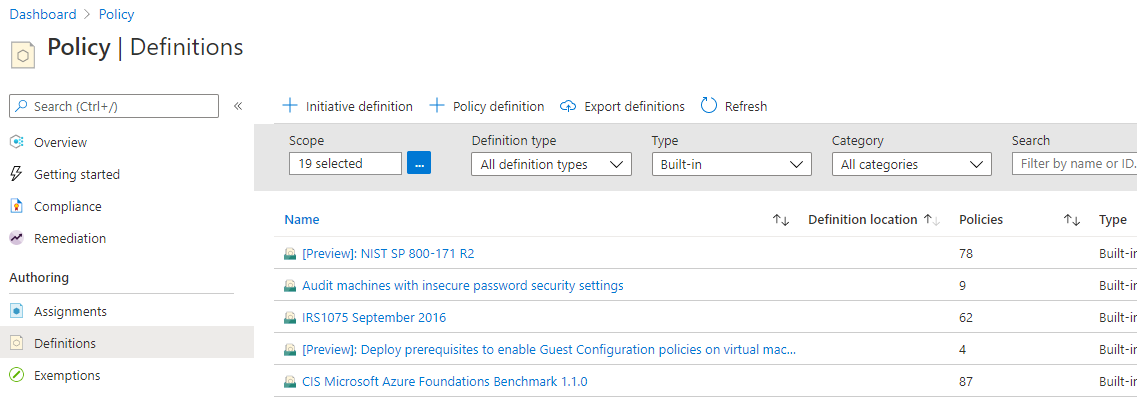

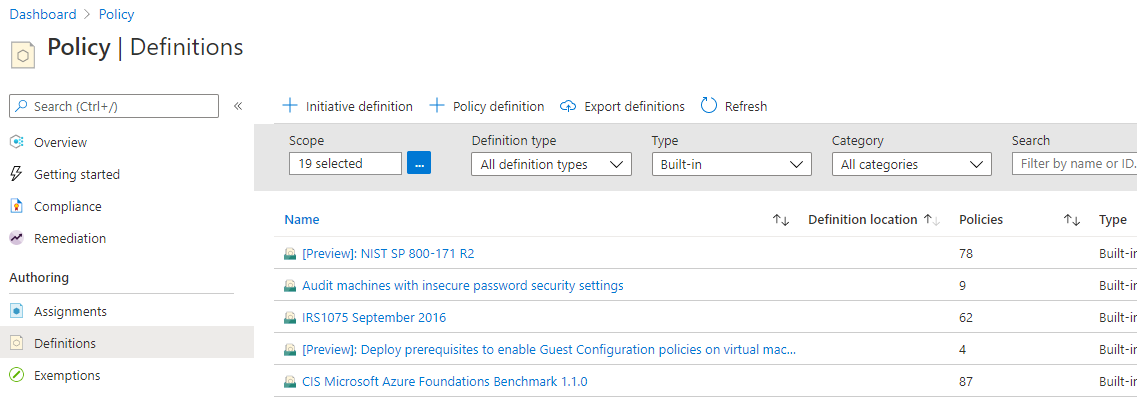

Selecteer Definities onder Ontwerpen aan de linkerkant van de pagina Azure Policy.

Selecteer + Beleidsdefinitie bovenaan de pagina. Met deze knop opent u de pagina Beleidsdefinitie.

Voer de volgende informatie in:

De beheergroep of het abonnement waarin de beleidsdefinitie is opgeslagen. Selecteer met behulp van het weglatingsteken Definitielocatie.

Notitie

Als u van plan bent deze toe te passen op meerdere abonnementen, moet de locatie een beheergroep zijn met de abonnementen waaraan u het beleid toewijst. Hetzelfde geldt voor de definitie van een initiatief.

De naam van de beleidsdefinitie - Vereisen dat VM-SKU's niet tot de G-serie behoren

De beschrijving van wat de beleidsdefinitie moet doen: deze beleidsdefinitie dwingt af dat alle virtuele machines die in dit bereik zijn gemaakt, andere SKU's hebben dan de G-serie om de kosten te verlagen.

Kies een van de bestaande opties (zoals Compute) of maak een nieuwe categorie voor deze beleidsdefinitie.

Kopieer de volgende JSON-code en werk deze vervolgens naar wens bij:

- De beleidsparameters.

- De beleidsregels/voorwaarden, in dit geval : VM-SKU-grootte gelijk aan G-serie

- Het beleidseffect, in dit geval : Weigeren.

Zo moet de JSON eruitzien. Plak uw gewijzigde code in Azure Portal.

{ "policyRule": { "if": { "allOf": [{ "field": "type", "equals": "Microsoft.Compute/virtualMachines" }, { "field": "Microsoft.Compute/virtualMachines/sku.name", "like": "Standard_G*" } ] }, "then": { "effect": "deny" } } }De eigenschap Veld in de beleidsregel moet een ondersteunde waarde hebben. Een volledige lijst met waarden is te vinden in de structuurvelden voor de beleidsdefinitie. Een voorbeeld van een alias is mogelijk

"Microsoft.Compute/VirtualMachines/Size".Meer Azure Policy-voorbeelden vindt u in Voorbeelden van Azure Policy.

Selecteer Opslaan.

Een beleidsdefinitie maken met de REST API

U kunt een beleid maken met de REST API voor Azure-beleidsdefinities. Met de REST API kunt u beleidsdefinities maken en verwijderen en informatie over bestaande definities ophalen. Gebruik het volgende voorbeeld om een beleidsdefinitie te maken:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.authorization/policydefinitions/{policyDefinitionName}?api-version={api-version}

Voeg aanvraagtekst toe die soortgelijk is aan het volgende voorbeeld:

{

"properties": {

"parameters": {

"allowedLocations": {

"type": "array",

"metadata": {

"description": "The list of locations that can be specified when deploying resources",

"strongType": "location",

"displayName": "Allowed locations"

}

}

},

"displayName": "Allowed locations",

"description": "This policy enables you to restrict the locations your organization can specify when deploying resources.",

"policyRule": {

"if": {

"not": {

"field": "location",

"in": "[parameters('allowedLocations')]"

}

},

"then": {

"effect": "deny"

}

}

}

}

Een beleidsdefinitie maken met PowerShell

Controleer voordat u doorgaat met het PowerShell-voorbeeld of u de nieuwste versie van de Azure PowerShell Az-module hebt geïnstalleerd.

U kunt een beleidsdefinitie maken met de New-AzPolicyDefinition-cmdlet.

Als u een beleidsdefinitie wilt maken op basis van een bestand, geeft u het pad naar het bestand op. Gebruik het volgende voorbeeld voor een extern bestand:

$definition = New-AzPolicyDefinition `

-Name 'denyCoolTiering' `

-DisplayName 'Deny cool access tiering for storage' `

-Policy 'https://raw.githubusercontent.com/Azure/azure-policy-samples/master/samples/Storage/storage-account-access-tier/azurepolicy.rules.json'

Gebruik het volgende voorbeeld voor een lokaal bestand:

$definition = New-AzPolicyDefinition `

-Name 'denyCoolTiering' `

-Description 'Deny cool access tiering for storage' `

-Policy 'c:\policies\coolAccessTier.json'

Gebruik het volgende voorbeeld om een beleidsdefinitie met een inline regel te maken:

$definition = New-AzPolicyDefinition -Name 'denyCoolTiering' -Description 'Deny cool access tiering for storage' -Policy '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"field": "kind",

"equals": "BlobStorage"

},

{

"field": "Microsoft.Storage/storageAccounts/accessTier",

"equals": "cool"

}

]

},

"then": {

"effect": "deny"

}

}'

De uitvoer wordt opgeslagen in een $definition-object, dat wordt gebruikt tijdens de toewijzing van configuratiebeleid. In het volgende voorbeeld wordt een beleidsdefinitie met parameters gemaakt:

$policy = '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field": "location",

"in": "[parameters(''allowedLocations'')]"

}

}

]

},

"then": {

"effect": "Deny"

}

}'

$parameters = '{

"allowedLocations": {

"type": "array",

"metadata": {

"description": "The list of locations that can be specified when deploying storage accounts.",

"strongType": "location",

"displayName": "Allowed locations"

}

}

}'

$definition = New-AzPolicyDefinition -Name 'storageLocations' -Description 'Policy to specify locations for storage accounts.' -Policy $policy -Parameter $parameters

Beleidsdefinities met PowerShell bekijken

Als u alle beleidsdefinities in uw abonnement wilt weergeven, gebruikt u de volgende opdracht:

Get-AzPolicyDefinition

Hiermee worden alle beschikbare beleidsdefinities geretourneerd, inclusief ingebouwd beleid. Elk beleid wordt geretourneerd in de volgende indeling:

Name : e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceId : /providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceName : e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceType : Microsoft.Authorization/policyDefinitions

Properties : @{displayName=Allowed locations; policyType=BuiltIn; description=This policy enables you to

restrict the locations your organization can specify when deploying resources. Use to enforce

your geo-compliance requirements.; parameters=; policyRule=}

PolicyDefinitionId : /providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c

Een beleidsdefinitie maken met Azure CLI

U kunt een beleidsdefinitie maken met Azure CLI met behulp van de opdracht az policy definition. Gebruik het volgende voorbeeld om een beleidsdefinitie met een inline regel te maken:

az policy definition create --name 'denyCoolTiering' --description 'Deny cool access tiering for storage' --rules '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"field": "kind",

"equals": "BlobStorage"

},

{

"field": "Microsoft.Storage/storageAccounts/accessTier",

"equals": "cool"

}

]

},

"then": {

"effect": "deny"

}

}'

Beleidsdefinities met Azure CLI bekijken

Als u alle beleidsdefinities in uw abonnement wilt weergeven, gebruikt u de volgende opdracht:

az policy definition list

Hiermee worden alle beschikbare beleidsdefinities geretourneerd, inclusief ingebouwd beleid. Elk beleid wordt geretourneerd in de volgende indeling:

{

"description": "This policy enables you to restrict the locations your organization can specify when deploying resources. Use to enforce your geo-compliance requirements.",

"displayName": "Allowed locations",

"version": "1.0.0"

"id": "/providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c",

"name": "e56962a6-4747-49cd-b67b-bf8b01975c4c",

"policyRule": {

"if": {

"not": {

"field": "location",

"in": "[parameters('listOfAllowedLocations')]"

}

},

"then": {

"effect": "Deny"

}

},

"policyType": "BuiltIn"

}

Een initiatiefdefinitie maken en toewijzen

Met een initiatiefdefinitie kunt u verschillende beleidsdefinities groeperen om één overkoepelend doel te bereiken. Een initiatief evalueert resources binnen het bereik van de toewijzing op naleving van de opgenomen beleidsregels. Zie het Overzicht van Azure Policy voor meer informatie over initiatiefdefinities.

Een initiatiefdefinitie maken

Selecteer Definities onder Ontwerpen aan de linkerkant van de pagina Azure Policy.

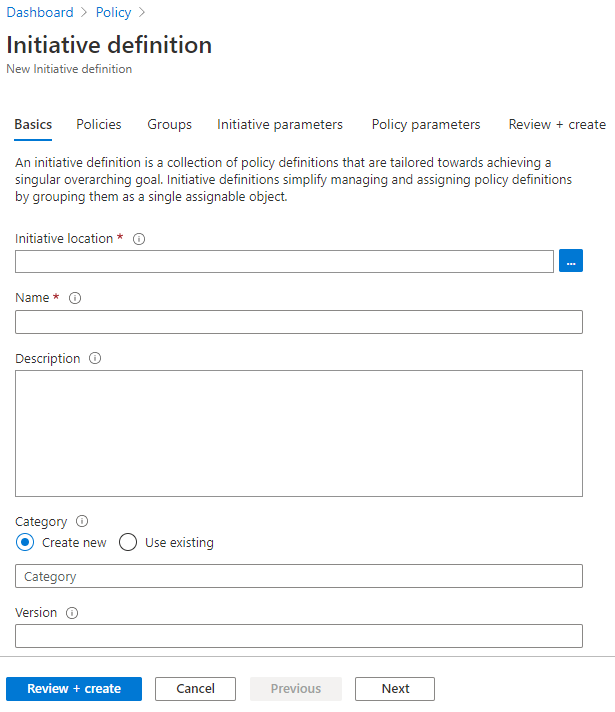

Selecteer + Initiatiefdefinitie bovenaan de pagina. U gaat dan naar de wizard Initiatiefdefinitie.

Gebruik het beletselteken bij Initiatieflocatie om een beheergroep of abonnement te selecteren voor het opslaan van de definitie. Als het bereik van de vorige pagina was beperkt tot een enkele beheergroep of enkel abonnement, wordt Initiatieflocatie automatisch ingevuld.

Voer de naam en beschrijving van het initiatief in.

Dit voorbeeld zorgt ervoor worden dat bronnen voldoen aan beleidsdefinities over beveiliging. Geef het initiatief de naam Beveiligen en stel de volgende beschrijving in: Dit initiatief is gemaakt voor het afhandelen van alle beleidsregels die zijn gekoppeld aan het beveiligen van resources.

Kies voor Categorie uit bestaande opties of maak een nieuwe categorie.

Stel een Versie in voor het initiatief, zoals 1.0.

Notitie

De versiewaarde is strikt een metagegeven, en wordt niet gebruikt voor updates of andere processen van de Azure Policy-service.

Selecteer Volgende onderaan de pagina of het tabblad Beleid bovenaan de wizard.

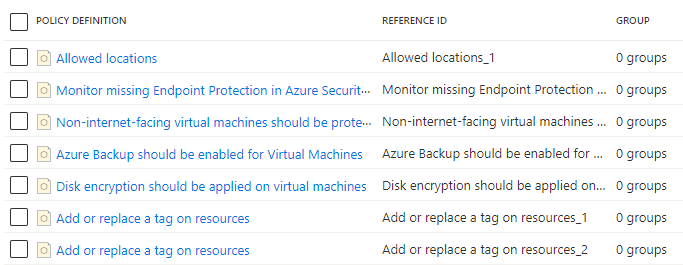

Selecteer de knop Beleidsdefinitie (s) toevoegen en blader door de lijst. Selecteer de beleidsdefinitie (s) die u aan dit initiatief wilt toevoegen. Voeg de volgende ingebouwde beleidsdefinities toe aan het initiatief Beveiligen door het selectievakje naast de beleidsdefinities te selecteren:

- Toegestane locaties

- Endpoint Protection moet worden geïnstalleerd op computers

- Niet-internetgerichte virtuele machines moeten worden beveiligd met netwerkbeveiligingsgroepen

- Azure Backup moet zijn ingeschakeld voor virtuele machines

- Schijfversleuteling moet worden toegepast op virtuele machines

- Een tag toevoegen aan of vervangen in resources (voeg deze beleidsdefinitie twee keer toe)

Nadat u elke beleidsdefinitie hebt geselecteerd in de lijst, selecteert u Toevoegen onderaan de lijst. Omdat de definitie Een tag toevoegen aan of vervangen in resources twee keer is toegevoegd, krijgt elk van de twee definities een anderereferentie-id.

Notitie

De geselecteerde beleidsdefinities kunnen worden toegevoegd aan groepen door een of meer toegevoegde definities te selecteren en Geselecteerde beleidsregels toevoegen aan een groep te selecteren. De groep moet eerst bestaan, en kan worden gemaakt op het tabblad Groepen.

Selecteer Volgende onderaan de pagina of het tabblad Groepen bovenaan de wizard. Nieuwe groepen kunnen worden toegevoegd vanaf dit tabblad. Voor deze zelfstudie voegen we geen groepen toe.

Selecteer Volgende onderaan de pagina of het tabblad Initiatiefparameters bovenaan de wizard. Als we willen dat er een parameter bestaat op het initiatief voor het doorgeven aan een of meer opgenomen beleidsdefinities, wordt de parameter hier gedefinieerd en vervolgens gebruikt op het tabblad Beleidsparameters . Voor deze zelfstudie voegen we geen initiatiefparameters toe.

Notitie

Wanneer ze eenmaal zijn opgeslagen in een initiatiefdefinitie, kunnen initiatiefparameters niet uit het initiatief worden verwijderd. Als een initiatiefparameter niet meer nodig is, stelt u deze buiten gebruik in eventuele beleidsdefinitieparameters.

Selecteer Volgende onderaan de pagina of het tabblad Beleidsparameters bovenaan de wizard.

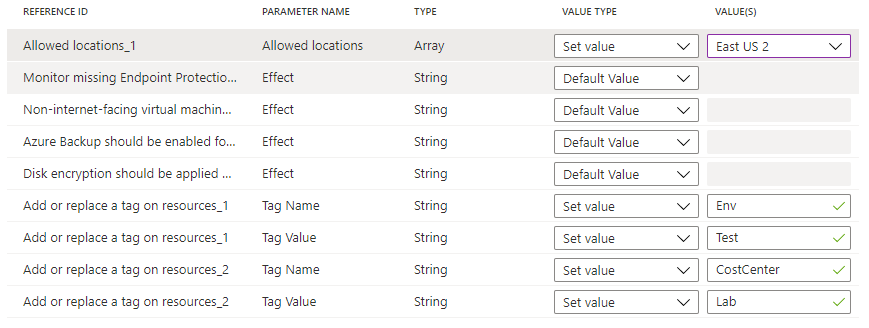

Beleidsdefinities die zijn toegevoegd aan het initiatief met parameters, worden weergegeven in een raster. Het Waardetype kan 'Standaardwaarde', 'Waarde instellen' of 'Initiatiefparameter gebruiken' zijn. Als 'Waarde instellen' is geselecteerd, wordt de betreffende waarde ingevoerd onder Waarde(n). Als de parameter voor de beleidsdefinitie een lijst met toegestane waarden heeft, is het invoervak een vervolgkeuzelijstkiezer. Als Initiatiefparameter gebruiken is geselecteerd, wordt een vervolgkeuzelijst geselecteerd met de namen van initiatiefparameters die zijn gemaakt op het tabblad Initiatiefparameters .

Notitie

Voor sommige

strongType-parameters kan de lijst met waarden niet automatisch worden bepaald. In deze gevallen wordt een beletselteken rechts van de parameterrij weergegeven. Als u deze optie selecteert, wordt de pagina Parameterbereik (<parameternaam>) geopend. Op deze pagina selecteert u het abonnement dat u wilt gebruiken om de waardeopties op te geven. Dit parameterbereik wordt alleen gebruikt tijdens het maken van de initiatiefdefinitie en heeft geen invloed op de evaluatie van het beleid of het bereik van het initiatief na het toewijzen.Stel het waardetype Toegestane locaties in op Waarde instellen en selecteer VS - oost 2 in de vervolgkeuzelijst. Voor de twee exemplaren van de beleidsdefinitie Een tag toevoegen aan of vervangen in resources stelt u de parameter Tagnaam in op 'Env' en 'CostCenter', en de parameter Tagwaarde op 'Test' en 'Lab', zoals hieronder getoond. Laat bij de overige 'Standaardwaarde' staan. Met dezelfde definitie twee keer in het initiatief, maar met verschillende parameters, wordt met deze configuratie een 'Env'-tag toegevoegd aan of vervangen door de waarde Test en een CostCenter-tag met de waarde 'Lab' voor resources binnen het bereik van de toewijzing.

Selecteer Controleren en maken onderaan de pagina of bovenaan de wizard.

Controleer de instellingen en selecteer Maken.

Een initiatiefdefinitie voor beleid maken met Azure CLI

U kunt een initiatiefdefinitie voor beleid maken met Azure CLI met behulp van de opdracht az policy set-definition. Gebruik het volgende voorbeeld om een initiatiefdefinitie voor beleid te maken met een bestaande beleidsdefinitie:

az policy set-definition create -n readOnlyStorage --definitions '[

{

"policyDefinitionId": "/subscriptions/mySubId/providers/Microsoft.Authorization/policyDefinitions/storagePolicy",

"parameters": { "storageSku": { "value": "[parameters(\"requiredSku\")]" } }

}

]' \

--params '{ "requiredSku": { "type": "String" } }'

Een initiatiefdefinitie voor beleid maken met Azure PowerShell

U kunt een initiatiefdefinitie voor beleid maken in Azure PowerShell met behulp van de cmdlet New-AzPolicySetDefinition. Gebruik het volgende beleidsinitiatiefdefinitiebestand als VMPolicySet.json om een initiatiefdefinitie voor beleid te maken met een bestaande beleidsdefinitie:

[

{

"policyDefinitionId": "/providers/Microsoft.Authorization/policyDefinitions/2a0e14a6-b0a6-4fab-991a-187a4f81c498",

"parameters": {

"tagName": {

"value": "Business Unit"

},

"tagValue": {

"value": "Finance"

}

}

},

{

"policyDefinitionId": "/providers/Microsoft.Authorization/policyDefinitions/464dbb85-3d5f-4a1d-bb09-95a9b5dd19cf"

}

]

New-AzPolicySetDefinition -Name 'VMPolicySetDefinition' -Metadata '{"category":"Virtual Machine"}' -PolicyDefinition C:\VMPolicySet.json

Een initiatiefdefinitie maken

Selecteer Definities onder Ontwerpen aan de linkerkant van de pagina Azure Policy.

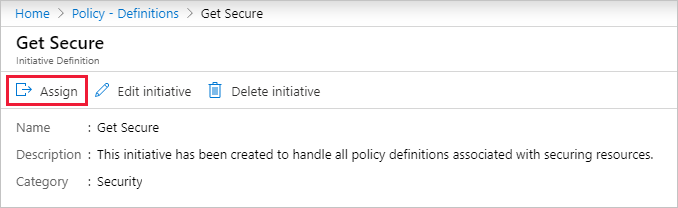

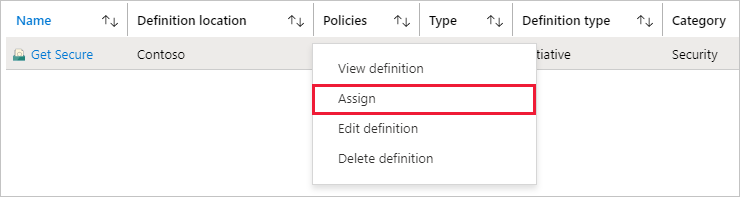

Zoek de initiatiefdefinitie Veilig worden die u eerder hebt gemaakt en selecteer deze. Selecteer Toewijzen bovenaan de pagina om de pagina Veilig worden: initiatief toewijzen te openen.

U kunt ook de geselecteerde rij selecteren en vasthouden (of met de rechtermuisknop klikken) of het beletselteken aan het einde van de rij selecteren voor een contextmenu. Selecteer daarna Toewijzen.

Vul het formulier Veilig worden: definitie toewijzen in door de volgende voorbeeldinformatie in te voeren. U kunt uw eigen gegevens gebruiken.

- Bereik: De beheergroep of het abonnement dat u het initiatief hebt opgeslagen om de standaardinstelling te worden. U kunt het bereik wijzigen om het initiatief toe te wijzen aan een abonnement of resourcegroep binnen de opgeslagen locatie.

- Uitsluitingen: Configureer alle resources binnen het bereik om te voorkomen dat de initiatieftoewijzing erop wordt toegepast.

- Initiatiefdefinitie en naam van de Toewijzing: Veilig worden (vooraf ingevuld als de naam van het initiatief dat wordt toegewezen).

- Beschrijving: deze initiatieftoewijzing heeft als doel deze groep beleidsdefinities af te dwingen.

- Afdwingen van beleid: laat de standaardinstelling ingeschakeld.

- Toegewezen door: automatisch gevuld op basis van degene die is aangemeld. Dit veld is optioneel, dus u kunt aangepaste waarden invoeren.

Selecteer het tabblad Parameters bovenaan de wizard. Als u in de vorige stappen een initiatiefparameter hebt geconfigureerd, moet u hier een waarde instellen.

Selecteer het tabblad Herstel bovenaan de wizard. Laat Beheerde identiteit maken uitgeschakeld. Dit vak moet worden ingeschakeld wanneer het beleid of initiatief dat wordt toegewezen beleid bevat met de effecten deployIfNotExists of modify. Omdat het beleid dat voor deze zelfstudie wordt gebruikt deze regel niet bevat, laat u deze optie uitgeschakeld. Zie beheerde identiteiten en hoe hersteltoegangsbeheer werkt voor meer informatie.

Selecteer het tabblad Controleren + maken bovenaan de wizard.

Controleer uw selecties en selecteer vervolgens Maken onderaan de pagina.

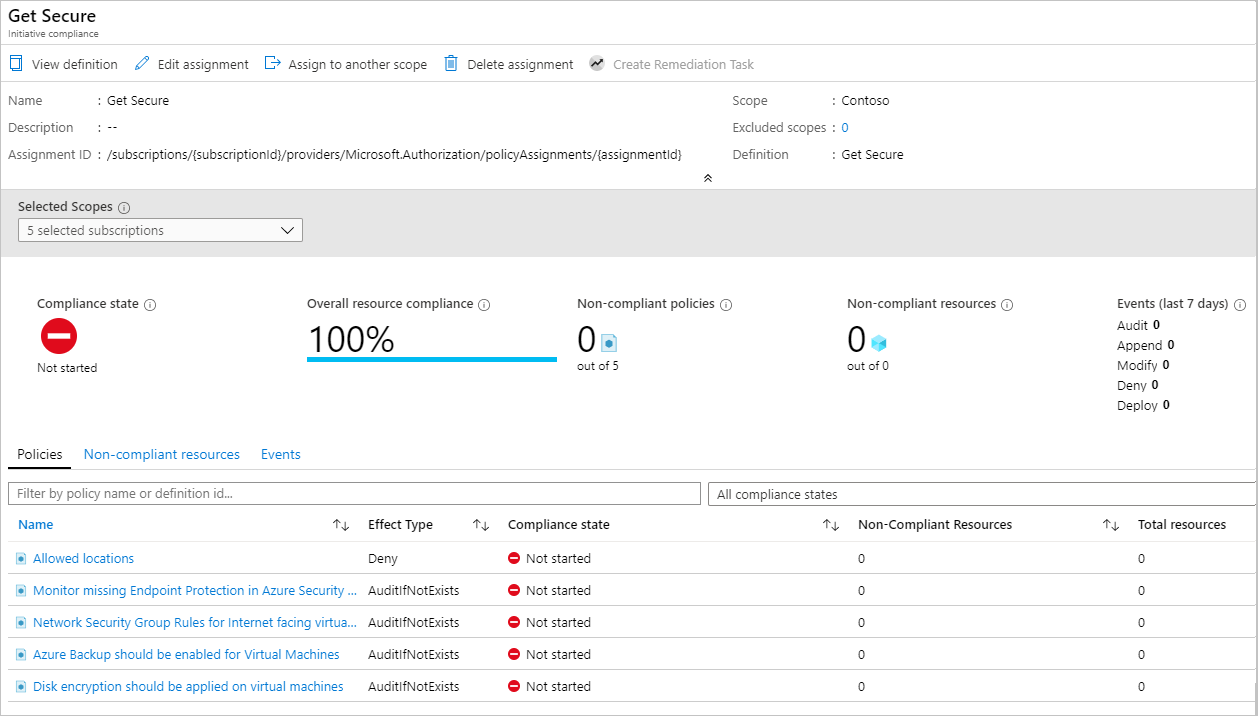

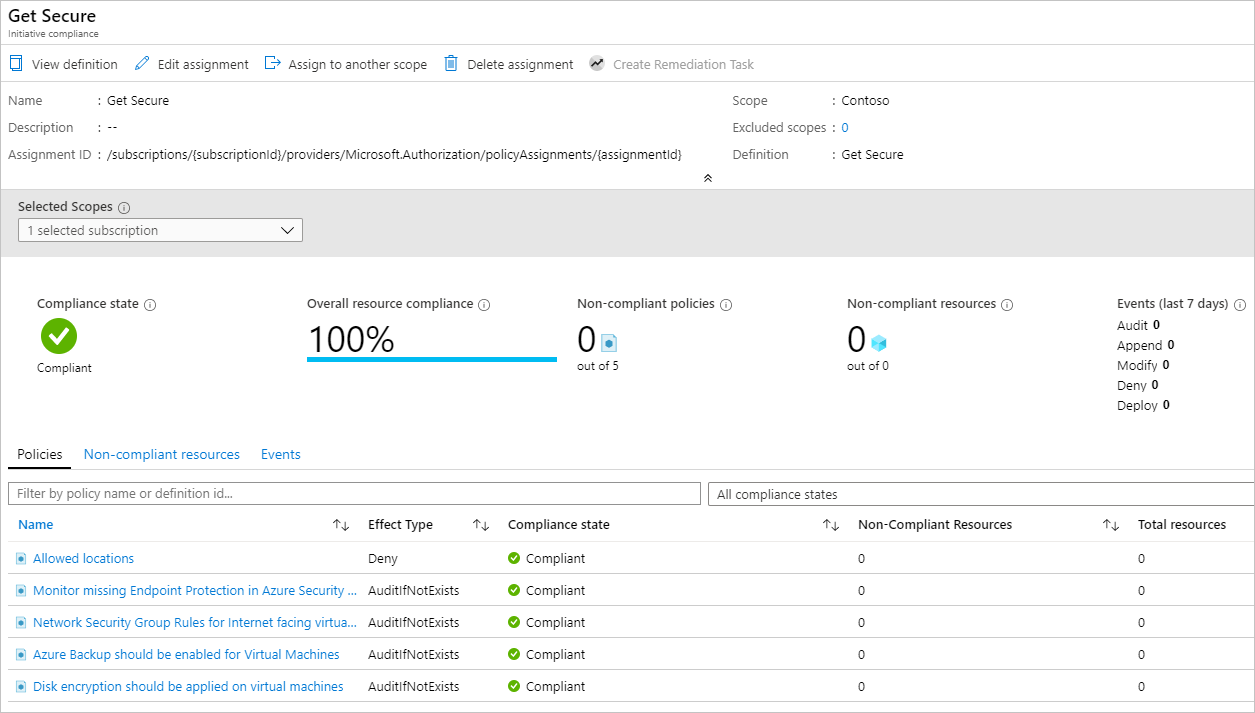

Eerste naleving controleren

Selecteer Naleving links op de Azure Policy-pagina.

Zoek het initiatief Veilig verkrijgen. De Nalevingsstatus hiervan is waarschijnlijk nog Niet gestart. Selecteer het initiatief voor alle details van de toewijzing.

Wanneer de initiatieftoewijzing is voltooid, wordt de pagina voor naleving bijgewerkt met de NalevingsstatusCompatibel.

Als u een beleid op de pagina voor initiatiefnaleving selecteert, wordt de pagina met nalevingsdetails voor dat beleid geopend. Op deze pagina staan de nalevingsdetails op resourceniveau.

Een niet-compatibele of afgewezen resource uit het bereik met een uitsluiting

Na het toewijzen van een beleidsinitiatief om een specifieke locatie te vereisen, wordt elke resource geweigerd die op een andere locatie is gemaakt. In deze sectie doorloopt u het oplossen van een geweigerde poging om een resource te maken door een uitsluiting te maken voor een specifieke groep resources. Uitsluiting voorkomt afdwingen van het beleid (of het initiatief) op de resourcegroep. In het volgende voorbeeld is elke willekeurige locatie toegestaan in de uitgesloten resourcegroep. Een uitsluiting kan van toepassing zijn op een abonnement, een resourcegroep of een afzonderlijke resource.

Notitie

Er kan ook een beleidsuitzondering worden gebruikt om de evaluatie van een resource over te slaan. Zie Bereik in Azure Policy voor meer informatie.

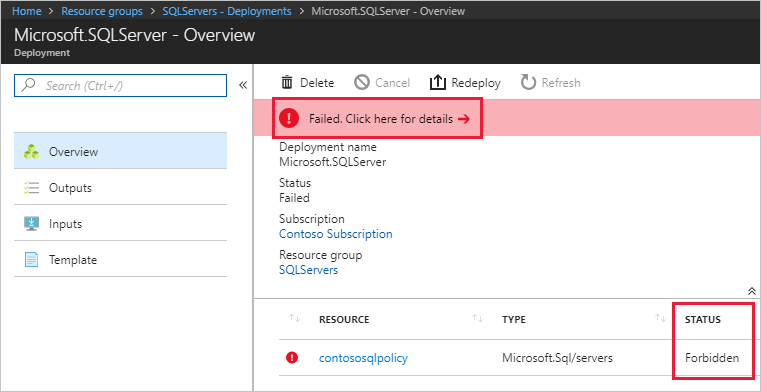

Implementaties die worden voorkomen door een toegewezen beleid of initiatief, kunnen worden weergegeven in de resourcegroep waarop de implementatie is gericht: Selecteer implementaties aan de linkerkant van de pagina en selecteer vervolgens de implementatienaam van de mislukte implementatie. De resource die is geweigerd, wordt weergegeven met de status Verboden. Als u het beleid of initiatief en de toewijzing wilt bepalen die de resource heeft geweigerd, selecteert u Mislukt. Klik hier voor meer informatie op> de pagina Implementatieoverzicht. Aan de rechterkant van de pagina wordt een venster geopend met de informatie over de fout. Onder Foutdetails staan de GUID's van de bijbehorende beleidstoewijzingsobjecten.

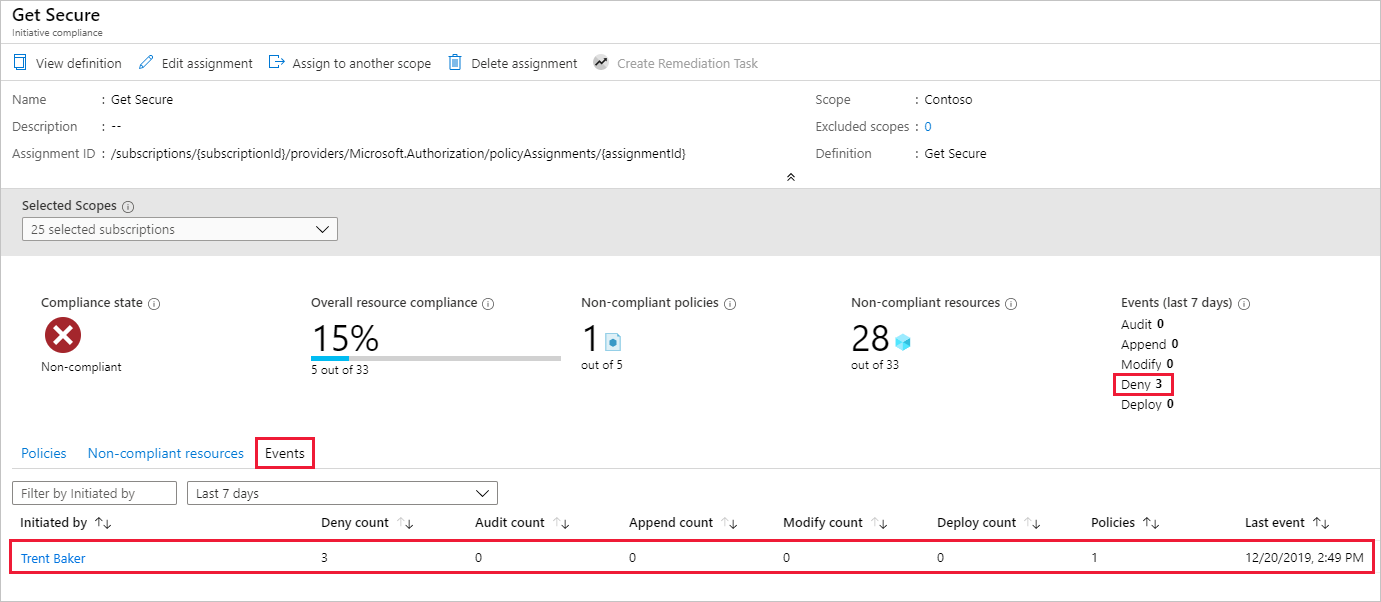

Op de pagina Azure Policy: Selecteer Naleving aan de linkerkant van de pagina en selecteer het initiatief Veilig beleid ophalen. Op deze pagina is er een toename van het aantal weigeren voor geblokkeerde resources. Op het tabblad Gebeurtenissen vindt u informatie over wie heeft geprobeerd de resource te maken of te implementeren die door de beleidsdefinitie is geweigerd.

In dit voorbeeld deed een van de senior virtualisatie-experts van Contoso vereist werk. We moeten aan Trent een ruimte toekennen voor een uitzondering. Maak een nieuwe resourcegroep, LocationsExcluded en verleent deze vervolgens een uitzondering op deze beleidstoewijzing.

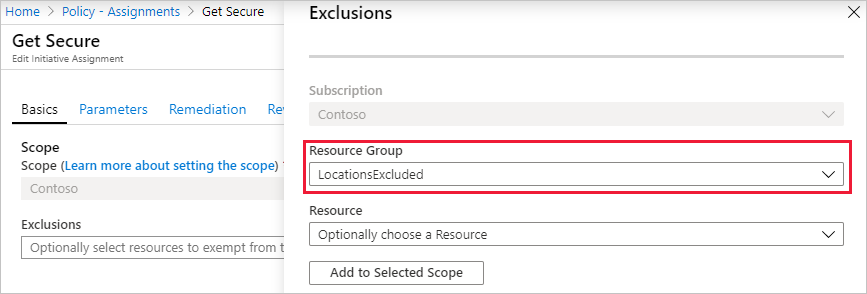

Toewijzing met uitsluiting bijwerken

Selecteer Toewijzingen onder Ontwerpen aan de linkerkant van de pagina Azure Policy.

Blader door alle beleidstoewijzingen en open de toewijzing Veilig ophalen.

Stel de Uitsluiting in door het beletselteken te selecteren en de resourcegroep te selecteren die u wilt uitsluiten (in dit voorbeeld LocationsExcluded). Selecteer Toevoegen aan geselecteerde bereik en selecteer Opslaan.

Notitie

Afhankelijk van de beleidsdefinitie en de invloed ervan, kan de uitsluiting ook worden toegekend aan specifieke resources binnen een resourcegroep binnen het bereik van de toewijzing. Als een Weigeren-effect is gebruikt in deze zelfstudie, zou het niet verstandig zijn om de uitsluiting in te stellen op een specifieke resource die al bestaat.

Selecteer Beoordelen en opslaan en selecteer vervolgens Opslaan.

In deze sectie hebt u de geweigerde aanvraag toch uitgevoerd door een uitsluiting te maken in één resourcegroep.

Resources opschonen

Als u niet wilt doorgaan, gebruikt u de volgende stappen om alle bovenstaande beleidstoewijzingen of -definities te verwijderen:

Selecteer Definities (of Toewijzingen als u een toewijzing wilt verwijderen) onder Ontwerpen in het linkerdeelvenster van de Azure Policy-pagina.

Zoek naar de nieuwe initiatief- of beleidsdefinitie (of toewijzing) die u zojuist hebt gemaakt.

Klik met de rechtermuisknop op de rij of selecteer de weglatingstekens aan het einde van de definitie (of de toewijzing) en selecteer Definitie verwijderen (of Toewijzing verwijderen).

Beoordelen

In deze zelfstudie hebt u de volgende taken uitgevoerd:

- Een beleid toegewezen voor het afdwingen van een voorwaarde voor bronnen die u in de toekomst maakt

- Een initiatiefdefinitie gemaakt en toegewezen om naleving bij te houden voor meerdere bronnen

- Problemen met een bron die niet voldoet of is geweigerd, opgelost

- Een nieuw beleid binnen een organisatie geïmplementeerd

Volgende stappen

Lees het volgende artikel voor meer informatie over de structuur van beleidsdefinities: