Zelfstudie: Resourcetypen niet in uw cloudomgeving weigeren

Een populair doel van cloudgovernance is het beperken van de resourcetypen die in de omgeving zijn toegestaan. Bedrijven hebben veel motivaties achter beperkingen voor resourcetypen. Resourcetypen kunnen bijvoorbeeld kostbaar zijn of kunnen in strijd zijn met bedrijfsstandaarden en -strategieën. In plaats van veel beleidsregels te gebruiken voor afzonderlijke resourcetypen, biedt Azure Policy twee ingebouwde beleidsregels om dit doel te bereiken:

| Naam (Azure-portal) |

Beschrijving | Effect | Versie (GitHub) |

|---|---|---|---|

| Allowed resource types (Toegestane resourcetypen) | Met dit beleid kunt u de resourcetypen opgeven die uw organisatie mag implementeren. Alleen resourcetypen die ondersteuning bieden voor tags en locatie, worden beïnvloed door dit beleid. Als u alle resources wilt beperken, moet u dit beleid dupliceren en de modus wijzigen in Alles. | deny | 1.0.0 |

| Not allowed resource types (Niet-toegestane resourcetypen) | Beperken welke resourcetypen in uw omgeving kunnen worden geïmplementeerd. Het beperken van resourcetypen kan de complexiteit en het kwetsbaarheid van uw omgeving verminderen en tegelijkertijd de kosten beheren. Nalevingsresultaten worden alleen weergegeven voor niet-compatibele resources. | Controleren, Weigeren, Uitgeschakeld | 2.0.0 |

In deze zelfstudie past u het beleid voor niet-toegestane resourcetypen toe en beheert u resourcetypen op schaal via Microsoft Azure Portal.

Vereisten

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

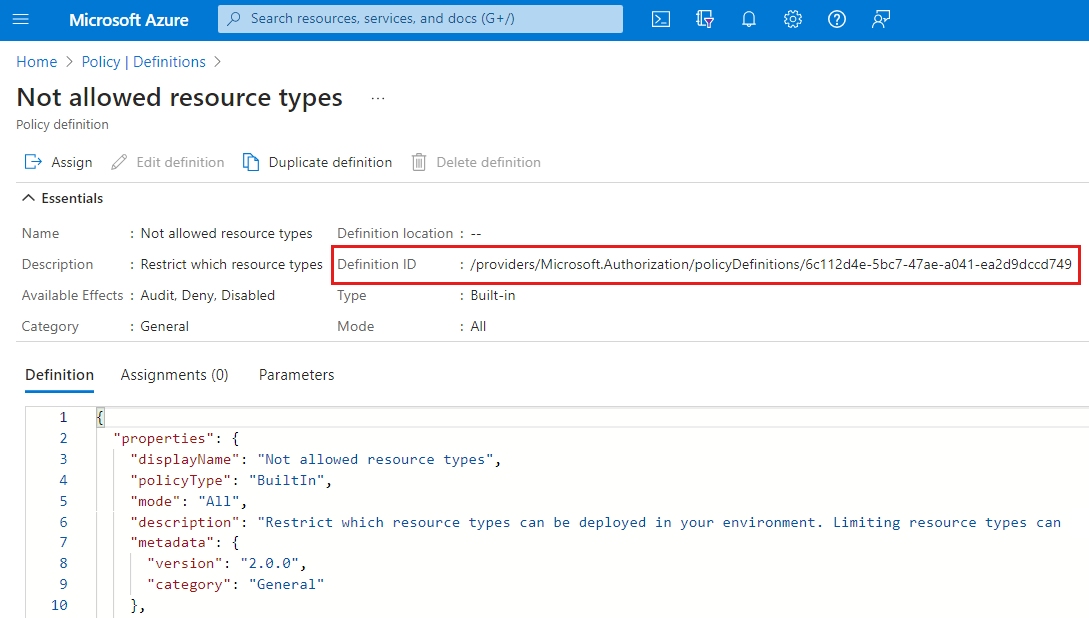

De beleidsdefinitie toewijzen

De eerste stap bij het uitschakelen van resourcetypen is het toewijzen van de beleidsdefinitie Voor niet-toegestane resourcetypen .

Ga naar Niet-toegestane resourcetypen in Azure Portal.

Selecteer de knop Toewijzen boven aan de pagina.

Stel op het tabblad Basisbeginselen het bereik in door het beletselteken te selecteren en een beheergroep, abonnement of resourcegroep te kiezen. Zorg ervoor dat het geselecteerde bereik ten minste één subscope heeft. Klik vervolgens op Selecteren aan de onderkant van de pagina Bereik.

In dit voorbeeld wordt het abonnement Contoso gebruikt.

Notitie

Als u deze beleidsdefinitie toewijst aan het bereik van uw hoofdbeheergroep, kan de portal niet-toegestane resourcetypen detecteren en uitschakelen in de weergave Alle services , zodat portalgebruikers op de hoogte zijn van de beperking voordat ze een niet-toegestane resource proberen te implementeren.

Resources kunnen worden uitgesloten op basis van het bereik. Uitsluitingen starten op één niveau lager dan het niveau van het bereik. Uitsluitingen zijn optioneel, dus laat dit veld nu nog leeg.

De toewijzingsnaam wordt automatisch ingevuld met de naam van de beleidsdefinitie die u hebt geselecteerd, maar u kunt deze wijzigen. U kunt ook een optionele beschrijving toevoegen om details over deze beleidstoewijzing op te geven.

Laat Beleidsafdwinging op Ingeschakeld staan. Als deze instelling op Uitgeschakeld staat, kunt u het resultaat van het beleid testen zonder het effect te activeren. Zie Afdwingingsmodus voor meer informatie.

Toegewezen door wordt automatisch ingevuld op basis van degene die is aangemeld. Dit veld is optioneel, dus u kunt aangepaste waarden invoeren.

Selecteer het tabblad Parameters bovenaan de wizard. In deze zelfstudie wordt het tabblad Geavanceerd overgeslagen.

Voor de parameter Niet-toegestane resourcetypen gebruikt u de vervolgkeuzelijst om te zoeken en resourcetypen te selecteren die niet mogen worden toegestaan in uw cloudomgeving.

Deze beleidsdefinitie heeft

modifyde ofdeployIfNotExistseffecten niet, dus deze biedt geen ondersteuning voor hersteltaken. Sla voor deze zelfstudie het tabblad Herstel over.Selecteer het tabblad Niet-nalevingsberichten boven aan de wizard.

Stel het bericht Niet-naleving in op Dit resourcetype is niet toegestaan. Dit aangepaste bericht wordt weergegeven wanneer een resource wordt geweigerd of voor niet-compatibele resources tijdens de reguliere evaluatie.

Selecteer het tabblad Controleren + maken bovenaan de wizard.

Controleer uw selecties en selecteer vervolgens Maken onderaan de pagina.

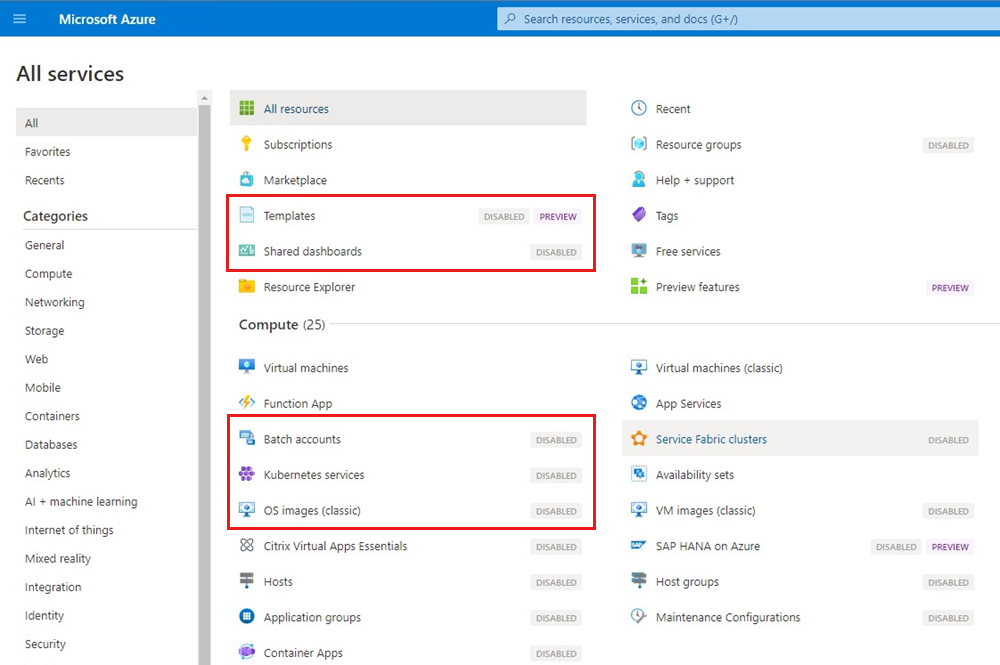

Uitgeschakelde resourcetypen weergeven in Azure Portal

Deze stap is alleen van toepassing wanneer het beleid is toegewezen aan het bereik van de hoofdbeheergroep.

Nu u een ingebouwde beleidsdefinitie hebt toegewezen, gaat u naar Alle services. Azure Portal is op de hoogte van de niet-toegestane resourcetypen van deze beleidstoewijzing en schakelt deze uit op de pagina Alle services . De optie Maken is niet beschikbaar voor uitgeschakelde resourcetypen.

Notitie

Als u deze beleidsdefinitie toewijst aan uw hoofdbeheergroep, zien gebruikers de volgende melding wanneer ze zich voor het eerst aanmelden of als het beleid wordt gewijzigd nadat ze zich hebben aangemeld:

Beleid gewijzigd door beheerder Uw beheerder heeft wijzigingen aangebracht in het beleid voor uw account. Het is raadzaam om de portal te vernieuwen om het bijgewerkte beleid te gebruiken.

Een uitzondering maken

Stel nu dat één subscope moet zijn toegestaan om de resourcetypen te laten uitschakelen door dit beleid. We gaan een uitzondering maken voor dit bereik, zodat anders beperkte resources daar kunnen worden geïmplementeerd.

Waarschuwing

Als u deze beleidsdefinitie toewijst aan het bereik van uw hoofdbeheergroep, kan Azure Portal geen uitzonderingen detecteren op bereiken op lager niveau. Resources die niet zijn toegestaan door de beleidstoewijzing, worden weergegeven als uitgeschakeld in de lijst Alle services en de optie Maken is niet beschikbaar. U kunt echter resources maken in het uitgesloten bereik met clients zoals Azure CLI, Azure PowerShell of Azure Resource Manager-sjablonen.

Selecteer Toewijzingen onder Ontwerpen aan de linkerkant van de pagina Azure Policy.

Zoek de beleidstoewijzing die u hebt gemaakt.

Selecteer de knop Uitzondering maken boven aan de pagina.

Selecteer op het tabblad Basisbeginselen het bereik Uitzondering. Dit is het subbereik waarvoor resources moeten worden beperkt door deze beleidstoewijzing.

Vul de naam van de uitzondering in met de gewenste tekst en laat de categorie Uitzondering staan als standaardverklaring. Schakel de wisselknop voor de verloopinstelling Voor uitzonderingen niet in, omdat deze uitzondering niet is ingesteld op verlopen. Voeg eventueel een beschrijving van de uitzondering toe en selecteer Beoordelen en maken.

In deze zelfstudie wordt het tabblad Geavanceerd overgeslagen. Selecteer Maken op het tabblad Beoordelen en maken.

Als u de uitzondering wilt weergeven, selecteert u Uitzonderingen onder Ontwerpen aan de linkerkant van de pagina Azure Policy.

Uw subscope kan nu de resourcetypen niet meer hebben toegestaan door het beleid.

Resources opschonen

Als u klaar bent met het werken met resources uit deze zelfstudie, gebruikt u de volgende stappen om een van de beleidstoewijzingen of -definities te verwijderen die in deze zelfstudie zijn gemaakt:

Selecteer Definities (of Toewijzingen als u een toewijzing wilt verwijderen) onder Ontwerpen in het linkerdeelvenster van de Azure Policy-pagina.

Zoek naar de nieuwe initiatief- of beleidsdefinitie (of toewijzing) die u zojuist hebt gemaakt.

Klik met de rechtermuisknop op de rij of selecteer de weglatingstekens aan het einde van de definitie (of de toewijzing) en selecteer Definitie verwijderen (of Toewijzing verwijderen).

Beoordelen

In deze zelfstudie hebt u de volgende taken uitgevoerd:

- Het ingebouwde beleid voor niet-toegestane resourcetypen toegewezen om het maken van niet-toegestane resourcetypen te weigeren

- Er is een uitzondering gemaakt voor deze beleidstoewijzing in een subscope

Met dit ingebouwde beleid hebt u resourcetypen opgegeven die niet zijn toegestaan. De alternatieve, meer beperkende benadering is het opgeven van resourcetypen die zijn toegestaan met behulp van het ingebouwde beleid voor toegestane resourcetypen .

Notitie

Alle services van Azure Portal schakelen alleen resources uit die niet zijn opgegeven in het beleid voor het toegestane resourcetype als het mode is ingesteld All op en het beleid wordt toegewezen aan de hoofdbeheergroep. Dit komt doordat alle resourcetypen worden gecontroleerd, ongeacht tags en locations. Als u wilt dat de portal dit gedrag heeft, dupliceert u het ingebouwde beleid voor toegestane resourcetypen en wijzigt u mode het van Indexed in Allen wijst u deze toe aan het bereik van de hoofdbeheergroep.

Volgende stappen

Raadpleeg de volgende artikelen voor meer informatie over de structuur van beleidsdefinities, toewijzingen en uitzonderingen:

Bekijk dit artikel voor een volledige lijst met ingebouwde beleidsvoorbeelden: