Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel leert u hoe u een clienttoepassing registreert in Microsoft Entra ID om toegang te krijgen tot Azure Health Data Services. U vindt meer informatie over Het registreren van een toepassing bij het Microsoft Identity Platform.

Een nieuwe toepassing registreren

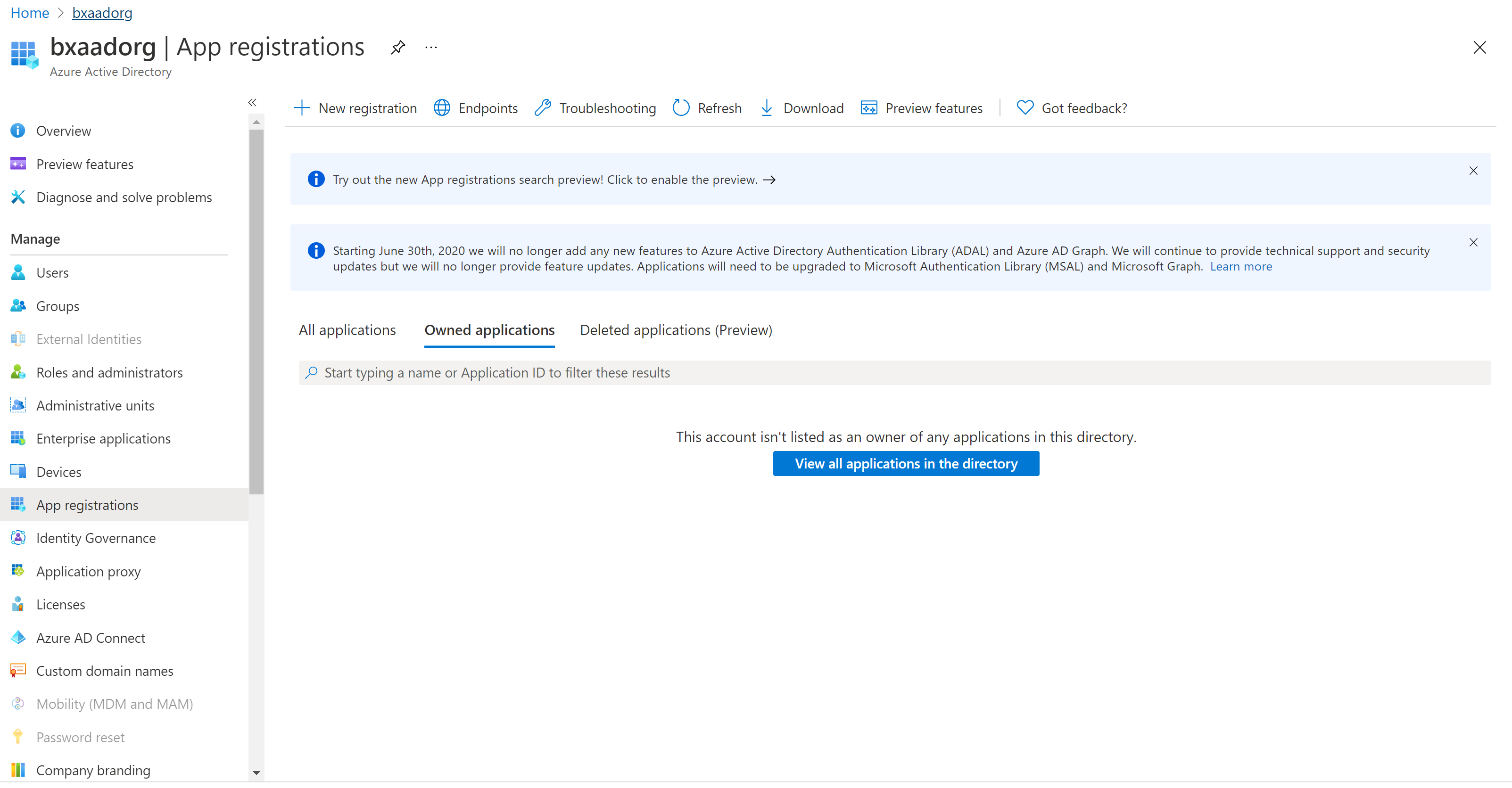

- Selecteer Microsoft Entra-id in de Azure-portal.

- Selecteer App-registraties.

- Selecteer Nieuwe registratie.

- Voor ondersteunde accounttypen selecteert u alleen Accounts in deze organisatiedirectory. Laat de andere opties staan.

- Selecteer Registreren.

Toepassings-id (client-id)

Nadat u een nieuwe toepassing hebt geregistreerd, kunt u de toepassings-id (client) en map-id (tenant) vinden via de menuoptie Overzicht. Noteer de waarden voor later gebruik.

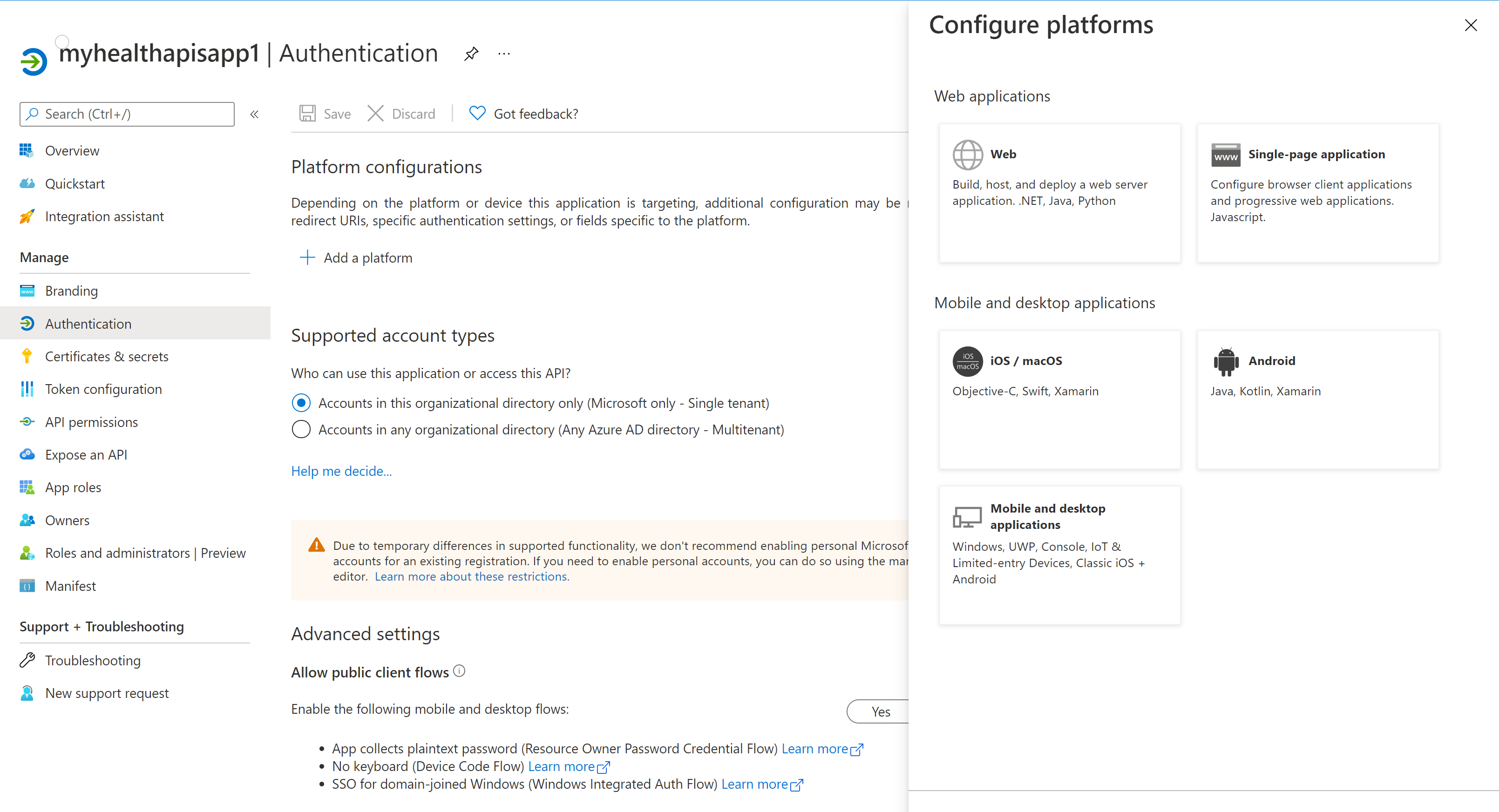

Verificatie-instelling: vertrouwelijk versus openbaar

Selecteer Verificatie om de instellingen te controleren. De standaardwaarde voor openbare clientstromen toestaan is Nee.

Als u deze standaardwaarde behoudt, is de toepassingsregistratie een vertrouwelijke clienttoepassing en is een certificaat of geheim vereist.

Als u de standaardwaarde wijzigt in Ja voor de optie Openbare clientstromen toestaan in de geavanceerde instelling, is de toepassingsregistratie een openbare clienttoepassing en is er geen certificaat of geheim vereist. De waarde Ja is handig als u een openbare clienttoepassing wilt bouwen met behulp van het OAuth-autorisatieprotocol of de functies zoals beschreven in openbare clienttoepassingen en vertrouwelijke clienttoepassingen.

Voor hulpprogramma's waarvoor een omleidings-URL is vereist, selecteert u Een platform toevoegen om het platform te configureren.

Certificaten en geheimen

Selecteer Certificaten en geheimen en selecteer Nieuw clientgeheim. Selecteer Aanbevolen 6 maanden in het veld Verloopt . Dit nieuwe geheim is zes maanden geldig. U kunt ook verschillende waarden kiezen, zoals:

- 03 maanden

- 12 maanden

- 24 maanden

- Aangepaste begin- en einddatum.

Notitie

Het is belangrijk dat u de geheime waarde opslaat, niet de geheime id.

U kunt desgewenst een certificaat (openbare sleutel) uploaden en de certificaat-id gebruiken, een GUID-waarde die is gekoppeld aan het certificaat. Voor testdoeleinden kunt u een zelfondertekend certificaat maken met behulp van hulpprogramma's zoals de PowerShell-opdrachtregel New-SelfSignedCertificateen vervolgens het certificaat exporteren uit het certificaatarchief.

API-machtigingen

De volgende stappen zijn vereist voor de DICOM-service, maar optioneel voor de FHIR-service. Daarnaast worden machtigingen voor gebruikerstoegang of roltoewijzingen voor de Azure Health Data Services beheerd via RBAC. Ga naar Azure RBAC configureren voor Azure Health Data Services voor meer informatie.

Selecteer de blade API-machtigingen .

Selecteer Een machtiging toevoegen.

Als u Azure Health Data Services gebruikt, voegt u een machtiging toe aan de DICOM-service door te zoeken naar Azure API voor DICOM onder API's die door mijn organisatie worden gebruikt.

Het zoekresultaat voor Azure API voor DICOM wordt alleen geretourneerd als u de DICOM-service al in de werkruimte hebt geïmplementeerd.

Als u naar een andere resourcetoepassing verwijst, selecteert u de REGISTRATIE van de DICOM API-resourcetoepassing die u eerder hebt gemaakt onder API's in mijn organisatie.

Selecteer bereiken (machtigingen) waarvoor de vertrouwelijke clienttoepassing namens een gebruiker om wordt gevraagd. Selecteer Dicom.ReadWrite en selecteer vervolgens Machtigingen toevoegen.

Notitie

Gebruik grant_type van client_credentials bij het verkrijgen van een toegangstoken voor de FHIR-service met behulp van hulpprogramma's zoals REST Client. Ga naar Toegang tot Azure Health Data Services met behulp van de REST-clientextensie in Visual Studio Code voor meer informatie.

Gebruik grant_type van client_credentials of authentication_code bij het verkrijgen van een toegangstoken voor de DICOM-service. Ga naar DiCOM gebruiken met cURL voor meer informatie.

De registratie van uw toepassing is nu voltooid.

Volgende stappen

In dit artikel hebt u geleerd hoe u een clienttoepassing registreert in de Microsoft Entra-id. Daarnaast hebt u geleerd hoe u een geheim- en API-machtigingen toevoegt aan Azure Health Data Services. Zie voor meer informatie over Azure Health Data Services