Geheimen beheren voor uw Azure IoT Operations Preview-implementatie

Belangrijk

Azure IoT Operations Preview: ingeschakeld door Azure Arc is momenteel in preview. Gebruik deze preview-software niet in productieomgevingen.

U moet een nieuwe Azure IoT Operations-installatie implementeren wanneer er een algemeen beschikbare release beschikbaar wordt gesteld. U kunt geen preview-installatie upgraden.

Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Azure IoT Operations maakt gebruik van Azure Key Vault als de beheerde kluisoplossing in de cloud en maakt gebruik van de Azure Key Vault Secret Store-extensie voor Kubernetes om de geheimen offline vanuit de cloud te synchroniseren en op te slaan als Kubernetes-geheimen.

Vereisten

Een Azure IoT Operations-exemplaar dat is geïmplementeerd met beveiligde instellingen. Als u Azure IoT Operations hebt geïmplementeerd met testinstellingen en nu geheimen wilt gebruiken, moet u eerst beveiligde instellingen inschakelen.

Voor het maken van geheimen in de sleutelkluis zijn machtigingen van secrets officer vereist op resourceniveau. Zie Stappen voor het toewijzen van een Azure-rol voor informatie over het toewijzen van rollen aan gebruikers.

Geheimen toevoegen en gebruiken

Geheimenbeheer voor Azure IoT Operations maakt gebruik van de extensie Secret Store om de geheimen vanuit een Azure Key Vault te synchroniseren en op te slaan aan de rand als Kubernetes-geheimen. Wanneer u tijdens de implementatie beveiligde instellingen hebt ingeschakeld, hebt u een Azure Key Vault geselecteerd voor geheimbeheer. Het is in deze Key Vault waar alle geheimen die moeten worden gebruikt in Azure IoT Operations worden opgeslagen.

Notitie

Azure IoT Operations-exemplaren werken met slechts één Azure Key Vault. Meerdere sleutelkluizen per exemplaar worden niet ondersteund.

Zodra de beheerstappen voor het instellen van geheimen zijn voltooid, kunt u beginnen met het toevoegen van geheimen aan Azure Key Vault en deze synchroniseren met de rand die moet worden gebruikt in asseteindpunten of gegevensstroomeindpunten met behulp van de webgebruikersinterface van de operations-ervaring .

Geheimen worden gebruikt in asseteindpunten en gegevensstroomeindpunten voor verificatie. In deze sectie gebruiken we asseteindpunten als voorbeeld, hetzelfde kan worden toegepast op gegevensstroomeindpunten. U hebt de mogelijkheid om het geheim rechtstreeks te maken in Azure Key Vault en deze automatisch naar de rand te laten synchroniseren of een bestaande geheime verwijzing uit de sleutelkluis te gebruiken:

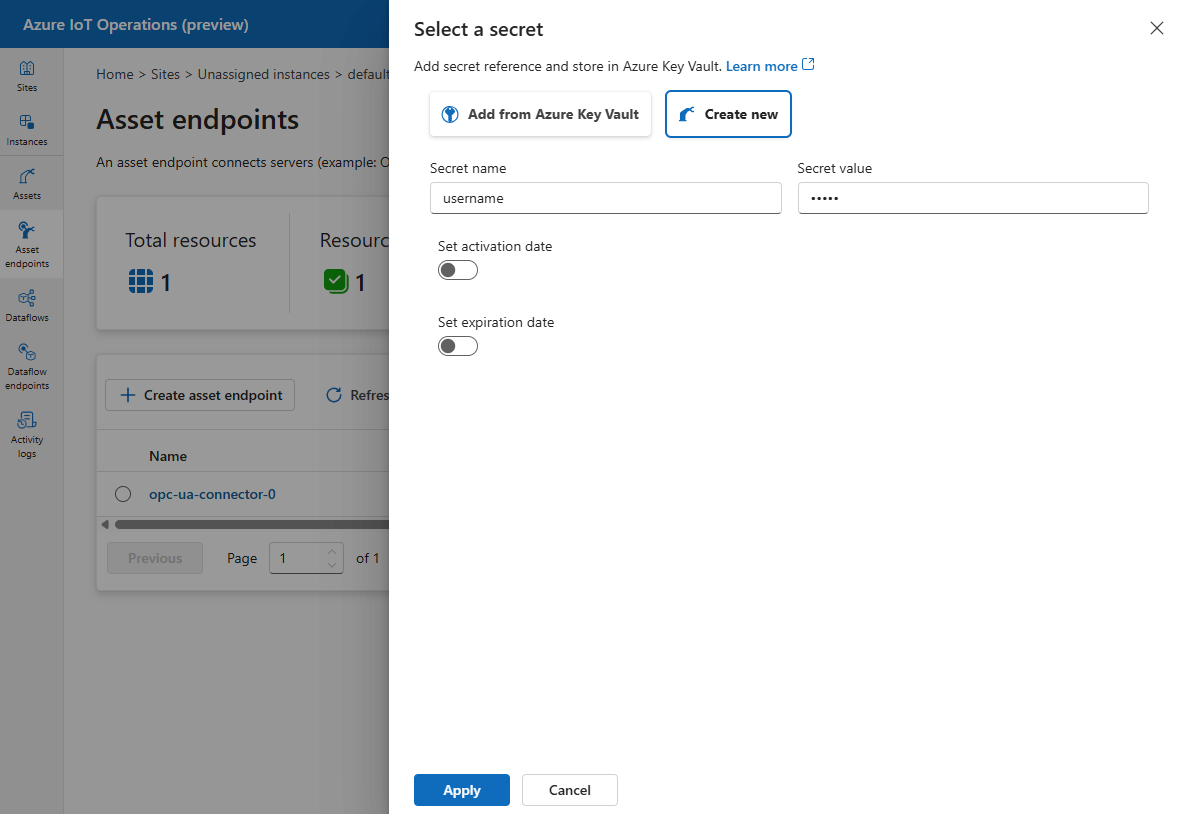

Maak een nieuw geheim: hiermee maakt u een geheime verwijzing in Azure Key Vault en synchroniseert u het geheim ook automatisch naar de rand met behulp van de extensie Secret Store. Gebruik deze optie als u het geheim dat u nodig hebt voor dit scenario niet eerder hebt gemaakt in de sleutelkluis.

Toevoegen vanuit Azure Key Vault: synchroniseert een bestaand geheim in de sleutelkluis omlaag naar de rand als het nog niet eerder is gesynchroniseerd. Als u deze optie selecteert, ziet u de lijst met geheime verwijzingen in de geselecteerde sleutelkluis. Gebruik deze optie als u het geheim vooraf in de sleutelkluis hebt gemaakt.

Wanneer u de gebruikersnaam en het wachtwoord toevoegt aan de asseteindpunten of gegevensstroomeindpunten, moet u het gesynchroniseerde geheim een naam geven. De geheime verwijzingen worden opgeslagen in de rand met deze opgegeven naam als één resource. In het voorbeeld in de onderstaande schermopname worden de gebruikersnaam en wachtwoordverwijzingen opgeslagen in de edge als edp1secrets.

Gesynchroniseerde geheimen beheren

U kunt Geheimen beheren voor asseteindpunten en gegevensstroomeindpunten gebruiken om gesynchroniseerde geheimen te beheren. Geheimen beheren toont de lijst met alle huidige gesynchroniseerde geheimen aan de rand voor de resource die u bekijkt. Een gesynchroniseerd geheim vertegenwoordigt een of meer geheime verwijzingen, afhankelijk van de resource die het gebruikt. Elke bewerking die wordt toegepast op een gesynchroniseerd geheim, wordt toegepast op alle geheime verwijzingen in het gesynchroniseerde geheim.

U kunt gesynchroniseerde geheimen ook verwijderen bij het beheren van geheimen. Wanneer u een gesynchroniseerd geheim verwijdert, wordt alleen het gesynchroniseerde geheim van de rand verwijderd en wordt de ingesloten geheimverwijzing niet uit de sleutelkluis verwijderd.

Notitie

Voordat u een gesynchroniseerd geheim verwijdert, moet u ervoor zorgen dat alle verwijzingen naar het geheim uit Azure IoT Operations-onderdelen worden verwijderd.