Belangrijk

Wanneer u het machtigingsmodel voor toegangsbeleid gebruikt, kan een gebruiker met de Contributor, Key Vault Contributorof een andere rol die machtigingen voor het beheervlak van de sleutelkluis bevat Microsoft.KeyVault/vaults/write , zichzelf gegevensvlaktoegang verlenen door een Key Vault-toegangsbeleid in te stellen. Om onbevoegde toegang en beheer van uw sleutelkluizen, sleutels, geheimen en certificaten te voorkomen, is het essentieel om de roltoegang van inzenders tot sleutelkluizen onder het machtigingsmodel voor toegangsbeleid te beperken. Om dit risico te beperken, raden we u aan het RBAC-machtigingsmodel (Role-Based Access Control) te gebruiken, waardoor machtigingsbeheer wordt beperkt tot de rollen 'Eigenaar' en 'Beheerder voor gebruikerstoegang', waardoor een duidelijke scheiding tussen beveiligingsbewerkingen en administratieve taken mogelijk is. Zie de Key Vault RBAC-handleiding en wat is Azure RBAC? voor meer informatie.

Een Key Vault-toegangsbeleid bepaalt of een bepaalde beveiligingsprincipaal, namelijk een gebruiker, toepassing of gebruikersgroep, verschillende bewerkingen kan uitvoeren op Key Vault-geheimen, -sleutels en -certificaten. U kunt toegangsbeleid toewijzen met behulp van Azure Portal, de Azure CLI of Azure PowerShell.

Key Vault ondersteunt maximaal 1024 toegangsbeleidsregels, waarbij elke vermelding een afzonderlijke set machtigingen verleent aan een bepaalde beveiligingsprincipal. Vanwege deze beperking raden we u aan toegangsbeleid toe te wijzen aan groepen gebruikers, indien mogelijk, in plaats van afzonderlijke gebruikers. Het gebruik van groepen maakt het veel eenvoudiger om machtigingen voor meerdere personen in uw organisatie te beheren. Voor meer informatie, zie App- en resourcetoegang beheren met behulp van Microsoft Entra-groepen.

Een toegangsbeleid toewijzen

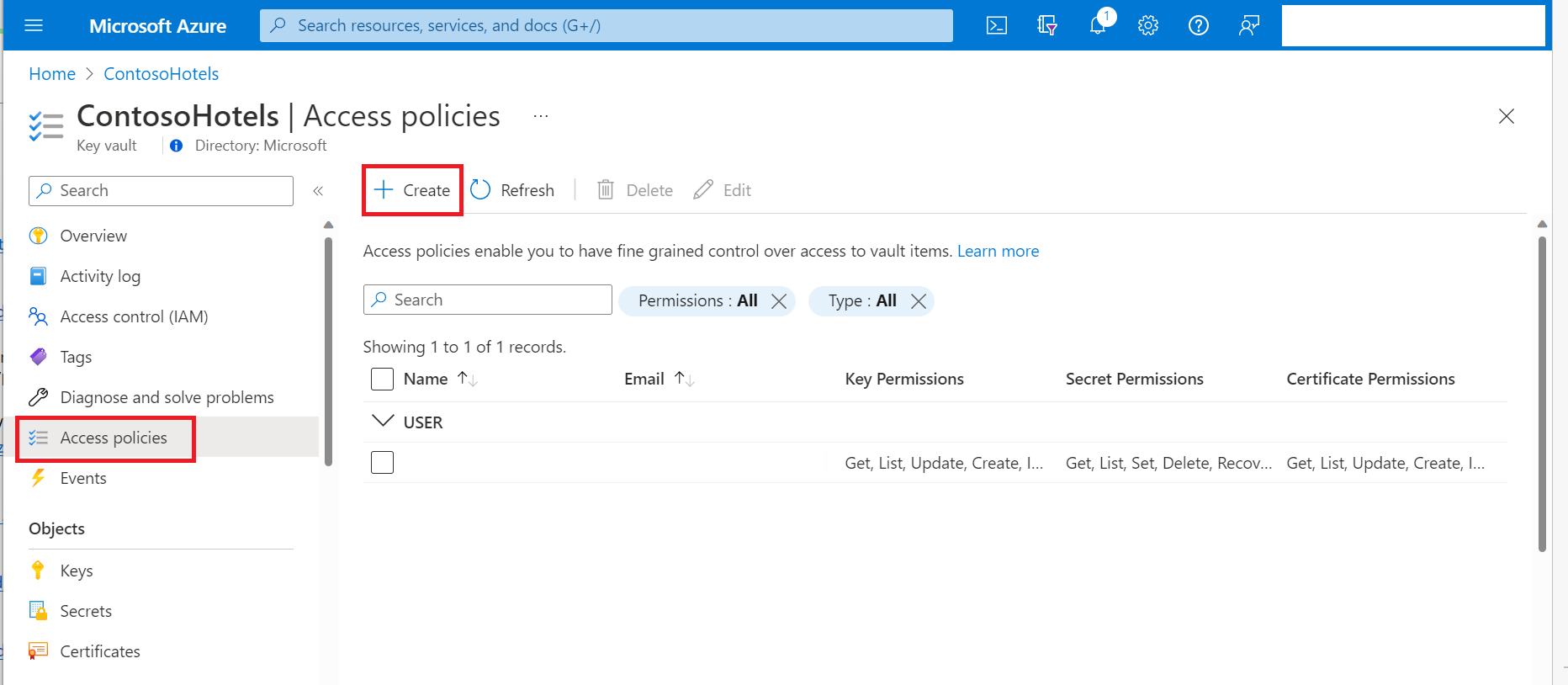

Navigeer in Azure Portal naar de Key Vault-resource.

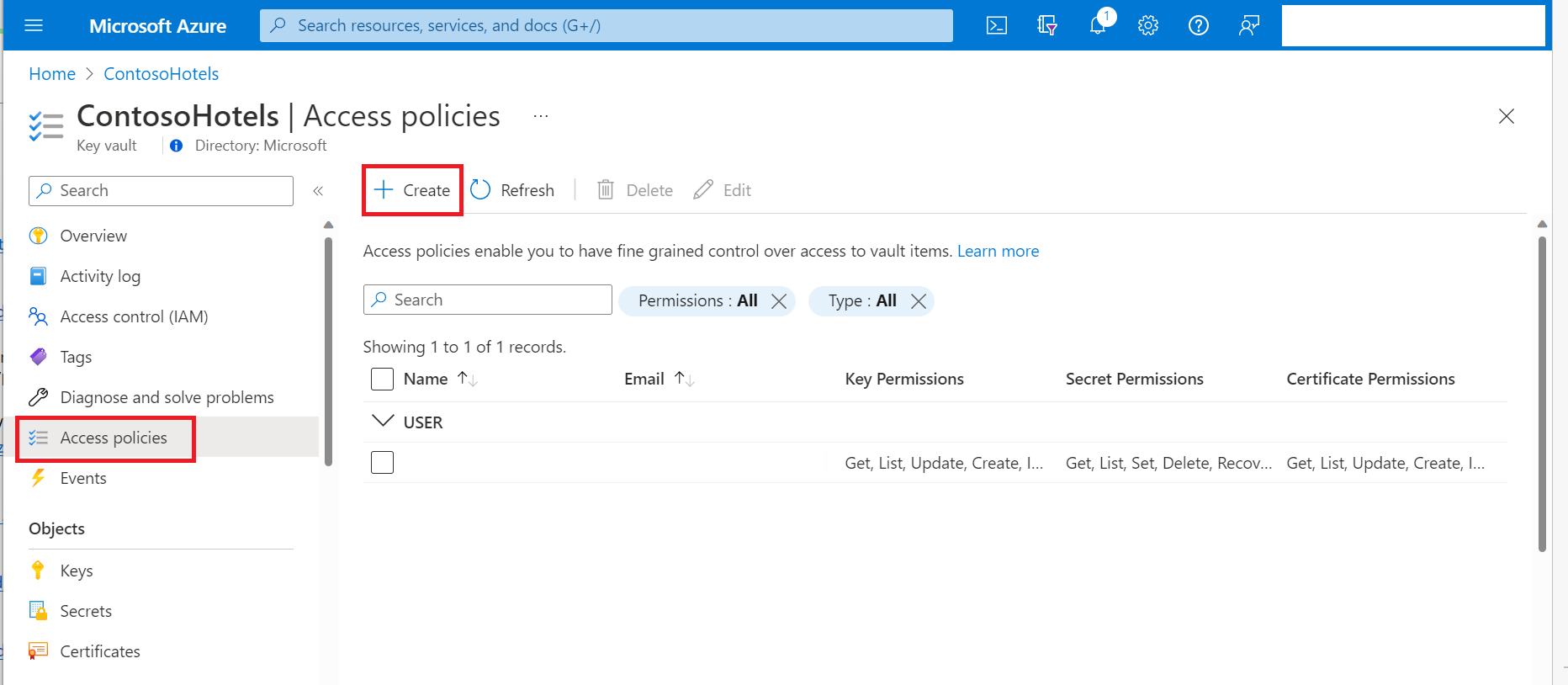

Selecteer Toegangsbeleid en selecteer Maken.

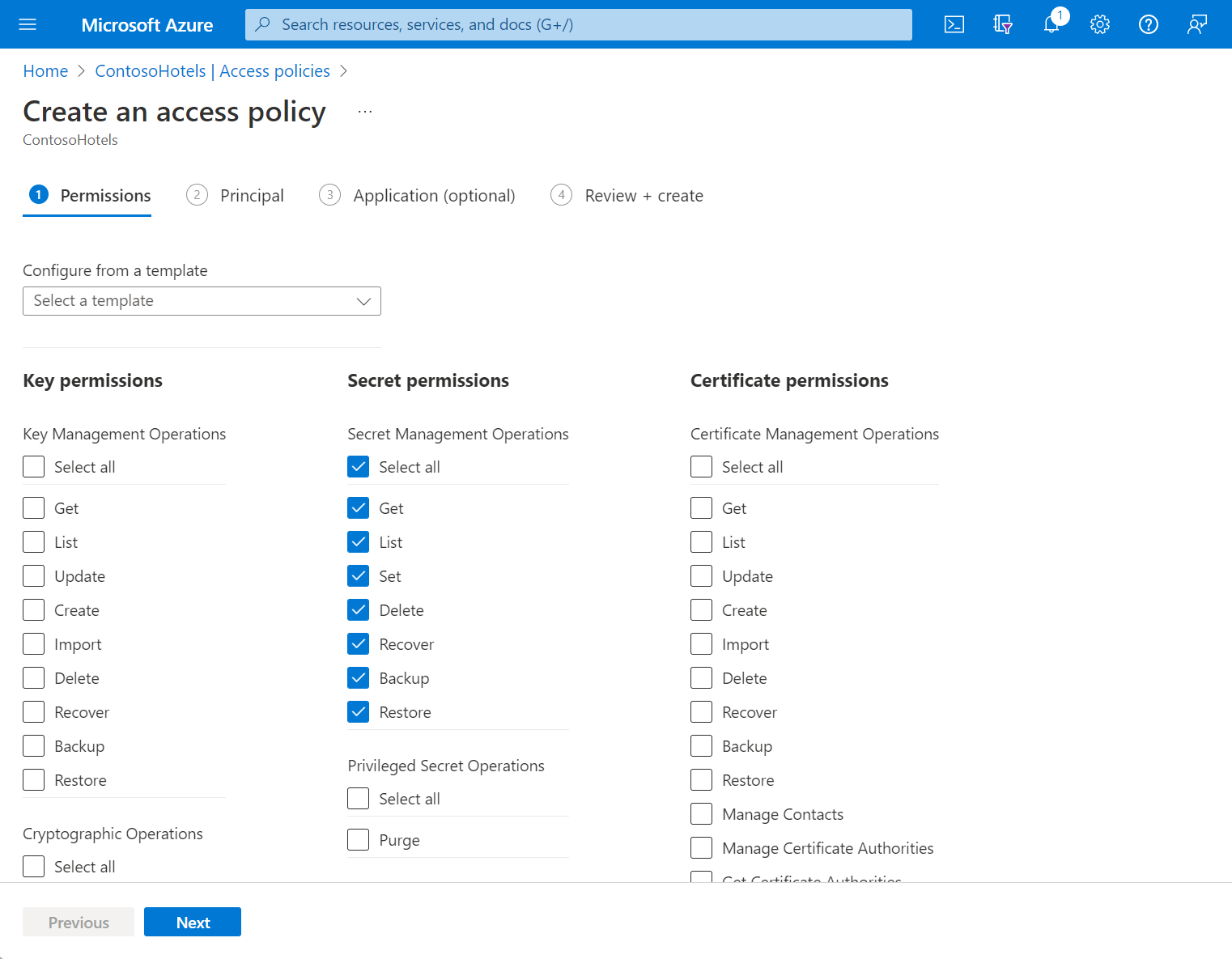

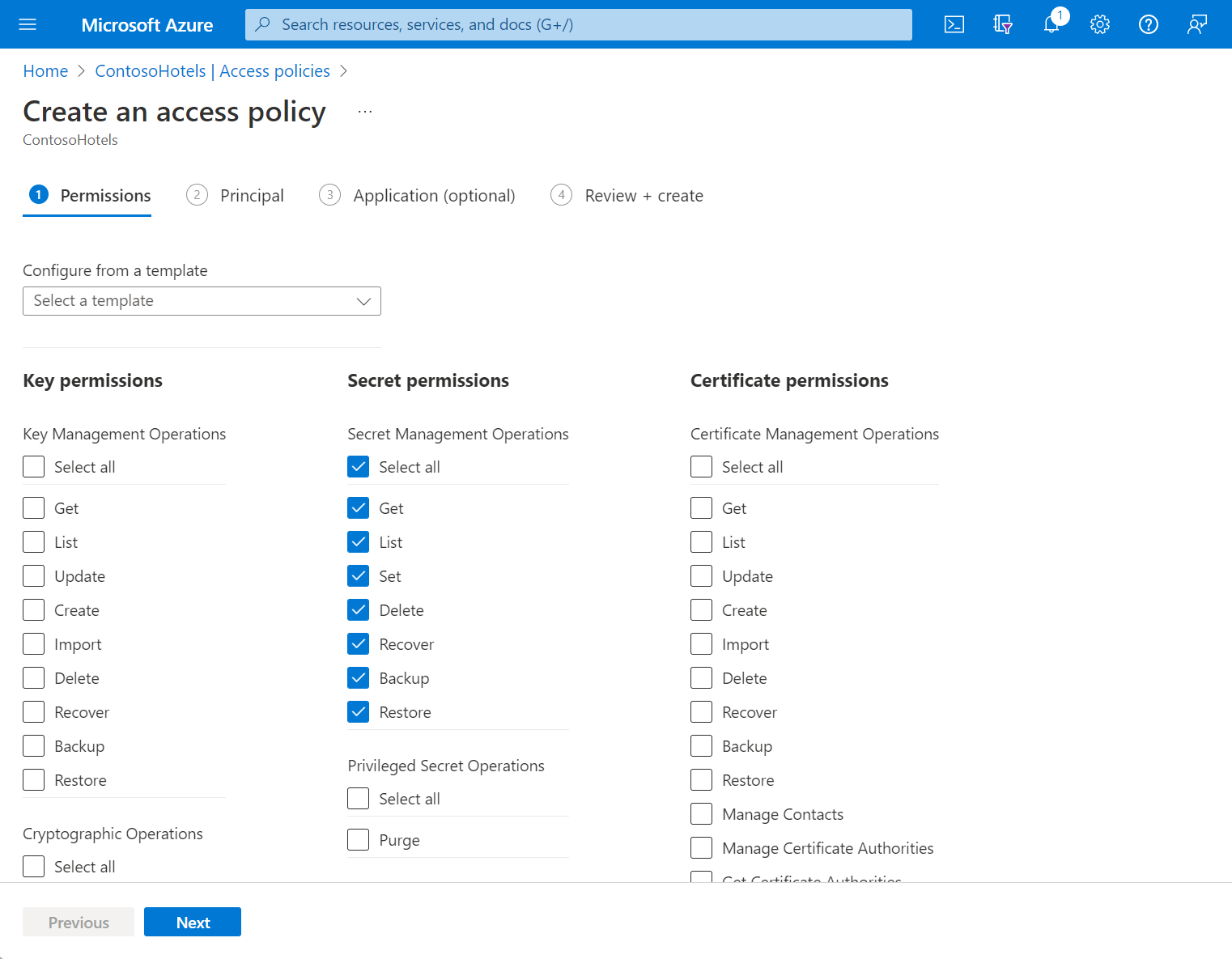

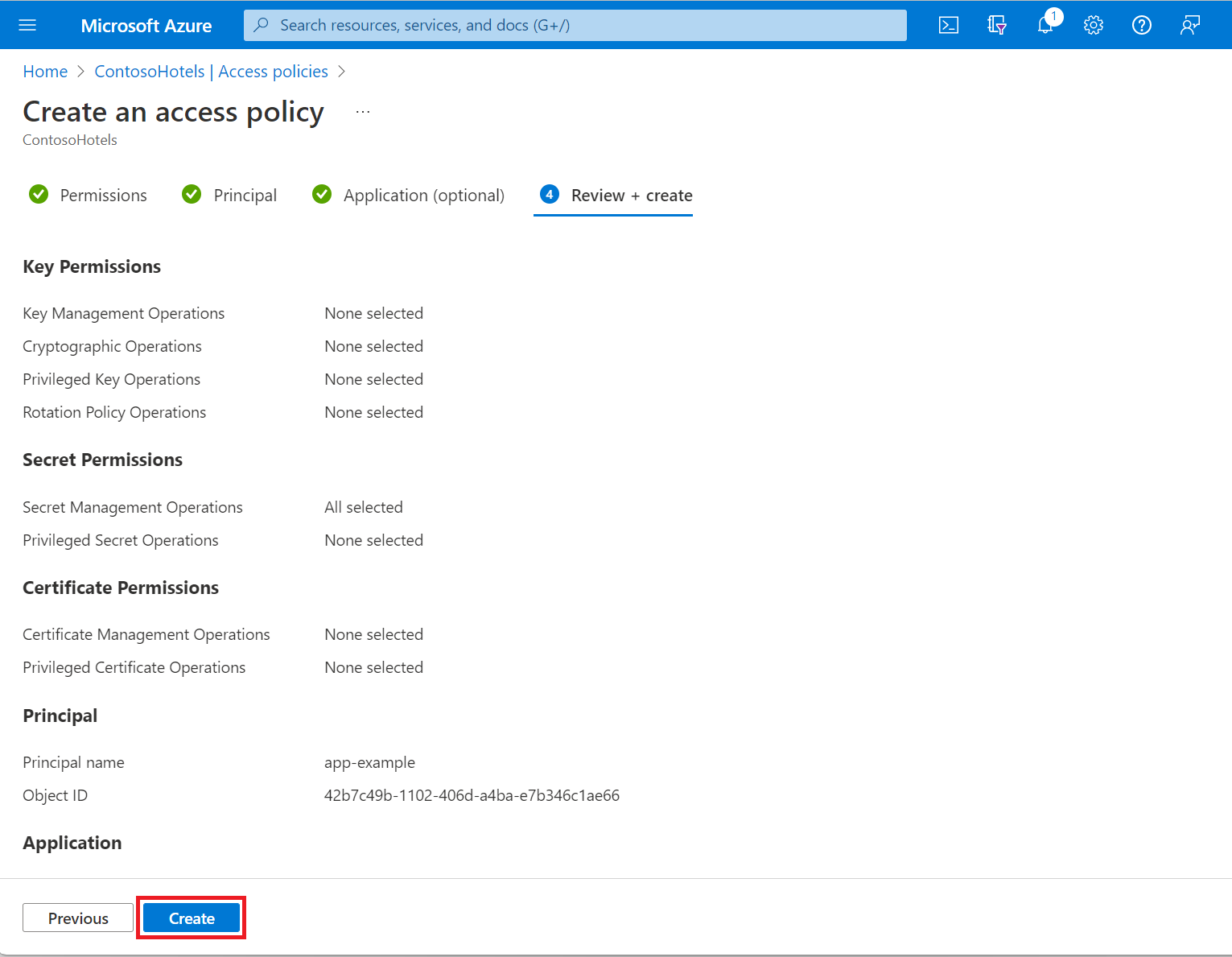

Selecteer de gewenste machtigingen onder Sleutelmachtigingen, Geheime machtigingen en Certificaatmachtigingen.

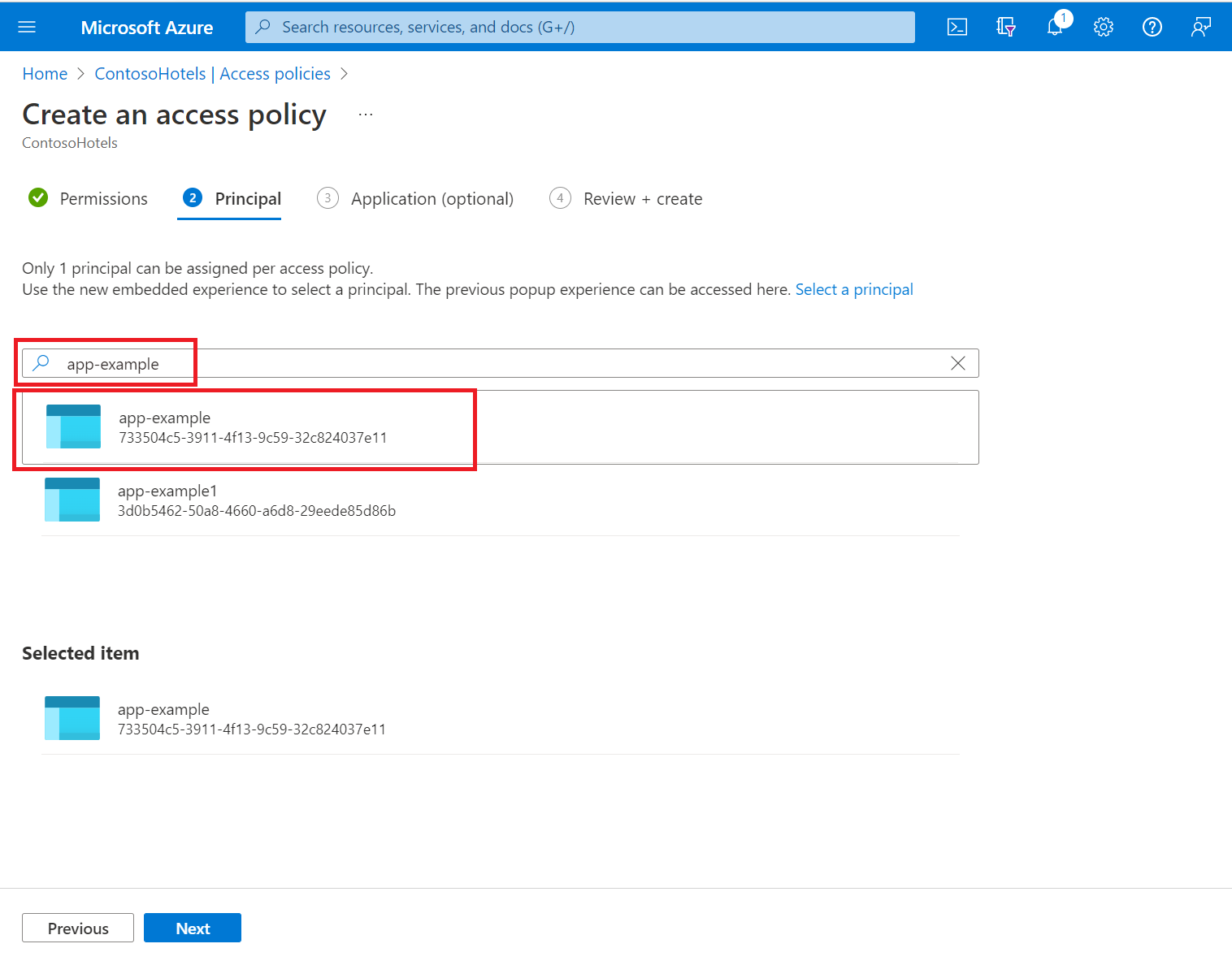

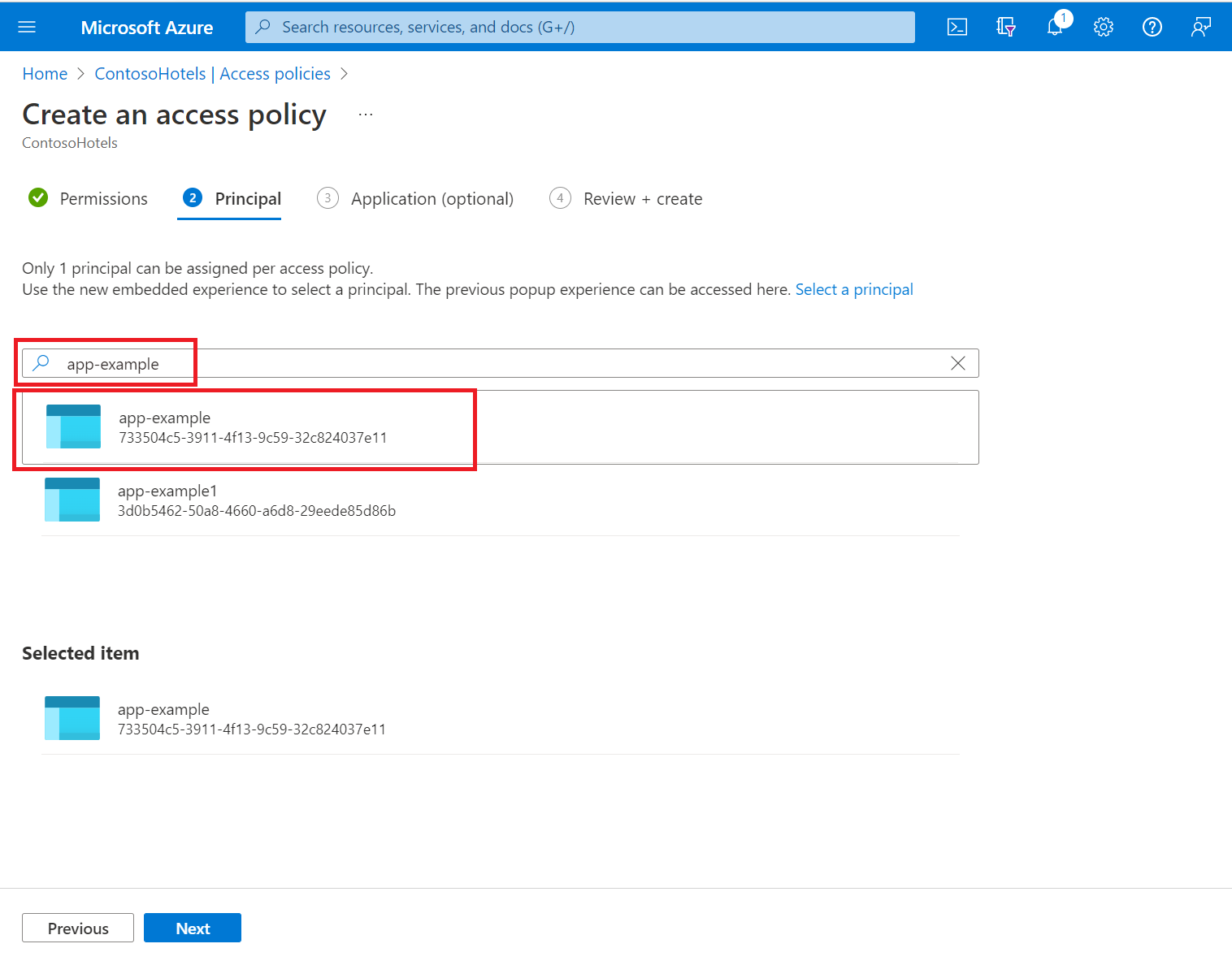

Voer in het selectiedeelvenster Principal de naam in van de gebruiker, app of service-principal in het zoekveld en selecteer het juiste resultaat.

Als u een beheerde identiteit voor de app gebruikt, zoekt en selecteert u de naam van de app zelf. (Zie voor meer informatie over beveiligingsprinciplen Key Vault-verificatie.

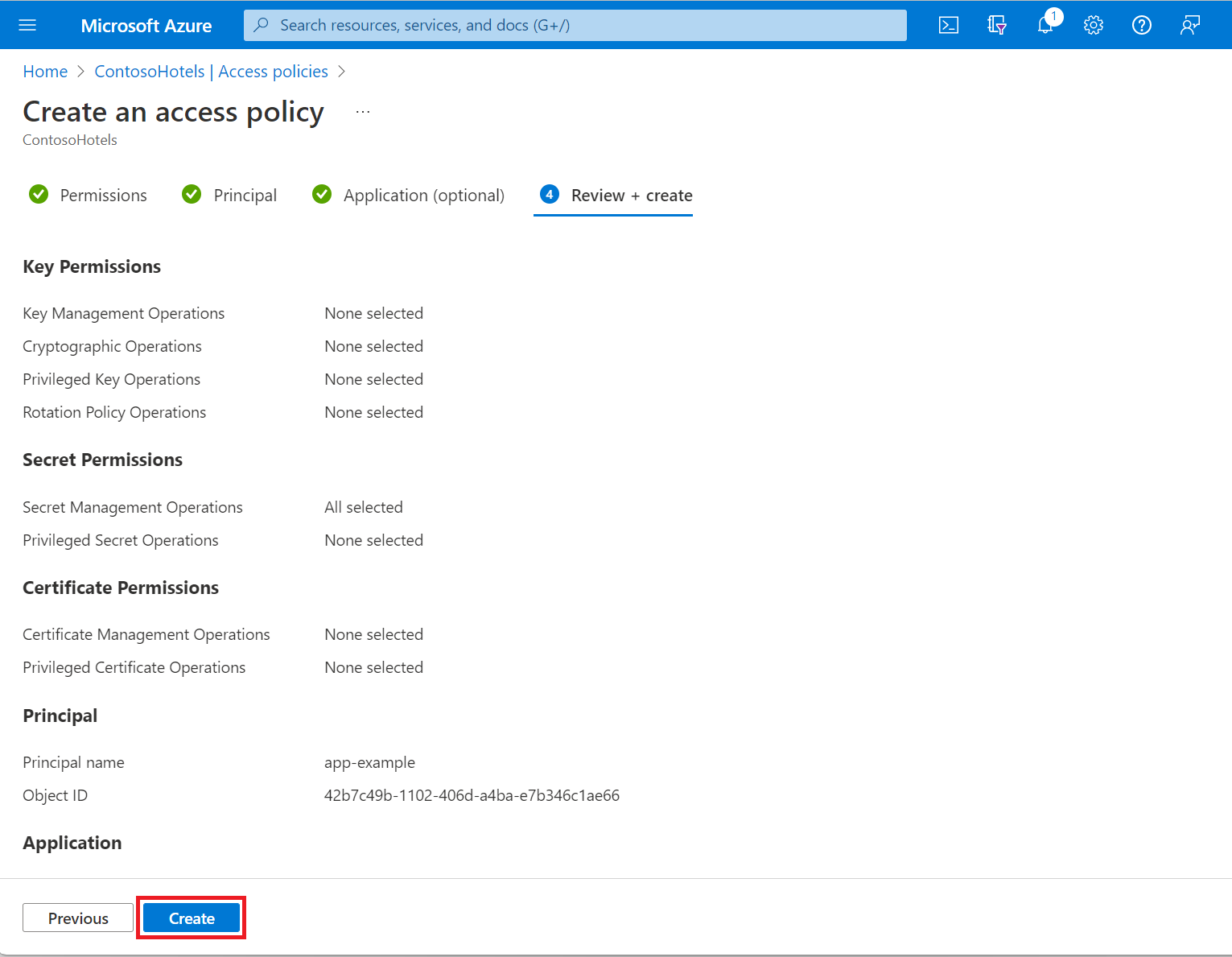

Controleer de wijzigingen in het toegangsbeleid en selecteer Maken om het toegangsbeleid op te slaan.

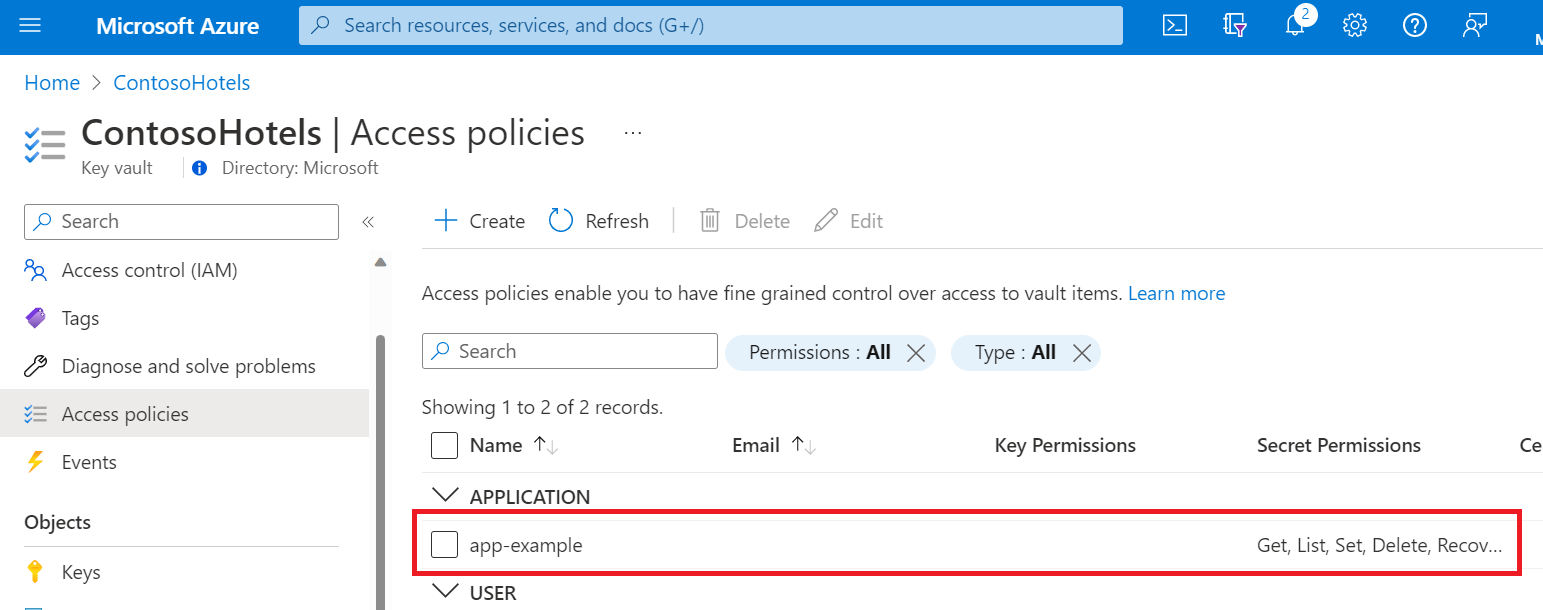

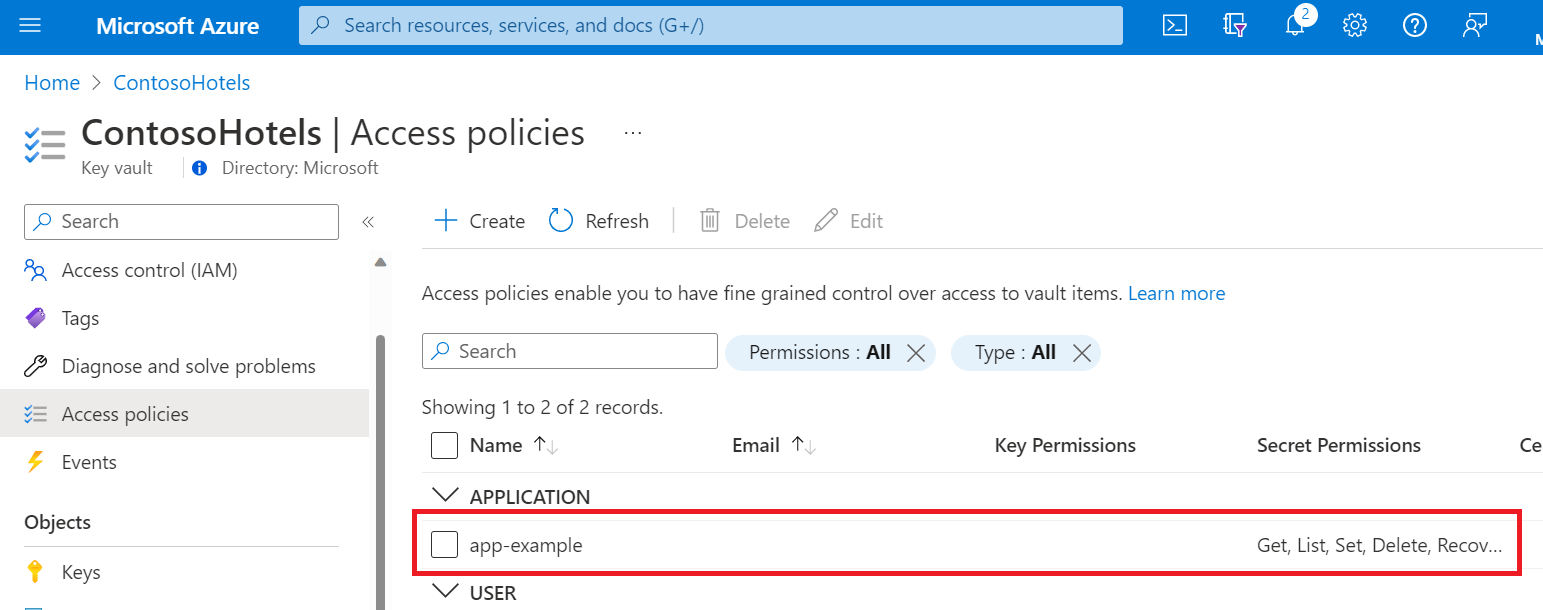

Controleer op de pagina Toegangsbeleid of uw toegangsbeleid wordt vermeld.

Zie az ad group create en az ad group member add voor meer informatie over het maken van groepen in Microsoft Entra ID met behulp van de Azure CLI.

Als u Azure CLI-opdrachten lokaal wilt uitvoeren, installeert u de Azure CLI.

Als u opdrachten rechtstreeks in de cloud wilt uitvoeren, gebruikt u De Azure Cloud Shell.

Alleen lokale CLI: meld u aan bij Azure met behulp van az login:

az login

Met de az login opdracht wordt een browservenster geopend om zo nodig referenties te verzamelen.

De object-id verkrijgen

Bepaal de object-id van de toepassing, groep of gebruiker waaraan u het toegangsbeleid wilt toewijzen:

Toepassingen en andere service-principals: gebruik de opdracht az ad sp list om uw service-principals op te halen. Bekijk de uitvoer van de opdracht om de object-id te bepalen van de beveiligingsprincipaal waaraan u het toegangsbeleid wilt toewijzen.

az ad sp list --show-mine

Groepen: gebruik de opdracht az ad group list en filter de resultaten met de --display-name parameter:

az ad group list --display-name <search-string>

Gebruikers: gebruik de opdracht az ad user show , waarbij het e-mailadres van de gebruiker wordt doorgegeven in de --id parameter:

az ad user show --id <email-address-of-user>

Het toegangsbeleid toewijzen

Gebruik de opdracht az keyvault set-policy om de gewenste machtigingen toe te wijzen:

az keyvault set-policy --name myKeyVault --object-id <object-id> --secret-permissions <secret-permissions> --key-permissions <key-permissions> --certificate-permissions <certificate-permissions>

Vervang door <object-id> de object-id van uw beveiligingsprincipaal.

U hoeft alleen de machtigingen voor deze specifieke typen toe te wijzen aan --secret-permissions, --key-permissions, en --certificate-permissions. De toegestane waarden voor <secret-permissions>, <key-permissions>en <certificate-permissions> worden gegeven in de documentatie az keyvault set-policy .

Zie New-AzADGroup en Add-AzADGroupMember voor meer informatie over het maken van groepen in Microsoft Entra ID met behulp van Azure PowerShell.

Als u opdrachten lokaal wilt uitvoeren, installeert u Azure PowerShell als u dat nog niet hebt gedaan.

Als u opdrachten rechtstreeks in de cloud wilt uitvoeren, gebruikt u De Azure Cloud Shell.

Alleen lokale PowerShell:

Installeer de Azure Active Directory PowerShell-module.

Meld u aan bij Azure:

Connect-AzAccount

De object-id verkrijgen

Bepaal de object-id van de toepassing, groep of gebruiker waaraan u het toegangsbeleid wilt toewijzen:

Toepassingen en andere service-principals: gebruik de cmdlet Get-AzADServicePrincipal met de -SearchString parameter om resultaten te filteren op de naam van de gewenste service-principal:

Get-AzADServicePrincipal -SearchString <search-string>

Groepen: gebruik de cmdlet Get-AzADGroup met de -SearchString parameter om resultaten te filteren op de naam van de gewenste groep:

Get-AzADGroup -SearchString <search-string>

In de uitvoer wordt de object-id weergegeven als Id.

Gebruikers: gebruik de cmdlet Get-AzADUser , waarbij het e-mailadres van de gebruiker wordt doorgegeven aan de -UserPrincipalName parameter.

Get-AzAdUser -UserPrincipalName <email-address-of-user>

In de uitvoer wordt de object-id weergegeven als Id.

Het toegangsbeleid toewijzen

Gebruik de cmdlet Set-AzKeyVaultAccessPolicy om het toegangsbeleid toe te wijzen:

Set-AzKeyVaultAccessPolicy -VaultName <key-vault-name> -ObjectId <Id> -PermissionsToSecrets <secrets-permissions> -PermissionsToKeys <keys-permissions> -PermissionsToCertificates <certificate-permissions

U hoeft alleen -PermissionsToSecrets, -PermissionsToKeys en -PermissionsToCertificates op te nemen wanneer u machtigingen toewijst aan die specifieke typen. De toegestane waarden voor <secret-permissions>, <key-permissions>en <certificate-permissions> worden gegeven in de documentatie Set-AzKeyVaultAccessPolicy - Parameters .

Volgende stappen