Managed HSM-logboekregistratie

Nadat u een of meer beheerde HSM's hebt gemaakt, wilt u waarschijnlijk controleren hoe en wanneer uw HSM's worden geopend en door wie. U kunt dit doen door logboekregistratie in te schakelen, waardoor informatie wordt opgeslagen in een Azure-opslagaccount dat u opgeeft. Er wordt automatisch een nieuwe container genaamd insights-logs-auditevent gemaakt voor uw opgegeven opslagaccount. U kunt ditzelfde opslagaccount gebruiken om logboeken voor meerdere Managed HSM's te verzamelen.

U kunt uw logboekgegevens (maximaal) tien minuten, nadat de Managed HSM-bewerking is uitgevoerd, bekijken. In de meeste gevallen gaat het echter veel sneller. Het is aan u om uw logboeken in uw opslagaccount te beheren:

- Gebruik standaardmethoden van Azure voor toegangsbeheer om uw logboeken te beveiligen door het aantal gebruikers te beperken dat toegang heeft tot de logboeken.

- Verwijder de logboeken die u niet meer in uw opslagaccount wilt bewaren.

Deze zelfstudie helpt u op weg met de Managed HSM-logboekregistratie. U zult een opslagaccount maken, logboekregistratie inschakelen en de verzamelde logboekgegevens interpreteren.

Notitie

Deze zelfstudie bevat geen instructies voor het maken van Managed HSM's of sleutels. Dit artikel biedt Azure CLI-instructies voor het bijwerken van diagnostische logboeken.

Vereisten

U moet over de volgende items beschikken om de stappen in dit artikel uit te kunnen voeren:

- Een abonnement op Microsoft Azure. Als u nog geen abonnement hebt, kunt u zich aanmelden voor een gratis proefabonnement.

- De Azure CLI versie 2.25.0 of hoger. Voer

az --versionuit om de versie te bekijken. Als u uw CLI wilt installeren of upgraden, raadpleegt u De Azure CLI installeren. - Een beheerde HSM in uw abonnement. Zie quickstart: Een beheerde HSM inrichten en activeren met behulp van Azure CLI om een beheerde HSM in te richten en te activeren.

Azure Cloud Shell

Azure host Azure Cloud Shell, een interactieve shell-omgeving die u via uw browser kunt gebruiken. U kunt Bash of PowerShell gebruiken met Cloud Shell om met Azure-services te werken. U kunt de vooraf geïnstalleerde Cloud Shell-opdrachten gebruiken om de code in dit artikel uit te voeren zonder dat u iets hoeft te installeren in uw lokale omgeving.

Om Azure Cloud Shell op te starten:

| Optie | Voorbeeld/koppeling |

|---|---|

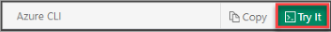

| Selecteer Uitproberen in de rechterbovenhoek van een code- of opdrachtblok. Als u Try It selecteert, wordt de code of opdracht niet automatisch gekopieerd naar Cloud Shell. |  |

| Ga naar https://shell.azure.com, of selecteer de knop Cloud Shell starten om Cloud Shell in uw browser te openen. |  |

| Klik op de knop Cloud Shell in het menu in de balk rechtsboven in de Azure-portal. |  |

Azure Cloud Shell gebruiken:

Start Cloud Shell.

Selecteer de knop Kopiëren op een codeblok (of opdrachtblok) om de code of opdracht te kopiëren.

Plak de code of opdracht in de Cloud Shell-sessie door Ctrl+Shift+V in Windows en Linux te selecteren of door Cmd+Shift+V te selecteren in macOS.

Selecteer Enter om de code of opdracht uit te voeren.

Verbinding maken met uw Azure-abonnement

De eerste stap in het instellen van sleutelregistratie is Azure CLI te laten wijzen naar de Managed HSM waarvoor u logboekregistratie wilt inschakelen.

az login

Zie Aanmelden met Azure CLI voor meer informatie over opties voor aanmelding via de CLI

U moet mogelijk het abonnement opgeven dat u hebt gebruikt om uw Managed HSM te maken. Voer de volgende opdracht in als u de abonnementen voor uw account wilt zien:

De Managed HSM en het opslagaccount identificeren

hsmresource=$(az keyvault show --hsm-name ContosoMHSM --query id -o tsv)

storageresource=$(az storage account show --name ContosoMHSMLogs --query id -o tsv)

Logboekregistratie inschakelen

Als u logboekregistratie wilt inschakelen voor Managed HSM, gebruikt u de opdracht Maak instellingen voor AZ Monitor-diagnostiek, samen met de variabelen die we voor het nieuwe opslagaccount en de Managed HSM hebben gemaakt. We moeten de markering -Ingeschakeld instellen op $true en de categorie instellen op AuditEvent (de enige categorie voor logboekregistratie van HSM logging):

Deze uitvoer bevestigt dat logboekregistratie nu is ingeschakeld voor uw Managed HSM. Uw Managed HSM slaat informatie op in uw opslagaccount.

U kunt eventueel een retentiebeleid instellen voor uw logboeken, zodat oudere logboeken automatisch worden verwijderd. Stel bijvoorbeeld een retentiebeleid in door de vlag -RetentionEnabled in te stellen op $true, en stel de parameter -RetentionInDays in op 90, zodat logboeken die ouder zijn dan 90 dagen automatisch worden verwijderd.

az monitor diagnostic-settings create --name ContosoMHSM-Diagnostics --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --storage-account $storageresource

Wat wordt in het logboek vastgelegd?

- Alle geverifieerde REST API-aanvragen, inclusief mislukte aanvragen als gevolg van toegangsmachtigingen, systeemfouten, firewallblokken of ongeldige aanvragen.

- Beheerde vlakbewerkingen op de beheerde HSM-resource zelf, waaronder het maken, verwijderen en bijwerken van kenmerken zoals tags.

- Beveiligingsdomein-gerelateerde bewerkingen, zoals initialiseren en downloaden, herstel initialiseren en uploaden

- Volledige HSM-back-ups, herstel en selectieve herstelbewerkingen

- Rolbeheerbewerkingen zoals roltoewijzingen maken/weergeven/verwijderen en aangepaste roldefinities maken/weergeven/verwijderen

- Bewerkingen op sleutels, waaronder:

- Het maken, wijzigen of verwijderen van de sleutels.

- Ondertekenen, controleren, versleutelen, ontsleutelen, inpakken en uitpakken van sleutels, sleutels weergeven.

- Sleutelback-up, herstellen, opschonen

- Sleutelrelease

- Ongeldige paden die resulteren in een 404-antwoord.

Toegang tot uw logboeken

Managed HSM-logboeken worden opgeslagen in de container insights-logs-auditevent in het opslagaccount dat u hebt opgegeven. Als u de logboeken wilt bekijken, moet u blobs downloaden. Zie Maken, downloaden en weergeven van blobs met Azure CLI voor meer informatie over Azure Storage.

Afzonderlijke blobs worden opgeslagen als tekst die is opgemaakt als een JSON. Laten we eens naar een voorbeeld van een logboekvermelding kijken. In het onderstaande voorbeeld ziet u de logboekvermelding wanneer een aanvraag voor het maken van een volledige back-up wordt verzonden naar de Managed HSM.

[

{

"TenantId": "{tenant-id}",

"time": "2020-08-31T19:52:39.763Z",

"resourceId": "/SUBSCRIPTIONS/{subscription-id}/RESOURCEGROUPS/CONTOSORESOURCEGROUP/PROVIDERS/MICROSOFT.KEYVAULT/MANAGEDHSMS/CONTOSOMHSM",

"operationName": "BackupCreate",

"operationVersion": "7.0",

"category": "AuditEvent",

"resultType": "Success",

"properties": {

"PoolType": "M-HSM",

"sku_Family": "B",

"sku_Name": "Standard_B1"

},

"durationMs": 488,

"callerIpAddress": "X.X.X.X",

"identity": "{\"claim\":{\"appid\":\"{application-id}\",\"http_schemas_microsoft_com_identity\":{\"claims\":{\"objectidentifier\":\"{object-id}\"}},\"http_schemas_xmlsoap_org_ws_2005_05_identity\":{\"claims\":{\"upn\":\"admin@contoso.com\"}}}}",

"clientInfo": "azsdk-python-core/1.7.0 Python/3.8.2 (Linux-4.19.84-microsoft-standard-x86_64-with-glibc2.29) azsdk-python-azure-keyvault/7.2",

"correlationId": "8806614c-ebc3-11ea-9e9b-00155db778ad",

"subnetId": "(unknown)",

"httpStatusCode": 202,

"PoolName": "mhsmdemo",

"requestUri": "https://ContosoMHSM.managedhsm.azure.net/backup",

"resourceGroup": "ContosoResourceGroup",

"resourceProvider": "MICROSOFT.KEYVAULT",

"resource": "ContosoMHSM",

"resourceType": "managedHSMs"

}

]

Volgende stappen

- Meer informatie over best practices voor het inrichten en gebruiken van een Managed HSM

- Meer informatie over Hoe u een back-up kunt maken van een Managed HSM en een Managed HSM kunt herstellen