Werkstromen voor logische apps beheren in Azure Portal

Van toepassing op: Azure Logic Apps (Verbruik + Standard)

In deze handleiding ziet u hoe u werkstromen van logische standaard- of verbruikslogica-apps beheert via Azure Portal en taken uitvoert, zoals werkstromen bewerken, uitschakelen, inschakelen en verwijderen. U kunt logische verbruiks-apps ook beheren in Visual Studio.

Vereisten

Een Azure-account en -abonnement. Als u nog geen abonnement op Azure hebt, registreer u dan nu voor een gratis Azure-account.

Een bestaande werkstroom voor logische apps voor standaardgebruik of verbruik

Een resource voor een logische app zoeken en openen

Voer logische apps in het zoekvak van Azure Portal in en selecteer Logische apps.

Zoek in de lijst met logische apps de resource van uw logische app door de lijst te doorzoeken of te filteren.

Als u de resource van uw logische app wilt openen, selecteert u de app die u wilt beheren.

Eigenschappen van logische apps weergeven

Zoek en open uw logische app-resource in Azure Portal.

Selecteer Eigenschappen in het menu van uw logische app onder Instellingen.

In het deelvenster Eigenschappen kunt u de volgende informatie over uw logische app-resource bekijken en kopiëren, bijvoorbeeld:

Standaard

- -Status

- URL

- Virtueel IP-adres

- Wijze

- Uitgaand IP-adres

- Aanvullende uitgaande IP-adressen

- FTP/implementatiegebruiker

- FTP-hostnaam

- Diagnostische FTP-logboeken

- FTP-hostnaam

- Diagnostische FTPS-logboeken

- Resource-id

- Location

- Resourcegroep

- Abonnementsnaam

- Abonnements-id

Verbruik

- Naam

- Resource-id

- Resourcegroep

- Location

- Type

- Abonnementsnaam

- Abonnements-id

- Toegangseindpunt

- Uitgaande IP-adressen van runtime

- IP-adressen van eindpunten openen

- Uitgaande IP-adressen van connector

Verbindingen weergeven

Wanneer u verbindingen in een werkstroom maakt met behulp van connectors die worden beheerd door Microsoft, zijn deze verbindingen eigenlijk afzonderlijke Azure-resources met hun eigen resourcedefinities en worden deze gehost in globale, multitenant Azure. Standaardwerkstromen voor logische apps kunnen ook gebruikmaken van ingebouwde connectors van serviceproviders die systeemeigen worden uitgevoerd en worden mogelijk gemaakt door de Azure Logic Apps-runtime met één tenant. Als u deze verbindingen wilt weergeven en beheren, volgt u deze stappen op basis van het resourcetype van de logische app:

Zoek en open uw logische app-resource in Azure Portal.

Selecteer Verbindingen in het menu van de logische app onder Werkstromen.

Selecteer een van de volgende opties op basis van het verbindingstype dat u wilt weergeven:

Optie Omschrijving API-verbindingen Verbindingen die zijn gemaakt door wereldwijd gehoste, multitenant Azure-connectors. Als u de onderliggende verbindingsresourcedefinitie wilt weergeven, selecteert u de JSON-weergave. Verbindingen van serviceproviders Verbindingen die zijn gemaakt door ingebouwde connectors van serviceproviders, op basis van de interface-implementatie van de serviceprovider. Als u meer informatie over een specifiek verbindingsexemplaren wilt weergeven, selecteert u in de kolom Details weergeven het oogpictogram. Als u de onderliggende resourcedefinitie van de geselecteerde verbinding wilt weergeven, selecteert u de JSON-weergave. Functieverbindingen Verbindingen met functies in een gekoppelde functie-app. Als u meer informatie over een functie wilt weergeven, selecteert u in de kolom Details weergeven het oogpictogram. JSON-weergave De onderliggende resourcedefinities voor alle verbindingen tussen werkstromen in de resource van de logische app

Resources voor logische apps uitschakelen of inschakelen

Hoewel een resource van een standaard logische app meerdere werkstromen kan hebben, heeft een logische app Verbruik slechts één werkstroom. Beide typen logische apps hebben dus verschillende manieren om hun activiteit uit te schakelen en in te schakelen.

U kunt één of meerdere logische standaard-apps stoppen of starten. U kunt ook één logische app opnieuw starten zonder eerst te stoppen. Uw logische app op basis van één tenant kan meerdere werkstromen bevatten, zodat u de hele logische app kunt stoppen of alleen Standaardwerkstromen kunt uitschakelen.

Notitie

De logische stop-app en werkstroombewerkingen uitschakelen hebben verschillende effecten. Raadpleeg overwegingen voor het stoppen van Standaard logische apps en overwegingen voor het uitschakelen van Standaardwerkstromen voor meer informatie.

Overwegingen voor het stoppen van standaardlogica-apps

Het stoppen van een standaard logische app op resourceniveau is van invloed op werkstroomexemplaren op de volgende manieren:

Azure Logic Apps met één tenant annuleert alle actieve en wachtende uitvoeringen onmiddellijk.

Met Azure Logic Apps met één tenant worden geen nieuwe werkstroomexemplaren gemaakt of uitgevoerd.

Triggers worden niet geactiveerd de volgende keer dat aan hun voorwaarden wordt voldaan. Triggerstatussen onthouden echter de punten waar de logische app is gestopt. Dus als u de logische app opnieuw start, worden de triggers geactiveerd voor alle niet-verwerkte items sinds de laatste uitvoering.

Als u wilt voorkomen dat elke werkstroom wordt geactiveerd voor niet-verwerkte items sinds de laatste uitvoering, wist u de triggerstatus voordat u de logische app opnieuw start door de volgende stappen uit te voeren:

- Open uw logische app in Azure Portal.

- Selecteer Werkstromen in het menu van de logische app onder Werkstromen.

- Open een werkstroom en bewerk een deel van de trigger van die werkstroom.

- Sla uw wijzigingen op. Met deze stap wordt de huidige status van de trigger opnieuw ingesteld.

- Herhaal dit voor elke werkstroom.

- Wanneer u klaar bent, start u de logische standaard-app opnieuw.

Standaard logische apps uitschakelen of inschakelen

U kunt meerdere logische standaard-apps tegelijkertijd stoppen of starten, maar u kunt niet meerdere standaard logische apps opnieuw starten zonder ze eerst te stoppen.

Voer logische apps in het zoekvak van Azure Portal in en selecteer Logische apps.

Bekijk op de pagina Logische apps alleen de standaard logische apps met behulp van het filter Plan .

Bekijk alleen de logische apps Ingeschakeld of Uitgeschakeld met behulp van het statusfilter , die u indien nodig kunt toevoegen.

Selecteer in de kolom selectievakje de logische apps die u wilt stoppen of starten.

- Als u de geselecteerde logische apps wilt stoppen, selecteert u Uitschakelen/stoppen. Bevestig uw selectie.

- Als u de geselecteerde gestopte logische apps wilt starten, selecteert u Inschakelen/Starten.

Als u wilt controleren of uw bewerking is geslaagd of mislukt, opent u op de hoofdwerkbalk van Azure de lijst met meldingen (belpictogram).

Een standaard logische app opnieuw starten zonder te stoppen

U kunt een standaard logische app op elk gewenst moment opnieuw opstarten.

Open uw resource voor de logische standaard-app in Azure Portal.

Selecteer Overzicht in het menu van de logische app.

Selecteer Opnieuw opstarten op de werkbalk Overzichtspagina.

Als u wilt controleren of uw bewerking is geslaagd of mislukt, opent u op de hoofdwerkbalk van Azure de lijst met meldingen (belpictogram).

Standaardwerkstromen stoppen of starten

Als u wilt voorkomen dat de trigger de volgende keer wordt geactiveerd wanneer aan de triggervoorwaarde wordt voldaan, schakelt u de werkstroom uit.

Notitie

De werkstroom uitschakelen en bewerkingen van logische apps stoppen hebben verschillende effecten. Raadpleeg overwegingen voor het stoppen van standaardlogica-apps en overwegingen voor het uitschakelen van een Standaardwerkstroom voor meer informatie.

Overwegingen voor het uitschakelen van een standaardwerkstroom

Het uitschakelen van een werkstroom is van invloed op werkstroomexemplaren op de volgende manieren:

Azure Logic Apps met één tenant gaat door met alle actieve en in behandeling zijnde werkstroomuitvoeringen totdat ze zijn voltooid. Op basis van het volume of de achterstand kan dit proces enige tijd in beslag nemen.

Tip

Als u de kosten wilt verlagen die het gevolg zijn van resources en werkstroomexemplaren die anders langer duren om omlaag te schalen in niet-productieomgevingen voor belasting- en prestatietests, kunt u een werkstroom handmatig stoppen. Met deze actie worden actieve en in behandeling zijnde werkstroomexemplaren geannuleerd. Voor deze taak moet u de volgende instellingen toevoegen aan de hostinstellingen van uw standaard logische app-resource.

Belangrijk: Zorg ervoor dat u de volgende instellingen alleen gebruikt in niet-productieomgevingen. Volg elke werkstroom-id met een dubbele punt (:) en afzonderlijke werkstroom-id's met een puntkomma (;):

"Jobs.SuspendedJobPartitionPrefixes": "<workflow-ID>:;<workflow-ID>:","Jobs.CleanupJobPartitionPrefixes": "<workflow-ID>:;<workflow-ID>:"Zie Host - en app-instellingen bewerken voor Standaard logische apps voor meer informatie.

Met Azure Logic Apps met één tenant worden geen nieuwe werkstroomexemplaren gemaakt of uitgevoerd.

De trigger wordt niet geactiveerd de volgende keer dat aan de voorwaarden wordt voldaan. De triggerstatus onthoudt echter het punt waarop de werkstroom is uitgeschakeld. Dus als u de werkstroom opnieuw inschakelt, wordt de trigger geactiveerd voor alle niet-verwerkte items sinds de laatste uitvoering.

Als u wilt voorkomen dat de trigger wordt geactiveerd op niet-verwerkte items sinds de laatste uitvoering, wist u de status van de trigger voordat u de werkstroom opnieuw activeert:

- Bewerk in de werkstroom een deel van de trigger van de werkstroom.

- Sla uw wijzigingen op. Met deze stap wordt de huidige status van uw trigger opnieuw ingesteld.

- Uw werkstroom opnieuw activeren.

Wanneer een werkstroom is uitgeschakeld, kunt u nog steeds uitvoeringen opnieuw indienen.

Standaardwerkstromen uitschakelen of inschakelen

Open uw resource voor de logische standaard-app in Azure Portal.

Selecteer Werkstromen in het menu van de logische app onder Werkstromen.

Selecteer in de kolom selectievakje de werkstroom die u wilt uitschakelen of inschakelen.

Selecteer In het deelvenster Werkstromen de optie Uitschakelen of Inschakelen.

Als u wilt controleren of uw bewerking is geslaagd of mislukt, opent u op de hoofdwerkbalk van Azure de lijst met meldingen (belpictogram).

Logische apps verwijderen

U kunt één of meerdere logische standaard-apps tegelijk verwijderen. Uw logische app met één tenant kan meerdere werkstromen bevatten, zodat u de hele logische app kunt verwijderen of alleen werkstromen kunt verwijderen.

Standaard logische apps verwijderen

Als u een resource van een standaard logische app verwijdert, wordt de uitvoering in uitvoering en de uitvoering in behandeling onmiddellijk geannuleerd, maar worden opschoontaken niet uitgevoerd op de opslag die door de app wordt gebruikt.

Notitie

Hoewel u verwijderde standaardlogica-apps handmatig kunt herstellen, kunt u broncodebeheer gebruiken om uw Standaard logische apps te beheren, waardoor herstel en opnieuw implementeren veel eenvoudiger wordt.

Voer logische apps in het zoekvak van Azure Portal in en selecteer Logische apps.

Bekijk op de pagina Logische apps alleen de standaard logische apps met behulp van het filter Plan .

Selecteer in de kolom selectievakje één of meerdere logische apps die u wilt verwijderen. Selecteer Verwijderen op de werkbalk.

Wanneer het bevestigingsvak wordt weergegeven, voert u ja in en selecteert u Verwijderen.

Als u wilt controleren of uw bewerking is geslaagd of mislukt, opent u op de hoofdwerkbalk van Azure de lijst met meldingen (belpictogram).

Standaardwerkstromen verwijderen

Het verwijderen van een standaardwerkstroom is van invloed op werkstroomexemplaren op de volgende manieren:

Azure Logic Apps annuleert lopende en wachtende uitvoeringen onmiddellijk, maar voert opschoontaken uit op de opslag die door de werkstroom wordt gebruikt.

Azure Logic Apps maakt of voert geen nieuwe werkstroomexemplaren uit.

Als u een werkstroom verwijdert en vervolgens dezelfde werkstroom opnieuw maakt, heeft de opnieuw gemaakte werkstroom niet dezelfde metagegevens als de verwijderde werkstroom. Als u de metagegevens wilt vernieuwen, moet u een werkstroom die de verwijderde werkstroom heet, opnieuw opslaan. Op die manier krijgt de aanroeper de juiste informatie voor de opnieuw gemaakte werkstroom. Anders mislukken aanroepen van de opnieuw gemaakte werkstroom met een fout Niet-geautoriseerd . Dit gedrag is ook van toepassing op werkstromen die gebruikmaken van artefacten in integratieaccounts en werkstromen die Azure-functies aanroepen.

Open uw resource voor de logische standaard-app in Azure Portal.

Selecteer Werkstromen in het menu van de logische app onder Werkstromen. Selecteer in de kolom selectievakje één of meerdere werkstromen die u wilt verwijderen.

Selecteer Verwijderen op de werkbalk.

Als u wilt controleren of uw bewerking is geslaagd of mislukt, opent u op de hoofdwerkbalk van Azure de lijst met meldingen (belpictogram).

Verwijderde logische standaard-apps herstellen

Als u broncodebeheer gebruikt, kunt u naadloos een verwijderde resource voor een logische standaard-app opnieuw implementeren naar Azure Logic Apps met één tenant. Als u geen broncodebeheer gebruikt, voert u de volgende stappen uit om uw verwijderde logische app te herstellen:

Bekijk de volgende overwegingen voordat u uw verwijderde logische app probeert te herstellen:

U kunt alleen verwijderde logische standaard-app-resources herstellen die gebruikmaken van het Workflow Standard-hostingabonnement .

De uitvoeringsgeschiedenis van de verwijderde logische app is niet beschikbaar in de herstelde logische app.

Als uw werkstroom begint met de aanvraagtrigger, verschilt de callback-URL voor de herstelde logische app van de URL voor de verwijderde logische app.

Controleer of het opslagaccount van uw logische app nog bestaat. Als het opslagaccount is verwijderd, moet u eerst het verwijderde opslagaccount herstellen.

Selecteer toegangssleutels in het menu van het opslagaccount onder Beveiliging en netwerken.

Kopieer op de pagina Toegangssleutels de primaire verbindingsreeks van het account en sla deze op voor later gebruik, bijvoorbeeld:

DefaultEndpointsProtocol=https; AccountName=<storage-account-name>; AccountKey=<toegangssleutel>; EndpointSuffix=core.windows.net

Selecteer in het menu van het opslagaccount onder Gegevensopslag bestandsshares, kopieer de naam voor de bestandsshare die is gekoppeld aan uw logische app en sla deze op voor later gebruik.

Maak een nieuwe resource voor een logische standaard-app met hetzelfde hostingabonnement en dezelfde prijscategorie. U kunt een nieuwe naam gebruiken of de naam opnieuw gebruiken uit de verwijderde logische app.

Voordat u doorgaat, stopt u de logische app. Selecteer Overzicht in het menu van de logische app. Selecteer Stoppen op de werkbalk Overzichtspagina.

Selecteer Configuratie in het menu van de logische app onder Instellingen.

Werk op de pagina Configuratie de volgende waarden voor de toepassingsinstelling bij en vergeet niet om uw wijzigingen op te slaan wanneer u klaar bent.

App-instelling Vervangingswaarde AzureWebJobsStorage Vervang de bestaande waarde door de eerder gekopieerde verbindingsreeks uit uw opslagaccount. WEBSITE_CONTENTAZUREFILECONNECTIONSTRING Vervang de bestaande waarde door de eerder gekopieerde tekenreeks uit uw opslagaccount. WEBSITE_CONTENTSHARE Vervang de bestaande waarde door de naam van de eerder gekopieerde bestandsshare. Belangrijk

Wanneer u gevoelige informatie hebt, zoals verbindingsreeks s die gebruikersnamen en wachtwoorden bevatten, moet u ervoor zorgen dat u de veiligste verificatiestroom gebruikt die beschikbaar is. In standaardwerkstromen voor logische apps worden bijvoorbeeld beveiligde gegevenstypen, zoals

securestringensecureobject, niet ondersteund. Microsoft raadt u aan om de toegang tot Azure-resources te verifiëren met een beheerde identiteit , indien mogelijk, en een rol toe te wijzen met de minimale bevoegdheid die nodig is.Als deze mogelijkheid niet beschikbaar is, moet u verbindingsreeks beveiligen via andere metingen, zoals Azure Key Vault, die u kunt gebruiken met app-instellingen. U kunt vervolgens rechtstreeks verwijzen naar beveiligde tekenreeksen, zoals verbindingsreeks s en sleutels. Net als bij ARM-sjablonen, waar u omgevingsvariabelen tijdens de implementatie kunt definiëren, kunt u app-instellingen definiëren binnen de werkstroomdefinitie van uw logische app. Vervolgens kunt u dynamisch gegenereerde infrastructuurwaarden vastleggen, zoals verbindingseindpunten, opslagreeksen en meer. Zie Toepassingstypen voor het Microsoft Identity Platform voor meer informatie.

Selecteer Verbindingen in het menu van uw logische app onder Werkstromen.

Open elke verbinding en selecteer onder Instellingen toegangsbeleid.

Verwijder het toegangsbeleid voor de verwijderde logische app en voeg vervolgens een nieuw toegangsbeleid toe voor de vervangende logische app.

Ga terug naar de pagina Configuratie van de logische app en voeg aangepaste instellingen toe die bestaan in de verwijderde logische app.

Wanneer u klaar bent, start u de logische app opnieuw.

Versies van logische apps beheren

Voor logische apps voor verbruik kunt u Azure Portal gebruiken voor versiebeheer. U kunt bijvoorbeeld de versiegeschiedenis van uw logische app vinden en eerdere versies publiceren, indien aanwezig.

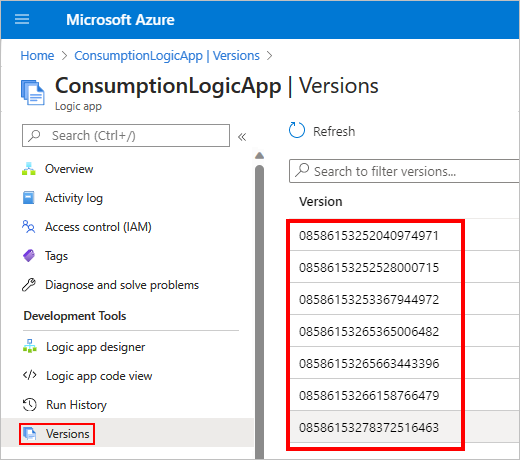

Vorige versies zoeken en weergeven

Open uw logische app Verbruik in Azure Portal.

Selecteer Versies in het menu van de logische app onder Ontwikkelhulpprogramma's.

Selecteer in de lijst Versie de versie die u wilt beheren.

Als u de lijst wilt filteren, voert u in de zoekbalk van de pagina Versies de versie-id in.

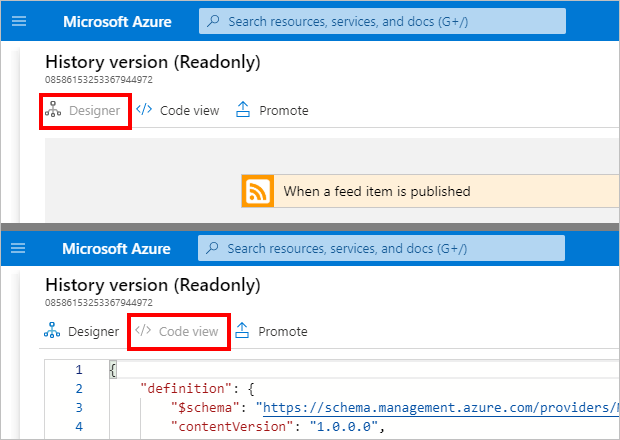

Op de pagina Geschiedenisversie ziet u de details van de vorige versie in de modus Alleen-lezen. U kunt kiezen tussen de ontwerpweergave en de codeweergave.

Vorige versies promoveren

Als u een eerdere versie van uw logische verbruiks-app wilt publiceren, kunt u die versie promoveren ten opzichte van de huidige versie.

Zoek en selecteer in de versiegeschiedenis van uw logische app de versie die u wilt promoveren.

Selecteer Niveau verhogen op de pagina Geschiedenisversie.

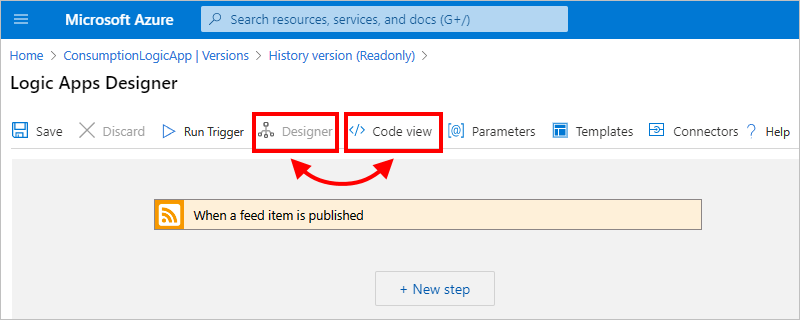

Nadat de werkstroomontwerper is geopend, moet u de benodigde wijzigingen aanbrengen in de versie die u wilt promoveren.

U kunt schakelen tussen de modi Ontwerper en Codeweergave . U kunt ook parameters, sjablonen en connectors bijwerken.

Als u updates wilt opslaan en promotie wilt voltooien, selecteert u Opslaan op de werkbalk van de ontwerpfunctie. Als u de wijzigingen wilt annuleren, selecteert u Negeren.

Wanneer u de versiegeschiedenis van uw logische app vervolgens weergeeft, wordt de gepromoveerde versie boven aan de lijst weergegeven en heeft deze een nieuwe id.