Netwerkverkeersstroom bij het gebruik van een beveiligde werkruimte

Wanneer u uw Azure Machine Learning-werkruimte en bijbehorende resources in een virtueel Azure-netwerk plaatst, wordt het netwerkverkeer tussen resources gewijzigd. Zonder een virtueel netwerk stroomt netwerkverkeer via het openbare internet of binnen een Azure-datacenter. Nadat u een virtueel netwerk hebt geïntroduceerd, wilt u mogelijk ook de netwerkbeveiliging beperken. U wilt bijvoorbeeld binnenkomende en uitgaande communicatie tussen het virtuele netwerk en het openbare internet blokkeren. Azure Machine Learning vereist echter toegang tot bepaalde resources op het openbare internet. Azure Resource Manager wordt bijvoorbeeld gebruikt voor implementaties en beheerbewerkingen.

Dit artikel bevat het vereiste verkeer van en naar het openbare internet. In de volgende scenario's wordt ook uitgelegd hoe netwerkverkeer tussen uw clientontwikkelingsomgeving en een beveiligde Azure Machine Learning-werkruimte stroomt:

Gebruik Azure Machine Learning-studio om mee te werken:

- Uw werkruimte

- AutoML

- Ontwerper

- Gegevenssets en gegevensarchieven

Azure Machine Learning-studio is een webgebruikersinterface die gedeeltelijk in uw webbrowser wordt uitgevoerd. Azure-services worden aanroepen gedaan om taken uit te voeren, zoals het trainen van een model, het gebruik van de ontwerpfunctie of het weergeven van gegevenssets. Sommige van deze aanroepen gebruiken een andere communicatiestroom dan als u de Azure Machine Learning SDK, de Azure CLI, de REST API of Visual Studio Code gebruikt.

Gebruik Azure Machine Learning-studio, de Azure Machine Learning SDK, de Azure CLI of de REST API om mee te werken:

- Rekeninstanties en -clusters

- Azure Kubernetes Service (AKS)

- Docker-installatiekopieën die door Azure Machine Learning worden beheerd

Als een scenario of taak hier niet wordt vermeld, moet deze hetzelfde werken met of zonder een beveiligde werkruimte.

Aannames

In dit artikel wordt uitgegaan van de volgende configuratie:

- De Azure Machine Learning-werkruimte maakt gebruik van een privé-eindpunt om te communiceren met het virtuele netwerk.

- Het Azure-opslagaccount, de sleutelkluis en het containerregister dat door de werkruimte wordt gebruikt, gebruiken ook een privé-eindpunt om te communiceren met het virtuele netwerk.

- Clientwerkstations gebruiken een VPN-gateway of Azure ExpressRoute voor toegang tot het virtuele netwerk.

Vereisten voor inkomend en uitgaand verkeer

| Scenario | Vereist inkomend verkeer | Vereist uitgaand | Aanvullende configuratie |

|---|---|---|---|

| Toegang tot een werkruimte vanuit de studio | Niet van toepassing |

|

Mogelijk moet u een aangepaste DNS-server gebruiken. Zie Uw werkruimte gebruiken met een aangepaste DNS-server voor meer informatie. |

| AutoML, de ontwerper, de gegevensset en het gegevensarchief van de studio gebruiken | Niet van toepassing | Niet van toepassing |

|

| Een rekenproces en een rekencluster gebruiken |

|

|

Als u een firewall gebruikt, maakt u door de gebruiker gedefinieerde routes. Zie Inkomend en uitgaand netwerkverkeer configureren voor meer informatie. |

| Azure Kubernetes Service gebruiken | Niet van toepassing | Zie De deductieomgeving van Secure Azure Kubernetes Service voor informatie over de uitgaande configuratie voor AKS. | |

| Docker-installatiekopieën gebruiken die door Azure Machine Learning worden beheerd | Niet van toepassing | Microsoft-artefactregister | Als het containerregister voor uw werkruimte zich achter het virtuele netwerk bevindt, configureert u de werkruimte om een rekencluster te gebruiken om installatiekopieën te bouwen. Zie Een Azure Machine Learning-werkruimte beveiligen met virtuele netwerken voor meer informatie. |

Doeleinden van opslagaccounts

Azure Machine Learning maakt gebruik van meerdere opslagaccounts. Elk slaat verschillende gegevens op en heeft een ander doel:

Uw opslag: de opslagaccounts in uw Azure-abonnement slaan uw gegevens en artefacten op, zoals modellen, trainingsgegevens, trainingslogboeken en Python-scripts. Het standaardopslagaccount voor uw werkruimte bevindt zich bijvoorbeeld in uw abonnement. Het Azure Machine Learning-rekenproces en het toegangsbestand en de blobgegevens in deze opslag via poort 445 (SMB) en 443 (HTTPS).

Wanneer u een rekenproces of rekencluster gebruikt, wordt uw opslagaccount gekoppeld als een bestandsshare via het SMB-protocol. Het rekenproces en het cluster gebruiken deze bestandsshare om items zoals de gegevens, modellen, Jupyter-notebooks en gegevenssets op te slaan. Het rekenproces en het cluster gebruiken het privé-eindpunt wanneer ze toegang hebben tot het opslagaccount.

Microsoft Storage: Het Azure Machine Learning-rekenproces en het rekencluster zijn afhankelijk van Azure Batch. Ze hebben toegang tot opslag in een Microsoft-abonnement. Deze opslag wordt alleen gebruikt voor het beheer van het rekenproces of cluster. Geen van uw gegevens wordt hier opgeslagen. Het rekenproces en het rekencluster hebben toegang tot de blob-, tabel- en wachtrijgegevens in deze opslag met behulp van poort 443 (HTTPS).

Machine Learning slaat ook metagegevens op in een Azure Cosmos DB-exemplaar. Dit exemplaar wordt standaard gehost in een Microsoft-abonnement en Microsoft beheert het. U kunt eventueel een Azure Cosmos DB-exemplaar in uw Azure-abonnement gebruiken. Zie Gegevensversleuteling met Azure Machine Learning voor meer informatie.

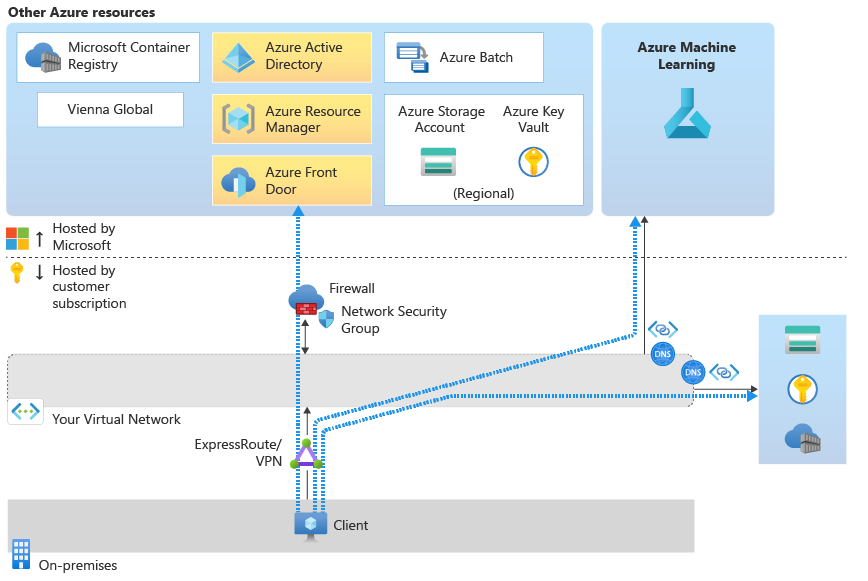

Scenario: Toegang tot een werkruimte vanuit de studio

Notitie

De informatie in deze sectie is specifiek voor het gebruik van de werkruimte uit Azure Machine Learning-studio. Als u de Azure Machine Learning SDK, de REST API, de Azure CLI of Visual Studio Code gebruikt, zijn de gegevens in deze sectie niet van toepassing op u.

Wanneer u uw werkruimte opent vanuit de studio, zijn de netwerkverkeersstromen als volgt:

- Voor verificatie bij resources gebruikt de configuratie Microsoft Entra-id.

- Voor beheer- en implementatiebewerkingen maakt de configuratie gebruik van Azure Resource Manager.

- Voor taken die specifiek zijn voor Azure Machine Learning, gebruikt de configuratie de Azure Machine Learning-service.

- Voor toegang tot Azure Machine Learning-studio gebruikt de configuratie Azure Front Door.

- Voor de meeste opslagbewerkingen loopt verkeer via het privé-eindpunt van de standaardopslag voor uw werkruimte. AutoML , de ontwerpfunctie, de gegevensset en het gegevensarchief uit de studiosectie van dit artikel bespreken uitzonderingen.

- U moet ook een DNS-oplossing configureren waarmee u de namen van de resources in het virtuele netwerk kunt omzetten. Zie Uw werkruimte gebruiken met een aangepaste DNS-server voor meer informatie.

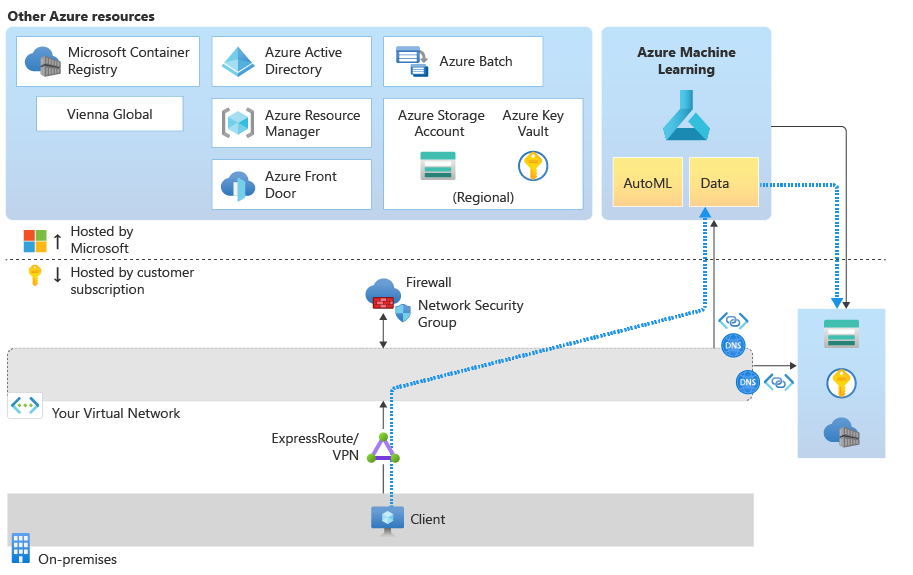

Scenario: Gebruik AutoML, de ontwerper, de gegevensset en het gegevensarchief uit de studio

De volgende functies van Azure Machine Learning-studio gegevensprofilering gebruiken:

- Gegevensset: Verken de gegevensset vanuit de studio.

- Ontwerper: Uitvoergegevens van module visualiseren.

- AutoML: Een voorbeeld van gegevens of een profiel weergeven en een doelkolom kiezen.

- Labelen: gebruik labels om gegevens voor te bereiden voor een machine learning-project.

Gegevensprofilering is afhankelijk van de mogelijkheid van de beheerde Azure Machine Learning-service voor toegang tot het standaard Azure-opslagaccount voor uw werkruimte. De beheerde service bestaat niet in uw virtuele netwerk, zodat deze niet rechtstreeks toegang heeft tot het opslagaccount in het virtuele netwerk. In plaats daarvan gebruikt de werkruimte een service-principal voor toegang tot opslag.

Tip

U kunt een service-principal opgeven wanneer u de werkruimte maakt. Als u dat niet doet, wordt er een voor u gemaakt en heeft deze dezelfde naam als uw werkruimte.

Als u toegang tot het opslagaccount wilt toestaan, configureert u het opslagaccount om een resource-exemplaar voor uw werkruimte toe te staan of selecteert u Azure-services toestaan in de lijst met vertrouwde services voor toegang tot dit opslagaccount. Met deze instelling kan de beheerde service toegang krijgen tot opslag via het Azure-datacenternetwerk.

Voeg vervolgens de service-principal voor de werkruimte toe aan de rol Lezer aan het privé-eindpunt van het opslagaccount. Azure gebruikt deze rol om de gegevens van de werkruimte en het opslagsubnet te controleren. Als ze hetzelfde zijn, staat Azure toegang toe. Ten slotte vereist de service-principal ook toegang tot blobgegevens inzender voor het opslagaccount.

Zie de sectie 'Beveiligde Azure-opslagaccounts' van Een Azure Machine Learning-werkruimte beveiligen met virtuele netwerken voor meer informatie.

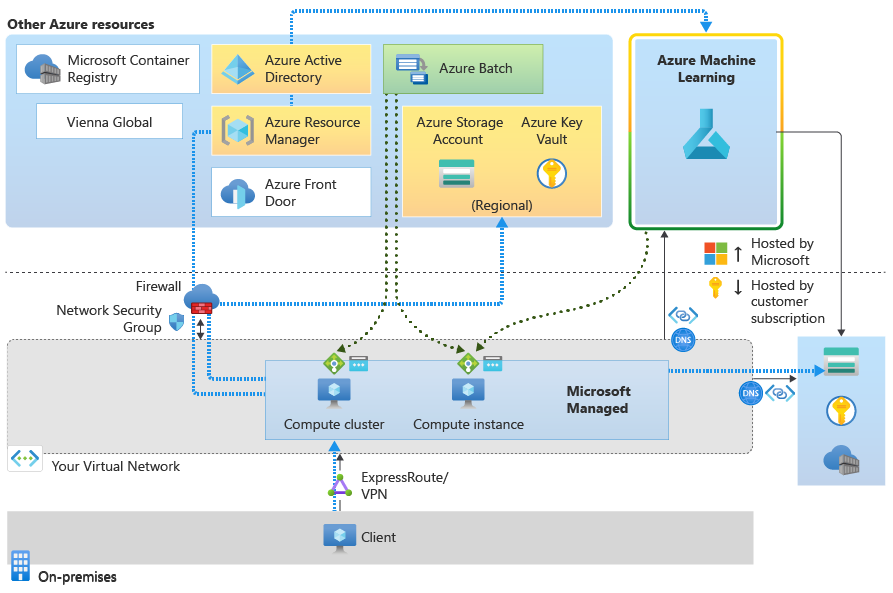

Scenario: Een rekenproces en een rekencluster gebruiken

Een Azure Machine Learning-rekenproces en rekencluster zijn beheerde services die door Microsoft worden gehost. Ze zijn gebouwd op basis van de Azure Batch-service. Hoewel ze bestaan in een door Microsoft beheerde omgeving, worden ze ook opgenomen in uw virtuele netwerk.

Wanneer u een rekenproces of rekencluster maakt, worden ook de volgende resources gemaakt in uw virtuele netwerk:

Een netwerkbeveiligingsgroep met vereiste uitgaande regels. Deze regels staan binnenkomende toegang toe vanuit Azure Machine Learning (TCP op poort 44224) en Azure Batch (TCP op poorten 29876-29877).

Belangrijk

Als u een firewall gebruikt om internettoegang in het virtuele netwerk te blokkeren, moet u de firewall configureren om dit verkeer toe te staan. Met Azure Firewall kunt u bijvoorbeeld door de gebruiker gedefinieerde routes maken. Zie Inkomend en uitgaand netwerkverkeer configureren voor meer informatie.

Een load balancer met een openbaar IP-adres.

Sta ook uitgaande toegang toe tot de volgende servicetags. Vervang voor elke tag de region Azure-regio van uw rekeninstantie of -cluster:

Storage.region: Deze uitgaande toegang wordt gebruikt om verbinding te maken met het Azure-opslagaccount in het beheerde virtuele netwerk van Azure Batch.Keyvault.region: Deze uitgaande toegang wordt gebruikt om verbinding te maken met het Azure Key Vault-account in het beheerde virtuele netwerk van Azure Batch.

Gegevenstoegang vanuit uw rekeninstantie of -cluster gaat via het privé-eindpunt van het opslagaccount voor uw virtuele netwerk.

Als u Visual Studio Code op een rekenproces gebruikt, moet u ander uitgaand verkeer toestaan. Zie Inkomend en uitgaand netwerkverkeer configureren voor meer informatie.

Scenario: Online-eindpunten gebruiken

U configureert de beveiliging voor inkomende en uitgaande communicatie afzonderlijk voor beheerde online-eindpunten.

Binnenkomende communicatie

U kunt binnenkomende communicatie beveiligen met de score-URL van het online-eindpunt met behulp van de public_network_access vlag op het eindpunt. Als u de vlag instelt om ervoor te disabled zorgen dat het online-eindpunt alleen verkeer van het virtuele netwerk van een client ontvangt via het privé-eindpunt van de Azure Machine Learning-werkruimte.

De public_network_access vlag van de Azure Machine Learning-werkruimte bepaalt ook de zichtbaarheid van het online-eindpunt. Als deze vlag is disabled, kunnen de score-eindpunten alleen worden geopend vanuit virtuele netwerken die een privé-eindpunt voor de werkruimte bevatten. Als deze vlag is enabled, kan het score-eindpunt worden geopend vanuit het virtuele netwerk en openbare netwerken.

Uitgaande communicatie

U kunt uitgaande communicatie vanuit een implementatie op werkruimteniveau beveiligen met behulp van beheerde isolatie van virtuele netwerken voor uw Azure Machine Learning-werkruimte. Als u deze instelling gebruikt, maakt Azure Machine Learning een beheerd virtueel netwerk voor de werkruimte. Implementaties in het beheerde virtuele netwerk van de werkruimte kunnen gebruikmaken van de privé-eindpunten van het virtuele netwerk voor uitgaande communicatie.

De verouderde netwerkisolatiemethode voor het beveiligen van uitgaande communicatie werkt door de vlag van een implementatie uit egress_public_network_access te schakelen. We raden u ten zeerste aan om uitgaande communicatie voor implementaties te beveiligen met behulp van een beheerd virtueel netwerk in een werkruimte. In tegenstelling tot de verouderde benadering is de egress_public_network_access vlag voor de implementatie niet meer van toepassing wanneer u een beheerd virtueel netwerk in de werkruimte gebruikt bij uw implementatie. In plaats daarvan bepalen de regels die u voor de beheerde virtuele netwerkcommunicatie van de werkruimte instelt.

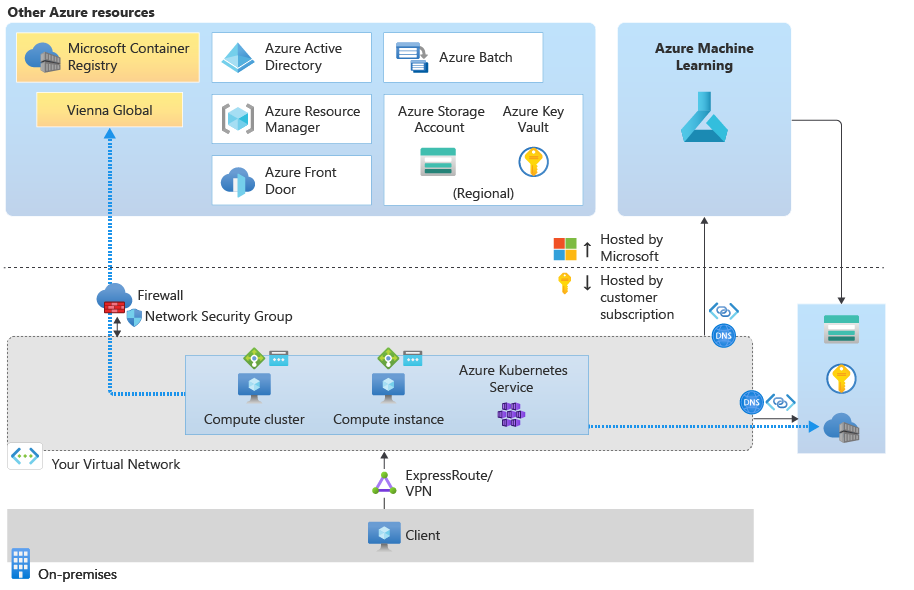

Scenario: Azure Kubernetes Service gebruiken

Zie Een Azure Machine Learning-deductieomgeving beveiligen met virtuele netwerken voor informatie over de vereiste uitgaande configuratie voor Azure Kubernetes Service.

Notitie

De Load Balancer van Azure Kubernetes Service is niet hetzelfde als de load balancer die door Azure Machine Learning wordt gemaakt. Als u uw model wilt hosten als een beveiligde toepassing die alleen beschikbaar is in het virtuele netwerk, gebruikt u de interne load balancer die azure Machine Learning maakt. Als u openbare toegang wilt toestaan, gebruikt u de openbare load balancer die Azure Machine Learning maakt.

Als uw model extra binnenkomende of uitgaande connectiviteit vereist, zoals een externe gegevensbron, gebruikt u een netwerkbeveiligingsgroep of uw firewall om het verkeer toe te staan.

Scenario: Docker-installatiekopieën gebruiken die door Azure Machine Learning worden beheerd

Azure Machine Learning biedt Docker-installatiekopieën die u kunt gebruiken om modellen te trainen of deductie uit te voeren. Deze installatiekopieën worden gehost op Microsoft-artefactregister.

Als u uw eigen Docker-installatiekopieën opgeeft, zoals in een containerregister dat u opgeeft, hebt u de uitgaande communicatie met Artifact Registry niet nodig.

Tip

Als uw containerregister is beveiligd in het virtuele netwerk, kan Azure Machine Learning het niet gebruiken om Docker-installatiekopieën te bouwen. In plaats daarvan moet u een Azure Machine Learning-rekencluster aanwijzen om installatiekopieën te bouwen. Zie Een Azure Machine Learning-werkruimte beveiligen met virtuele netwerken voor meer informatie.

Volgende stappen

Nu u hebt geleerd hoe netwerkverkeer stroomt in een beveiligde configuratie, vindt u meer informatie over het beveiligen van Azure Machine Learning in een virtueel netwerk door het overzichtsartikel over isolatie en privacy van virtuele netwerken te lezen.

Zie het artikel over aanbevolen procedures voor Azure Machine Learning voor bedrijfsbeveiliging voor meer informatie over aanbevolen procedures.