Preventie van gegevensexfiltratie van Azure Machine Learning

Azure Machine Learning heeft verschillende binnenkomende en uitgaande afhankelijkheden. Sommige van deze afhankelijkheden kunnen een risico voor gegevensexfiltratie blootstellen door kwaadwillende agents binnen uw organisatie. In dit document wordt uitgelegd hoe u het risico voor gegevensexfiltratie kunt minimaliseren door de vereisten voor inkomend en uitgaand verkeer te beperken.

Inkomend: Als uw rekenproces of cluster gebruikmaakt van een openbaar IP-adres, hebt u een binnenkomende

azuremachinelearningservicetag (poort 44224). U kunt dit binnenkomende verkeer beheren met behulp van een netwerkbeveiligingsgroep (NSG) en servicetags. Het is moeilijk om IP-adressen van Azure-services te vermommen, dus er is weinig risico op gegevensexfiltratie. U kunt de berekening ook configureren om geen openbaar IP-adres te gebruiken, waardoor binnenkomende vereisten worden verwijderd.Uitgaand: als kwaadwillende agents geen schrijftoegang hebben tot uitgaande doelresources, kunnen ze dat niet gebruiken voor uitgaande gegevensexfiltratie. Microsoft Entra ID, Azure Resource Manager, Azure Machine Learning en Microsoft Container Registry behoren tot deze categorie. Aan de andere kant kunnen Storage en AzureFrontDoor.frontend worden gebruikt voor gegevensexfiltratie.

Uitgaande opslag: deze vereiste is afkomstig van het rekenproces en het rekencluster. Een kwaadwillende agent kan deze uitgaande regel gebruiken om gegevens te exfiltreren door gegevens in te richten en op te slaan in hun eigen opslagaccount. U kunt risico's voor gegevensexfiltratie verwijderen met behulp van een Azure Service Endpoint Policy en de vereenvoudigde communicatiearchitectuur voor knooppunten van Azure Batch.

AzureFrontDoor.frontend uitgaand: Azure Front Door wordt gebruikt door de Azure Machine Learning-studio UI en AutoML. In plaats van uitgaand verkeer naar de servicetag (AzureFrontDoor.frontend) toe te staan, schakelt u over naar de volgende FQDN(Fully Qualified Domain Names). Als u overschakelt naar deze FQDN's, wordt onnodig uitgaand verkeer dat is opgenomen in de servicetag verwijderd en wordt alleen toegestaan wat nodig is voor Azure Machine Learning-studio ui en AutoML.

ml.azure.comautomlresources-prod.azureedge.net

Tip

De informatie in dit artikel gaat voornamelijk over het gebruik van een virtueel Azure-netwerk. Azure Machine Learning kan ook gebruikmaken van beheerde virtuele netwerken. Met een beheerd virtueel netwerk verwerkt Azure Machine Learning de taak van netwerkisolatie voor uw werkruimte en beheerde berekeningen.

Als u problemen met gegevensexfiltratie wilt oplossen, kunt u met beheerde virtuele netwerken uitgaand verkeer beperken tot alleen goedgekeurd uitgaand verkeer. Zie Werkruimte-beheerd netwerkisolatie voor meer informatie.

Vereisten

- Een Azure-abonnement

- Een virtueel Azure-netwerk (VNet)

- Een Azure Machine Learning-werkruimte met een privé-eindpunt dat verbinding maakt met het VNet.

- Het opslagaccount dat door de werkruimte wordt gebruikt, moet ook verbinding maken met het VNet met behulp van een privé-eindpunt.

- U moet het rekenproces opnieuw maken of het rekencluster omlaag schalen naar nul knooppunt.

- Niet vereist als u lid bent geworden van preview.

- Niet vereist als u een nieuw rekenproces en een nieuw rekencluster hebt gemaakt na december 2022.

Waarom moet ik het beleid voor service-eindpunten gebruiken?

Met beleid voor service-eindpunten kunt u uitgaand netwerkverkeer naar Azure Storage-accounts filteren via service-eindpunten en gegevensexfiltratie naar alleen specifieke Azure Storage-accounts toestaan. Azure Machine Learning-rekenproces en rekencluster vereist toegang tot door Microsoft beheerde opslagaccounts voor de inrichting. De Azure Machine Learning-alias in het beleid voor service-eindpunten bevat door Microsoft beheerde opslagaccounts. We gebruiken beleid voor service-eindpunten met de Azure Machine Learning-alias om gegevensexfiltratie te voorkomen of de doelopslagaccounts te beheren. Meer informatie vindt u in de documentatie voor service-eindpuntbeleid.

1. Het beleid voor service-eindpunten maken

Voeg vanuit Azure Portal een nieuw service-eindpuntbeleid toe. Geef op het tabblad Basisinformatie de vereiste informatie op en selecteer vervolgens Volgende.

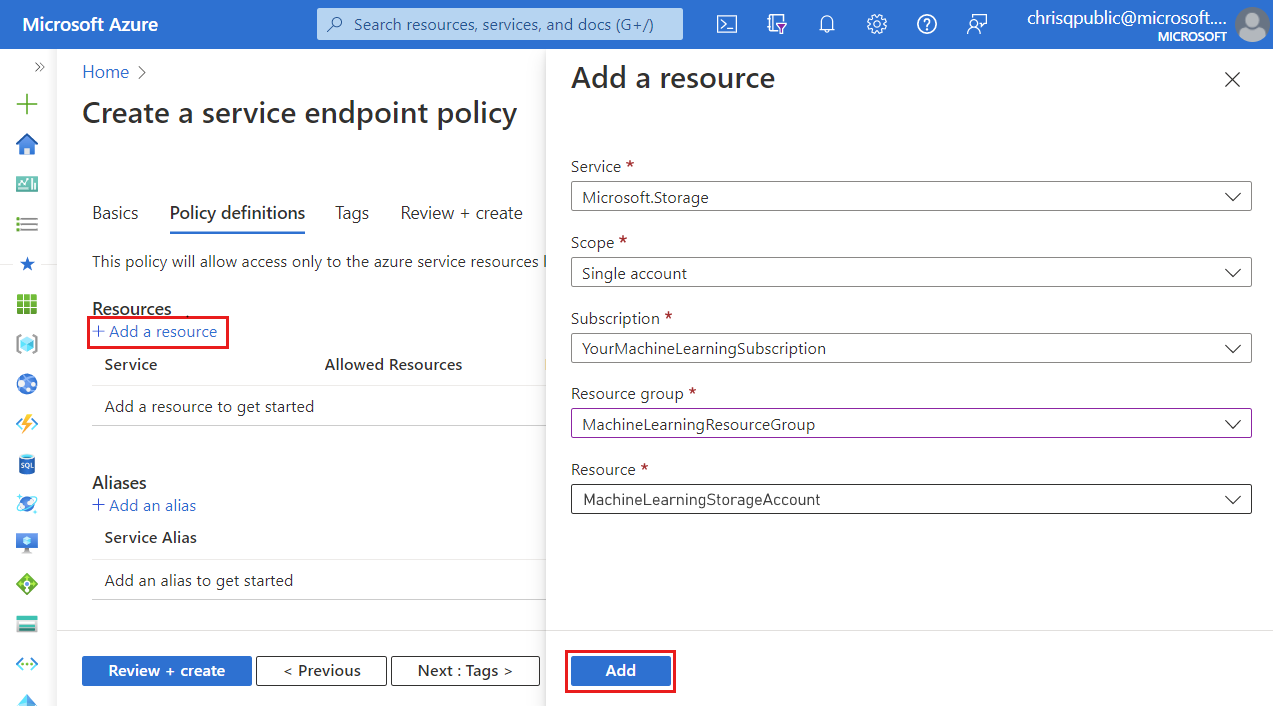

Voer op het tabblad Beleidsdefinities de volgende acties uit:

Selecteer + Voeg een resource toe en geef de volgende informatie op:

- Service: Microsoft.Storage

- Bereik: Selecteer het bereik als één account om het netwerkverkeer te beperken tot één opslagaccount.

- Abonnement: het Azure-abonnement dat het opslagaccount bevat.

- Resourcegroep: de resourcegroep die het opslagaccount bevat.

- Resource: het standaardopslagaccount van uw werkruimte.

Selecteer Toevoegen om de resourcegegevens toe te voegen.

Selecteer + Een alias toevoegen en selecteer

/services/Azure/MachineLearningvervolgens als de waarde serveralias . Selecteer Toevoegen om de alias toe te voegen.Notitie

De Azure CLI en Azure PowerShell bieden geen ondersteuning voor het toevoegen van een alias aan het beleid.

Selecteer Controleren + maken en selecteer vervolgens Maken.

Belangrijk

Als uw rekenproces en rekencluster toegang nodig hebben tot extra opslagaccounts, moet het beleid voor het service-eindpunt de extra opslagaccounts bevatten in de sectie Resources. Houd er rekening mee dat dit niet vereist is als u privé-eindpunten van Storage gebruikt. Beleid voor service-eindpunten en privé-eindpunten zijn onafhankelijk.

2. Inkomend en uitgaand netwerkverkeer toestaan

Inkomend

Belangrijk

De volgende informatie wijzigt de richtlijnen in het artikel Over het beveiligen van de trainingsomgeving .

Belangrijk

De volgende informatie wijzigt de richtlijnen in het artikel Over het beveiligen van de trainingsomgeving .

Wanneer u een Azure Machine Learning-rekenproces met een openbaar IP-adres gebruikt, staat u inkomend verkeer van Azure Batch-beheer (servicetagBatchNodeManagement.<region>) toe. Voor een rekenproces zonder openbaar IP-adres is deze binnenkomende communicatie niet vereist.

Uitgaand

Belangrijk

De volgende informatie is naast de richtlijnen in de beveiligingstrainingsomgeving met virtuele netwerken en artikelen over binnenkomend en uitgaand netwerkverkeer configureren.

Belangrijk

De volgende informatie is naast de richtlijnen in de beveiligingstrainingsomgeving met virtuele netwerken en artikelen over binnenkomend en uitgaand netwerkverkeer configureren.

Selecteer de configuratie die u gebruikt:

Uitgaand verkeer naar de volgende servicetags toestaan. Vervang door <region> de Azure-regio die uw rekencluster of -exemplaar bevat:

| Servicetag | Protocol | Port |

|---|---|---|

BatchNodeManagement.<region> |

WILLEKEURIG | 443 |

AzureMachineLearning |

TCP | 443 |

Storage.<region> |

TCP | 443 |

Notitie

Voor de uitgaande opslag wordt een service-eindpuntbeleid toegepast in een latere stap om uitgaand verkeer te beperken.

Zie Trainingsomgevingen beveiligen en binnenkomend en uitgaand netwerkverkeer configureren voor meer informatie.

Zie Trainingsomgevingen beveiligen en binnenkomend en uitgaand netwerkverkeer configureren voor meer informatie.

3. Opslageindpunt inschakelen voor het subnet

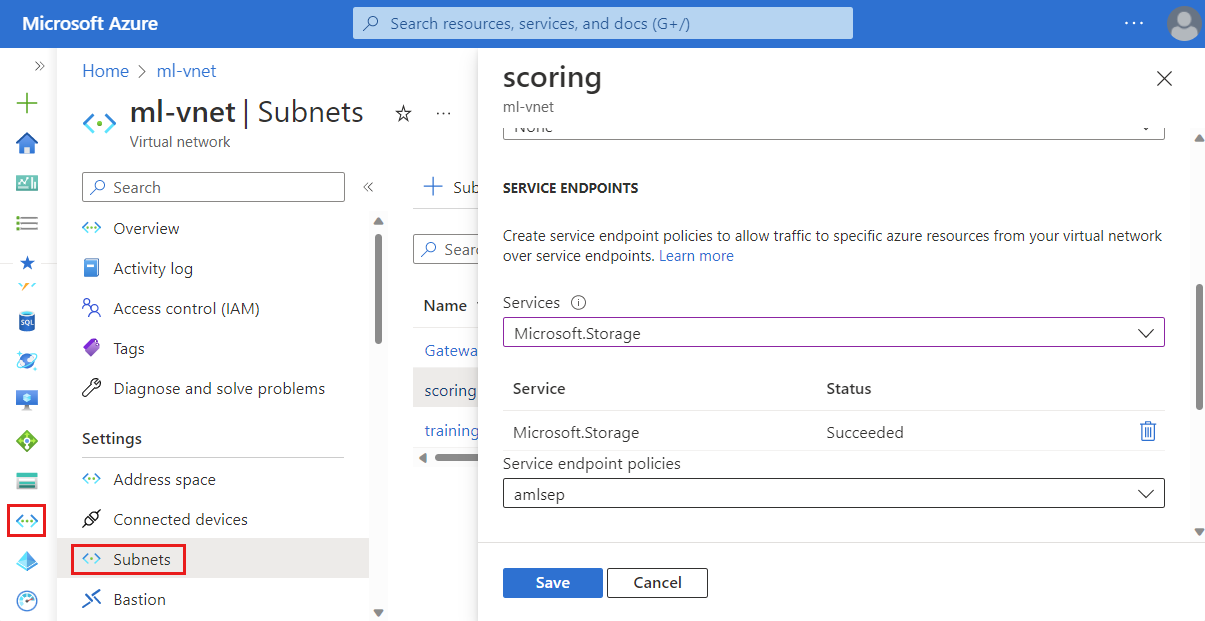

Gebruik de volgende stappen om een opslageindpunt in te schakelen voor het subnet dat uw Azure Machine Learning-rekenclusters en rekeninstanties bevat:

- Selecteer in Azure Portal het virtuele Azure-netwerk voor uw Azure Machine Learning-werkruimte.

- Selecteer subnetten aan de linkerkant van de pagina en selecteer vervolgens het subnet dat uw rekencluster en rekenproces bevat.

- Vouw in het formulier dat wordt weergegeven de vervolgkeuzelijst Services uit en schakel Vervolgens Microsoft.Storage in. Selecteer Opslaan om deze wijzigingen op te slaan.

- Pas het beleid voor service-eindpunten toe op uw werkruimtesubnet.

4. Gecureerde omgevingen

Wanneer u gecureerde Azure Machine Learning-omgevingen gebruikt, moet u de nieuwste omgevingsversie gebruiken. Het containerregister voor de omgeving moet ook zijn mcr.microsoft.com. Voer de volgende stappen uit om het containerregister te controleren:

Selecteer uw werkruimte in Azure Machine Learning-studio en selecteer vervolgens Omgevingen.

Controleer of het Azure-containerregister begint met een waarde van

mcr.microsoft.com.Belangrijk

Als het containerregister is, kunt

viennaglobal.azurecr.iou de gecureerde omgeving niet gebruiken met de gegevensexfiltratie. Voer een upgrade uit naar de nieuwste versie van de gecureerde omgeving.Wanneer u dit gebruikt

mcr.microsoft.com, moet u ook uitgaande configuratie naar de volgende resources toestaan. Selecteer de configuratieoptie die u gebruikt:Sta uitgaand verkeer via TCP-poort 443 toe aan de volgende servicetags. Vervang door

<region>de Azure-regio die uw rekencluster of -exemplaar bevat.MicrosoftContainerRegistry.<region>AzureFrontDoor.FirstParty

Volgende stappen

Raadpleeg voor meer informatie de volgende artikelen:

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor