Fouten voor Azure Managed Grafana oplossen

In dit artikel wordt u begeleid bij het oplossen van fouten met Azure Managed Grafana en worden oplossingen voorgesteld om deze op te lossen.

De juiste waarschuwingen voor toegang worden weergegeven bij het maken van de werkruimte

Wanneer u een beheerd Grafana-exemplaar maakt vanuit Azure Portal, ontvangt de gebruiker een waarschuwing op het tabblad Basisbeginselen : U hebt mogelijk niet voldoende toegang direct onder het abonnement of de resourcegroep om alle functies in te schakelen. Zie het volgende tabblad Machtiging voor meer informatie.

Op het tabblad Machtigingen wordt een andere waarschuwing weergegeven: U moet een abonnement 'Eigenaar' of 'Beheerder voor gebruikerstoegang' zijn om deze functie te kunnen gebruiken. Besturingselementen voor roltoewijzing zijn uitgeschakeld.

Deze waarschuwingen worden geactiveerd omdat de gebruiker geen abonnementsbeheerder of eigenaar is en de volgende gevolgen optreden wanneer de gebruiker de werkruimte maakt:

- De gebruiker krijgt de rol Grafana-beheerder niet voor het nieuwe Grafana-exemplaar

- De door het systeem toegewezen beheerde identiteit van dit Grafana-exemplaar krijgt niet de rol Bewakingslezer.

Oplossing 1: doorgaan en hulp voor beheerders krijgen

Ga verder met het maken van de beheerde Grafana-werkruimte. U moet weten dat u het beheerde Grafana-exemplaar pas kunt gebruiken als uw abonnementsbeheerder u een rol Grafana-beheerder, Grafana-editor of Grafana Viewer toewijst.

Oplossing 2: selecteer een ander abonnement

De gebruiker kan een ander abonnement selecteren op het tabblad Basisbeginselen . Ze moeten een beheerder of eigenaar zijn. De banner verdwijnt.

Het maken van Azure Managed Grafana-exemplaren mislukt

Er wordt een fout weergegeven wanneer de gebruiker een beheerd Grafana-exemplaar maakt vanuit Azure Portal.

Oplossing 1: de naam van het exemplaar bewerken

Als er een fout optreedt tijdens het invullen van het formulier om het beheerde Grafana-exemplaar te maken, hebt u mogelijk een ongeldige naam gegeven aan uw Grafana-exemplaar.

Voer een naam in die:

- Is uniek in de hele Azure-regio. Het kan nog niet door een andere gebruiker worden gebruikt.

- Is 23 tekens lang of kleiner

- Begint met een brief. De rest mag alleen alfanumerieke tekens of afbreekstreepjes zijn en de naam moet eindigen met een alfanumerieke teken.

Oplossing 2: implementatiefout controleren

Bekijk de details van de beheerde Grafana-implementatie en lees het statusbericht.

Voer de volgende actie uit, afhankelijk van het foutbericht:

Het statusbericht geeft aan dat de regio niet wordt ondersteund en bevat een lijst met ondersteunde Azure-regio's. Probeer opnieuw een nieuw beheerd Grafana-exemplaar te implementeren. Wanneer u voor het eerst een beheerd Grafana-exemplaar probeert te maken, worden azure-regio's in Azure Portal voorgesteld die niet beschikbaar zijn. Deze regio's worden niet weergegeven tijdens uw tweede poging.

Het statusbericht geeft aan dat de update van de roltoewijzing niet is toegestaan. De gebruiker is geen eigenaar van het abonnement. Als de resource-implementatie is geslaagd en de roltoewijzing is mislukt, vraagt u iemand met toegangsbeheer voor eigenaar of beheerder over uw abonnement om het volgende te doen:

- De rol Bewakingslezer op abonnementsniveau toewijzen aan de beheerde identiteit van het beheerde Grafana-exemplaar

- Wijs een Grafana-beheerdersrol toe voor dit nieuwe beheerde Grafana-exemplaar

Als een statusbericht een conflict vermeldt, kan iemand een ander exemplaar met dezelfde naam tegelijk hebben gemaakt of is de naamcontrole eerder mislukt, waardoor er later een conflict ontstaat. Verwijder dit exemplaar en maak er een met een andere naam.

Gebruiker heeft geen toegang tot het beheerde Grafana-exemplaar

De gebruiker heeft een Azure Managed Grafana-exemplaar gemaakt, maar heeft geen toegang tot het beheerde Grafana-exemplaar wanneer deze naar de eindpunt-URL gaat.

Oplossing 1: de inrichtingsstatus controleren

Als u een pagina krijgt met een foutbericht zoals 'kan deze pagina niet bereiken', geeft u aan dat de pagina te lang duurde om te reageren, volgt u het onderstaande proces:

Open uw exemplaar in het Azure-platform en ga naar de pagina Overzicht . Zorg ervoor dat de inrichtingsstatus is geslaagd en dat alle andere velden in de sectie Essentials zijn ingevuld. Als alles goed lijkt, volgt u het onderstaande proces. Anders verwijdert u een exemplaar en maakt u deze opnieuw.

Als u verschillende browseromleidingen hebt gezien en vervolgens terechtkomt op een algemene browserfoutpagina zoals hierboven wordt weergegeven, betekent dit dat er een fout is opgetreden in de back-end.

Als u een firewall hebt die uitgaand verkeer blokkeert, staat u toegang tot uw exemplaar toe, naar uw URL die eindigt op grafana.azure.com en Microsoft Entra-id.

Oplossing 2: problemen met toegangsrollen oplossen

Als er een foutpagina wordt weergegeven met de melding 'Geen rollen toegewezen':

Dit probleem kan zich voordoen als:

U bent niet gemachtigd om zelf een Grafana-beheerdersrol toe te voegen. Raadpleeg de juiste waarschuwingen van Access wanneer u de werkruimte maakt voor meer informatie.

U hebt de CLI, een ARM-sjabloon of een ander middel gebruikt om de werkruimte te maken die niet de Azure-portal is. Alleen de Azure-portal voegt u automatisch toe als grafana-beheerder. In alle andere gevallen moet u uzelf handmatig de rol Grafana-beheerder geven.

- Selecteer in uw Grafana-werkruimte de optie Toegangsbeheer (IAM) > Roltoewijzing toevoegen om deze roltoewijzing toe te voegen. U moet de beheerders- of eigenaarstoegangsrol hebben voor het abonnement of de beheerde Grafana-resource om deze roltoewijzing te kunnen maken. Vraag uw beheerder u te helpen als u onvoldoende toegang hebt.

- Uw account is een extern account: de Grafana-instantie is niet geregistreerd in uw woningtenant.

- Als u dit probleem onlangs hebt opgelost en een voldoende Grafana-rol hebt toegewezen, moet u mogelijk enige tijd wachten voordat de cookie verloopt en wordt vernieuwd. Dit proces duurt normaal gesproken 5 minuten. Als u twijfelt, verwijdert u alle cookies of start u een privébrowsersessie om een nieuwe cookie met nieuwe rolgegevens af te dwingen.

Geautoriseerde gebruikers worden niet weergegeven in de configuratie van Grafana-gebruikers

Nadat u een gebruiker hebt toegevoegd aan de ingebouwde RBAC-rol van Managed Grafana, zoals Grafana Viewer, ziet u die gebruiker niet meteen op de pagina Configuratiegebruikersinterface van Grafana. Dit gedrag is standaard. De RBAC-rollen van Managed Grafana worden opgeslagen in Microsoft Entra-id. Om prestatieredenen synchroniseert Managed Grafana niet automatisch gebruikers die zijn toegewezen aan de ingebouwde rollen naar elk exemplaar. Er is geen melding voor wijzigingen in RBAC-toewijzingen. Regelmatig een query uitvoeren op Microsoft Entra-id om huidige toewijzingen op te halen, wordt veel extra belasting toegevoegd aan de Microsoft Entra-service.

Er is geen oplossing voor dit op zichzelf. Nadat een gebruiker zich heeft aangemeld bij uw Grafana-exemplaar, wordt de gebruiker weergegeven op het tabblad Gebruikers onder Grafana-configuratie. U kunt de bijbehorende rol zien waaraan de gebruiker is toegewezen.

In het dashboardvenster van Azure Managed Grafana worden geen gegevens weergegeven

In een of meer beheerde Grafana-dashboardpanelen worden geen gegevens weergegeven.

Oplossing: uw dashboardinstellingen controleren

Context: Grafana-dashboards zijn zo ingesteld dat nieuwe gegevens periodiek worden opgehaald. Als het dashboard te vaak wordt vernieuwd om de onderliggende query te laden, loopt het deelvenster vast zonder dat gegevens kunnen worden geladen en weergegeven.

- Controleer voor welke frequentie het dashboard is geconfigureerd voor het vernieuwen van gegevens.

- Ga in uw dashboard naar Dashboardinstellingen.

- In de algemene instellingen verlaagt u de snelheid van automatisch vernieuwen van het dashboard zo dat deze niet sneller is dan de tijd die de query nodig heeft om te laden.

- Wanneer een query te lang duurt om gegevens op te halen. Door Grafana wordt automatisch een time-out ingesteld voor bepaalde afhankelijkheidsaanroepen die langer duren dan bijvoorbeeld dertig seconden. Controleer of er geen ongebruikelijke vertragingen zijn aan de zijde van de query.

Algemene problemen met gegevensbronnen

De gebruiker kan geen verbinding maken met een gegevensbron of een gegevensbron kan geen gegevens ophalen.

Oplossing: netwerkinstellingen en IP-adres controleren

Deze fout oplossen:

- Controleer de netwerkinstelling van de gegevensbronserver. Er mag geen firewall zijn die de toegang tot Grafana blokkeert.

- Controleer of de gegevensbron geen verbinding probeert te maken met een privé-IP-adres. Azure Managed Grafana biedt momenteel geen ondersteuning voor verbindingen met privénetwerken.

Azure Monitor kan geen gegevens ophalen

Elk Grafana-exemplaar is vooraf geconfigureerd met een Azure Monitor-gegevensbron. Wanneer de gebruiker een vooraf ingericht dashboard probeert te gebruiken, vindt de gebruiker dat de Azure Monitor-gegevensbron geen gegevens kan ophalen.

Oplossing: uw Azure Monitor-gegevensinstellingen controleren

Zoek een vooraf ingericht dashboard door het beheerde Grafana-eindpunt te openen en Dashboards>Bladeren te selecteren. Selecteer vervolgens een dashboard, bijvoorbeeld Azure Monitor> Azure-app bewaking - Application Insights.

Zorg ervoor dat de vervolgkeuzelijsten bovenaan zijn gevuld met een abonnement, resourcegroep en resourcenaam. In het onderstaande schermopnamevoorbeeld is de vervolgkeuzelijst Resource ingesteld op null. Selecteer in dit geval een resourcenaam. Mogelijk moet u een andere resourcegroep selecteren die een type resource bevat waarvoor het dashboard is ontworpen. In dit voorbeeld moet u een resourcegroep kiezen met een Application Insights-resource.

Selecteer in de gebruikersinterface van Managed Grafana configuratiegegevensbronnen> in het linkermenu en selecteer Azure Monitor.

Als de gegevensbron is geconfigureerd voor het gebruik van een beheerde identiteit:

Selecteer de knop Abonnementen laden om een snelle test te maken. Als het standaardabonnement is gevuld met uw abonnement, heeft Managed Grafana toegang tot Azure Monitor binnen dit abonnement. Zo niet, dan zijn er machtigingsproblemen.

Controleer of een door het systeem toegewezen of een door de gebruiker toegewezen beheerde identiteit is ingeschakeld in uw werkruimte door naar Instellingen-identiteit>(preview) te gaan. Ga naar Azure Managed Grafana-verificatie en -machtigingen instellen voor informatie over het inschakelen en configureren van de beheerde identiteit.

Nadat u uw abonnement hebt geselecteerd, selecteert u Opslaan en testen. Als er geen Log Analytics-werkruimten zijn gevonden, moet u mogelijk de rol Lezer toewijzen aan de beheerde identiteit in de Log Analytics-werkruimte. Open uw Log Analytics-werkruimte, ga naar Toegangsbeheer (IAM) instellingen>, roltoewijzing toevoegen.>

Als de gegevensbron gebruikmaakt van een app-registratieverificatie :

Ga in uw Grafana-eindpunt naar Configurations > Data Sources > Azure Monitor en controleer of de informatie voor directory-id (tenant) en toepassings-id (client) juist is.

Controleer of de service-principal de rol Bewakingslezer heeft toegewezen aan het beheerde Grafana-exemplaar. Zo niet, voeg het toe vanuit Azure Portal door uw abonnement te openen in Azure Portal en naar Toegangsbeheer (IAM)>Roltoewijzing toevoegen>toe te voegen.

Indien nodig, past u het clientgeheim opnieuw toe.

Azure Data Explorer kan geen gegevens ophalen

De Azure Data Explorer-gegevensbron kan geen gegevens ophalen.

Oplossing: uw Azure Data Explorer-instellingen controleren

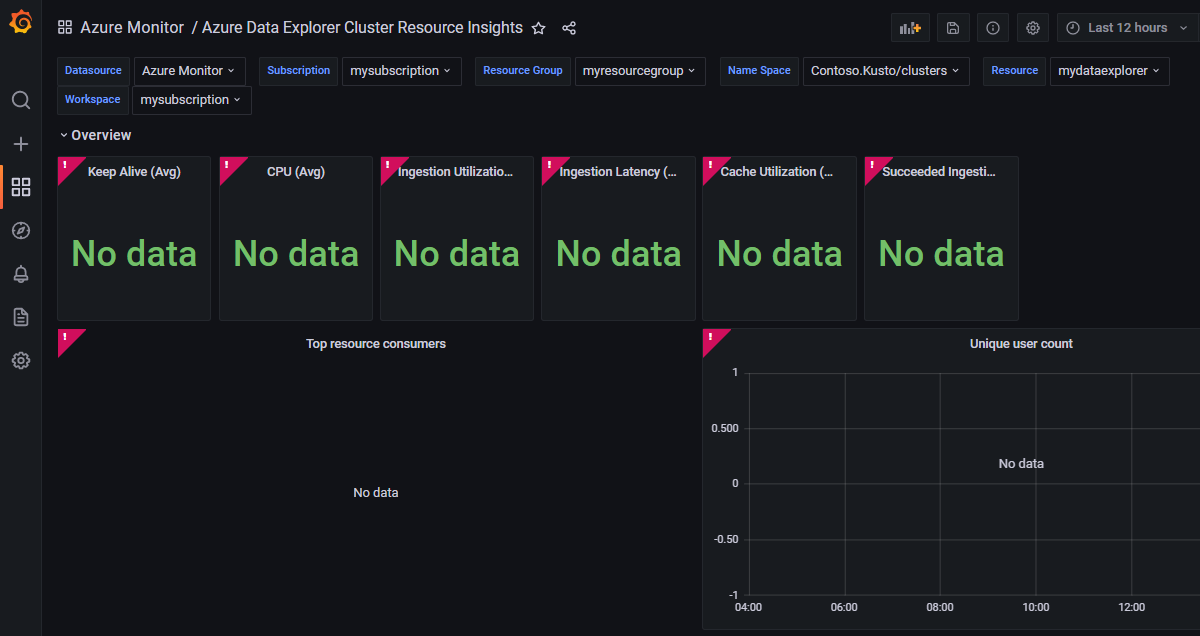

Zoek een vooraf ingericht dashboard door het beheerde Grafana-eindpunt te openen en Dashboards>Bladeren te selecteren. Selecteer vervolgens een dashboard, bijvoorbeeld Azure Monitor>Azure Data Explorer Cluster Resource Insights.

Zorg ervoor dat de vervolgkeuzelijsten bovenaan zijn gevuld met een gegevensbron, abonnement, resourcegroep, naamruimte, resource en werkruimtenaam. In het onderstaande schermopnamevoorbeeld hebben we een resourcegroep gekozen die geen Data Explorer-cluster bevat. Selecteer in dit geval een andere resourcegroep die een Data Explorer-cluster bevat.

Controleer de Azure Data Explorer-gegevensbron en kijk hoe verificatie is ingesteld. U kunt momenteel alleen verificatie instellen voor Azure Data Explorer via Microsoft Entra-id.

Ga in uw Grafana-eindpunt naar Configurations > Data Sources > Azure Data Explorer

Controleer of de informatie die wordt vermeld voor azure-cloud, cluster-URL, map-id (tenant), toepassings-id (client) en clientgeheim juist is. Maak indien nodig een nieuwe sleutel om toe te voegen als een clientgeheim.

Boven aan de pagina vindt u instructies die u door het proces leiden om de benodigde machtigingen aan deze Microsoft Entra-app te verlenen om de Azure Data Explorer-database te lezen.

Zorg ervoor dat uw Azure Data Explorer-exemplaar geen firewall heeft die de toegang tot Managed Grafana blokkeert. De Azure Data Explorer-database moet worden blootgesteld aan het openbare internet.

Importeren van dashboard mislukt

De gebruiker krijgt een foutmelding bij het importeren van een dashboard uit de galerie of een JSON-bestand. Er wordt een foutbericht weergegeven: het dashboard is gewijzigd door iemand anders.

Oplossing: dashboardnaam of UID bewerken

Meestal treedt deze fout op omdat de gebruiker probeert een dashboard te importeren met dezelfde naam of unieke id (UID) als een ander dashboard.

Als u wilt controleren of uw beheerde Grafana-exemplaar al een dashboard met dezelfde naam heeft:

Selecteer in uw Grafana-eindpunt dashboards in het navigatiemenu aan de linkerkant en blader vervolgens.

Controleer de dashboardnamen.

Wijzig de naam van het oude of het nieuwe dashboard.

U kunt ook de UID van een JSON-dashboard bewerken voordat u het importeert door het veld met de naam uid in het JSON-bestand te bewerken.

Er verandert niets na het bijwerken van de roltoewijzing van de beheerde identiteit

Nadat de door het systeem toegewezen beheerde identiteit is uitgeschakeld, heeft de gegevensbron die is geconfigureerd met Managed Identity nog steeds toegang tot de gegevens van Azure-services.

Oplossing: wacht tot de wijziging van kracht wordt

Gegevensbronnen die zijn geconfigureerd met een beheerde identiteit, hebben mogelijk maximaal 24 uur toegang tot gegevens uit Azure-services. Wanneer een roltoewijzing wordt bijgewerkt in een beheerde identiteit voor Azure Managed Grafana, kan het tot 24 uur duren voordat deze wijziging effectief is vanwege beperkingen van beheerde identiteiten.